لقطة من الرسوم المتحركة "ذات مرة كان هناك كلب"

لذلك ، أصبحت أدوات المراقبة القياسية غير كافية. تساهم عدة عوامل في ذلك:

- غالبًا ما تكون مؤشرات الاختراق (التجزئة وعناوين IP وأسماء المجال) تستخدم لمرة واحدة ، نظرًا لأن تغييرها سهل للمهاجم ، خاصة في حالة APT ؛

- يستخدم المهاجمون ملفات شرعية قابلة للتنفيذ وأدوات نظام تشغيل قياسية وما إلى ذلك ؛

- للتنقل عبر الشبكة ، في معظم الحالات ، لا يتم استخدام الثغرات ، ولكن بيانات الاعتماد الشرعية المسروقة ؛

- من الناحية العملية ، غالبًا ما تحدث البرامج الضارة التي لا يتم اكتشافها بواسطة برامج مكافحة الفيروسات أو توقيعات الشبكة ؛

- مع نمو البنية التحتية ، يصبح تحديث التوقيعات والتراخيص في الوقت المحدد مشكلة.

حتى إذا تم اكتشاف الهجوم بنجاح ، فلن يكون لديك معلومات كافية للإجابة بشكل لا لبس فيه على السؤال: لقد تم استنفاد الحادث الحالي أو هناك حاجة إلى بعض الإجراءات الأخرى. بعد كل شيء ، لا يتم تعقب العديد من الأحداث: العمل مع السجل ، وإنشاء الملفات ، وتحميل الوحدات النمطية في الذاكرة ، وسطر الأوامر للعملية التي تم إنشاؤها ، وما إلى ذلك.

تعمل مراقبة نقطة النهاية على توسيع القدرة على اكتشاف الهجمات ومنعها بشكل كبير: فهي تتيح لك الانتقال من اكتشاف التجزئات وعناوين IP والمجالات إلى اكتشاف الأدوات والأدوات و TTP (نعم ، "هرم الألم" ذاته).

بعض الأمثلة على التقنيات التي غالبًا ما يتم مواجهتها في الممارسة ولا يتم اكتشافها بدون مراقبة المضيف:

- اختطاف DLL

- العيش على الأرض

- باستخدام ميميكاتز

يمكن إجراء مراقبة إضافية لنقاط النهاية باستخدام أدوات نظام التشغيل المضمنة (تدقيق متقدم) ، وأدوات مساعدة مجانية (مثل Sysmon) ، وحلول تجارية (منتجات فئة EDR). دعونا ننظر في مزايا وعيوب هذه الأساليب باستخدام أمثلة للكشف عن الاختلافات المختلفة للتقنيات المذكورة أعلاه.

تدقيق متقدم. تسجيل أحداث Windows

يعلم الجميع عن التدقيق المضمّن. كما تظهر الممارسة ، من خلال تضمين مجموعة واحدة فقط من أحداث إنشاء العملية جنبًا إلى جنب مع سطر الأوامر ، سوف تسهل بشكل كبير عملية مراقبة الحوادث والتحقيق فيها (قانون باريتو قيد التنفيذ).

مع التكوين المناسب ، نقوم بإغلاق بعض الثغرات في النهج القياسي ونرى:

- حقائق بدء العمليات مع سطر الأوامر ؛

- البرامج النصية PowerShell التي تم فك ترميزها (تسجيل كتلة البرنامج النصي)

- جزئيًا - العمل مع الملفات والتسجيل ؛

- نشاط متعلق بالحسابات (إنشاء / حذف المستخدمين ، وما إلى ذلك).

لدينا الفرصة لاكتشاف التقنيات الجديدة:

- بعض خيارات اختطاف DLL لإنشاء ملفات بمسارات محددة ؛

- باستخدام أنماط LOLBin و Mimikatz في سطر الأوامر.

ومع ذلك ، لا يزال لدى المهاجم القدرة على تجنب الاكتشاف. في حالة LOLBin ، يمكن أن يكون هذا نسخ ملف إلى مجلد آخر باسم مختلف وتشويش سطر الأوامر. ويمكن إعادة تجميع Mimikatz باستخدام الأوامر والأسطر التي تم تغييرها ، والتي لن تسمح بالكشف عن استخدامها في سطر الأوامر. أيضًا ، لن تكون الخيارات مرئية عند وضع ملف ثنائي شرعي يخضع لاختطاف DLL على الجهاز.

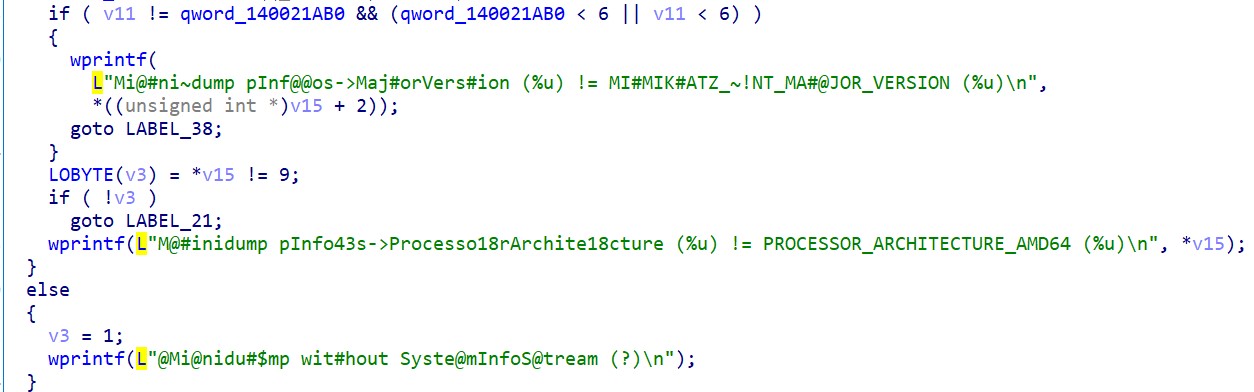

كود ميميكاتز مع سطور معدلة

يمكنك إعداد تدقيق Windows على أي نظام بدون التثبيت المسبق لبرامج الطرف الثالث ، ولكن هناك أيضًا عيوب كبيرة:

1. تكوين غير ملائم وقابل للتطوير بشكل سيئ.

مثال: من أجل مراقبة فرع تسجيل معين ، تحتاج إلى تكوين قائمة التحكم بالوصول الخاصة به بشكل منفصل. حقيقة أنك بحاجة إلى اتخاذ بعض الإجراءات ، في الممارسة العملية ، تترجم إلى مشاكل وتأخيرات زمنية ، خاصة في حالة البنى التحتية الكبيرة. إذا تم القيام بذلك لتوسيع المراقبة (على سبيل المثال ، لاكتشاف طريقة ما لتجاوز UAC) ، فإن الوقت ليس بالغ الأهمية. ولكن إذا نشأت مثل هذه الحاجة أثناء وقوع حادث ، فإنها تعقد عملية الاستجابة.

2. عدم السيطرة.

إذا توقفت الأحداث عن التسجيل أو الدخول إلى أنظمة المراقبة المستخدمة ، فمن المرجح ألا يكون من الممكن فهم ذلك في الوقت المناسب ، نظرًا لعدم وجود مركزية.

3. سهولة المعارضة.

حتى المهاجمين ذوي المهارات المنخفضة يعرفون كيفية الاختباء من عمليات التدقيق القياسية. السؤال الوحيد هو إلى أي مدى سوف يفعلون ذلك بشكل فعال وغير مرئي.

أمثلة على التقنيات:

- التنظيف المنتظم للسجلات. تعتمد احتمالية استعادة الحدث بنجاح على مقدار الوقت الذي مضى منذ التنظيف.

- تعليق مؤشرات خدمة التدقيق ثم تنفيذ الإجراءات الضارة أو حذف الأحداث (على سبيل المثال ، باستخدام الأداة github.com/QAX-A-Team/EventCleaner ).

- إخفاء الأحداث عن طريق كسر بنية ملف .evtx المقابل .

- إعادة التوجيه المؤقت للأحداث إلى ملف منفصل. لقد كتبنا عن هذه التقنية في المقال السابق .

4. في حد ذاته ، لن يوفر إعداد التدقيق فرصة لتنظيم المراقبة. أولاً ، سيتعين عليك إنشاء مجموعة مركزية من الأحداث ، ثم استخدام أدوات إضافية ، على سبيل المثال ، SIEM ، لتحليلها.

5. تدني محتوى المعلومات من الأحداث. لا توجد طريقة للحصول على تجزئة العملية التي يتم إطلاقها ، ومراقبة تحميل المكتبات في ذاكرة العملية ، وما إلى ذلك.

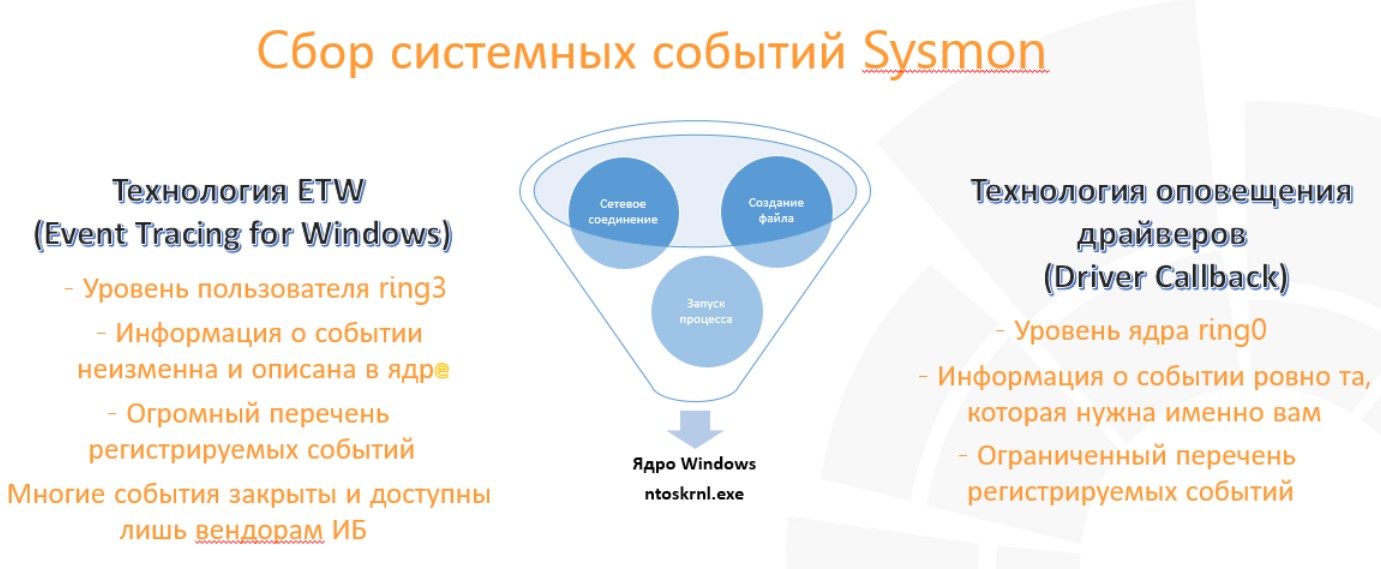

أوجه التشابه بين Sysmon و EDR

لا يُعد Sysmon حلاً كاملاً لـ EDR ، لأنه لا يوفر القدرة على تنفيذ إجراءات استباقية على النظام. لكن آلية جمع الأحداث هي نفسها تمامًا كما في EDR التجاري: فهي تعمل على تقنيتين - نداء kernel و ETW. لن نصفهم بالتفصيل - سننظر فقط في كيفية ظهور الأحداث ومن هو البادئ في إنشائها.

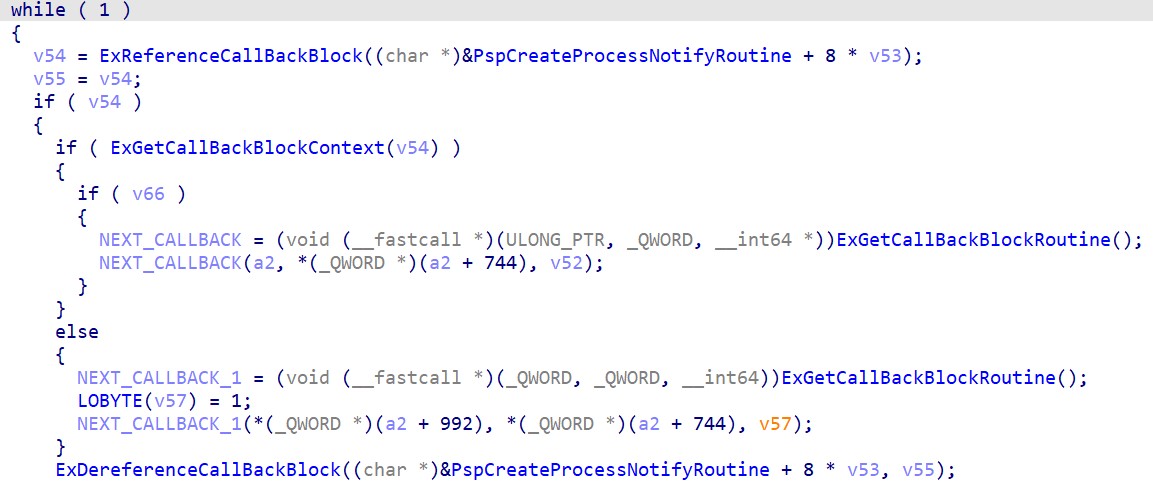

• عمليات نداء Kernel. على سبيل المثال ، PcreateProcessNotifyRoutine ، PcreateThreadNotifyRoutine.

يمكن رؤية مكان وكيفية استدعاء عمليات الاسترجاعات هذه وغيرها في وظائف kernel المقابلة. فيما يلي مثال على استدعاء عمليات الاستدعاء عند إنشاء عملية:

حلقة رد الاتصال في CreateProcessW → NtCreateUserProcess → PspInsertThread. أي ، استدعاء عمليات الاسترجاعات هذه من خلال مؤشر ترابط العملية الأصل الذي يسمى CreateProcess.

• نوافذ تتبع الأحداث (ETW).

ETW يعمل بطريقة مماثلة لوقوع الحدث. لنلق نظرة على مثال إنشاء العملية مرة أخرى. عندما يتم استدعاء CreateProcessW ، يقوم مؤشر ترابط العملية الأصل بتنفيذ الإجراءات التالية (رسم تخطيطي مبسط):

CreateProcessW (kernel32.dll)

NtCreateUserProcess (ntdll.dll ، قم بالتبديل إلى وضع kernel)

NtCreateUserProcess (ntoskrnl.exe ، ثم العمل في وضع kernel)

تسمى هنا إعادة الاتصال PspInsert ط)

EtwTraceProcess

EtwpPsProvTraceProcess

Etwrite

وبالتالي ، فإن مؤشر ترابط العملية الأصل هو البادئ المباشر لحدث ETW. تسجيل الأحداث الأخرى ، على سبيل المثال ، أحداث الشبكة ، يعمل بنفس الطريقة تقريبًا. فيما يلي مثال على إنشاء أحداث متعلقة بنشاط الشبكة:

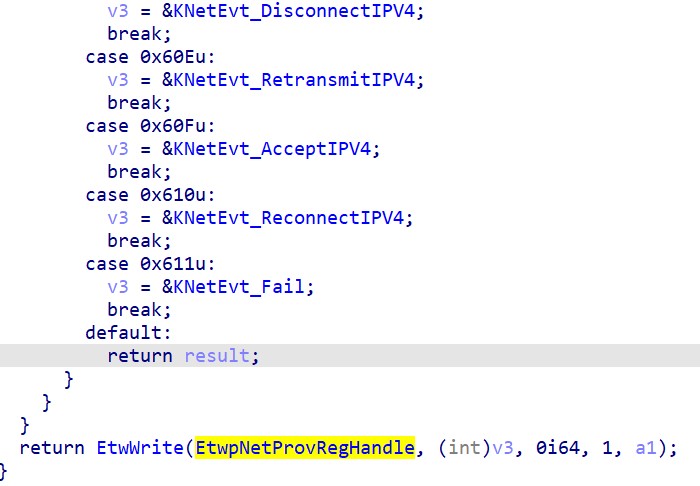

وظيفة EtwpNetProvTraceNetwork الأساسية

استنتاجان يتبعان مما سبق:

- يستخدم كل من Sysmon و EDR إمكانيات Windows الأصلية فقط لجمع الأحداث لضمان التشغيل الموثوق.

- يمكن للمهاجم استخدام تقنيات التشويش التي تنطبق على كل من Sysmon و EDR. يمكن إسقاط عمليات رد نداء Kernel في ذاكرة kernel باستخدام برنامج تشغيل موقّع. ومعرفة آلية تسجيل الأحداث الموصوفة ، يمكنك فهم سبب عدم تمكن Sysmon وبعض EDRs من اكتشاف تقنيات حقن معينة في العملية (على سبيل المثال ، باستخدام APC) أو انتحال PPID .

سيسمون

يتيح لك استخدام Sysmon توسيع إمكانيات التدقيق القياسي. في هذه الحالة ، يتم تسجيل الأحداث في سجل منفصل. بعض الأمثلة على المعلومات التي لم يتم العثور عليها في تدقيق Windows ، ولكنها متوفرة في Sysmon:

- معلومات أكثر تفصيلاً حول الملفات القابلة للتنفيذ التي يتم تشغيلها (التجزئة والاسم الأصلي والتوقيع الرقمي وما إلى ذلك) ؛

- تحميل السائقين والمكتبات.

- تغيير حالة خدمة Sysmon ؛

- إنشاء موضوع في عملية أخرى ؛

- الوصول إلى العملية ؛

- تجزئات الملفات التي تم إنشاؤها في تدفقات بيانات بديلة ؛

- إنشاء الأنابيب.

مزايا مراقبة العمليات المذكورة أعلاه واضحة (هناك العديد من القواعد والمقالات حول موضوع الكشف عن مختلف التقنيات في المجال العام). بالإضافة إلى ذلك ، يصبح من الممكن اكتشاف أشكال جديدة من التقنيات المعروفة:

- يمكن الكشف عن نسخ LOLBin تحت اسم مختلف عن طريق مراسلات حقول OriginalFileName والصورة والتجزئة من حدث إنشاء العملية ؛

- يمكنك اكتشاف تحميل المكتبات غير الموقعة ، والتي تسمح لك في بعض الحالات باكتشاف اختطاف DLL ؛

- هناك إمكانية للكشف عن Mimikatz باستخدام الطرق المذكورة أعلاه أو عن طريق حدث ProcessAccess لعملية lsass.exe.

يتم تكوين التدقيق باستخدام ملف التكوين ، والذي يكون في حالة إنشاء الملف وأحداث التسجيل أكثر ملاءمة من إعداد قائمة التحكم بالوصول (ACL).

في هذه الحالة ، يجب مراعاة النقاط التالية:

- الحاجة إلى أدوات إضافية. نظرًا لأنه يتم تسجيل الأحداث ، كما في حالة تدقيق Windows المتقدم ، يجب استخدام Sysmon جنبًا إلى جنب مع أدوات أخرى ، على سبيل المثال ، SIEM.

- . , Sysmon . .

, . - -. , . , Sysmon . : , , .

يمكنك أن تقرأ عن طرق لتجاوز بعض ملامح Sysmon هنا ، هنا و هنا .

اكتشاف نقطة النهاية والاستجابة لها

مع نمو البنية التحتية من حيث الحجم والأهمية ، تصبح عيوب Sysmon كبيرة. تتمتع EDRs عالية الجودة بالعديد من المزايا (لن نصف القدرات الخاصة بالمنتج):

1) مجموعة موسعة من الأحداث المسجلة

كل هذا يتوقف على المنتج المحدد. على سبيل المثال ، هناك تسجيل لجميع المدخلات التفاعلية في سطر الأوامر ، مما يسمح بتقنيات الكشف غير المرئية سواء من خلال تدقيق Windows أو باستخدام Sysmon.

يجدر وصف حالة استخدام Mimikatz التي رأيناها أثناء أحد تحقيقاتنا. يوجد ملف قابل للتنفيذ يحتوي على موارد Mimikatz مشفرة. عندما يتم تمرير كلمة المرور الصحيحة ومتجه التهيئة في سطر الأوامر ، يقوم Mimikatz بفك التشفير بنجاح ويقبل الأوامر الموجودة في سطر الأوامر التفاعلي. في نفس الوقت ، لا تظهر أوامر في أحداث إنشاء العملية.

سيساعد تسجيل المدخلات التفاعلية ، بدوره ، في اكتشاف مثل هذه الحالة إذا لم يتم إعادة تجميع Mimikatz (في حالتنا ، تركت السطور سليمة).

2) الإدارة المركزية والتكوين

في البنية التحتية الكبيرة ، تعد القدرة على التحقق مركزيًا من إعدادات الصحة وتغيير الوكيل أمرًا بالغ الأهمية. بدونها ، يمكن أن تتأخر الاستجابة لساعات أو حتى أيام.

3) الاكتفاء الذاتي

في معظم الحالات ، يعد EDR منتجًا مستقلاً بواجهة خاصة به ، والتي يمكن استخدامها ليس فقط مع أدوات أخرى ، ولكن أيضًا بشكل منفصل.

قد يكون من الممكن كتابة قواعد الكشف الخاصة بك. نظرًا لأن مجموعة البيانات أكبر من مجموعة التدقيق المتقدم أو Sysmon ، فإن المحللين لديهم المزيد من الفرص لاكتشاف أنماط الهجوم المختلفة.

4) إمكانية الاستجابة النشطة

أثناء الاستجابة للحادث ، تصبح الحاجة إلى اتخاذ إجراء بشأن أنظمة متعددة دائمًا مشكلة.

يتيح لك EDR تنفيذ العديد من الإجراءات في شكل تفاعلي مناسب:

- العمل مع الملفات والتسجيل

- منع اتصالات الشبكة

- إنهاء العمليات

- تفحص مع قواعد يارا

- جمع القطع الأثرية لمزيد من التحليل (على سبيل المثال ، صورة الذاكرة)

- أتمتة كل ما سبق بدرجة أو بأخرى

- وأكثر بكثير.

نظرًا لأن فئة منتج EDR قد تم إنشاؤها في الأصل لتوفير مراقبة المضيف والاستجابة له ، فهناك عيوب أقل بكثير لمثل هذه الحلول في هذا المجال. كل هذا يتوقف على قدرات منتج معين. لا يخلو من النقاط العمياء ، على سبيل المثال ، لا يوجد تحليل متعمق لنشاط الشبكة (مشكلة تم حلها بنجاح بواسطة منتجات NTA / NDR).

تُظهر الممارسة أن وجود EDR في البنية التحتية يوسع بشكل كبير من القدرات لتحديد التهديدات ، فضلاً عن تسريع الاستجابة وتسهيل التحقيق في الحوادث ، مما يسمح بإعادة بناء التسلسل الزمني للأحداث بشكل أكثر دقة. يعمل Sysmon كنصف مقياس ، وفي حالة تدقيق قياسي واحد فقط ، والذي يسهل تجاوزه ، يجب أن تكون راضيًا عن القطع الأثرية الأقل إفادة ، بما في ذلك القطع غير العادية ، التي كتبنا عنها في المقالة السابقة .

بقلم Asker Jamirze ، كبير مهندسي التحقيقات الفنية ، قسم التحقيق في الحوادث ، مركز الاستجابة لطوارئ الحاسب الآلي JSOC