كيف بدأ كل شيء

منذ بعض الوقت ، تم توصيل الشقة بالإنترنت من مزود جديد ؛ في وقت سابق ، تم تسليم خدمات الإنترنت إلى الشقة باستخدام تقنية ADSL. نظرًا لقضاء القليل من الوقت في المنزل ، كان الطلب على الإنترنت عبر الهاتف المحمول أكثر من المنزل. مع الانتقال إلى موقع بعيد ، قررت أن سرعة 50-60 ميجا بت / ثانية للإنترنت المنزلي صغيرة جدًا وقررت زيادة السرعة. مع تقنية ADSL ، لأسباب فنية ، لا يمكن رفع السرعة فوق 60 ميجا بت / ثانية. تقرر التحول إلى مزود آخر بسرعة معلنة مختلفة للعمل وبالفعل مع توفير خدمات غير ADSL.

كان يمكن أن يكون مختلفًا إلى حد ما

لقد اتصلت بممثل مزود الإنترنت. جاء المثبتون ، وحفروا حفرة في الشقة ، وقاموا بتثبيت سلك التصحيح RJ-45. لقد أعطوا عقدًا وتعليمات مع إعدادات الشبكة التي تحتاج إلى تعيينها على جهاز التوجيه (IP المخصص ، البوابة ، قناع الشبكة الفرعية وعناوين IP الخاصة بـ DNS الخاص بهم) ، أخذوا الدفع للشهر الأول من العمل وغادروا. عندما دخلت إعدادات الشبكة المعطاة لي في جهاز التوجيه المنزلي ، انفجر الإنترنت في الشقة. بدا إجراء الدخول الأولي إلى شبكة مشترك جديد بسيطًا للغاية بالنسبة لي. لم يتم إجراء تفويض مبدئي ، وكان معرفي هو عنوان IP المعطى لي. عمل الإنترنت بسرعة وثبات ، وعمل جهاز توجيه wifi في الشقة وانخفضت سرعة الاتصال قليلاً من خلال الجدار الحامل. في يوم من الأيام ، كان من الضروري تنزيل ملف لعشرات الجيجابايت. اعتقدتلماذا لا توصيل RJ-45 الذهاب إلى الشقة مباشرة إلى جهاز الكمبيوتر.

تعرف جارك

بعد تنزيل الملف بأكمله ، قررت التعرف على جيران مقابس التبديل بشكل أفضل.

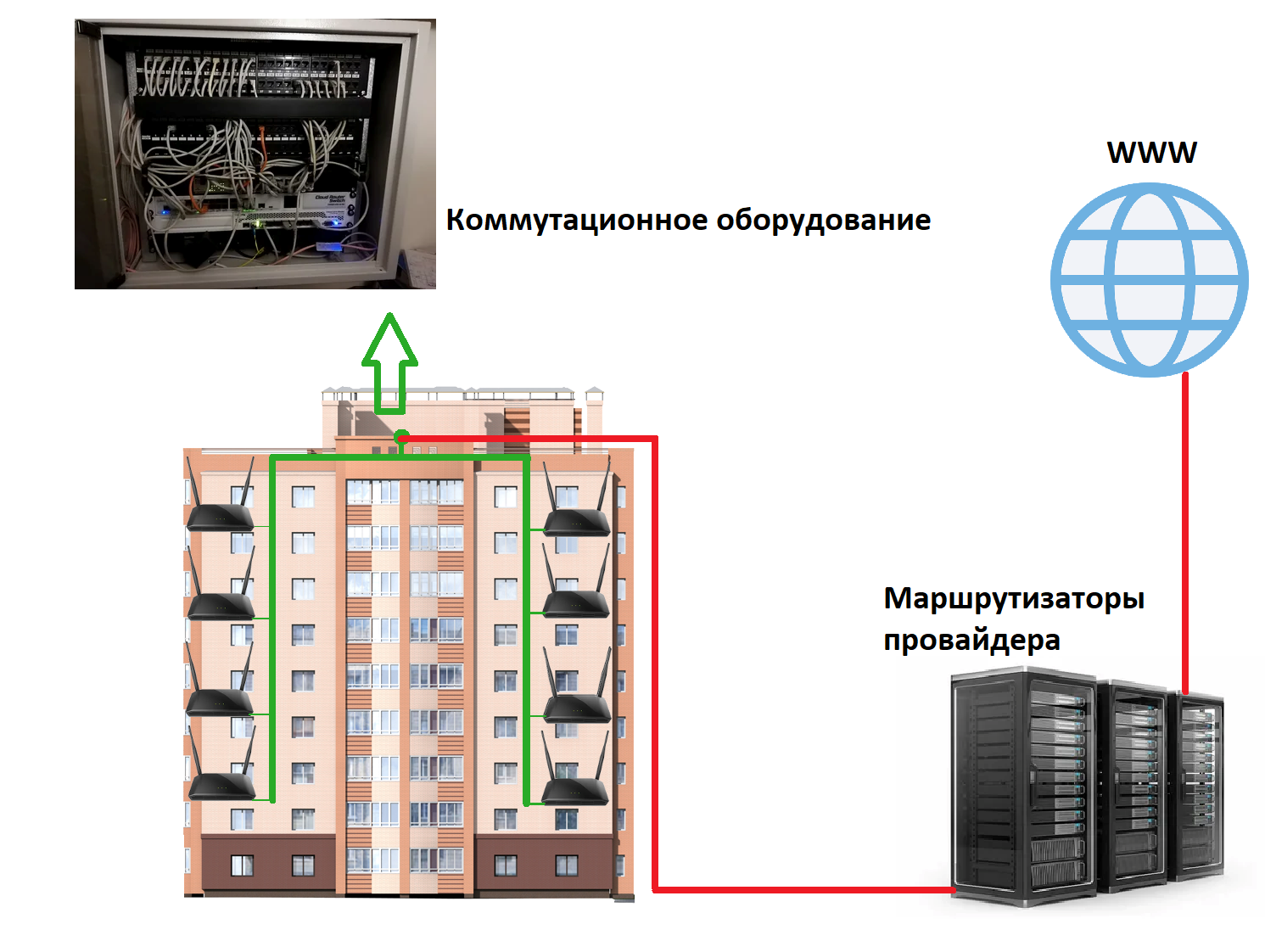

في المباني السكنية ، غالبًا ما ينتقل اتصال الإنترنت من المزود عبر البصريات ، ويدخل خزانة الأسلاك في أحد المفاتيح ويتم توزيعه بين المداخل والشقق عبر كابلات إيثرنت ، إذا اعتبرنا مخطط الاتصال الأكثر بدائية. نعم ، هناك بالفعل تقنية عندما تذهب البصريات مباشرة إلى الشقة (GPON) ، ولكن هذا ليس منتشرًا بعد.

إذا أخذنا طوبولوجيا مبسطة للغاية على مقياس منزل واحد ، يبدو كما يلي:

اتضح أن عملاء هذا المزود ، وبعض الشقق المجاورة ، يعملون في نفس الشبكة المحلية على نفس معدات التحويل.

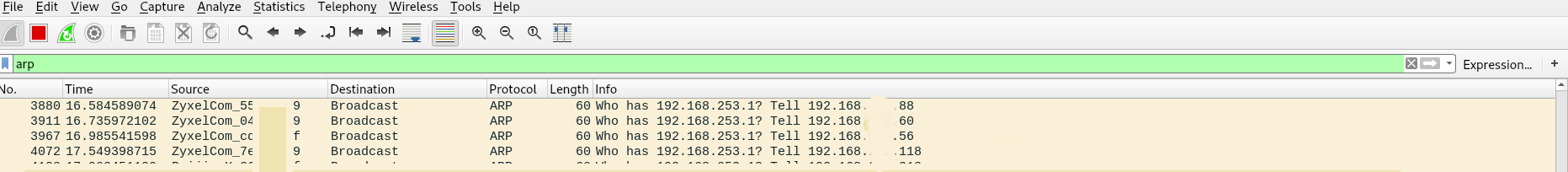

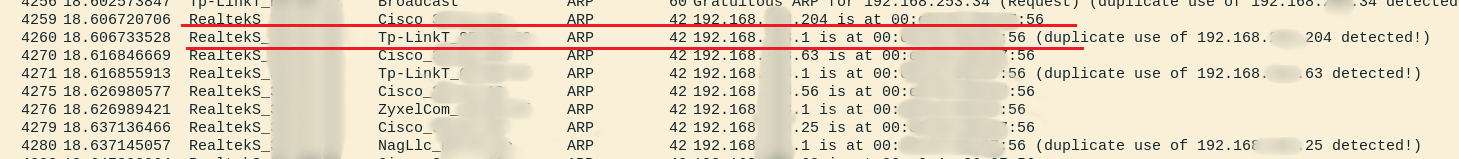

من خلال تمكين الاستماع على واجهة متصلة مباشرة بشبكة الموفر ، يمكنك مشاهدة بث حركة مرور ARP من جميع المضيفين على الشبكة.

قرر المزود عدم الإزعاج كثيرًا بتقسيم الشبكة إلى أجزاء صغيرة ، لذلك يمكن لحركة مرور البث من 253 مضيفًا أن تسير في نفس المحول ، ولا تحسب تلك التي تم إيقاف تشغيلها ، مما يؤدي إلى انسداد عرض النطاق الترددي للقناة.

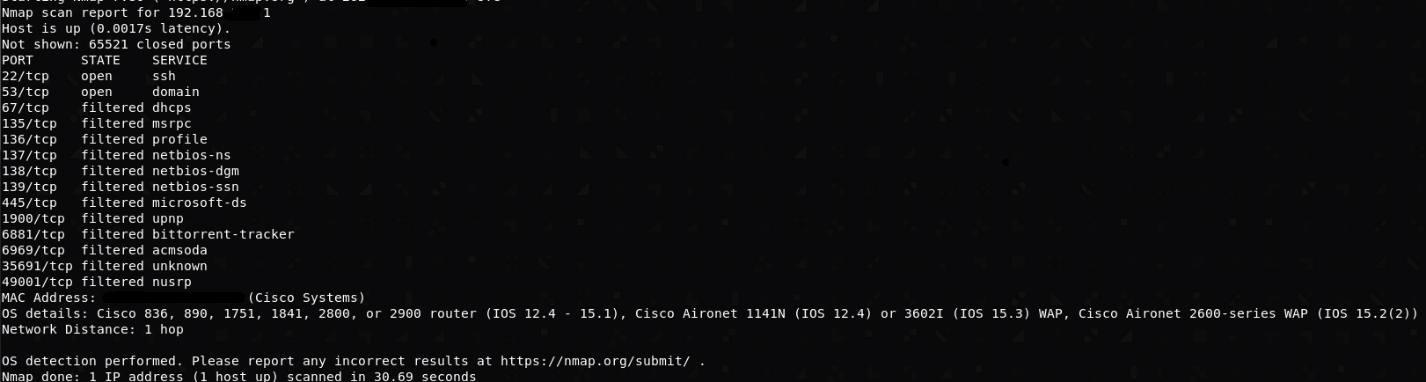

بعد فحص الشبكة باستخدام nmap ، حددنا عدد المضيفين النشطين من مجموعة العناوين الكاملة وإصدار البرنامج والمنافذ المفتوحة للمفتاح الرئيسي:

وحيث يوجد ARP وانتحال ARP

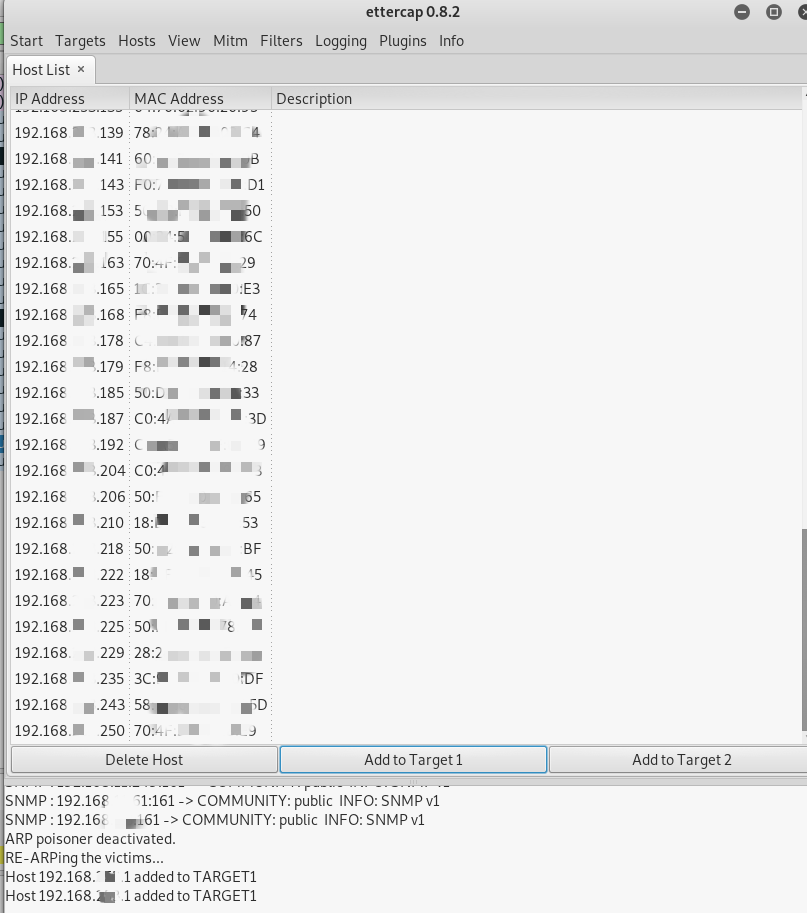

لتنفيذ المزيد من الإجراءات ، تم استخدام الأداة المساعدة البيانية ettercap ، وهناك نظائرها الأكثر حداثة ، ولكن هذا البرنامج يجذب بواجهة رسومية بدائية وسهولة الاستخدام.

يحتوي العمود الأول على عناوين IP لجميع أجهزة التوجيه التي استجابت لـ ping ، ويحتوي العمود الثاني على عناوينها الفعلية.

العنوان الفعلي فريد ، ويمكن استخدامه لجمع معلومات حول الموقع الجغرافي لجهاز التوجيه ، وما إلى ذلك ، لذلك سيتم إخفاؤه في إطار هذه المقالة.

يضيف الهدف 1 البوابة الرئيسية التي تحمل العنوان 192.168.xxx.1 ، ويضيف الهدف 2 أحد العناوين الأخرى.

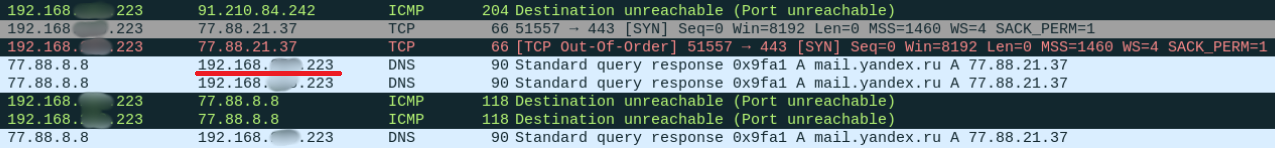

نقدم أنفسنا إلى البوابة كمضيف بالعنوان 192.168.xxx.204 ، ولكن بعنوان MAC الخاص به. ثم نقدم أنفسنا إلى جهاز توجيه المستخدم كبوابة بعنوان 192.168.xxx.1 مع MAC الخاص بنا. تفاصيل هذه الثغرة ARP مفصّلة في مقالات أخرى سهلة الاستخدام.

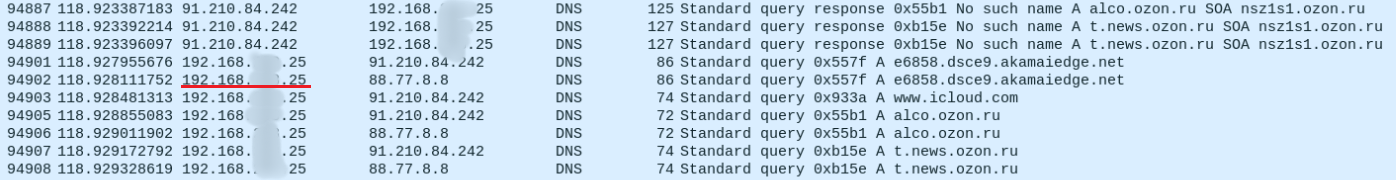

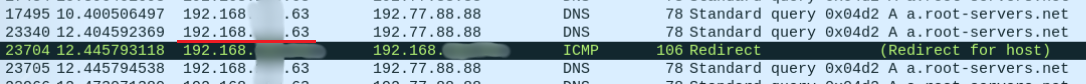

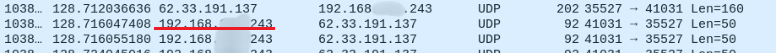

نتيجة لجميع التلاعبات ، لدينا حركة مرور من المضيفين الذين يمرون بنا ، بعد تمكين تمكين إعادة توجيه الحزم مسبقًا:

نعم ، يتم استخدام https بالفعل في كل مكان تقريبًا ، لكن الشبكة لا تزال مليئة بالبروتوكولات الأخرى غير الآمنة. على سبيل المثال ، نفس DNS مع هجوم خداع DNS. حقيقة أن هجوم MITM ممكن يثير العديد من الهجمات الأخرى. تزداد الأمور سوءًا عندما يكون هناك العشرات من المضيفين النشطين على الشبكة. تجدر الإشارة إلى أن هذا هو القطاع الخاص ، وليس شبكة الشركات ، وليس لدى الجميع وسائل الحماية للكشف عن الهجمات المرتبطة ومكافحتها.

كيفية تجنبها

يجب أن يهتم الموفر بهذه المشكلة ، فمن السهل جدًا تكوين الحماية ضد مثل هذه الهجمات ، في حالة تبديل Cisco نفسه.

سيمكن تمكين التفتيش الديناميكي ARP (DAI) البوابة الرئيسية من انتحال عنوان MAC. منع تقسيم مجال البث إلى أجزاء أصغر على الأقل انتشار حركة مرور ARP إلى جميع المضيفين في صف واحد وانخفاض عدد المضيفين الذين يمكن مهاجمتهم. يمكن للعميل ، بدوره ، الحماية من مثل هذه التلاعبات من خلال إعداد VPN مباشرة على جهاز التوجيه المنزلي ، معظم الأجهزة تدعم بالفعل هذه الوظيفة.

الاستنتاجات

على الأرجح ، لا يهتم مقدمو الخدمة بهذا الأمر ، وتهدف جميع الجهود إلى زيادة عدد العملاء. تمت كتابة هذه المادة ليس لتوضيح الهجوم ، ولكن لتذكيرك بأنه حتى شبكة مزود خدمة الإنترنت الخاصة بك قد لا تكون آمنة للغاية لنقل بياناتك. أنا متأكد من أن هناك العديد من مزودي خدمة الإنترنت الإقليميين الذين لم يفعلوا شيئًا أكثر مما هو ضروري للتشغيل الأساسي لمعدات الشبكة.