غطت المقالات السابقة العديد من الموضوعات العامة حول حل مراقبة Cisco StealthWatch . اسمحوا لي أن أذكركم بأن StealthWatch هو حل لمراقبة حركة مرور الشبكة للحوادث الأمنية وشرعية تفاعل الشبكة. تعتمد StealthWatch على جمع NetFlow و IPFIX من أجهزة التوجيه والمحولات وأجهزة الشبكة الأخرى.

روابط لجميع المقالات في الدورة:

1) StealthWatch: المفاهيم الأساسية والحد الأدنى من المتطلبات. الجزء 1

2) StealthWatch: النشر والتكوين. الجزء 2

3) StealthWatch: تحليل والتحقيق في الحوادث. الجزء 3

4) StealthWatch: التكامل مع Cisco ISE. الجزء 4

5)سحابة Stealthwatch. حل سريع ومناسب وفعال للبنية التحتية السحابية والمؤسسات. الجزء 5

المراقبة ، ولا سيما Cisco StealthWatch ، هي في الأساس حل للكشف عن التهديدات والهجوم. جميع حلول المراقبة لا تعني منع التهديدات ، ولكنها مطلوبة غالبًا. StealthWatch لديه تكامل خارج الصندوق مع Cisco ISE (محرك خدمات الهوية). يتمثل الدمج في حقيقة أن StealthWatch يكتشف حادثًا أمنيًا ، ويقوم Cisco ISE بعزل المضيف حتى يقوم المسؤول بإخراجه من الحجر الصحي.

تتناول هذه المقالة إعداد التكامل ومثال على التشغيل.

Cisco ISE هو

باختصار ، Cisco ISE هو حل التحكم في الوصول إلى الشبكة (NAC) لتوفير التحكم في الوصول الواعي بالسياق للمستخدمين على الشبكة الداخلية. يتيح لك محرك ISE من Cisco:

- قم بإنشاء وصول الضيف بسرعة وسهولة

- اكتشاف أجهزة BYOD (مثل أجهزة الكمبيوتر المنزلية للموظفين التي يجلبونها إلى العمل)

- تمركز سياسات الأمان وتطبيقها على مستخدمي المجال وغير المجال باستخدام تسميات مجموعة أمان SGT (تقنية TrustSec )

- افحص أجهزة الكمبيوتر بحثًا عن برامج معينة مثبتة والتوافق مع المعايير (الوضع)

- تصنيف وملف تعريف نقطة النهاية وأجهزة الشبكة

- توفير رؤية نقطة النهاية

- إرسال سجلات أحداث تسجيل الدخول / تسجيل الخروج للمستخدمين ، وحساباتهم (الهوية) على NGFW لتشكيل سياسة قائمة على المستخدم

- افعل كل ما يمكن لخادم AAA القيام به

كتب العديد من الزملاء في هذه الصناعة حول سيسكو ISE، وننصحك بالاطلاع نفسك مع: ممارسة تنفيذ سيسكو ISE ، كيفية الاستعداد لتنفيذ سيسكو ISE و التكامل مع سيسكو قوة النيران .

كيف يعمل الحجر الصحي

سير عمل سياسة ANC "إضافة / إزالة من العزل" (التحكم في الشبكة التكيفية) في Cisco ISE مبين أدناه:

- يجب على المستخدم أولاً تسجيل الدخول إلى شبكة الشركة من خلال WLC (جهاز التحكم في نقطة الوصول). ثم يتم إرسال طلب عزل REST API من عقدة إدارة السياسة .

- (Monitoring Node), , PrRT PSN (Policy Service Node, ISE). CoA .

- .

- .

- RADIUS (Monitoring Node).

- .

- , .

- , .

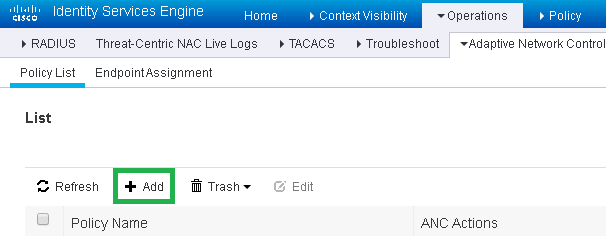

1. في واجهة ويب Cisco ISE ، انتقل إلى العمليات> علامة التبويب قائمة السياسات وقم بإنشاء سياسة جديدة بالنقر فوق إضافة .

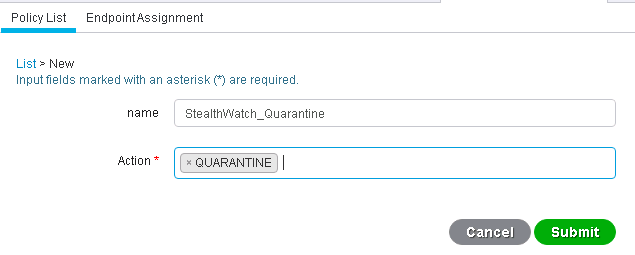

2. دعنا نسميها StealthWatch_Quarantine وحدد الإجراء "Quarantine " وانقر فوق إرسال .

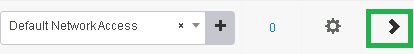

3. الخطوة التالية هي تكوين السياسة. انتقل إلى السياسة> مجموعات السياسات وانقر على السهم الموجود في أقصى اليمين أسفل عمود العرض .

4. في سياسة التفويض> علامة التبويب استثناءات عامة ، يتم إنشاء قاعدة جديدة (انقر فوق "+"). بعد ذلك ، في عمود الشروط ، انقر فوق "+" مرة أخرى وحدد السمة ANCPolicy الجلسة . العمل في هذه القاعدةيساوي - StealthWatch_Quarantine .

في ملف التعريف> العمود DenyAccess وبشكل اختياري في عمود مجموعات الأمان ، يمكنك تحديد مجموعة الأمان الخاصة بك (على سبيل المثال ، الضيوف أو قسم التسويق). أخيرًا ، احفظ التغييرات.

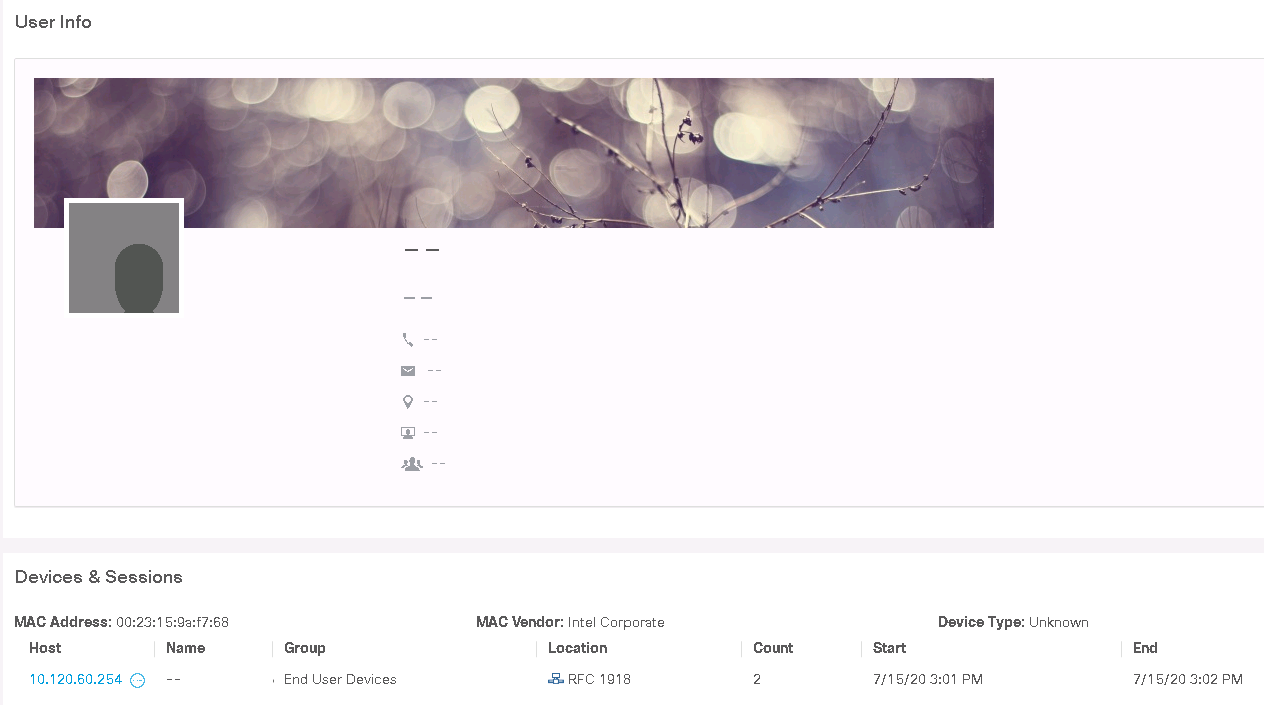

5. في علامة تبويب العمليات> السجلات الحية (RADIUS أو TACACS) ، يمكنك عرض السجلات حسب المستخدم أو العنوان. لنفترض أننا وجدنا المستخدم ويسلي.

6. انتقل إلى واجهة الويب StealthWatch وابحث عن هذا المستخدم في علامة التبويب Monitor> Users .

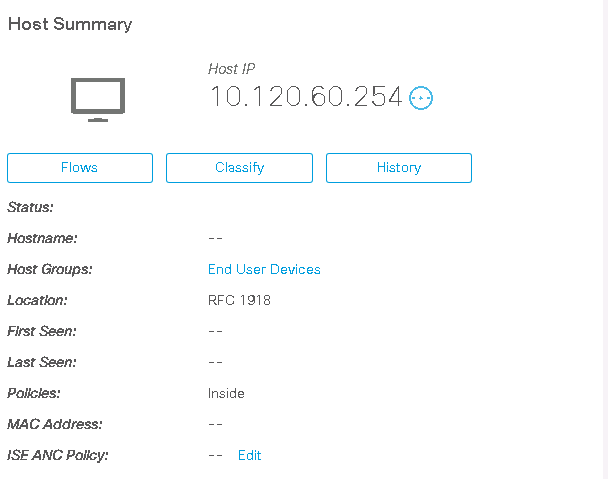

7. انتقل إلى مضيفه بالنقر فوق عنوان IP.

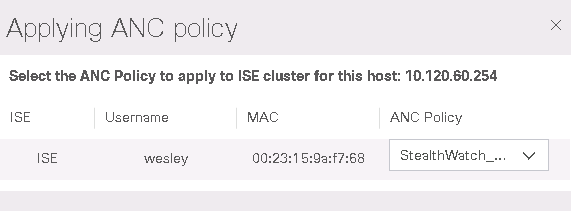

8. في سياسة ISE ANC ، حدد تحرير> StealthWatch_Quarantine> حفظ... تم عزل المضيف في انتظار مزيد من التحقيق.

بالإضافة إلى ذلك ، يمكن لسياسة ANC استخدام الإجراءات port_shutdown (إيقاف تشغيل منفذ لجهاز الشبكة) و port_bounce (إيقاف تشغيل / عدم إيقاف تشغيل الجهاز). على سبيل المثال ، إذا تمكنت البرامج الضارة من الانتشار عبر شبكة محلية ظاهرية (VLAN) بأكملها ، فسيكون من المنطقي والأسرع إيقاف تشغيل المنفذ على مفتاح مستوى الوصول ، بدلاً من عزل كل مضيف.

خاتمة

تمامًا كما تعد Cisco StealthWatch حلاً جديرًا برصد الحوادث الأمنية ، فإن Cisco ISE هو حل ممتاز للتحكم في وصول المستخدم. يعمل تكامل هذين الحلين حقًا ويسمح لك بتقليل وقت الاستجابة لحوادث أمن المعلومات.

تتعهد شركة Cisco قريبًا بإضافة رد فعل تلقائي على أحداث محددة وتطبيق سياسات ANC عليها ، أو يمكنك كتابة نص برمجي بنفسك. يمتلك كل من StealthWatch و ISE واجهة برمجة تطبيقات REST مفتوحة . ومع ذلك ، لا ينبغي تكوين هذا التكامل التلقائي إلا بعد وقت طويل ، عندما تكون StealthWatch قد شكلت نماذج سلوك المضيف الصحيحة ويكون عدد الإيجابيات الخاطئة ضئيلًا.

يتوفر المزيد من المعلومات حول Cisco StealthWatch على الموقع الإلكتروني . نخطط في المستقبل القريب للمزيد من المنشورات الفنية حول منتجات أمن المعلومات المختلفة. إذا كنت مهتمًا بهذا الموضوع ، فابق على اتصال بقنواتنا ( Telegram و Facebook و VK و TS Solution Blog )!