في المقالة الأخيرة ، تحدثنا عن Nemesida WAF Free - أداة مجانية لحماية المواقع وواجهات برمجة التطبيقات من هجمات القراصنة ، وفي هذه المقالة قررنا مراجعة ماسح Wapiti الشهير لنقاط الضعف .

يعد فحص الموقع بحثًا عن نقاط الضعف إجراءً ضروريًا ، والذي يسمح لك ، جنبًا إلى جنب مع تحليل شفرة المصدر ، بتقييم مستوى حمايته من تهديدات الاختراق. يمكنك فحص مورد ويب باستخدام أدوات متخصصة.

تعد Nikto و W3af (المكتوبة بلغة Python 2.7 ، والتي انتهى دعمها) أو Arachni (لم تعد مدعومة منذ فبراير) هي الحلول الأكثر شيوعًا المقدمة في الجزء المجاني. بالطبع ، هناك آخرون ، على سبيل المثال ، Wapiti ، قررنا التوقف عندهم.

يعمل Wapiti مع الأنواع التالية من نقاط الضعف:

- توسيع الملف (محلي وبعيد ، fopen ، readfile) ؛

- الحقن (حقن PHP / JSP / ASP / SQL وحقن XPath) ؛

- XSS (البرمجة النصية عبر الموقع) (انعكاس ومستمر)

- كشف وتنفيذ الأوامر (EVAL () ، النظام () ، passtru ()) ؛

- حقن CRLF (استجابات HTTP المنقسمة ، تثبيت الجلسة) ؛

- XXE (XML ) ;

- SSRF ( );

- ( Nikto);

- .htaccess, ;

- , ( );

- Shellshock;

- ;

- HTTP, (PUT).

:

- HTTP, HTTPS SOCKS5;

- : Basic, Digest, Kerberos NTLM;

- (, , , URL-);

- URL;

- (: ifor, );

- URL- ( );

- URL- (: URL logout);

- cookie ( wapiti-getcookie);

- / SSL;

- URL JavaScript ( JS-);

- HTML5;

- crawler’a;

- ;

- HTTP- User-Agent.

:

- (HTML, XML, JSON, TXT);

- ( SQLite3);

- ;

- ;

- / .

Wapiti 2 :

- c , Python3;

- c pip3 install wapiti3.

Wapiti .

Wapiti sites.vulns.pentestit.ru ( ), (Injection, XSS, LFI/RFI) -.

. !

:

# wapiti -u <target> <options>, :

--scope —

URL scope, , , , .

-s -x — URL-. , URL- .

--skip — , . , - , .

--verify-ssl — .

Wapiti . , , , , -m . , . :

# wapiti -u http://sites.vulns.pentestit.ru/ -m sql,xss,xxe, SQL, XSS XXE . , . -m “xss: get, blindsql: post, xxe: post”. xss , GET, blibdsql — POST- .. , - , , , Ctrl+C , .

Wapiti - -p -a. : Basi, Digest, Kerberos NTLM. . , ( User-Agent) .

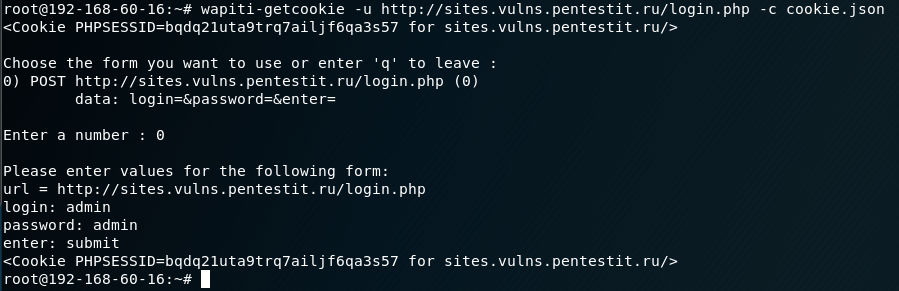

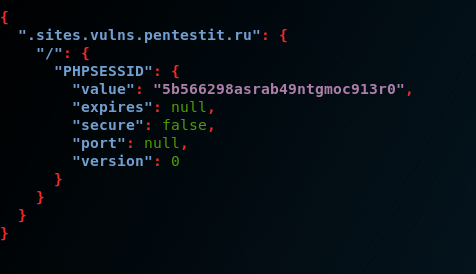

wapiti-getcookie. C cookie, Wapiti . cookie :

# wapiti-getcookie -u http://sites.vulns.pentestit.ru/login.php -c cookie.json: , :

JSON. — -d:

# wapiti-getcookie - http://sites.vulns.pentestit.ru/login.php -c cookie.json -d "username=admin&password=admin&enter=submit":

, - :

# wapiti --level 1 -u http://sites.vulns.pentestit.ru/ -f html -o /tmp/vulns.html -m all --color - cookie.json --scope folder --flush-session -A 'Pentestit Scans' -p http://myproxy:3128:

-f -o — ;

-m — — , .. ;

--color — Wapiti;

-c — cookie, wapiti-getcookie;

--scope — . folder URL, . URL ( );

--flush-session — , ;

-A — User-Agent;

-p — -, .

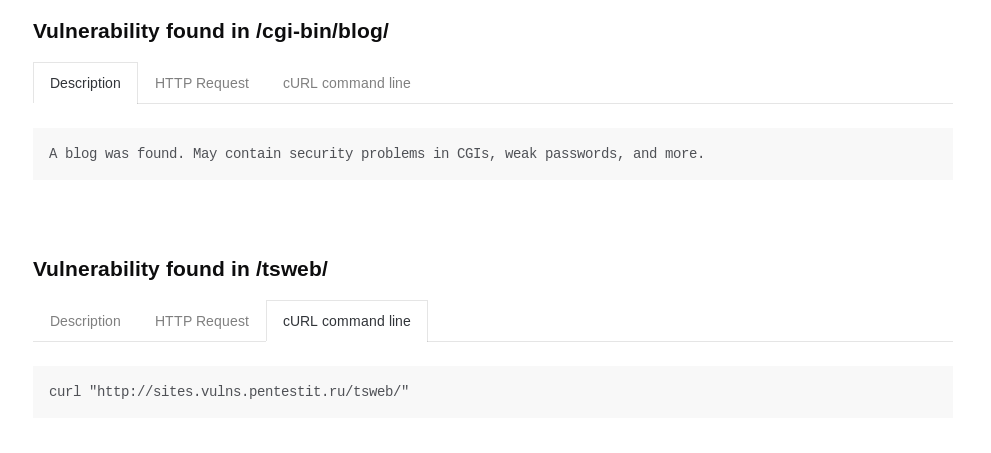

HTML-, . , , , curl , . , :

— -, , . . « » « ». , :

, . ( ), . , — --color :

.

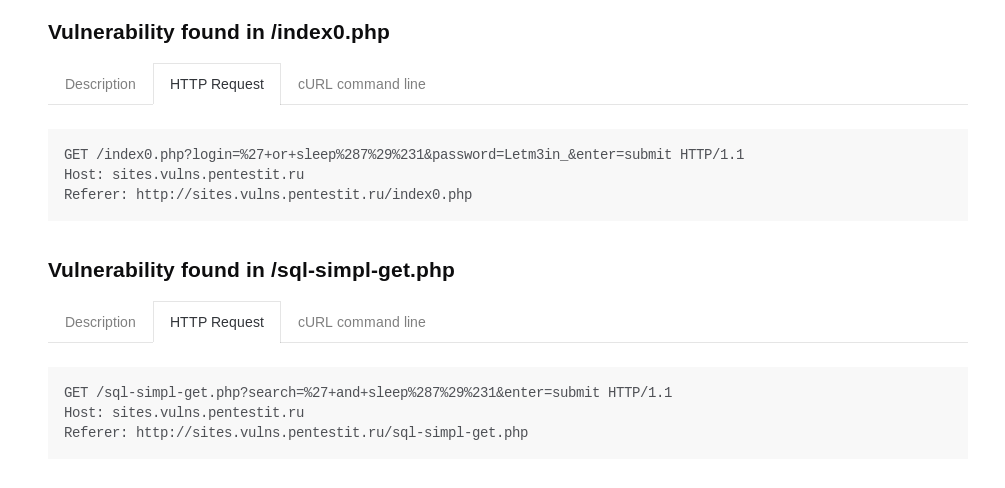

SQLi

C SQLi. SQL- , , :

, , cookie, " " cookie . , , -x, . . , , - .

XSS

:

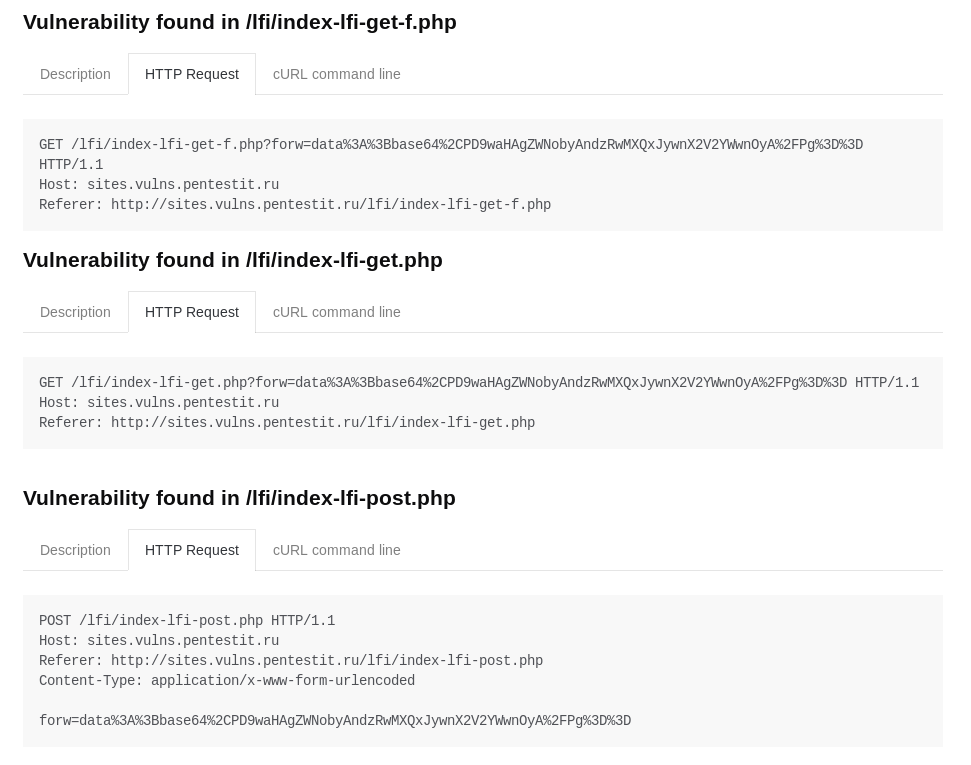

LFI/RFI

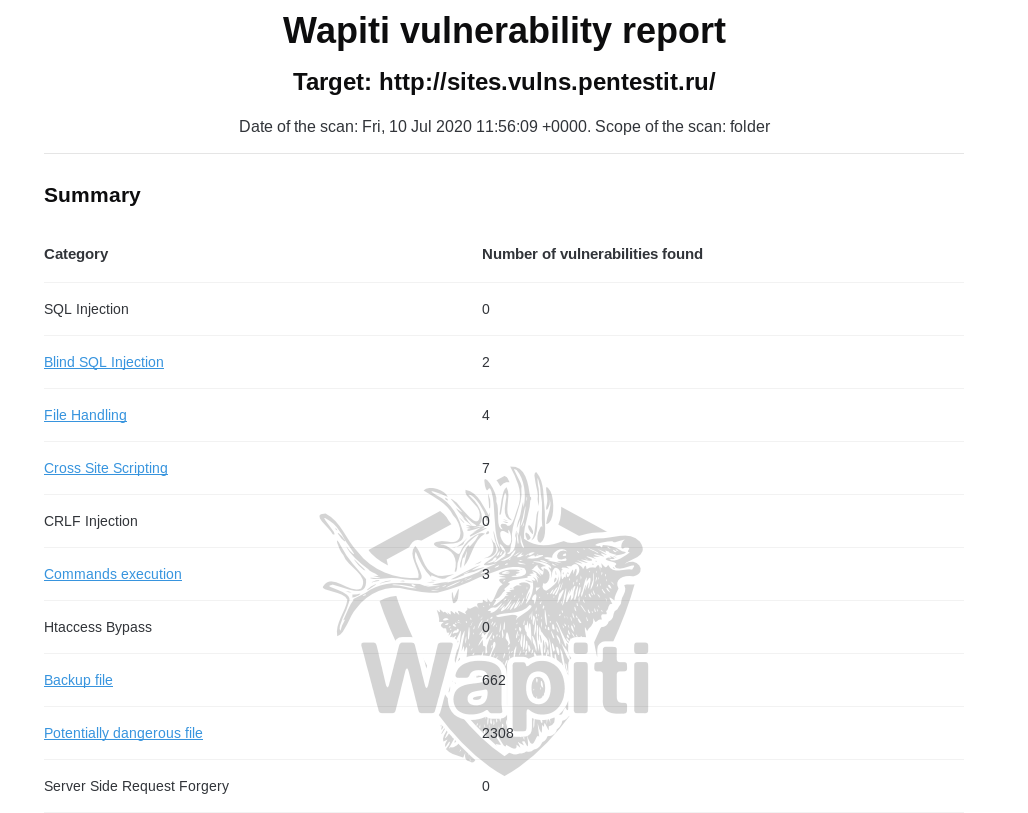

وجد الماسح جميع نقاط الضعف الكامنة:

بشكل عام ، على الرغم من الإيجابيات الزائفة ونقاط الضعف المفقودة ، فإن Wapiti ، كأداة مجانية ، تظهر نتائج جيدة جدًا. على أي حال ، من الجدير إدراك أن الماسح الضوئي قوي جدًا ومرن ومتعدد الوظائف ، والأهم من ذلك أنه مجاني ، وبالتالي له الحق في استخدامه ، مما يساعد المسؤولين والمطورين على تلقي المعلومات الأساسية حول الحالة الأمنية لتطبيق الويب.

حافظ على صحتك وحمايتك!