هناك طريقتان لجعل مالك الهاتف الذكي سعيدًا إلى الأبد بالإعلانات المزعجة. في الحالة الأولى ، يسجل التطبيق الحمل الإعلاني في قسم النظام عن طريق اختراق الهاتف الذكي باستخدام إحدى طرق الحصول على حقوق الجذر. الخيار الثاني هو أن الإعلانات مدمجة بالفعل في الهاتف من قبل الشركة المصنعة: يحدث هذا غالبًا مع الأجهزة الرخيصة. وفقًا لـ Kaspersky Lab ، يتعامل ما يصل إلى 15٪ من المستخدمين الذين يواجهون برامج إعلانية مع برامج إعلانية للنظام. بالإضافة إلى الشعارات المتطفلة ، يمكن لمعظم الوحدات تنزيل أي شيء على الهاتف الذكي للمستخدم ، بما في ذلك البرامج الضارة.

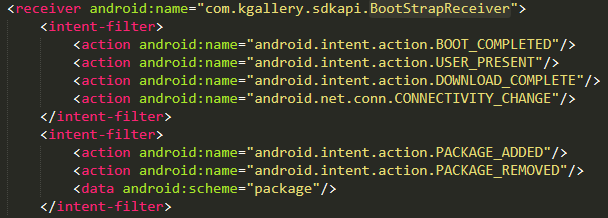

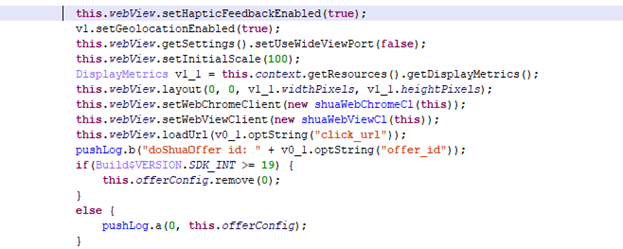

وظائف بعض الوحدات مثيرة للإعجاب. على سبيل المثال ، Trojan-Dropper.AndroidOS.Agent.pe مضمن في تطبيق النظام المسؤول عن رسم الواجهة ، والتي يستحيل إزالتها بشكل أساسي مع استمرار عمل الهاتف. يقوم برنامج xHelper Trojan الذي تم فحصه في أبريل بنفس الشيء . يغطي Trojan.AndroidOS.Sivu.c التطبيقات الشرعية أو الشاشة الرئيسية مع لافتات ، ويعرض الإعلانات في الإشعارات ، ولكن يمكنه أيضًا تنزيل وتثبيت تعليمات برمجية عشوائية على هاتف ذكي. Trojan-Downloader.AndroidOS.Facmod.a مضمن في وحدة SystemUI ، وهو موجود بشكل افتراضي في بعض الهواتف الذكية ، ويمكنه فتح متصفح دون أن يلاحظه أحد من قبل المستخدم وتحميل الصفحات بالإعلانات.

يذكر التقرير أيضًا "الوحدات الإعلانية للمورّد". على وجه الخصوص ، نموذج الأعمال هذايستخدم في عدد من النماذج من قبل Xiaomi. لقد وجدنا وظائف مماثلة في الهواتف الذكية Meizu ، لكن الوحدة الإعلانية هناك ، بالإضافة إلى العرض المعتاد للافتات ، يمكنها تنزيل وتنفيذ كود JavaScript.

تحلل الدراسة أيضًا أجزاء أخرى مشكوك فيها من التعليمات البرمجية الموجودة في هواتف Meizu الذكية. الاستنتاج العام هو: يمكننا أن نفترض أن نموذج الأعمال الإعلانية له الحق في الوجود ، ولكن في بعض الهواتف الذكية يكون الرمز المسؤول عن هذا أمرًا خطيرًا. كحد أدنى ، يمكن للبائع استخدامه للاستفادة من عرض اللافتات وتثبيت التطبيقات المدعومة وغير ذلك. ولكن إذا تمكن المهاجمون بطريقة ما من الوصول إلى شبكة الإعلانات ، فإن ميزات الشعارات تتحول بسهولة إلى باب خلفي.

ومن الجدير بالذكر أيضًا الأبحاث الحديثةبواسطة Malwarebytes: وجد خبراؤها في هاتف ذكي يعمل بنظام Android 7.1 بابًا خلفيًا مدمجًا في التطبيق لإدارة الإعدادات. تتشابه مجموعة الوظائف إلى حد كبير مع تلك الموضحة أعلاه: تنزيل التطبيقات ، وعرض الإعلانات ، والتواصل مع مركز القيادة للتحكم الكامل في الجهاز. الهاتف الذكي الذي تم اختباره رخيص الثمن وتستخدمه وكالة حكومية توزع الأجهزة على الفقراء. في هذه الحالة وغيرها من حالات الباب الخلفي أو البرامج الإعلانية في المصنع ، يمكن للمستخدمين فقط أن يأملوا في إصدار البرامج الثابتة المخصصة من قبل المتحمسين.

ماذا حدث أيضًا

يقوم متخصصو برنامج Check Point Software بالتحقيق في Joker Trojan ، والذي يظهر بانتظام على Google Play. في كانون الثاني (يناير) من هذا العام ، أزال مشرفو المتجر 17000 تطبيق محمّل بشفرات ضارة ، لكنهم يعودون بشكل دوري بشكل معدّل قليلاً.

تقرير ( إخباري ، مصدر بصيغة PDF ) حول أمن أجهزة التوجيه لمعهد فراونهوفر الألماني. تم فحص 127 جهازًا ، وتم اكتشاف نقاط ضعف في المجموع ، بمتوسط 53 مشكلة خطيرة في كل منها.

تم العثور على ثغرة أمنية خطيرة وإغلاقها في عميل Zoom لنظام التشغيل Windows في الإصدار التالي 5.1.3. لم يتم الإفراج عن أي تفاصيل حتى الآن ، لكن الفيديو أعلاه يظهر PoC.

البحث عن نقاط الضعف في كاميرات TP-Link Casa IP. لا شيء خطير ، ولكن تطبيق واجهة الويب لإدارة الأجهزة يسمح لك بتحديد تسجيلات دخول المستخدم ثم محاولة تخمين كلمة مرور ، على سبيل المثال ، من العديد من التسريبات.

حرج الضعف في Adning المساعد للمواقع وورد.

تم اكتشاف مجموعة أخرى من الثغرات الأمنية وإغلاقها في Citrix Application Delivery Controller وبرنامج Citrix Gateway. دراسة

مثيرة للاهتمام حول الثغرة الأمنية في Facebook ، والتي سمحت بحذف أي صورة لأي مستخدم.