المقدمة

Google Dorks أو Google Hacking هي تقنية تستخدمها وسائل الإعلام والمحققون ومهندسو الأمن وأي شخص آخر للاستعلام عن محركات البحث المختلفة لاكتشاف المعلومات المخفية ونقاط الضعف التي يمكن العثور عليها على الخوادم العامة. إنها تقنية تُستخدم فيها استعلامات البحث المنتظمة في موقع الويب إلى أقصى حد لها لتحديد المعلومات المخفية على السطح.

كيف يعمل Google Dorking؟

هذا المثال الخاص بجمع المعلومات وتحليلها ، والذي يعمل كأداة OSINT ، ليس ثغرة أمنية من Google أو جهازًا لاختراق استضافة مواقع الويب. على العكس من ذلك ، فهي تعمل كعملية تقليدية لاسترجاع البيانات ذات قدرات متقدمة. وهذا ليس جديدًا ، حيث يوجد عدد كبير من مواقع الويب التي يزيد عمرها عن عقد من الزمان وتعمل كمستودعات للتعلم واستخدام Google Hacking.

بينما تقوم محركات البحث بفهرسة عناوين المتاجر ومحتوى الصفحة وربطها معًا للحصول على استعلامات بحث مثالية. ولكن لسوء الحظ ، تم تكوين عناكب الويب لأي محرك بحث لفهرسة جميع المعلومات الموجودة تمامًا. حتى على الرغم من حقيقة أن مديري موارد الويب ليس لديهم نية لنشر هذه المواد.

ومع ذلك ، فإن الشيء الأكثر إثارة للاهتمام في Google Dorking هو الكم الهائل من المعلومات التي يمكن أن تساعد الجميع في عملية تعلم عملية بحث Google. يمكن أن يساعد الوافدين الجدد في العثور على أقارب مفقودين ، أو يمكنه تعليم كيفية استخراج المعلومات لمصلحتهم الخاصة. بشكل عام ، كل مورد مثير للاهتمام ومدهش بطريقته الخاصة ويمكن أن يساعد الجميع فيما يبحث عنه بالضبط.

ما هي المعلومات التي يمكنني العثور عليها من خلال Dorks؟

تتراوح من وحدات التحكم في الوصول عن بُعد لآلات المصنع المختلفة إلى واجهات تكوين الأنظمة المهمة. هناك افتراض بأنه لن يجد أحد على الإطلاق كمية هائلة من المعلومات المنشورة على الشبكة.

ومع ذلك ، دعونا ننظر في الأمر بالترتيب. تخيل كاميرا أمان جديدة تتيح لك مشاهدتها مباشرة على هاتفك في أي وقت. تقوم بإعداده والاتصال به عبر Wi-Fi ، وتنزيل التطبيق لمصادقة تسجيل الدخول إلى كاميرا الأمان. بعد ذلك ، يمكنك الوصول إلى نفس الكاميرا من أي مكان في العالم.

في الخلفية ، لا يبدو كل شيء بهذه البساطة. ترسل الكاميرا طلبًا إلى الخادم الصيني وتقوم بتشغيل الفيديو في الوقت الفعلي ، مما يتيح لك تسجيل الدخول وفتح موجز الفيديو المستضاف على الخادم في الصين من هاتفك. قد لا يتطلب هذا الخادم كلمة مرور للوصول إلى الخلاصة من كاميرا الويب الخاصة بك ، مما يجعلها متاحة للعامة لأي شخص يبحث عن النص الموجود في صفحة عرض الكاميرا.

ولسوء الحظ ، فإن Google فعالة بلا رحمة في العثور على أي جهاز على الإنترنت يعمل على خوادم HTTP و HTTPS. ونظرًا لأن معظم هذه الأجهزة تحتوي على نوع من النظام الأساسي للويب لتخصيصها ، فإن هذا يعني أن الكثير من الأشياء التي لم يكن من المفترض أن تكون موجودة على Google ينتهي بها الأمر هناك.

إلى حد بعيد ، فإن أخطر أنواع الملفات هو النوع الذي يحمل بيانات اعتماد المستخدمين أو الشركة بأكملها. يحدث هذا عادة بطريقتين. في الحالة الأولى ، تم تكوين الخادم بشكل غير صحيح ويكشف سجلاته الإدارية أو سجلاته للجمهور على الإنترنت. عندما يتم تغيير كلمات المرور أو يتعذر على المستخدم تسجيل الدخول ، يمكن أن تتسرب هذه المحفوظات مع بيانات الاعتماد.

يحدث الخيار الثاني عندما تصبح ملفات التكوين التي تحتوي على نفس المعلومات (تسجيلات الدخول وكلمات المرور وأسماء قواعد البيانات وما إلى ذلك) متاحة للجمهور. يجب إخفاء هذه الملفات عن أي وصول عام ، لأنها غالبًا ما تترك معلومات مهمة. يمكن أن يؤدي أي من هذه الأخطاء إلى حقيقة أن المهاجم يجد هذه الثغرات ويحصل على جميع المعلومات اللازمة.

توضح هذه المقالة استخدام Google Dorks لإظهار ليس فقط كيفية العثور على كل هذه الملفات ، ولكن أيضًا كيف يمكن أن تكون الأنظمة الأساسية الضعيفة التي تحتوي على معلومات في شكل قائمة بالعناوين ورسائل البريد الإلكتروني والصور وحتى قائمة بكاميرات الويب المتاحة للجمهور.

تحليل عوامل تشغيل البحث

يمكن استخدام Dorking في العديد من محركات البحث ، وليس Google فقط. في الاستخدام اليومي ، تأخذ محركات البحث مثل Google و Bing و Yahoo و DuckDuckGo استعلام بحث أو سلسلة بحث وتعيد النتائج ذات الصلة. أيضًا ، تمت برمجة هذه الأنظمة نفسها لقبول عوامل تشغيل أكثر تقدمًا وتعقيدًا تعمل على تضييق نطاق مصطلحات البحث هذه بشكل كبير. عامل التشغيل هو كلمة رئيسية أو عبارة لها معنى خاص لمحرك البحث. من أمثلة عوامل التشغيل الشائعة الاستخدام: "inurl" و "intext" و "site" و "feed" و "language". يتبع كل عامل نقطتان ، متبوعة بالعبارة الرئيسية أو العبارات المقابلة.

تسمح لك عوامل التشغيل هذه بالبحث عن معلومات أكثر تحديدًا ، مثل سطور معينة من النص داخل صفحات موقع الويب ، أو الملفات المستضافة على عنوان URL محدد. من بين أشياء أخرى ، يمكن لـ Google Dorking أيضًا العثور على صفحات تسجيل دخول مخفية ورسائل خطأ تعرض معلومات حول نقاط الضعف المتاحة والملفات المشتركة. السبب الرئيسي هو أن مسؤول الموقع ربما نسي ببساطة استبعاده من الوصول العام.

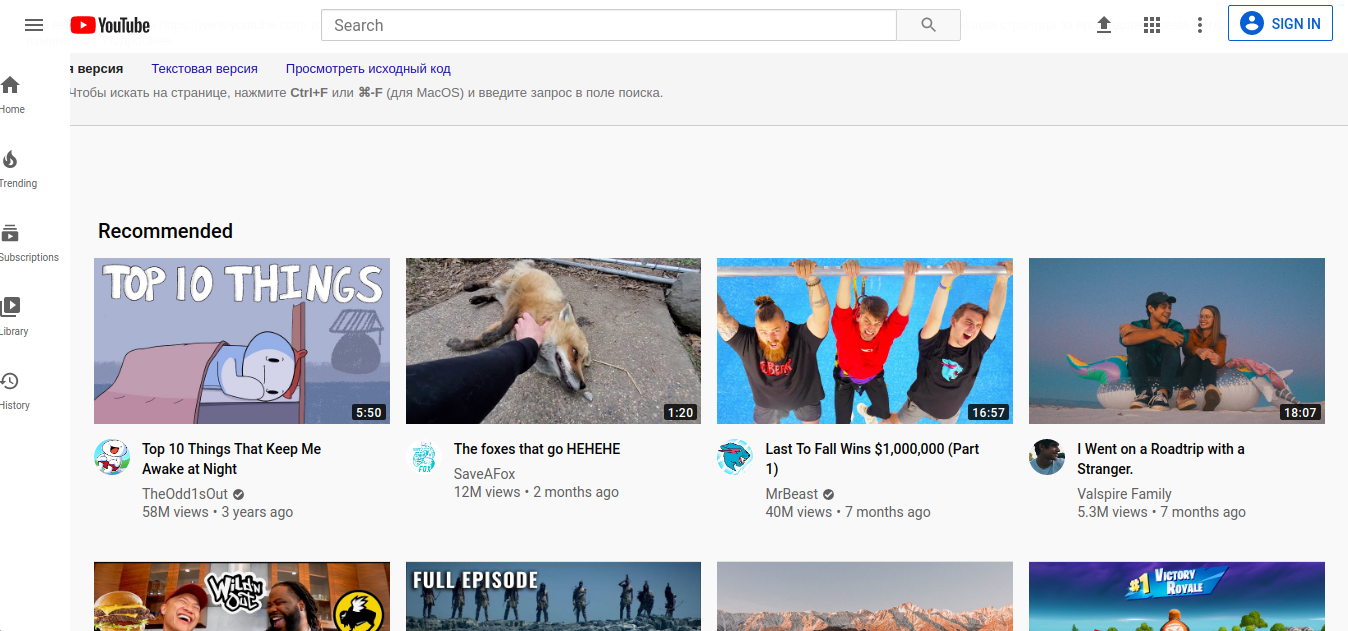

إن خدمة Google الأكثر عملية والمثيرة للاهتمام في نفس الوقت هي القدرة على البحث عن الصفحات المحذوفة أو المؤرشفة. يمكن القيام بذلك باستخدام عامل التشغيل "cache:". يعمل المشغل بطريقة تعرض النسخة المحفوظة (المحذوفة) من صفحة الويب المخزنة في ذاكرة التخزين المؤقت لـ Google. يظهر بناء الجملة لهذا المشغل هنا:

ذاكرة التخزين المؤقت: www.youtube.com

بعد تقديم الطلب أعلاه إلى Google ، يتم توفير الوصول إلى الإصدار السابق أو القديم من صفحة الويب على Youtube. يسمح لك الأمر باستدعاء النسخة الكاملة للصفحة أو النسخة النصية أو مصدر الصفحة نفسها (كود كامل). يشار أيضًا إلى الوقت الدقيق (التاريخ والساعة والدقيقة والثانية) للفهرسة التي أجراها عنكبوت Google. يتم عرض الصفحة كملف رسومي ، على الرغم من أن البحث داخل الصفحة نفسها يتم بنفس الطريقة كما هو الحال في صفحة HTML العادية (اختصار لوحة المفاتيح CTRL + F). تعتمد نتائج الأمر "cache:" على عدد مرات فهرسة Google لصفحة الويب. إذا قام المطور بنفسه بتعيين المؤشر مع تكرار معين للزيارات في رأس مستند HTML ، فإن Google يتعرف على الصفحة على أنها ثانوية وعادة ما يتجاهلها لصالح نسبة PageRank.وهو العامل الرئيسي في تكرار فهرسة الصفحات. لذلك ، إذا تم تغيير صفحة ويب معينة بين الزيارات بواسطة زاحف Google ، فلن تتم فهرستها أو قراءتها باستخدام الأمر "cache:". الأمثلة التي تعمل بشكل جيد عند اختبار هذه الميزة هي المدونات التي يتم تحديثها بشكل متكرر وحسابات الوسائط الاجتماعية والبوابات عبر الإنترنت.

يمكن استعادة المعلومات أو البيانات المحذوفة التي تم وضعها عن طريق الخطأ أو بحاجة إلى حذفها في وقت ما بسهولة بالغة. يمكن أن يؤدي إهمال مسؤول النظام الأساسي للويب إلى تعريضه لخطر نشر معلومات غير مرغوب فيها.

معلومات المستخدم

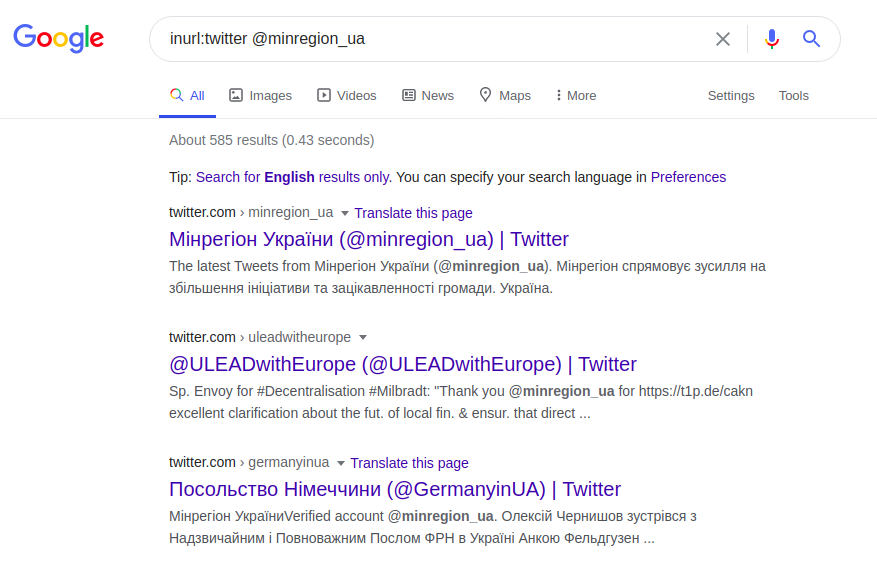

يتم استخدام البحث عن معلومات المستخدم باستخدام عوامل تشغيل متقدمة ، مما يجعل نتائج البحث دقيقة ومفصلة. يستخدم عامل التشغيل "@" للبحث عن المستخدمين في الشبكات الاجتماعية: Twitter ، Facebook ، Instagram. باستخدام مثال الجامعة البولندية نفسها ، يمكنك العثور على ممثلها الرسمي ، على إحدى المنصات الاجتماعية ، باستخدام هذا العامل على النحو التالي:

inurl: twitterminregion_ua يبحث

طلب Twitter هذا عن المستخدم "minregion_ua". بافتراض معرفة مكان أو اسم عمل المستخدم الذي نبحث عنه (وزارة تنمية المجتمعات والأقاليم في أوكرانيا) واسمه ، يمكننا تقديم طلب أكثر تحديدًا. وبدلاً من الاضطرار إلى البحث بشكل مضجر في صفحة الويب الخاصة بالمؤسسة بأكملها ، يمكنك طرح الاستعلام الصحيح بناءً على عنوان البريد الإلكتروني وافتراض أن اسم العنوان يجب أن يتضمن على الأقل اسم المستخدم أو المؤسسة المطلوبة. على سبيل المثال:

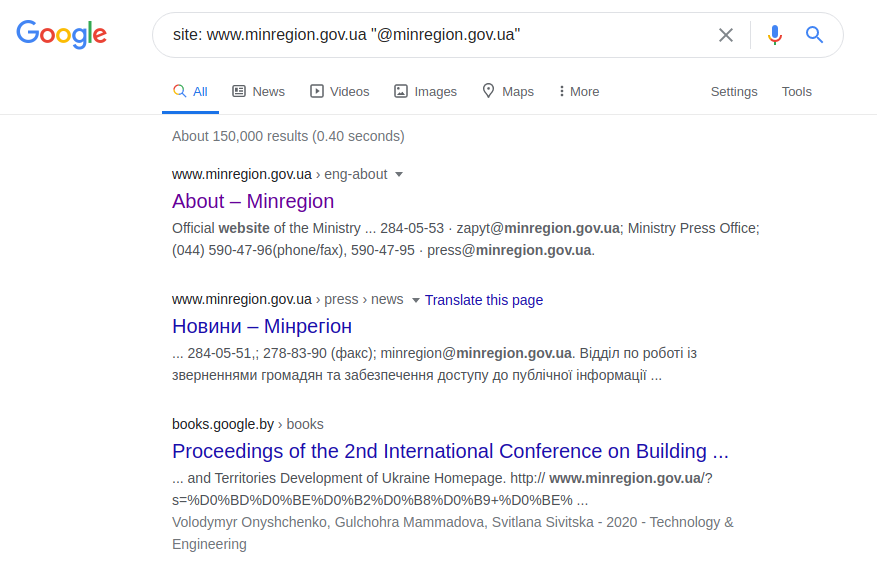

الموقع: www.minregion.gov.ua "@ minregion.ua"

يمكنك أيضا استخدام أسلوب أقل تعقيدا وإرسال الطلب فقط إلى عناوين البريد الإلكتروني، كما هو مبين أدناه، على أمل الحظ وتفتقر إلى الكفاءة المهنية للمدير الموارد على شبكة الإنترنت.

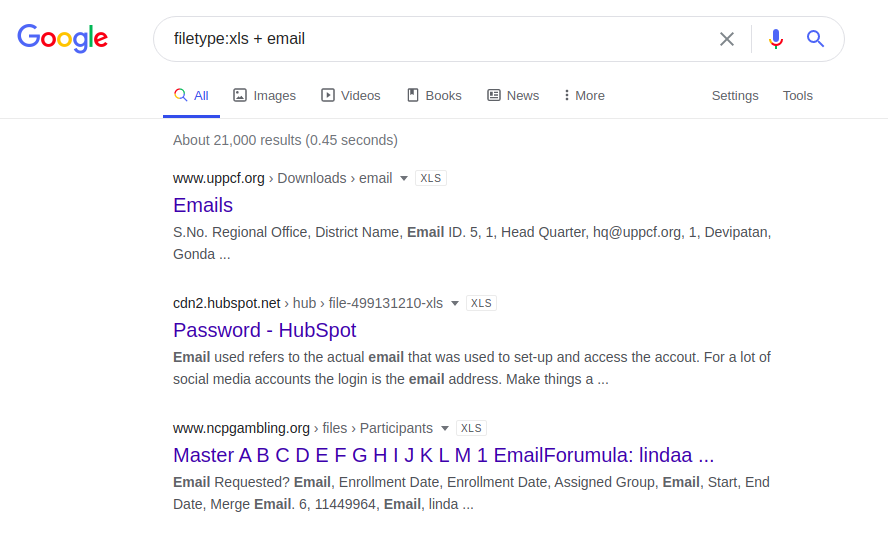

email.xlsx

filetype: xls + email

بالإضافة إلى ذلك ، يمكنك محاولة الحصول على عناوين بريد إلكتروني من صفحة ويب بالطلب التالي:

site: www.minregion.gov.ua intext: بريد إلكتروني

سيبحث الاستعلام أعلاه عن الكلمة الرئيسية "بريد إلكتروني" على صفحة الويب الخاصة بوزارة تنمية المجتمعات والأقاليم في أوكرانيا. يعد العثور على عناوين البريد الإلكتروني ذا استخدام محدود ويتطلب عمومًا القليل من الإعداد وجمع معلومات المستخدم مسبقًا.

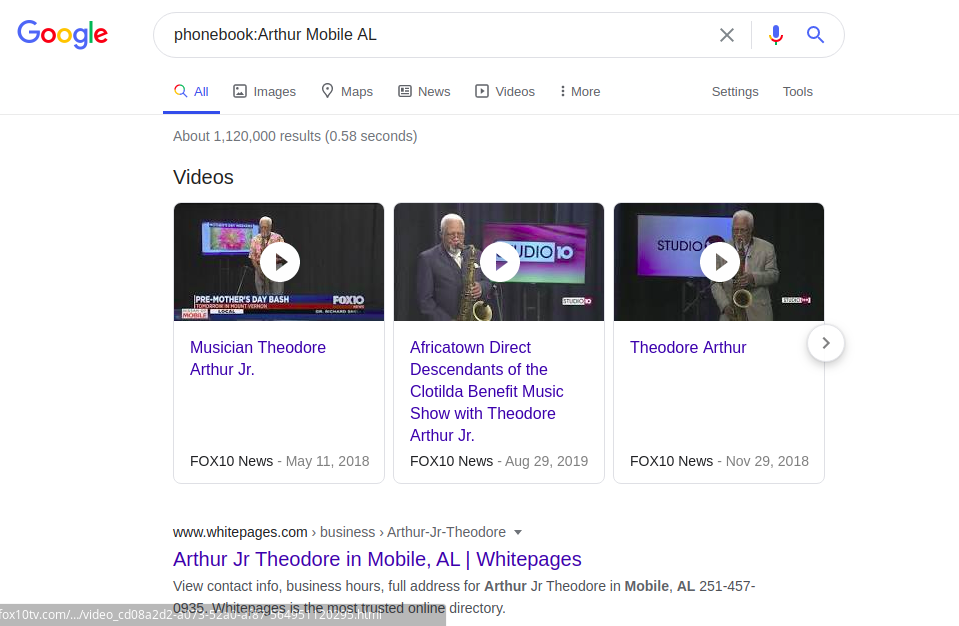

لسوء الحظ ، يقتصر البحث عن أرقام الهواتف المفهرسة من خلال دليل هاتف Google على الولايات المتحدة فقط. على سبيل المثال:

دليل الهاتف: Arthur Mobile AL يمكن أيضًا

البحث عن معلومات المستخدم من خلال "بحث الصور" من Google أو البحث العكسي عن الصور. يتيح لك ذلك العثور على صور متطابقة أو متشابهة على المواقع المفهرسة بواسطة Google.

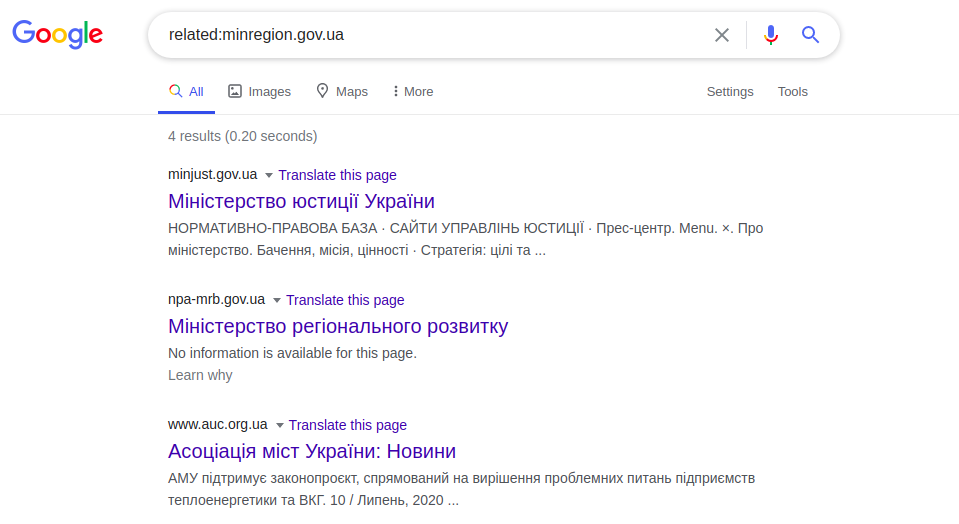

معلومات موارد الويب

لدى Google عدة عوامل تشغيل مفيدة ، ولا سيما "ذات الصلة:" ، والتي تعرض قائمة بالمواقع "المشابهة" للمواقع المطلوبة. يعتمد التشابه على الروابط الوظيفية ، وليس الروابط المنطقية أو ذات المعنى.

ذات صلة: minregion.gov.ua

يعرض هذا المثال صفحات وزارات أخرى في أوكرانيا. يعمل هذا المشغل مثل زر "الصفحات ذات الصلة" في عمليات البحث المتقدمة في Google. بالطريقة نفسها ، يعمل طلب "info:" ، والذي يعرض معلومات على صفحة ويب معينة. هذه هي المعلومات المحددة لصفحة الويب المعروضة في عنوان موقع الويب () ، وبالتحديد في علامات وصف التعريف (<meta name = “Description”). مثال:

info: minregion.gov.ua

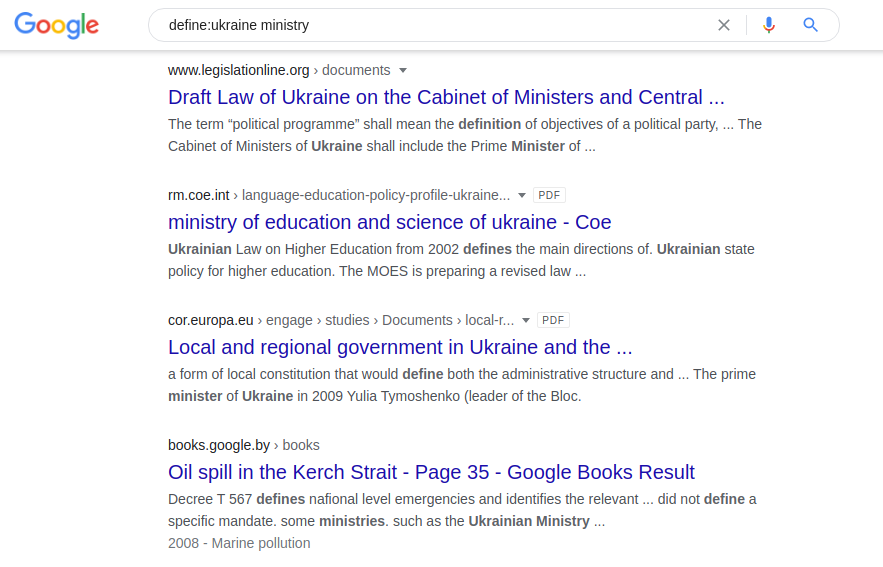

استعلام آخر ، "تعريف:" ، مفيد جدًا في العثور على الأوراق البحثية. يسمح لك بالحصول على تعريفات للكلمات من مصادر مثل الموسوعات والقواميس عبر الإنترنت. مثال على تطبيقه:

تعريف: مناطق أوكرانيا

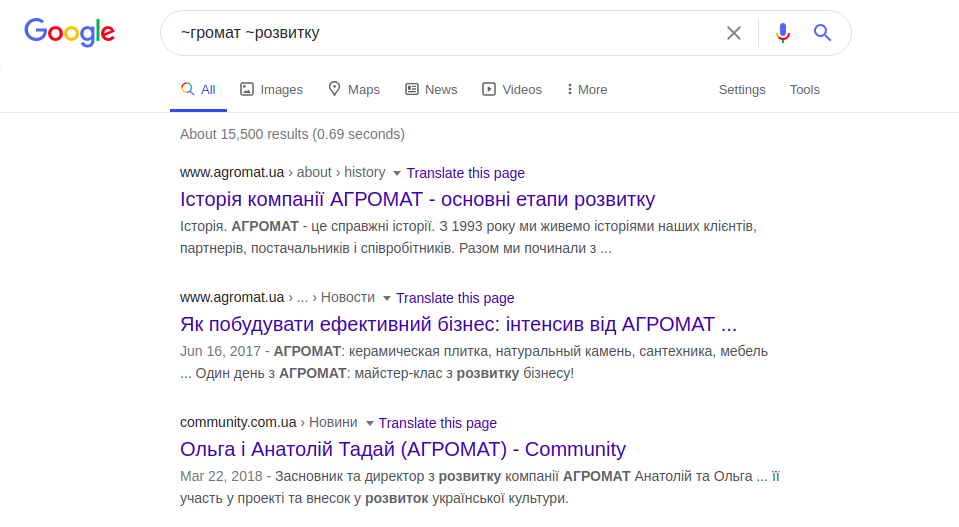

يسمح لك عامل التشغيل العالمي - التلدة ("~") بالبحث عن كلمات أو مرادفات مشابهة:

~ المجتمعات ~ التنمية

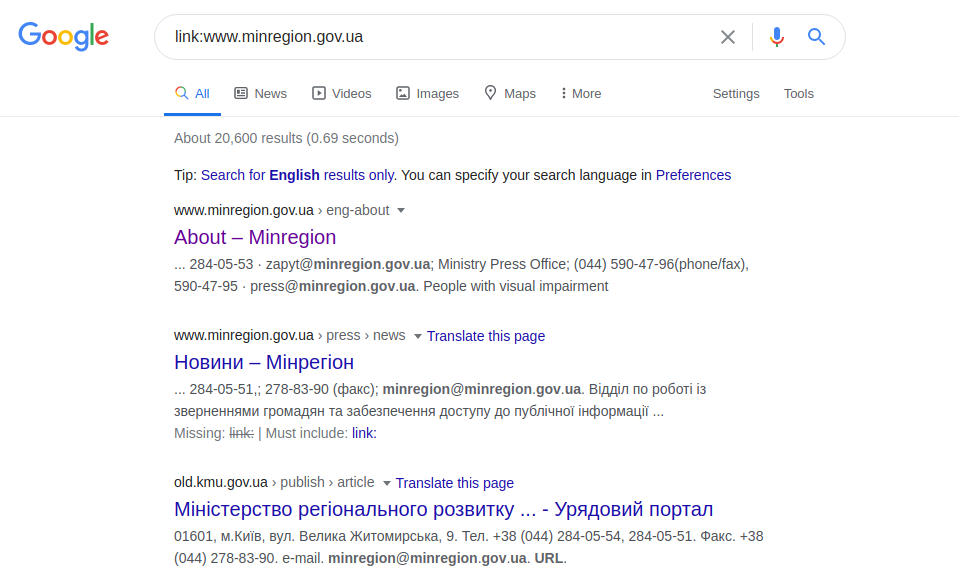

يعرض الاستعلام أعلاه كلاً من مواقع الويب مع الكلمات "مجتمعات" (أقاليم) و "تطوير" (تطوير) ، ومواقع الويب التي تحتوي على مرادف "مجتمعات". عامل التشغيل "link:" ، الذي يعدل الاستعلام ، يقصر نطاق البحث على الروابط المحددة لصفحة معينة.

link: www.minregion.gov.ua

ومع ذلك ، لا يعرض هذا العامل جميع النتائج ولا يوسع معايير البحث.

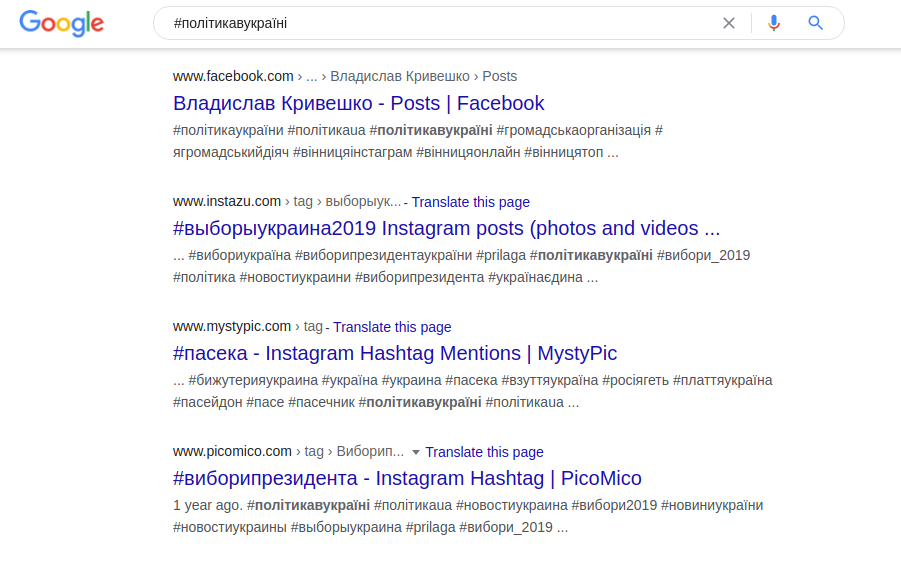

Hashtags هي نوع من أرقام التعريف التي تسمح لك بتجميع المعلومات. يتم استخدامها حاليًا على Instagram و VK و Facebook و Tumblr و TikTok. تتيح لك Google البحث في العديد من الشبكات الاجتماعية في نفس الوقت أو في الشبكات الموصى بها فقط. مثال على استعلام نموذجي لأي محرك بحث هو:

# policyavukrainі

عامل التشغيل "AROUND (n)" يسمح لك بالبحث عن كلمتين تقعان على مسافة عدد معين من الكلمات عن بعضها البعض. مثال:

وزارة AROUND (4) في أوكرانيا

نتيجة الاستعلام أعلاه هو عرض مواقع الويب التي تحتوي على هاتين الكلمتين ("الوزارة" و "أوكرانيا") ، ولكن يتم فصلها عن بعضها بأربع كلمات أخرى.

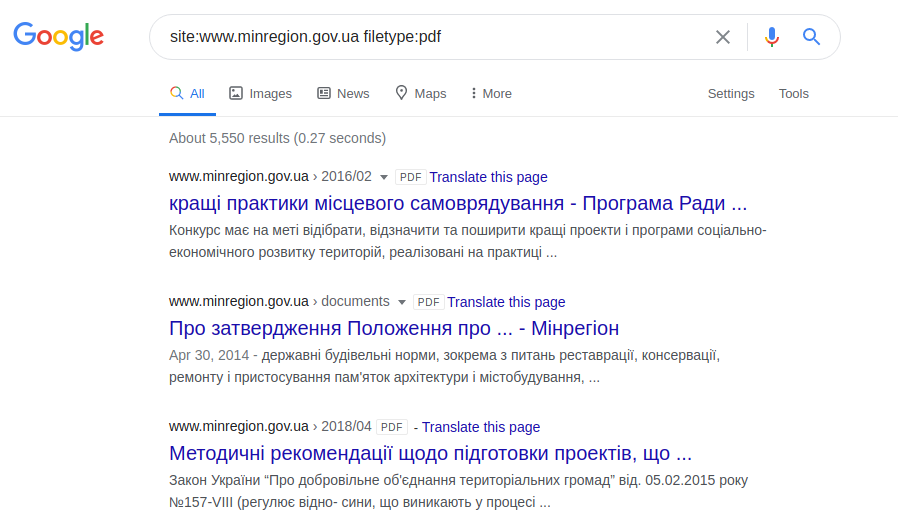

يعد البحث حسب نوع الملف مفيدًا للغاية أيضًا حيث يقوم Google بفهرسة المحتوى وفقًا للتنسيق الذي تم تسجيله به. للقيام بذلك ، استخدم عامل التشغيل "نوع الملف:". هناك مجموعة كبيرة جدًا من عمليات البحث عن الملفات قيد الاستخدام حاليًا. من بين جميع محركات البحث المتاحة ، توفر Google أكثر مجموعات المشغلات تعقيدًا للبحث عن المصدر المفتوح.

كبديل للمشغلين المذكورين أعلاه ، يوصى باستخدام أدوات مثل Maltego و Oryon OSINT Browser. إنها توفر استرجاع البيانات تلقائيًا ولا تتطلب معرفة المشغلين الخاصين. آلية البرامج بسيطة للغاية: باستخدام الاستعلام الصحيح المرسل إلى Google أو Bing ، يتم العثور على المستندات المنشورة من قبل المؤسسة التي تهمك ويتم تحليل البيانات الوصفية من هذه المستندات. مصدر المعلومات المحتمل لمثل هذه البرامج هو كل ملف له أي امتداد ، على سبيل المثال: ".doc" أو ".pdf" أو ".ppt" أو ".odt" أو ".xls" أو ".jpg".

بالإضافة إلى ذلك ، يجب أن يقال عن كيفية العناية "بتنظيف البيانات الوصفية الخاصة بهم" بشكل صحيح قبل جعل الملفات عامة. توفر بعض أدلة الويب عدة طرق على الأقل للتخلص من المعلومات الوصفية. ومع ذلك ، من المستحيل استنتاج أفضل طريقة ، لأن كل هذا يتوقف على التفضيلات الفردية للمسؤول نفسه. يوصى عمومًا بكتابة الملفات بتنسيق لا يخزن بيانات التعريف مبدئيًا ، ثم إتاحة الملفات بعد ذلك. هناك العديد من برامج تنظيف البيانات الوصفية المجانية على الإنترنت ، خاصة للصور. يمكن اعتبار ExifCleaner كواحد من أكثر الأشياء المرغوبة. في حالة الملفات النصية ، يوصى بشدة بالتنظيف يدويًا.

المعلومات التي تركها دون علم أصحاب الموقع

تظل الموارد المفهرسة بواسطة Google عامة (على سبيل المثال ، المستندات الداخلية ومواد الشركة التي تُركت على الخادم) ، أو يتم الاحتفاظ بها للراحة بواسطة نفس الأشخاص (على سبيل المثال ، ملفات الموسيقى أو ملفات الأفلام). يمكن البحث عن مثل هذا المحتوى باستخدام Google بعدة طرق مختلفة ، وأسهلها هو التخمين فقط. على سبيل المثال ، إذا كان هناك ملفات 5.jpg و 8.jpg و 9.jpg في دليل معين ، فيمكنك توقع وجود ملفات من 1 إلى 4 ومن 6 إلى 7 وحتى أكثر 9. لذلك ، يمكنك الوصول إلى المواد التي لا ينبغي أن تكون في الأماكن العامة. هناك طريقة أخرى وهي البحث عن أنواع معينة من المحتوى على مواقع الويب. يمكنك البحث عن ملفات الموسيقى والصور والأفلام والكتب (الكتب الإلكترونية والكتب الصوتية).

في حالة أخرى ، قد تكون هذه ملفات تركها المستخدم دون علمه في الوصول العام (على سبيل المثال ، الموسيقى الموجودة على خادم FTP لاستخدامه الخاص). يمكن الحصول على هذه المعلومات بطريقتين: استخدام عامل التشغيل "نوع الملف:" أو عامل التشغيل "inurl:". على سبيل المثال:

filetype: doc site: gov.ua site: www.minregion.gov.ua

filetype: pdf

site: www.minregion.gov.ua inurl: doc

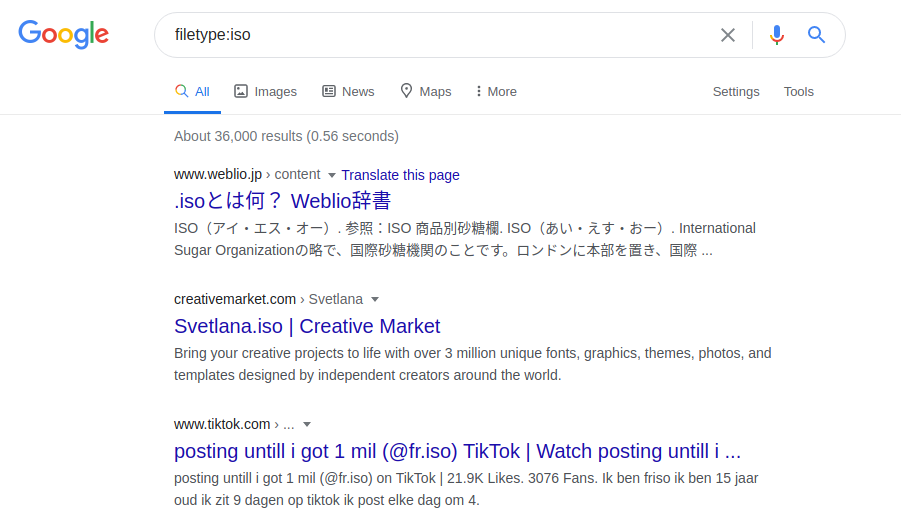

يمكنك أيضًا البحث عن ملفات البرنامج باستخدام استعلام بحث وتصفية الملف المطلوب بامتداده :

نوع الملف: iso

معلومات حول هيكل صفحات الويب

لعرض بنية صفحة ويب معينة وكشف هيكلها بالكامل ، مما سيساعد الخادم ونقاط الضعف فيه في المستقبل ، يمكنك القيام بذلك باستخدام عامل التشغيل "site:" فقط. دعنا نحلل العبارة التالية:

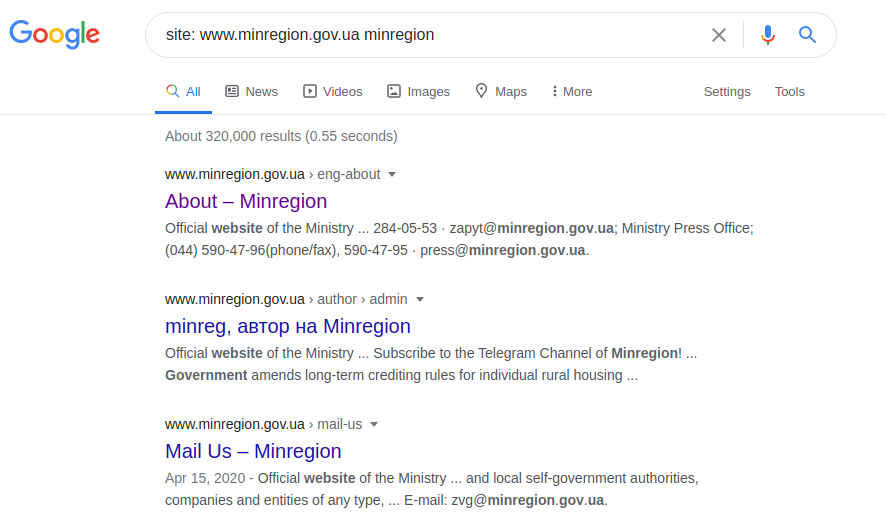

الموقع: www.minregion.gov.ua minregion

نبدأ بالبحث عن كلمة "minregion" في "www.minregion.gov.ua" المجال. يحتوي كل موقع من هذا المجال (يبحث Google في النص وفي العناوين وفي عنوان الموقع) على هذه الكلمة. وبالتالي ، الحصول على الهيكل الكامل لجميع المواقع لهذا المجال بالذات. بمجرد توفر بنية الدليل ، يمكن الحصول على نتيجة أكثر دقة (على الرغم من أن هذا قد لا يحدث دائمًا) من خلال الاستعلام التالي:

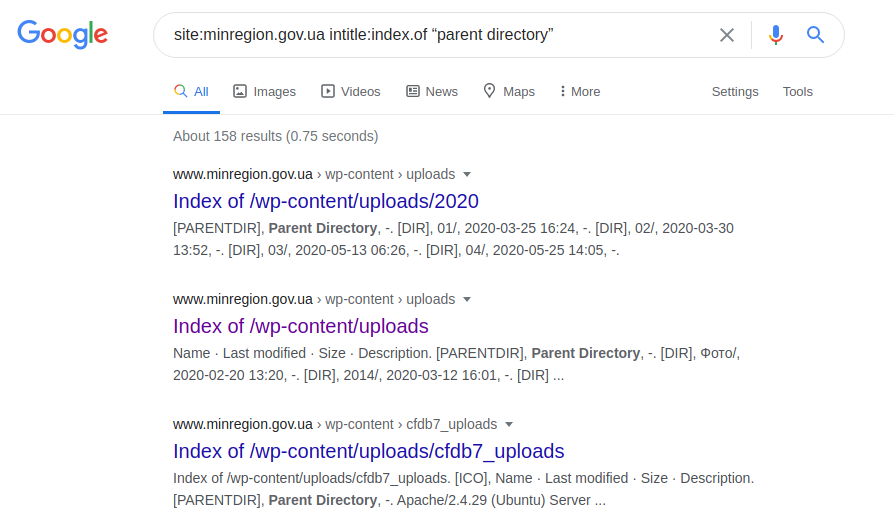

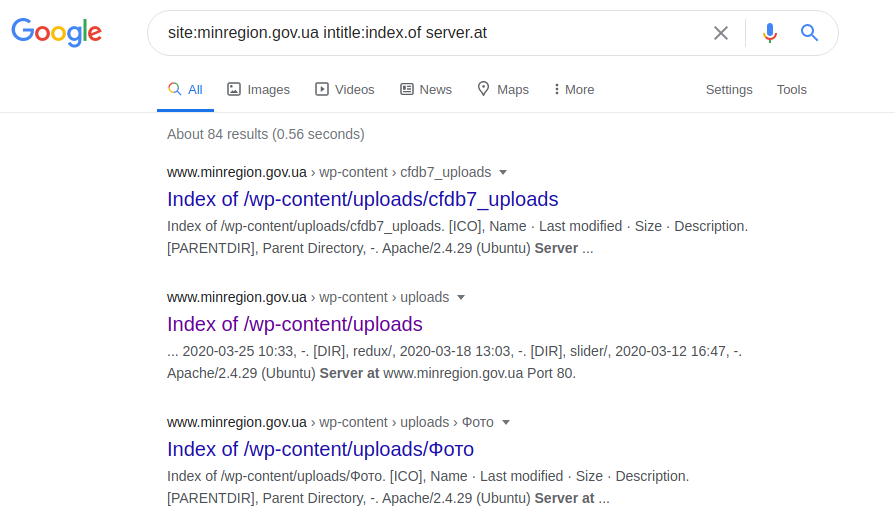

site: minregion.gov.ua intitle: index.of "الدليل الرئيسي"

يعرض النطاقات الفرعية الأقل حماية لـ "minregion.gov.ua" ، أحيانًا مع القدرة على البحث في الدليل بأكمله ، إلى جانب تحميلات الملفات المحتملة. لذلك ، بطبيعة الحال ، مثل هذا الطلب لا ينطبق على جميع المجالات ، حيث يمكن حمايتها أو تشغيلها تحت سيطرة خادم آخر.

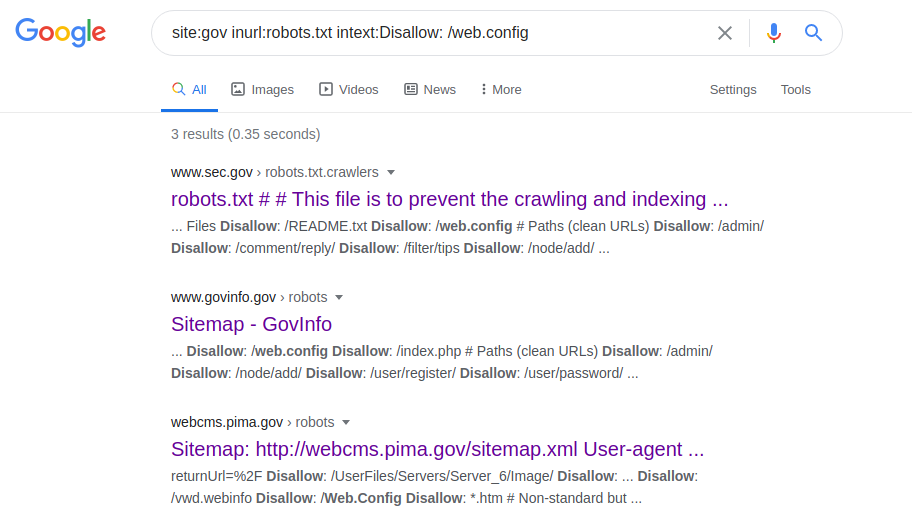

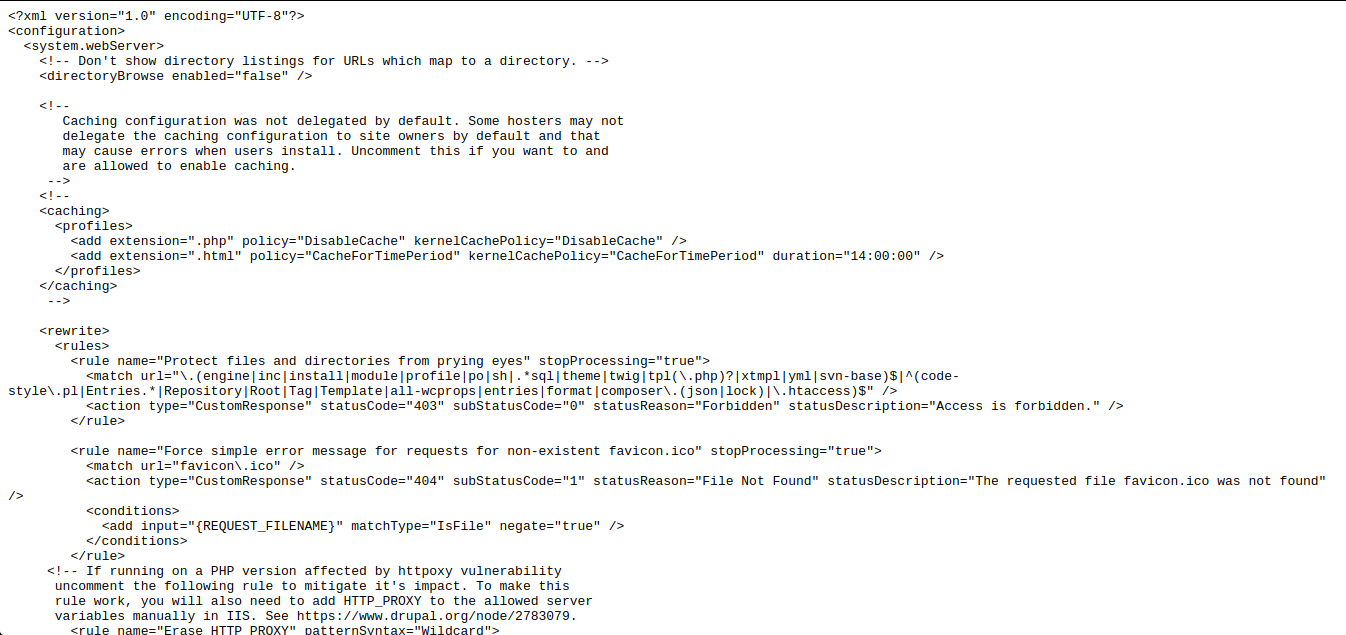

site: gov inurl: robots.txt intext: Disallow: /web.config

يسمح لك عامل التشغيل هذا بالوصول إلى معلمات التكوين الخاصة بالخوادم المختلفة. بعد إجراء الطلب ، انتقل إلى ملف robots.txt ، وابحث عن المسار إلى "web.config" وانتقل إلى مسار الملف المحدد. للحصول على اسم الخادم وإصداره والمعلمات الأخرى (على سبيل المثال ، المنافذ) ، يتم إجراء الطلب التالي:

site: gosstandart.gov.by intitle: index.of server.at

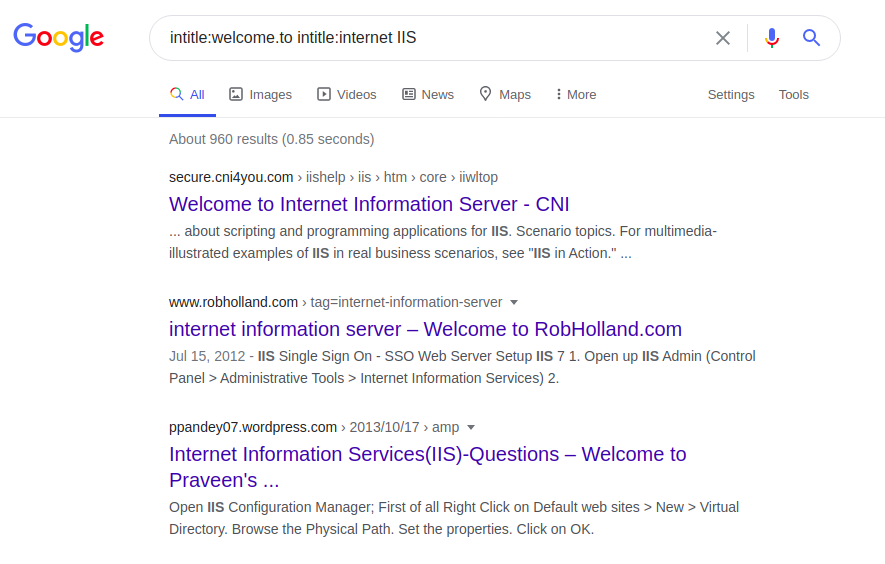

يحتوي كل خادم على بعض العبارات الفريدة على صفحاته الرئيسية ، على سبيل المثال ، خدمة معلومات الإنترنت (IIS):

intitle: welcome.to intitle: internet IIS

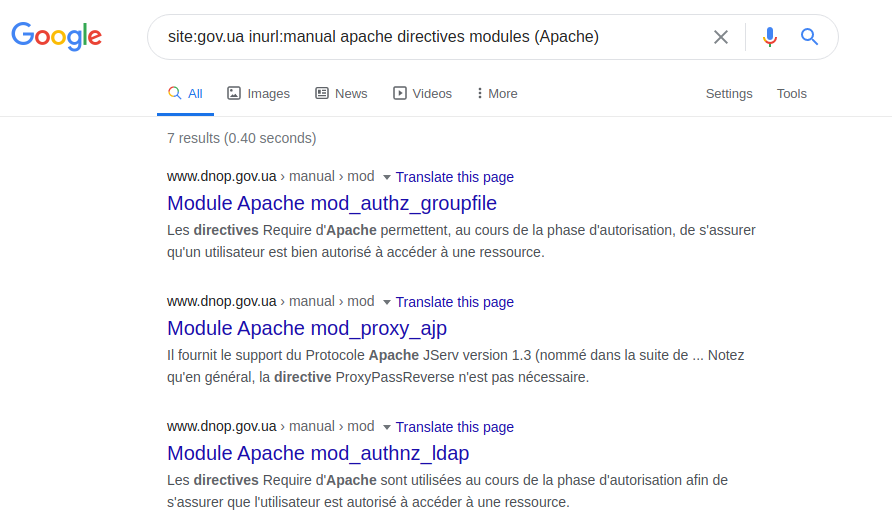

يعتمد تعريف الخادم نفسه والتقنيات المستخدمة فيه فقط على براعة الاستعلام المطلوب. يمكنك ، على سبيل المثال ، محاولة القيام بذلك من خلال توضيح المواصفات الفنية ، أو الدليل ، أو ما يسمى بصفحات المساعدة. لإثبات هذه الإمكانية ، يمكنك استخدام الاستعلام التالي:

site: gov.ua inurl: وحدات توجيهات اباتشي اليدوية (Apache)

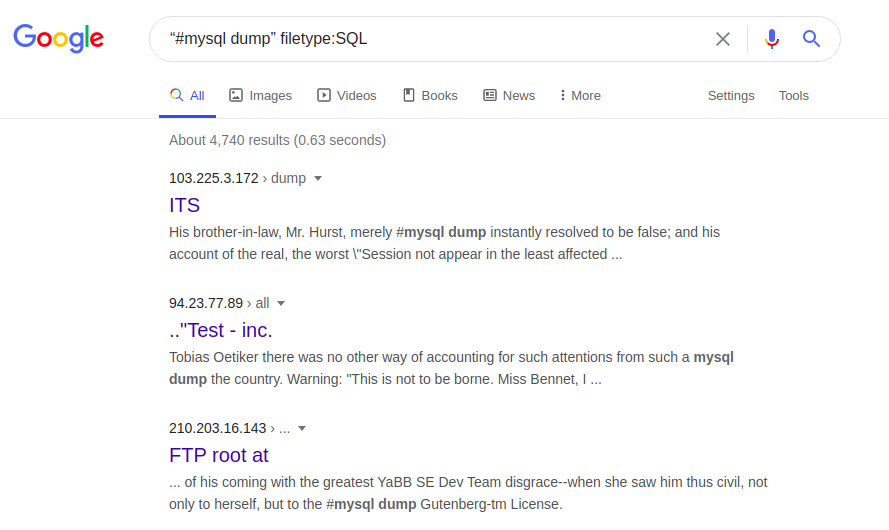

يمكن تمديد الوصول ، على سبيل المثال ، بفضل الملف الذي يحتوي على أخطاء SQL:

نوع ملف "#Mysql dump": يمكن لأخطاء SQL

في قاعدة بيانات SQL ، على وجه الخصوص ، توفير معلومات حول بنية قواعد البيانات ومحتواها. في المقابل ، يمكن الوصول إلى صفحة الويب بأكملها وإصداراتها الأصلية و / أو إصداراتها المحدثة من خلال الطلب التالي:

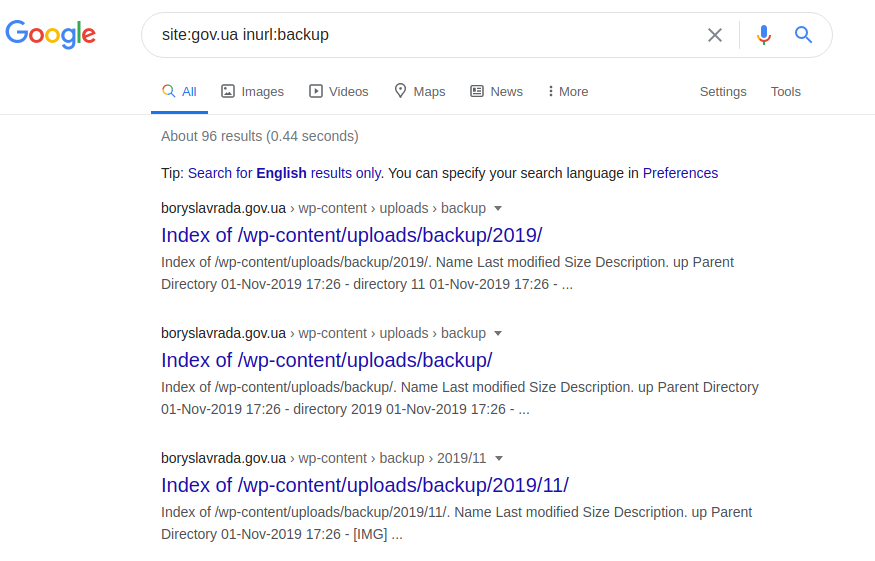

site: gov.ua inurl: backup

site: gov.ua inurl: backup intitle: index.of inurl: admin في

الوقت الحالي ، نادرًا ما يؤدي استخدام عوامل التشغيل المذكورة أعلاه إلى النتائج المتوقعة ، حيث يمكن حظرها مسبقًا بواسطة المستخدمين المطلعين.

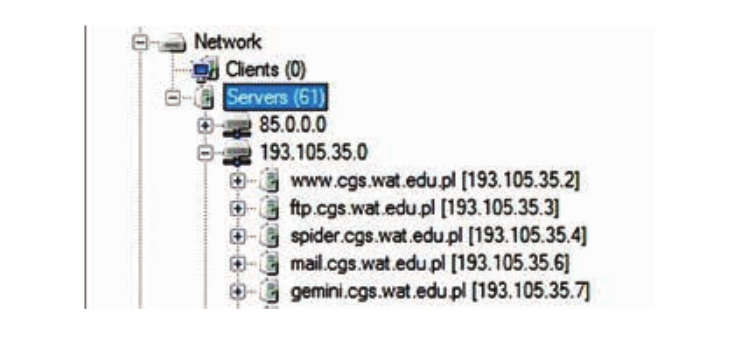

أيضًا ، باستخدام برنامج FOCA ، يمكنك العثور على نفس المحتوى كما هو الحال عند البحث عن المشغلين أعلاه. للبدء ، يحتاج البرنامج إلى اسم اسم المجال ، وبعد ذلك سيحلل بنية المجال بأكمله وجميع المجالات الفرعية الأخرى المتصلة بخوادم مؤسسة معينة. يمكن العثور على هذه المعلومات في مربع الحوار الموجود ضمن علامة التبويب "الشبكة":

وبالتالي ، يمكن للمهاجم المحتمل اعتراض البيانات التي يتركها مسؤولو الويب والمستندات الداخلية ومواد الشركة المتبقية حتى على خادم مخفي.

إذا كنت ترغب في معرفة المزيد من المعلومات حول جميع مشغلي الفهرسة المحتملين ، يمكنك التحقق من قاعدة البيانات الهدف لجميع مشغلي Google Dorking هنا . يمكنك أيضًا التعرف على مشروع مثير للاهتمام على GitHub ، والذي جمع جميع روابط URL الأكثر شيوعًا وضعفًا ومحاولة البحث عن شيء مثير للاهتمام لنفسك ، يمكنك رؤيته هنا على هذا الرابط .

الجمع والحصول على النتائج

لمزيد من الأمثلة المحددة ، فيما يلي مجموعة صغيرة من مشغلي Google الأكثر استخدامًا. في مزيج من المعلومات الإضافية المختلفة والأوامر نفسها ، تُظهر نتائج البحث نظرة أكثر تفصيلاً على عملية الحصول على المعلومات السرية. بعد كل شيء ، بالنسبة لمحرك البحث العادي Google ، يمكن أن تكون عملية جمع المعلومات هذه ممتعة للغاية.

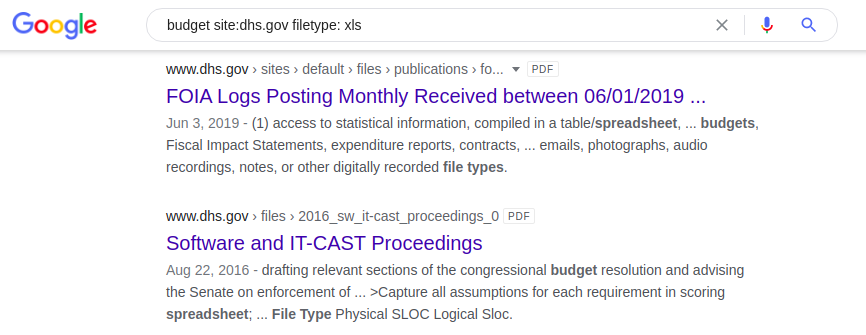

ابحث عن الميزانيات على موقع وزارة الأمن الداخلي والأمن السيبراني الأمريكية.

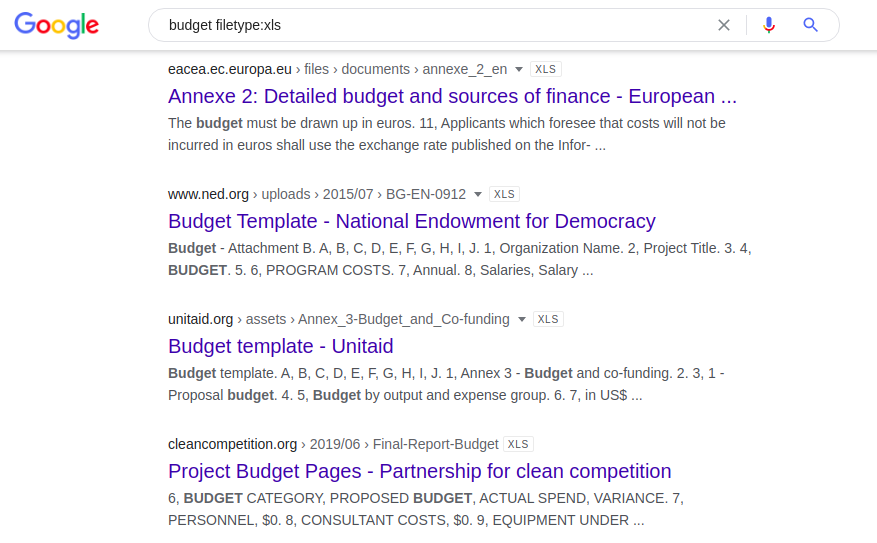

توفر المجموعة التالية جميع جداول بيانات Excel المفهرسة بشكل عام والتي تحتوي على كلمة "ميزانية":

نوع ملف الميزانية: xls

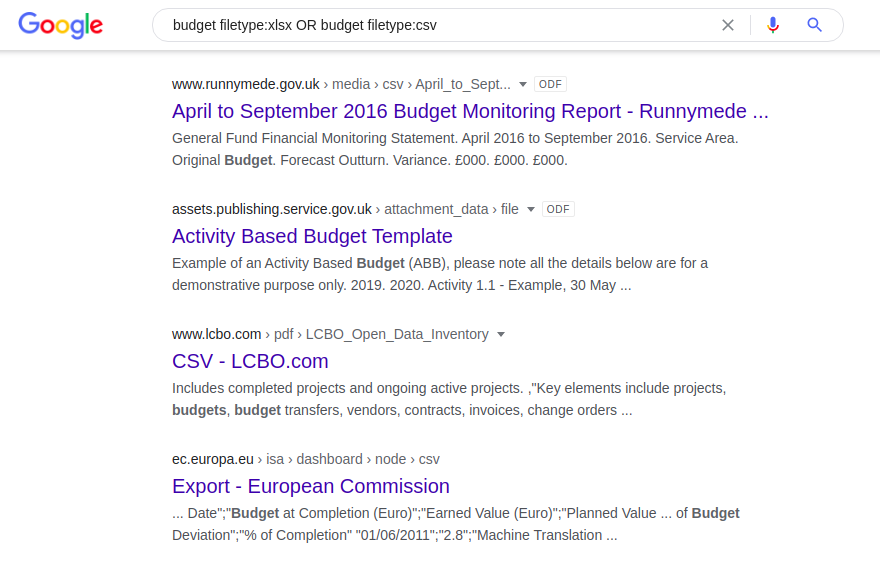

نظرًا لأن عامل التشغيل "نوع الملف:" لا يتعرف تلقائيًا على الإصدارات المختلفة لنفس تنسيق الملف (على سبيل المثال doc مقابل odt أو xlsx مقابل csv) ، يجب تقسيم كل من هذه التنسيقات بشكل منفصل:

نوع ملف الميزانية: xlsx OR budget filetype: csv

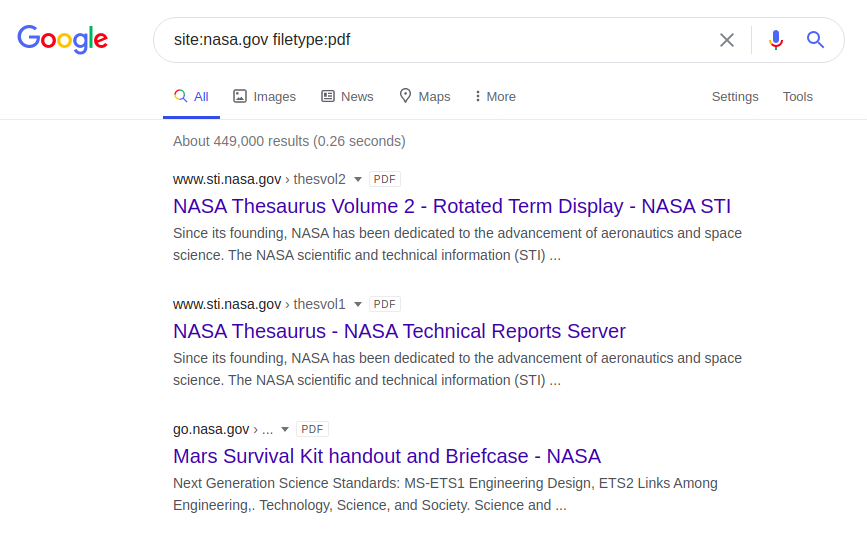

سيعيد dork التالي ملفات PDF على موقع NASA الإلكتروني:

site: nasa.gov filetype: pdf

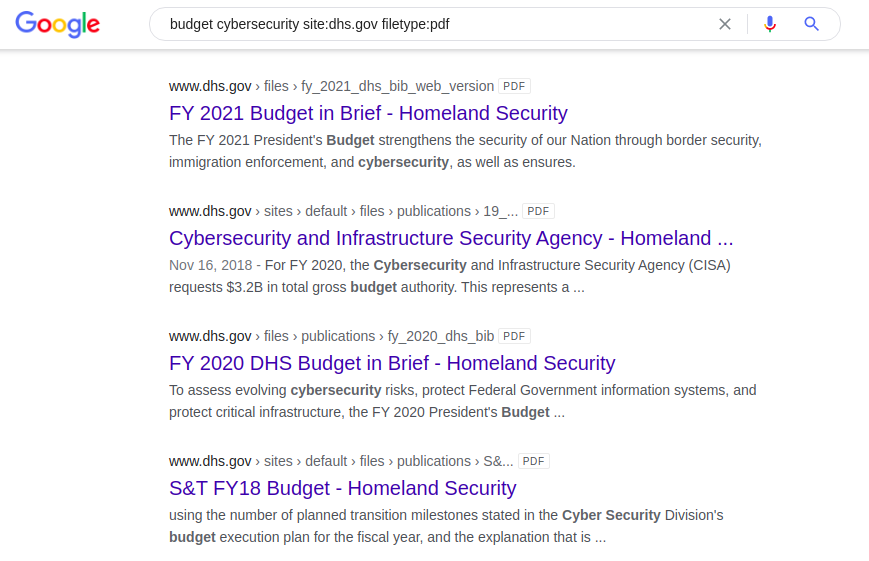

مثال آخر مثير للاهتمام لاستخدام dork مع الكلمة الرئيسية "budget" هو البحث عن وثائق الأمن السيبراني الأمريكية بتنسيق "pdf" على الموقع الرسمي لوزارة الدفاع الوطني.

موقع الأمن السيبراني للميزانية: dhs.gov نوع الملف: pdf

التطبيق نفسه ، ولكن هذه المرة سيعرض محرك البحث جداول بيانات .xlsx التي تحتوي على كلمة "ميزانية" على موقع وزارة الأمن الداخلي الأمريكية:

موقع الميزانية: dhs.gov filetype: xls

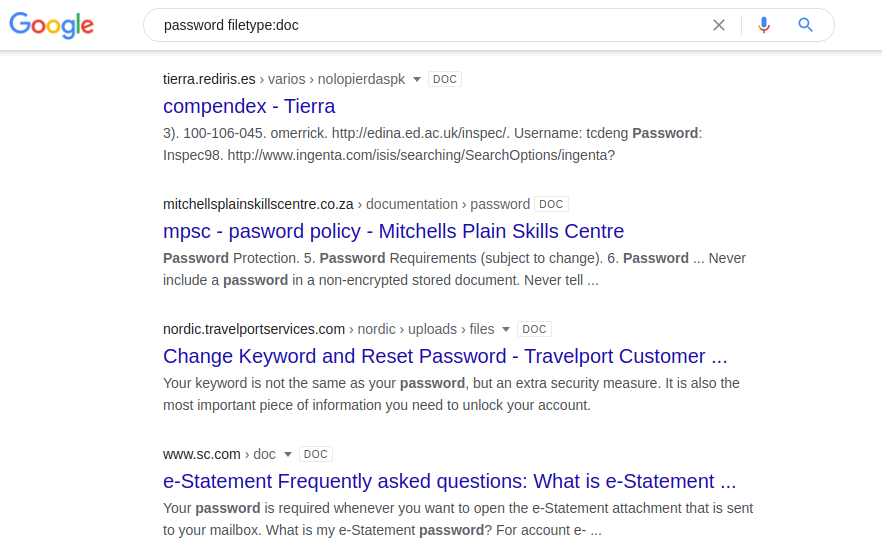

ابحث عن كلمات المرور

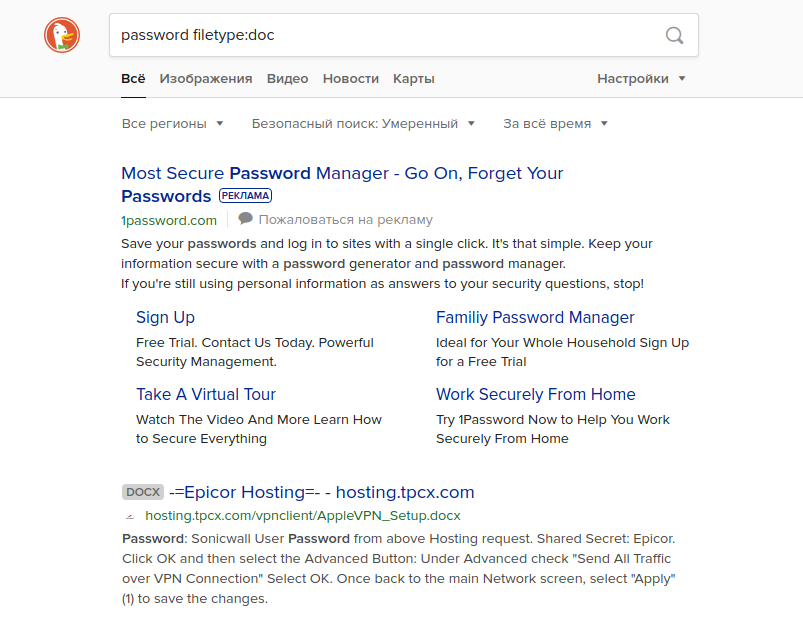

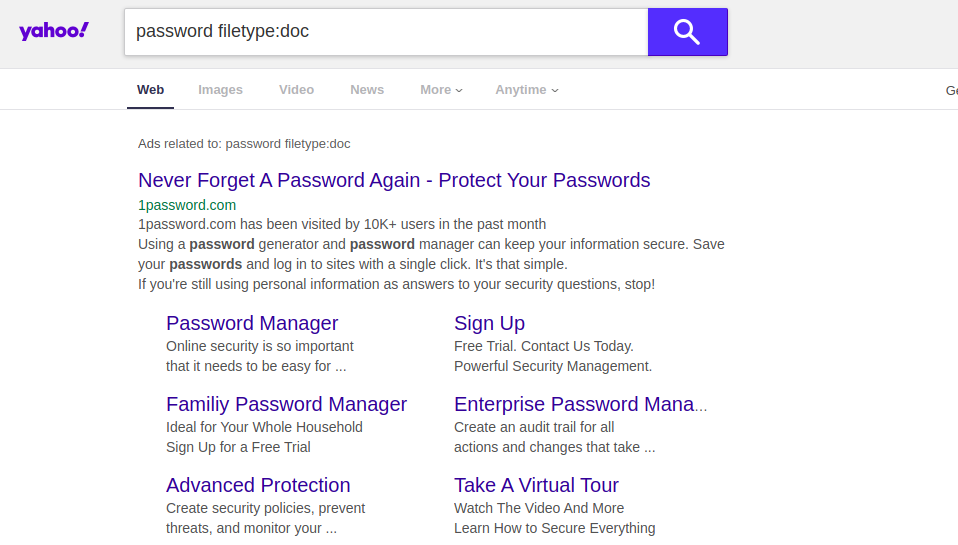

يمكن أن يكون البحث عن المعلومات عن طريق تسجيل الدخول وكلمة المرور مفيدًا في البحث عن نقاط الضعف في موردك الخاص. بخلاف ذلك ، يتم تخزين كلمات المرور في المستندات المشتركة على خوادم الويب. يمكنك تجربة المجموعات التالية في محركات البحث المختلفة:

نوع ملف كلمة المرور: doc / docx / pdf / xls

password نوع الملف: doc / docx / pdf / xls site: [اسم الموقع]

إذا حاولت إدخال مثل هذا الاستعلام في محرك بحث آخر ، يمكنك الحصول على نتائج مختلفة تمامًا. على سبيل المثال ، إذا قمت بتشغيل هذا الاستعلام بدون المصطلح "الموقع: [اسم الموقع] " ، فسيعرض Google نتائج المستندات التي تحتوي على أسماء المستخدمين وكلمات المرور الحقيقية لبعض المدارس الثانوية الأمريكية. لا تعرض محركات البحث الأخرى هذه المعلومات في الصفحات الأولى من النتائج. كما ترون أدناه ، تعد Yahoo و DuckDuckGo أمثلة.

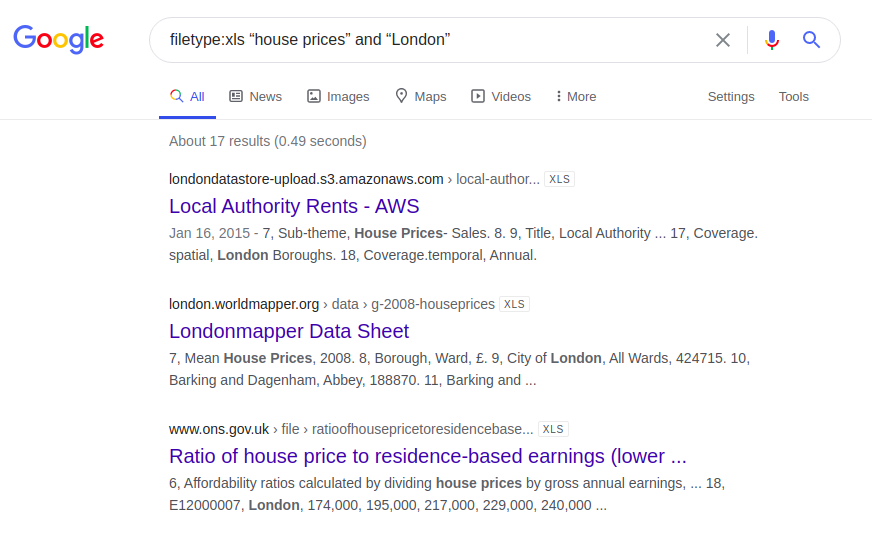

أسعار المساكن في لندن

مثال آخر مثير للاهتمام يتعلق بالمعلومات حول أسعار المساكن في لندن. فيما يلي نتائج استعلام تم إدخاله في أربعة محركات بحث مختلفة:

filetype: xls "أسعار المنازل" و "لندن"

ربما لديك الآن أفكارك وأفكارك الخاصة حول مواقع الويب التي ترغب في التركيز عليها في بحثك عن المعلومات ، أو كيفية التحقق بشكل صحيح من مواردك الخاصة بحثًا عن نقاط الضعف المحتملة ...

أدوات فهرسة البحث البديلة

هناك أيضًا طرق أخرى لجمع المعلومات باستخدام Google Dorking. كلها بدائل وتعمل كأتمتة للبحث. نقترح أدناه إلقاء نظرة على بعض أكثر المشاريع شيوعًا والتي لا تعتبر خطيئة للمشاركة.

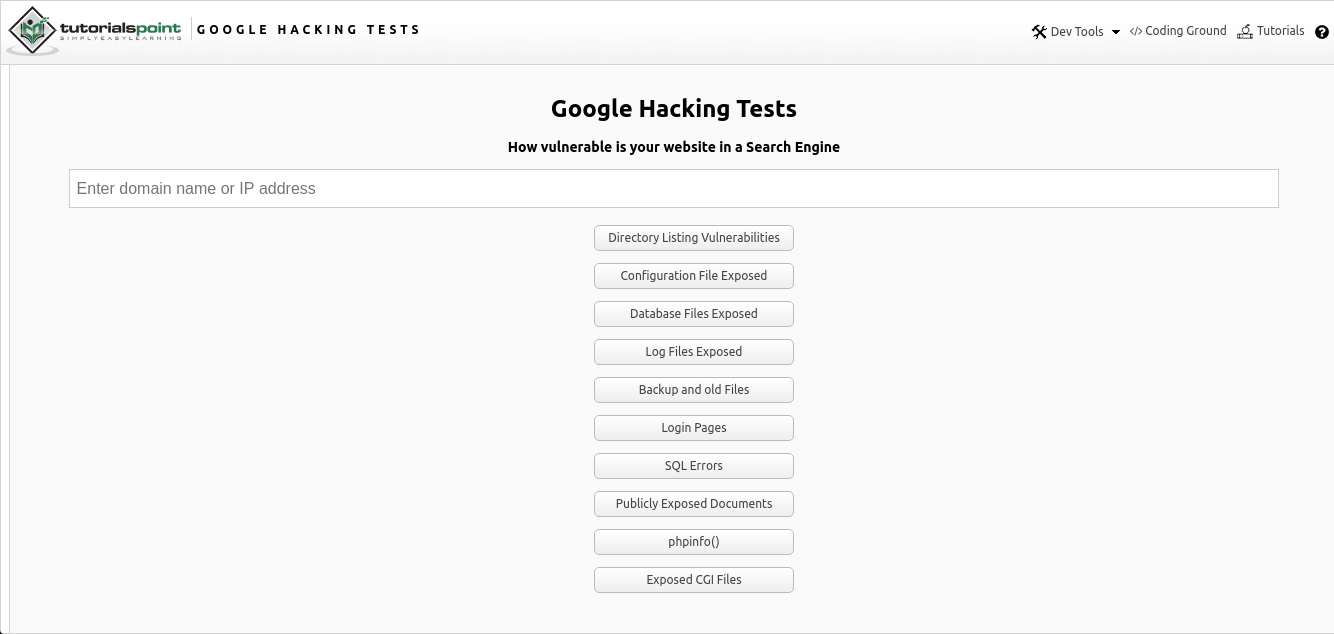

جوجل القرصنة على الإنترنت

Google Hacking Online عبارة عن تكامل عبر الإنترنت لبحث Google Dorking لبيانات متنوعة عبر صفحة ويب باستخدام عوامل التشغيل المعمول بها ، والتي يمكنك العثور عليها هنا . الأداة عبارة عن حقل إدخال بسيط للعثور على عنوان IP المطلوب أو عنوان URL لرابط لمورد مهم ، إلى جانب خيارات البحث المقترحة.

كما ترى من الصورة أعلاه ، يتم توفير البحث بعدة معاملات في شكل عدة خيارات:

- ابحث عن الدلائل العامة والضعيفة

- ملفات التكوين

- ملفات قاعدة البيانات

- السجلات

- البيانات القديمة وبيانات النسخ الاحتياطي

- صفحات المصادقة

- أخطاء SQL

- المستندات المتاحة للجمهور

- معلومات تكوين الخادم php ("phpinfo")

- ملفات واجهة البوابة العامة (CGI)

كل شيء يعمل على Vanilla JS ، وهو مكتوب في ملف صفحة الويب نفسه. في البداية ، يتم أخذ معلومات المستخدم المدخلة ، أي اسم المضيف أو عنوان IP لصفحة الويب. وبعد ذلك يتم تقديم طلب مع المشغلين للحصول على المعلومات المدخلة. يتم فتح ارتباط للبحث عن مورد معين في نافذة منبثقة جديدة مع توفير النتائج.

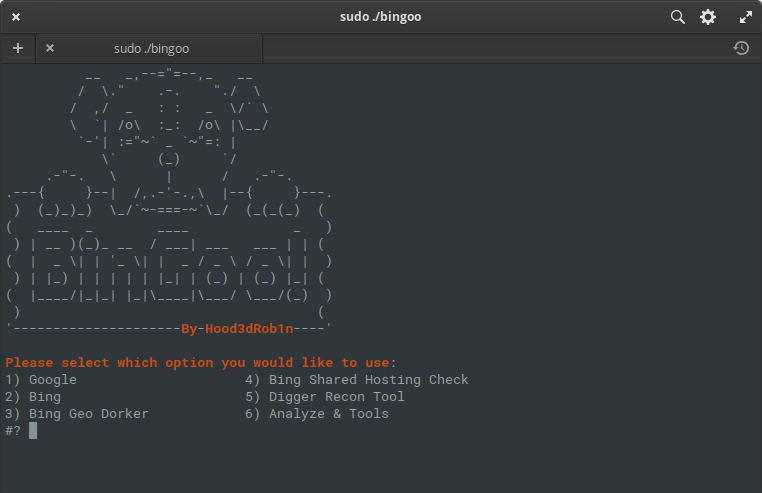

BinGoo

BinGoo هي أداة متعددة الاستخدامات مكتوبة بلغة نقية bash. يستخدم مشغلي البحث Google و Bing لتصفية عدد كبير من الروابط بناءً على مصطلحات البحث المقدمة. يمكنك اختيار البحث عن عامل تشغيل واحد في كل مرة ، أو إنشاء قوائم عامل واحد لكل سطر وإجراء فحص شامل. بمجرد اكتمال عملية التجميع الأولية ، أو لديك روابط مجمعة بطرق أخرى ، يمكنك الانتقال إلى أدوات التحليل للتحقق من العلامات الشائعة لنقاط الضعف.

يتم فرز النتائج بدقة في الملفات المناسبة بناءً على النتائج التي تم الحصول عليها. لكن التحليل لا يتوقف هنا أيضًا ، يمكنك الذهاب إلى أبعد من ذلك وتشغيلها باستخدام وظائف SQL أو LFI الإضافية ، أو يمكنك استخدام أدوات التجميع SQLMAP و FIMAP ، والتي تعمل بشكل أفضل ، مع نتائج دقيقة.

يتم أيضًا تضمين العديد من الميزات المفيدة لتسهيل الحياة ، مثل Geodorking بناءً على نوع المجال ، ورموز البلدان في المجال ، ومدقق الاستضافة المشتركة الذي يستخدم بحث Bing وقائمة dork المكوّنة مسبقًا للبحث عن نقاط الضعف المحتملة على المواقع الأخرى. تم أيضًا تضمين بحث بسيط عن صفحات المسؤول بناءً على القائمة المقدمة ورموز استجابة الخادم للتأكيد. بشكل عام ، هذه مجموعة مثيرة للاهتمام ومضغوطة من الأدوات التي تقوم بجمع وتحليل المعلومات المعطاة! يمكنك التعرف عليه هنا .

باجودو

الغرض من أداة Pagodo هو الفهرسة السلبية بواسطة مشغلي Google Dorking لتجميع صفحات الويب والتطبيقات التي يحتمل أن تكون معرضة للخطر عبر الإنترنت. يتكون البرنامج من جزئين. الأول هو ghdb_scraper.py ، الذي يستعلم ويجمع مشغلي Google Dorks ، والثاني ، pagodo.py ، يستخدم المشغلين والمعلومات التي تم جمعها من خلال ghdb_scraper.py ويوزعها من خلال استعلامات Google.

يتطلب ملف pagodo.py قائمة بمشغلي Google Dorks للبدء بها. يتم توفير ملف مشابه إما في مستودع المشروع نفسه أو يمكنك ببساطة الاستعلام عن قاعدة البيانات بأكملها من خلال طلب GET واحد باستخدام ghdb_scraper.py. ثم انسخ عبارات dorks الفردية إلى ملف نصي أو ضعها في json إذا كانت بيانات السياق الإضافية مطلوبة.

لإجراء هذه العملية ، تحتاج إلى إدخال الأمر التالي:

python3 ghdb_scraper.py -j -sالآن بعد أن أصبح هناك ملف به جميع المشغلين الضروريين ، يمكن إعادة توجيهه إلى pagodo.py باستخدام الخيار "-g" من أجل البدء في تجميع التطبيقات العامة التي يحتمل أن تكون عرضة للخطر. يستخدم ملف pagodo.py مكتبة "google" للبحث عن مثل هذه المواقع باستخدام عوامل تشغيل مثل:

intitle: "ListMail Login" admin -demo

site: example.com

للأسف ، عملية العديد من الطلبات (وهي 4600 تقريبًا) عبر Google بسيطة لن يعمل. ستقوم Google على الفور بتحديد هويتك على أنك روبوت وتحظر عنوان IP لفترة معينة. تمت إضافة العديد من التحسينات لجعل استعلامات البحث تبدو طبيعية أكثر.

تم تعديل وحدة google Python بشكل خاص للسماح بالتوزيع العشوائي لوكيل المستخدم عبر عمليات بحث Google. تتوفر هذه الميزة في إصدار الوحدة النمطية 1.9.3 وتسمح لك بترتيب وكلاء المستخدم المختلفين بشكل عشوائي لكل استعلام بحث. تتيح لك هذه الميزة محاكاة المتصفحات المختلفة المستخدمة في بيئة الشركات الكبيرة.

يركز التحسين الثاني على التوزيع العشوائي للوقت بين عمليات البحث. يتم تحديد الحد الأدنى للتأخير باستخدام المعلمة -e ، ويتم استخدام عامل الارتعاش لإضافة الوقت إلى الحد الأدنى لعدد التأخيرات. يتم إنشاء قائمة تضم 50 حالة توتر تتم إضافة إحداها عشوائيًا إلى الحد الأدنى من زمن الانتقال لكل بحث على Google.

self.jitter = numpy.random.uniform(low=self.delay, high=jitter * self.delay, size=(50,))علاوة على ذلك ، في البرنامج النصي ، يتم تحديد وقت عشوائي من صفيف الارتعاش ويضاف إلى التأخير في إنشاء الطلبات:

pause_time = self.delay + random.choice (self.jitter)يمكنك تجربة القيم بنفسك ، لكن الإعدادات الافتراضية تعمل بشكل جيد. يرجى ملاحظة أن عملية الأداة يمكن أن تستغرق عدة أيام (في المتوسط 3 ؛ اعتمادًا على عدد المشغلين المحدد وفاصل الطلب) ، لذا تأكد من أن لديك وقتًا لذلك.

لتشغيل الأداة نفسها ، يكفي الأمر التالي ، حيث يكون "example.com" هو الرابط إلى موقع الويب محل الاهتمام ، و "dorks.txt" هو الملف النصي الذي أنشأه ghdb_scraper.py:

python3 pagodo.py -d example.com -g dorks.txt -l 50 -s -e 35.0 -j 1.1ويمكنك لمس الأداة والتعرف عليها من خلال النقر على هذا الرابط .

طرق الحماية من جوجل دوركينج

التوصيات الرئيسية

تمتلك Google Dorking ، مثل أي أداة أخرى مفتوحة المصدر ، تقنياتها الخاصة لحماية ومنع المتسللين من جمع المعلومات السرية. يجب اتباع التوصيات التالية من البروتوكولات الخمسة من قبل مسؤولي أي منصة ويب وخادم لتجنب التهديدات من "Google Dorking":

- التحديث المنهجي لأنظمة التشغيل والخدمات والتطبيقات.

- تنفيذ وصيانة أنظمة مكافحة القرصنة.

- الوعي بروبوتات جوجل وإجراءات محرك البحث المختلفة وكيفية التحقق من صحة هذه العمليات.

- إزالة المحتوى الحساس من المصادر العامة.

- فصل المحتوى العام والمحتوى الخاص ومنع وصول المستخدمين إلى المحتوى.

تكوين ملف .Htaccess و robots.txt

بشكل أساسي ، يتم إنشاء جميع نقاط الضعف والتهديدات المرتبطة بـ "Dorking" بسبب إهمال أو إهمال مستخدمي مختلف البرامج أو الخوادم أو أجهزة الويب الأخرى. لذلك فإن قواعد الحماية الذاتية وحماية البيانات لا تسبب أي صعوبات أو تعقيدات.

من أجل التعامل بعناية مع منع الفهرسة من أي محركات بحث ، يجب الانتباه إلى ملفي تكوين رئيسيين لأي مورد شبكة: ".htaccess" و "robots.txt". الأول يحمي المسارات والأدلة المعينة بكلمات المرور. الثاني يستثني الأدلة من الفهرسة بواسطة محركات البحث.

إذا كان المورد الخاص بك يحتوي على أنواع معينة من البيانات أو الدلائل التي يجب ألا تقوم Google بفهرستها ، فيجب عليك أولاً تهيئة الوصول إلى المجلدات من خلال كلمات المرور. في المثال أدناه ، يمكنك أن ترى بوضوح كيفية الكتابة بشكل صحيح وما يجب كتابته بالضبط في ملف ".htaccess" الموجود في الدليل الجذر لأي موقع ويب.

أولاً ، أضف بضعة أسطر كما هو موضح أدناه:

AuthUserFile /your/directory/here/.htpasswd

AuthGroupFile / dev / null

AuthName "Secure Document"

AuthType Basic

يتطلب اسم

مستخدم مستخدم 1 يتطلب اسم مستخدم مستخدم 2

يتطلب اسم مستخدم مستخدم 3

في سطر AuthUserFile ، حدد المسار إلى موقع ملف .htaccess ، الموجود في دليلك. وفي الأسطر الثلاثة الأخيرة ، تحتاج إلى تحديد اسم المستخدم المقابل الذي سيتم توفير الوصول إليه. ثم تحتاج إلى إنشاء ".htpasswd" في نفس المجلد مثل ".htaccess" وتشغيل الأمر التالي:

htpasswd -c .htpasswd username1

أدخل كلمة المرور مرتين للمستخدم username1 وبعد ذلك ، سيتم إنشاء ملف نظيف تمامًا ".htpasswd" في الدليل الحالي وسيحتوي على النسخة المشفرة من كلمة المرور.

إذا كان هناك عدة مستخدمين ، فيجب عليك تعيين كلمة مرور لكل منهم. لإضافة مستخدمين إضافيين ، لا تحتاج إلى إنشاء ملف جديد ، يمكنك ببساطة إضافتهم إلى الملف الحالي دون استخدام الخيار -c باستخدام هذا الأمر:

htpasswd .htpasswd username2

في حالات أخرى ، يوصى بإعداد ملف robots.txt ، وهو مسؤول عن فهرسة صفحات أي مورد ويب. إنه بمثابة دليل لأي محرك بحث يرتبط بعناوين صفحات معينة. وقبل الانتقال مباشرة إلى المصدر الذي تبحث عنه ، سيقوم ملف robots.txt إما بحظر هذه الطلبات أو تخطيها.

يوجد الملف نفسه في الدليل الجذر لأي منصة ويب تعمل على الإنترنت. يتم تنفيذ التكوين فقط عن طريق تغيير معاملين رئيسيين: "User-agent" و "Disallow". أول واحد يختار ويضع علامة على كل أو بعض محركات البحث المحددة. بينما يشير الثاني إلى ما يجب حظره بالضبط (ملفات ، أدلة ، ملفات بامتدادات معينة ، إلخ). فيما يلي بعض الأمثلة: استثناءات الدليل والملف ومحرك البحث المحدد المستبعدة من عملية الفهرسة.

وكيل المستخدم: *

Disallow: / cgi-bin /

User-agent: *

Disallow: /~joe/junk.html

User-agent: Bing

Disallow: /

استخدام العلامات الوصفية

أيضًا ، يمكن فرض قيود على عناكب الويب على صفحات الويب الفردية. يمكن أن تكون موجودة في مواقع الويب والمدونات وصفحات التكوين النموذجية. في عنوان HTML ، يجب أن تكون مصحوبة بإحدى العبارات التالية:

<meta name = "Robots" content = "none" \>

<meta name = "Robots" content = "noindex ، nofollow" \>

عند إضافة مثل هذا الإدخال في رأس الصفحة ، لن تقوم برامج روبوت Google بفهرسة أي صفحة ثانوية أو رئيسية. يمكن إدخال هذه السلسلة في الصفحات التي لا يجب فهرستها. ومع ذلك ، فإن هذا القرار يستند إلى اتفاق متبادل بين محركات البحث والمستخدم نفسه. بينما تلتزم Google وعناكب الويب الأخرى بالقيود المذكورة أعلاه ، هناك بعض روبوتات الويب التي "تبحث" عن مثل هذه العبارات لاسترداد البيانات التي تم تكوينها في البداية دون فهرسة.

من بين الخيارات الأكثر تقدمًا لفهرسة الأمان ، يمكنك استخدام نظام CAPTCHA. هذا اختبار كمبيوتر يسمح فقط للبشر بالوصول إلى محتوى الصفحة ، وليس برامج الروبوت الآلية. ومع ذلك ، فإن هذا الخيار له عيب صغير. إنه ليس سهل الاستخدام للمستخدمين أنفسهم.

من الأساليب الدفاعية البسيطة الأخرى من Google Dorks ، على سبيل المثال ، تشفير الأحرف في الملفات الإدارية باستخدام ASCII ، مما يجعل من الصعب استخدام Google Dorking.

ممارسة Pentesting

ممارسات Pentesting هي اختبارات لتحديد نقاط الضعف في الشبكة وعلى منصات الويب. إنها مهمة بطريقتها الخاصة ، لأن مثل هذه الاختبارات تحدد بشكل فريد مستوى الضعف في صفحات الويب أو الخوادم ، بما في ذلك Google Dorking. هناك أدوات pentesting مخصصة يمكن العثور عليها على الإنترنت. أحدها هو Site Digger ، وهو موقع يتيح لك التحقق تلقائيًا من قاعدة بيانات Google Hacking على أي صفحة ويب محددة. أيضًا ، هناك أيضًا أدوات مثل Wikto scanner و SUCURI والعديد من الماسحات الضوئية الأخرى عبر الإنترنت. يعملون بطريقة مماثلة.

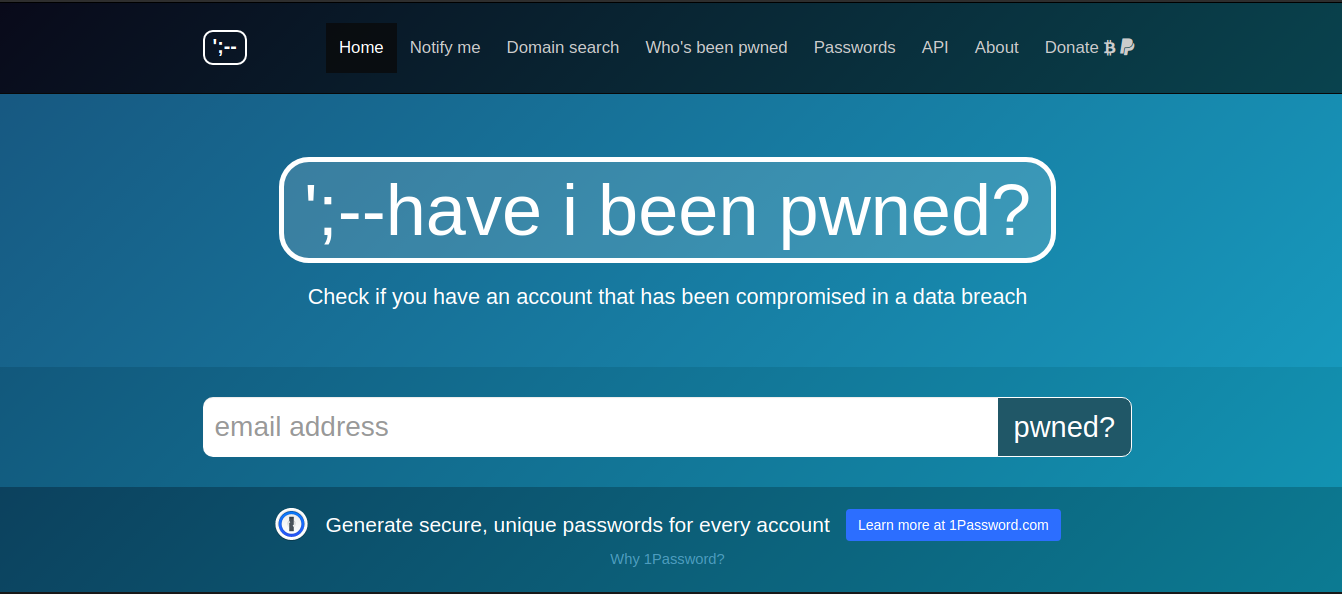

هناك أدوات أكثر تعقيدًا تحاكي بيئة صفحة الويب ، إلى جانب الأخطاء ونقاط الضعف ، لجذب المهاجم ثم استرداد المعلومات الحساسة عنه ، مثل Google Hack Honeypot. يجب على المستخدم القياسي الذي لديه القليل من المعرفة والخبرة غير الكافية في الحماية ضد Google Dorking أن يتحقق أولاً من موارد الشبكة الخاصة به لتحديد نقاط الضعف في Google Dorking والتحقق من البيانات الحساسة المتاحة للجمهور. يجدر التحقق من قواعد البيانات هذه بانتظام ، على موقع haveibeenpwned.com و dehashed.com ، لمعرفة ما إذا كان قد تم اختراق أمان حساباتك عبر الإنترنت ونشرها.

https://haveibeenpwned.com/ يشير إلى صفحات الويب سيئة التأمين حيث تم جمع بيانات الحساب (عناوين البريد الإلكتروني وتسجيلات الدخول وكلمات المرور والبيانات الأخرى). تحتوي قاعدة البيانات حاليًا على أكثر من 5 مليارات حساب. تتوفر أداة أكثر تقدمًا على https://dehashed.com ، والتي تتيح لك البحث عن المعلومات حسب أسماء المستخدمين وعناوين البريد الإلكتروني وكلمات المرور وتجزئةها وعناوين IP والأسماء وأرقام الهواتف. بالإضافة إلى ذلك ، يمكن شراء الحسابات المسربة عبر الإنترنت. الوصول ليوم واحد يكلف 2 دولار فقط.

خاتمة

يعد Google Dorking جزءًا لا يتجزأ من عملية جمع المعلومات السرية وعملية تحليلها. يمكن اعتباره بحق أحد أكثر أدوات OSINT الجذرية والأساسية. يساعد مشغلو Google Dorking في اختبار الخادم الخاص بهم وفي العثور على جميع المعلومات الممكنة حول الضحية المحتملة. هذا في الواقع مثال صارخ للغاية على الاستخدام الصحيح لمحركات البحث لغرض استكشاف معلومات محددة. ومع ذلك ، سواء كانت نوايا استخدام هذه التكنولوجيا جيدة (التحقق من نقاط الضعف في موارد الإنترنت الخاصة بهم) أو غير لطيفة (البحث عن المعلومات وجمعها من مصادر مختلفة واستخدامها لأغراض غير قانونية) ، يبقى القرار للمستخدمين فقط.

توفر الأساليب البديلة وأدوات التشغيل الآلي المزيد من الفرص والراحة لتحليل موارد الويب. يقوم بعضها ، مثل BinGoo ، بتوسيع البحث المفهرس المنتظم على Bing وتحليل جميع المعلومات الواردة من خلال أدوات إضافية (SqlMap ، Fimap). وهم بدورهم يقدمون معلومات أكثر دقة ومحددة حول أمان مورد الويب المحدد.

في الوقت نفسه ، من المهم معرفة وتذكر كيفية تأمين الأنظمة الأساسية الخاصة بك على الإنترنت ومنعها من الفهرسة حيث لا ينبغي أن تكون. وأيضًا التقيد بالأحكام الأساسية المنصوص عليها لكل مسؤول ويب. بعد كل شيء ، الجهل وعدم الوعي بأن الآخرين حصلوا على معلوماتك بخطئهم ، لا يعني أنه يمكن إعادة كل شيء كما كان من قبل.