ثم علمنا أن مجموعة من المتحمسين قررت ترتيب سباق لمدة أسبوعينحول كتابة القواعد لمشروع Sigma ، الذي تم إنشاؤه لتطوير تنسيق موحد لوصف القواعد لأنظمة SIEM ويدعمه أكثر من 140 مشاركًا. لقد كنا مهتمين بالأخبار المتعلقة بالحدث ، نظرًا لأننا كبائع SIEM نتابع عن كثب تطور المجتمع.

تخيل دهشتنا عندما اتصل بنا المنظمون ودعوا فريق PT Expert Security Center للمشاركة في العدو! قام المشاركون في الحدث بتشكيل التطوير التعاوني للأمن المفتوح (OSCD) - وهي مبادرة دولية من المتخصصين في أمن المعلومات تهدف إلى نشر المعرفة وتحسين أمن الكمبيوتر بشكل عام. اتفقنا بكل سرور على المشاركة من أجل تطبيق تجربتنا لصالح السلامة المشتركة.

كيف جاءت هذه المقالة

عندما بدأنا في كتابة القواعد ، أدركنا أنه لا يوجد وصف شامل لقواعد قواعد سيجما ، خاصة باللغة الروسية. المصادر الرئيسية للمعرفة هي جيثب والخبرة الشخصية. هناك العديد من المواد جيدة (في روسيا وفي اللغة الإنجليزية )، ولكن في نفوسهم وتحول التركيز من بناء جملة من القواعد لتحليل نطاق القواعد سيغما أو إنشاء قاعدة محددة. قررنا أن نسهل على المبتدئين التعرف على مشروع سيجما ، ومشاركة خبراتنا الخاصة ، وجمع معلومات في مكان واحد حول بناء الجملة وميزات استخدامه. ونأمل بالطبع أن يساعد ذلك في توسيع مبادرة OSCD وإنشاء مجتمع كبير في المستقبل.

نظرًا لوجود الكثير من المواد ، قررنا نشر وصف في سلسلة من ثلاث مقالات:

- , ( ).

- . , .

- (, , , , ) .

Sigma

سيجما هو تنسيق موحد لوصف قواعد الكشف استناداً إلى البيانات من السجلات. يتم تخزين القواعد في ملفات YAML منفصلة. يسمح لك Sigma بكتابة قاعدة باستخدام بناء جملة موحد مرة واحدة ، ثم باستخدام محول خاص ، احصل على القاعدة في بناء جملة نظام SIEM المدعوم. بالإضافة إلى بناء جملة استعلامات أنظمة SIEM المختلفة ، يتم دعم إنشاء استعلامات الأنواع التالية:

- استعلام Elasticsearch ،

- خط إطلاق أداة grep مع المعلمات المطلوبة ،

- سجلات تدوين Windows سلسلة PowerShell.

يتميز النوعان الأخيران بكونهما لا يتطلبان برامج إضافية لتحليل السجلات. يتم دعم أداة grep ومترجم PowerShell من خارج الصندوق على Linux و Windows ، على التوالي.

إن وجود تنسيق موحد لوصف عمليات الكشف القائمة على السجلات يجعل من السهل مشاركة المعرفة ، وتطوير أمان مفتوح المصدر ، ومساعدة مجتمع أمن المعلومات على مكافحة التهديدات الناشئة.

النحو العام

بادئ ذي بدء ، يجب أن يقال أن هناك أجزاء مطلوبة واختيارية من القاعدة. هذا موثق في الويكي الرسمي على GitHub. مخطط القاعدة (المصدر: ويكي الرسمي) معروض أدناه:

يمكن تقريبًا تقريبًا تقسيم أي قاعدة إلى ثلاثة أجزاء:

- سمات تصف القاعدة (المعلومات الوصفية) ؛

- سمات تصف مصادر البيانات ؛

- صفات تصف شروط تفعيل القاعدة.

كل جزء من الأجزاء يتوافق مع مستوى عال المطلوبة سمات عنوان (بالإضافة إلى العنوان، وتشمل المجموعة الأخيرة سمات اختيارية أخرى رفيعة المستوى)، logsource و الكشف .

هناك ميزة أخرى في بنية القاعدة تستحق الحديث عنها. نظرًا لأن القواعد موصوفة في لغة ترميز YAML ، فقد وجد مطورو Sigma بعض الاستخدام لهذا ، لأن تنسيق YAML يسمح بوضع مستندات YAML متعددة في ملف واحد. وبالنسبة لـ Sigma - يتم دمج عدة قواعد في ملف واحد ، أي إنشاء "مجموعات القواعد". هذا النهج مناسب عندما تكون هناك عدة طرق للكشف عن هجوم ولا تريد تكرار الجزء الوصفي (كما سيتم وصفه في القسم المقابل ، يمكنك تكرار ليس فقط الجزء الوصفي من القاعدة).

في هذه الحالة ، يتم تقسيم القاعدة بشكل تقليدي إلى قسمين:

- جزء يحتوي على السمات العامة لعناصر المجموعة (عادةً ما تكون جميع الحقول ، باستثناء أقسام مصدر السجل والكشف) ،

- جزء أو عدة أجزاء تصف الكشف (مصدر تسجيل الأقسام والكشف).

إذا كان الملف يحتوي على قاعدة واحدة ، فهذا البيان صحيح أيضًا ، حيث أننا نحصل على مجموعة متدهورة من قاعدة واحدة. ستتم مناقشة مجموعات القواعد بالتفصيل في الجزء الثالث من سلسلة المقالات هذه.

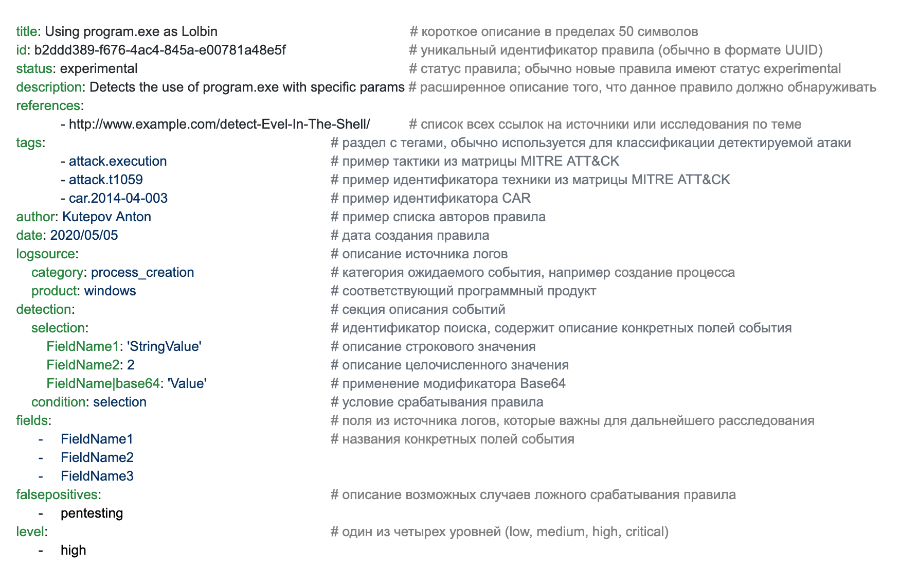

بعد ذلك ، سنلقي نظرة على مثال لقاعدة افتراضية. وتجدر الإشارة إلى أن التعليقات في هذا النموذج لا تُستخدم عادةً في القواعد ، فهي هنا فقط لوصف الحقول.

وصف القاعدة النموذجية

مثال على إنشاء قاعدة سيجما

قبل وصف تفاصيل بناء الجملة والتحدث عن إمكانات قواعد سيجما ، دعونا نفكر في مثال صغير لإنشاء مثل هذه القاعدة من أجل توضيح من أين تأتي هذه القيم أو تلك السمات. هناك مقال جيد حول هذا الموضوع باللغة الإنجليزية. إذا كنت قد حاولت بالفعل كتابة القواعد الخاصة بك واكتشفت البيانات التي يجب تحديدها في سمة ملف YAML ، يمكنك المتابعة إلى القسم التالي مع وصف مفصل لقسم مصادر الأحداث (سنستدعي أيضًا مصادر سجلات هذا القسم).

دعنا نصف كيفية إنشاء قاعدة تكشف عن استخدام SettingSyncHost.exe كحياة ثنائية خارج الأرض (LOLBin). يتضمن إنشاء القاعدة عادة ثلاث مراحل:

- تنفيذ هجوم وجمع السجلات اللازمة ،

- وصف الكشف كقاعدة ،

- التحقق من القاعدة التي تم إنشاؤها.

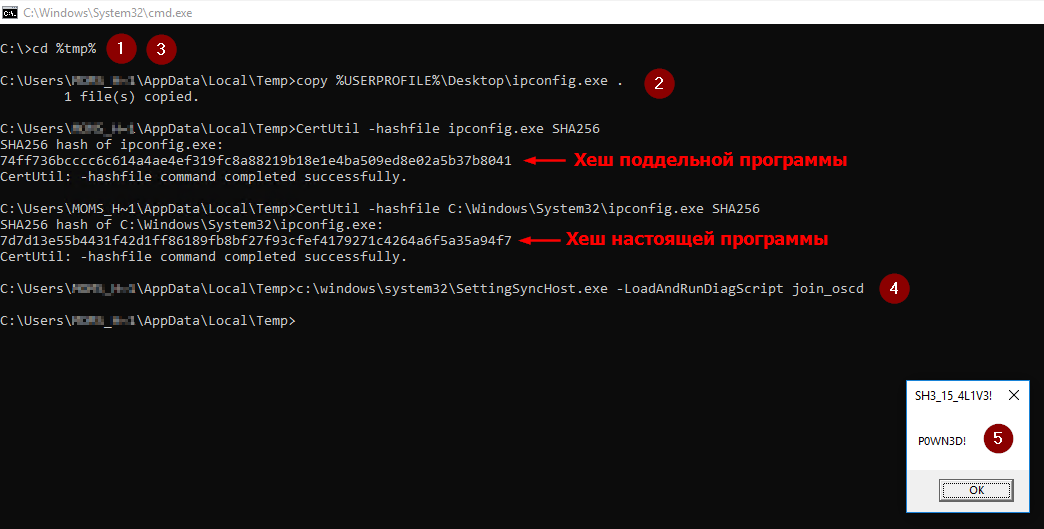

شن هجوم

تم توثيق فكرة القاعدة جيدًا على مدونة Hexacorn . بعد القراءة الدقيقة ، يصبح من الواضح ما هي الخطوات التي يجب اتخاذها لتكرار النتيجة الموضحة في المقالة:

- انسخ البرنامج الذي تريد تشغيله إلى أي دليل قابل للكتابة. تقترح المقالة اختيار٪ TEMP٪ ، ولكن يمكنك اختيار المسار الذي تختاره. تجدر الإشارة إلى أنه سيتم إنشاء دليل فرعي في هذا الدليل بالاسم الذي تحدده في الخطوة 4.

- , , , (wevtutil.exe, makecab.exe, reg.exe, ipconfig.exe, settingsynchost.exe, tracelog.exe). , findstr.exe. , SettingSyncHost.exe Binary Search Order Hijacking (MITRE ATT&CK ID: T1574.008).

- , ( settingsynchost.exe cmd PowerShell,

cd < >). - :

c:\windows\system32\SettingSyncHost.exe -LoadAndRunDiagScript <___> - SettingSyncHost.exe.

يتم تثبيت Sysmon على النظام بملف تكوين من مشروع sysmon-modular . وبالتالي ، تم تنفيذ جمع السجلات تلقائيا. ما نوع السجلات المفيدة لكتابة كشف سيتم رؤيته أثناء كتابة قاعدة.

وصف الكشف في شكل قاعدة سيجما

في هذه الخطوة ، هناك طريقتان ممكنتان: العثور على قاعدة موجودة هي الأقرب في منطق الكشف وتعديلها لتناسب احتياجاتك ، أو كتابة قاعدة من البداية. في المراحل الأولية ، يوصى بالالتزام بالنهج الأول. للتوضيح ، سنكتب قاعدة باستخدام النهج الثاني.

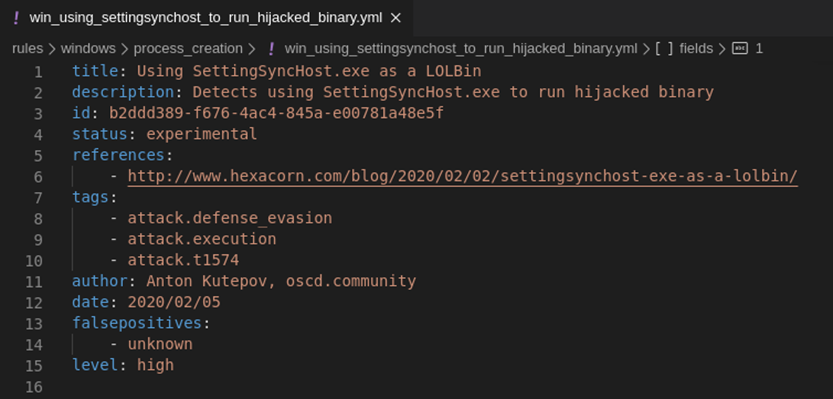

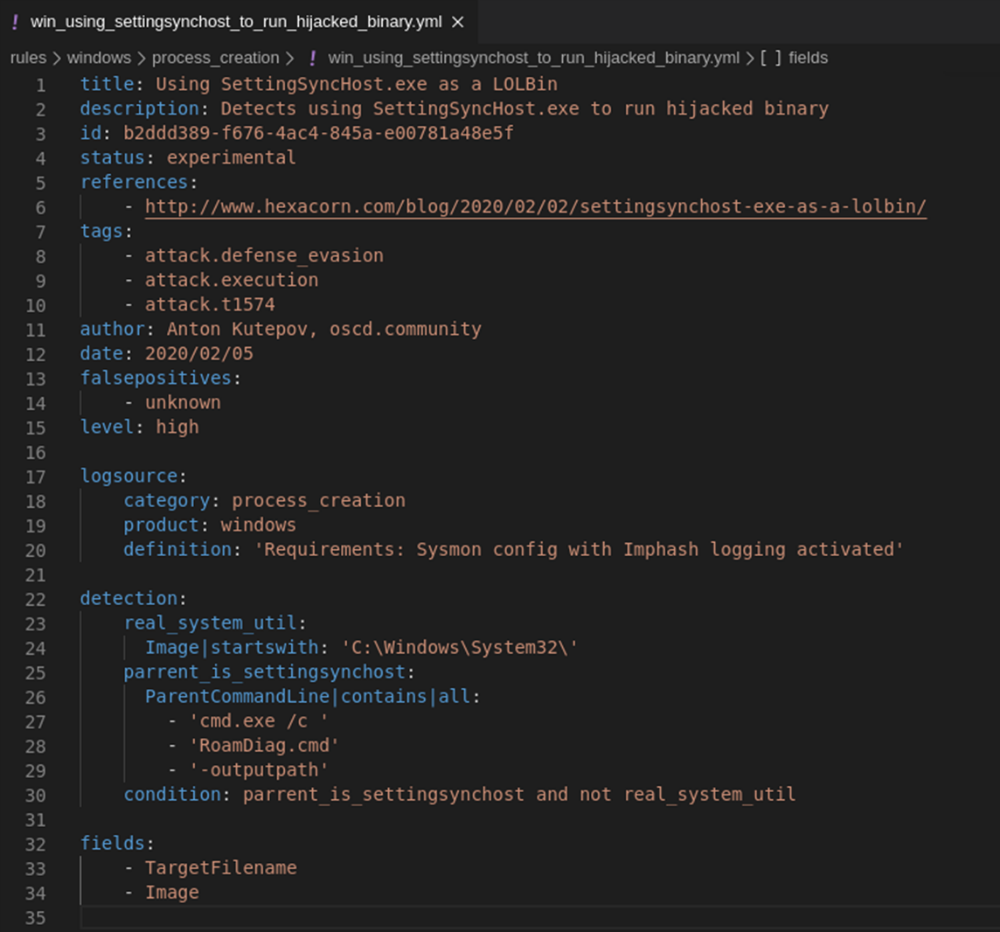

نحن ننشئ ملفًا جديدًا ونحاول أن نوضح باختصار وإيجاز جوهره في الاسم. هنا يجب عليك الالتزام بنمط القواعد الحالية. في حالتنا ، اخترنا اسم win_using_settingsynchost_to_run_hijacked_binary.yml. بعد ذلك ، نبدأ في ملئه بالمحتوى. لنبدأ بملء المعلومات الوصفية في بداية القاعدة. لدينا بالفعل جميع البيانات اللازمة لذلك.

نصف بإيجاز نوع الهجوم الذي تكتشفه القاعدة في هذا المجال

title، تفسيرات أكثر تفصيلاً - في حقل الوصف ، من المعتاد تعيين الحالة: تجريبي للقواعد الجديدة. يمكن إنشاء المعرف الفريد بعدد من الطرق ؛ على Windows ، أسهل طريقة هي تشغيل التعليمات البرمجية التالية في مترجم PowerShell:

PS C:\> "id: $(New-Guid)"

id: b2ddd389-f676-4ac4-845a-e00781a48e5fبقية الحقول تتحدث عن نفسها ، سألاحظ فقط أنه من المستحسن توفير روابط لمصادر ساعدت على فهم الهجوم. سيساعد ذلك الأشخاص الذين سيفهمون هذه القاعدة بشكل أكبر ، كما أنه يشيد بالجهود التي بذلها مؤلف الدراسة الأصلية لوصف الهجوم.

قاعدتنا في هذه المرحلة هي كما يلي:

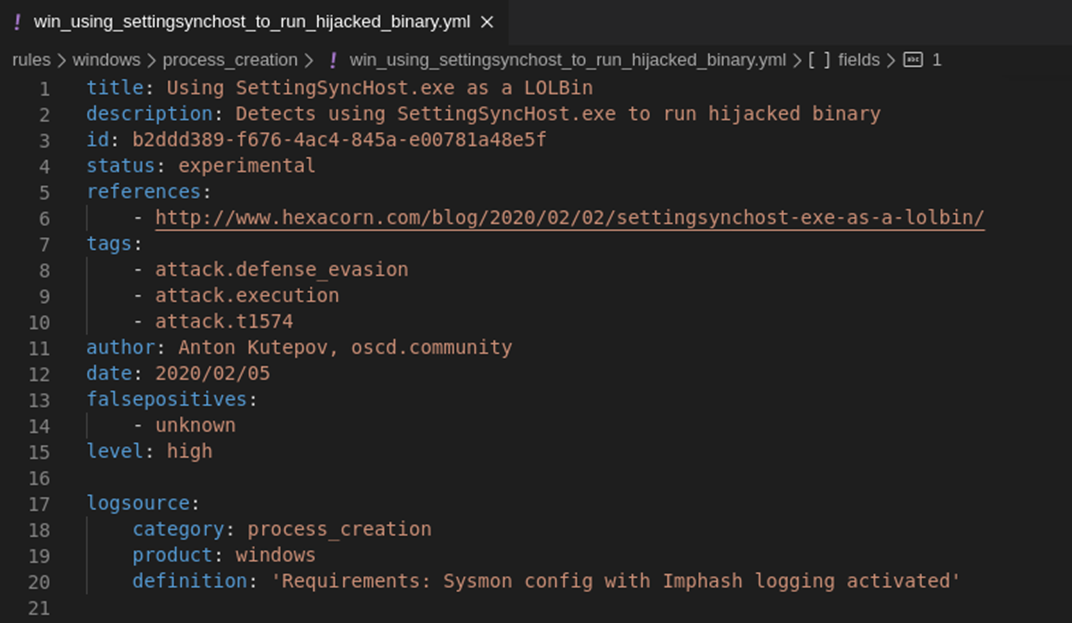

بعد ذلك ، تحتاج إلى وصف مصادر السجلات. كما ذكرنا أعلاه ، سنعتمد على سجلات Sysmon ، ومع ظهور الفئات العامة ، من المعتاد استخدام فئة process_creation لإنشاء العمليات. سيتم مناقشة المزيد حول الفئات المعممة أدناه. لاحظ أنه من المعتاد كتابة تعليقات ونصائح حول تكوين المصادر في مجال التعريف ، مثل ميزات تكوين Sysmon:

الآن من الضروري وصف منطق الكشف. هذا هو الجزء الأكثر استهلاكا للوقت. يمكن الكشف عن هذا الهجوم من خلال العديد من المعايير ، فمثالنا لا يدعي أنه يغطي جميع طرق الكشف الممكنة ، لذلك سنصف أحد الخيارات الممكنة.

إذا نظرت إلى الأحداث التي حدثت ، يمكنك بناء السلسلة التالية.

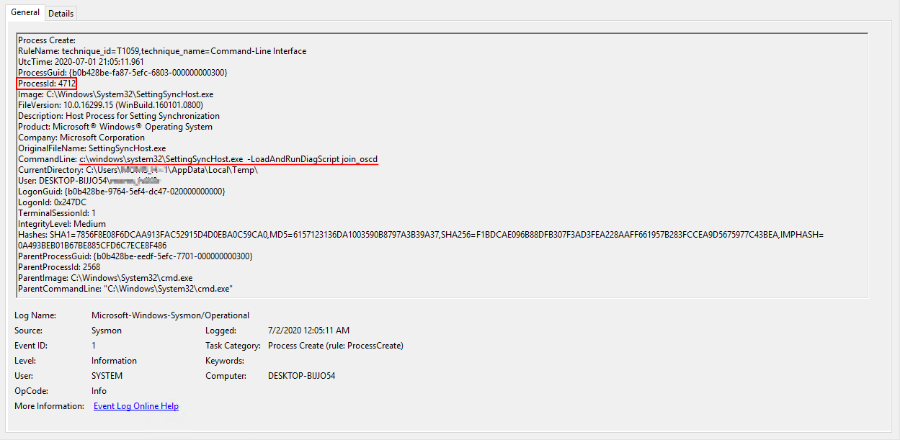

أولاً ، بدأنا العملية (PID: 4712) باستخدام سطر البداية c: \ windows \ system32 \ SettingSyncHost.exe -LoadAndRunDiagScript join_oscd

لاحظ أن دليل العمل الحالي للعملية هو دليل TEMP الخاص بالمستخدم.

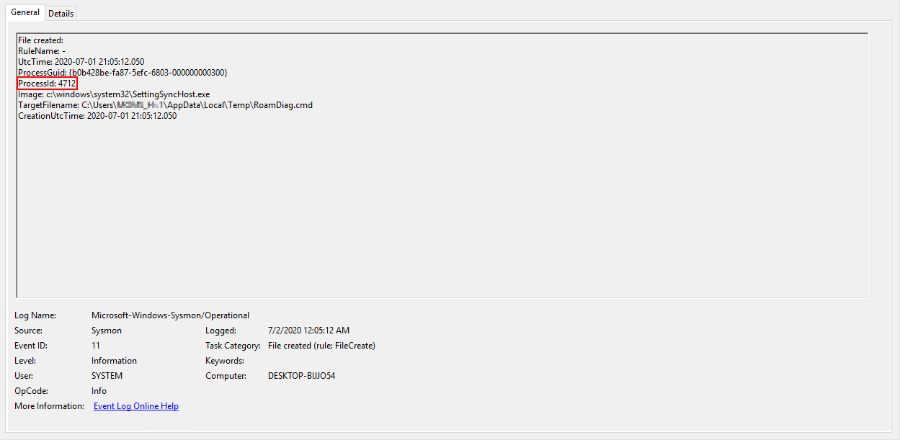

بعد ذلك ، تقوم عملية التشغيل بإنشاء ملف دفعي وتبدأ في تنفيذه.

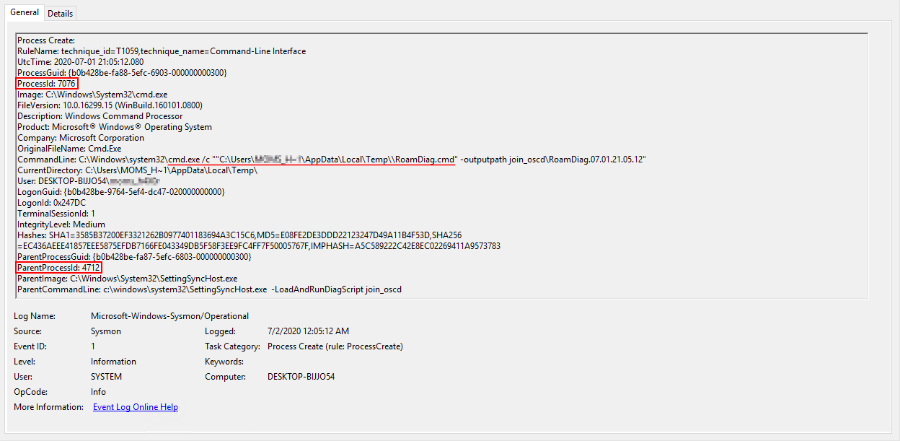

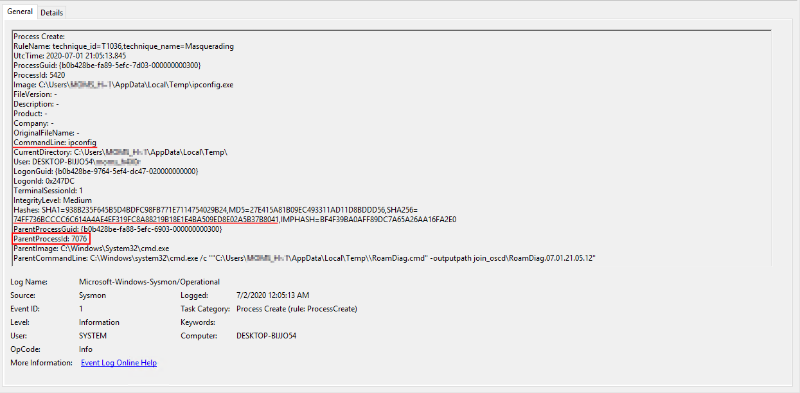

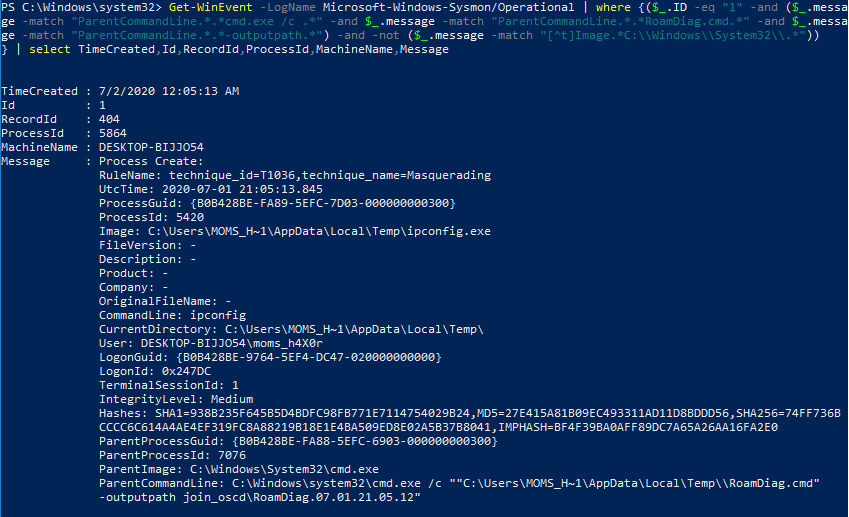

تلقت عملية تنفيذ تعليمات الملف الدفعي المعرف 7076. بعد مزيد من التحليل للأحداث ، نرى إطلاق ملف ipconfig.exe ، الذي لا يحتوي على البيانات الوصفية المتأصلة في ملفات النظام ، بالإضافة إلى أنه موجود في المجلد الذي يحتوي على ملفات مؤقتة:

يُقترح النظر في إطلاق العمليات التي لا توجد ملفات قابلة للتنفيذ فيها في دليل النظام (C: \ Windows \ System32) ، وأيضًا إذا كان خط بدء العملية الأصلية يحتوي على السلاسل الفرعية "cmd.exe / c" و "RoamDiag.cmd" و "-outputpath". دعونا نصف هذا في بناء الجملة سيجما ونحصل على القاعدة النهائية (سيتم تقديم تحليل مفصل للإنشاءات التي يمكن استخدامها لوصف منطق الكشف في الجزء التالي من سلسلة مقالاتنا حول سيجما):

التحقق من أن القاعدة تعمل

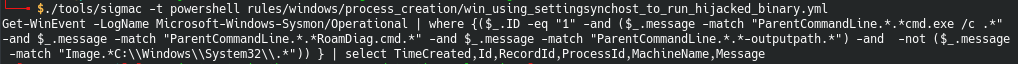

أطلقنا المحول في استعلام PowerShell:

بالنسبة لحالتنا ، لن يعطي هذا الاستعلام النتيجة المرجوة ، حيث يعثر عامل تصفية الاستبعاد أيضًا على المسار إلى صورة الملف التنفيذي للعملية الرئيسية. لذلك ، نشير ببساطة إلى أنه يجب ألا يكون هناك حرف t قبل كلمة Image - نهاية كلمة Parent:

نرى أنه تم العثور على حدثنا. تعمل القاعدة.

هذه هي الطريقة التي يتم بها إنشاء قواعد سيجما في الممارسة. بعد ذلك ، سنصف بالتفصيل الحقول المسؤولة عن الكشف ، أي وصف مصادر السجل.

كشف الوصف

الجزء الرئيسي من القاعدة هو وصف الكشف ، حيث يتم تضمين المعلومات حول مكان وكيفية البحث عن علامات الهجوم. يتم تضمين هذه المعلومات في حقول سمات مصدر (أين) وكشف (كيف). في هذه المقالة سنلقي نظرة فاحصة على قسم مصدر السجلات ، ووصف قسم الكشف في الجزء التالي من سلسلتنا.

وصف قسم مصادر الأحداث (سمة مصدر السجل)

وصف مصادر الأحداث موجود في قيمة مجال مصدر السجل . يصف هذا القسم مصادر البيانات التي سيتم من خلالها تسليم أحداث قسم الكشف (تتم مناقشة سمة الكشف في القسم التالي). يصف القسم المصدر نفسه والنظام الأساسي والتطبيق المطلوب للكشف. يمكن أن يحتوي على ثلاث سمات تتم معالجتها تلقائيًا بواسطة المحولات ، وعدد عشوائي من العناصر الاختيارية. الحقول الأساسية:

- الفئة - تصف فئات المنتجات. أمثلة على القيم لهذا المجال: جدار الحماية ، والويب ، ومكافحة الفيروسات. أيضا ، يمكن أن يحتوي الحقل على فئات معممة ، والتي سيتم مناقشتها أدناه.

- المنتج هو منتج برنامج أو نظام تشغيل يقوم بإنشاء السجلات.

- الخدمة - تقييد السجلات لمجموعة فرعية معينة من الخدمات ، على سبيل المثال "sshd" لنظام Linux أو "الأمان" لنظام التشغيل Windows.

- التعريف - حقل إضافي لوصف ميزات المصدر ، على سبيل المثال ، متطلبات إعداد التدقيق (نادرًا ما يتم استخدامه ، يمكن العثور على مثال لقاعدة مع هذا الحقل على GitHub ). يوصى باستخدام هذه السمة إذا كان المصدر لديه أي تفاصيل.

يحدد الويكي الرسمي على GitHub مجموعة من الحقول التي يجب استخدامها لكي تكون القواعد مشتركة بين المنتجات. يتم تلخيص هذه الحقول في الجدول أدناه.

| الفئة | المنتج | الخدمات |

|---|---|---|

| شبابيك | الأمان | |

| النظام | ||

| مسؤول النظام | ||

| جدول المهام | ||

| wmi | ||

| تطبيق | ||

| خادم DNS | ||

| إطار عمل السائق | ||

| بوويرشيل | ||

| بوويرشيل الكلاسيكية | ||

| لينكس | المصادقة | |

| التدقيق | ||

| كلاماف | ||

| اباتشي | التمكن من | |

| خطأ | ||

| عملية_الإبداع | شبابيك | |

| الوكيل | ||

| جدار الحماية | ||

| قاعدة بيانات للانترنت | ||

| نظام أسماء النطاقات |

بعد ذلك ، سنصف بمزيد من التفصيل بعض مصادر السجلات ، مع الإشارة إلى حقول الأحداث المستخدمة وإعطاء أمثلة للقواعد التي يتم فيها استخدام هذه الحقول.

حقول حدث فئة الوكيل

| الفئة | المنتج / الخدمة | مجالات | أمثلة |

|---|---|---|---|

| الوكيل | ج- uri | proxy_ursnif_malware.yml | |

| ج- ملحق- uri | proxy_download_susp_tlds_blacklist.yml | ||

| ج-الاستعلام | proxy_susp_flash_download_loc.yml | ||

| ج- الجذع البولي | proxy_susp_flash_download_loc.yml | ||

| ج-المستخدم | proxy_powershell_ua.yml | ||

| cs بايت | - | ||

| cs-cookie | proxy_cobalt_amazon.yml | ||

| مضيف CS | proxy_cobalt_ocsp.yml | ||

| طريقة CS | proxy_downloadcradle_webdav.yml | ||

| ص-نظام أسماء النطاقات | proxy_apt40.yml | ||

| إس إس إس-الإحالة | - | ||

| نسخة CS | - | ||

| sc بايت | - | ||

| حالة sc | proxy_ursnif_malware.yml | ||

| src_ip | - | ||

| dst_ip | - |

وصف مجالات الحدث لهذا المصدر

-------------------------------------------------- ------------- c-uri - URI, c-uri-extension - URI. c-uri-query - URI, c-uri-stem - URL ( :) . URIstem - c-useragent - UserAgent HTTP- cs-bytes - , cs-cookie - cookie, cs-host - Host HTTP- cs-method - HTTP- r-dns - DNS- cs-referrer - Referrer HTTP- cs-version - HTTP, sc-bytes - , sc-status - HTTP- src_ip - IP- dst_ip - IP-

حقول حدث جدار الحماية

| الفئة | المنتج / الخدمة | مجالات | أمثلة |

|---|---|---|---|

| جدار الحماية | src_ip | - | |

| src_port | - | ||

| dst_ip | - | ||

| dst_port | net_high_dns_bytes_out.yml | ||

| اسم المستخدم | - |

وصف مجالات الحدث لهذا المصدر

--------------------------------------------------------------- src_ip - IP- src_port - , dst_ip - IP- dst_port - , username - ,

حقول الأحداث لفئة خادم الويب

| الفئة | المنتج / الخدمة | مجالات | أمثلة |

|---|---|---|---|

| قاعدة بيانات للانترنت | ج- uri | web_cve_2020_0688_msexchange.yml | |

| ج- ملحق- uri | - | ||

| ج-الاستعلام | - | ||

| ج- الجذع البولي | - | ||

| ج-المستخدم | - | ||

| cs بايت | - | ||

| cs-cookie | - | ||

| مضيف CS | - | ||

| طريقة CS | web_cve_2020_0688_msexchange.yml | ||

| ص-نظام أسماء النطاقات | - | ||

| إس إس إس-الإحالة | - | ||

| نسخة CS | - | ||

| sc بايت | - | ||

| حالة sc | - | ||

| src_ip | - | ||

| dst_ip | - |

وصف مجالات الحدث لهذا المصدر

--------------------------------------------------------------- c-uri - URI, c-uri-extension - URI. c-uri-query - URI, c-uri-stem - URI ( :) . URI stem - c-useragent - UserAgent HTTP- cs-bytes - , cs-cookie - cookie, cs-host - Host HTTP- cs-method - HTTP- r-dns - DNS- cs-referrer - Referrer HTTP- cs-version - HTTP, sc-bytes - , sc-status - HTTP- src_ip - IP- dst_ip - IP-

الفئات المعممة

نظرًا لأن Sigma هو تنسيق عام لوصف قواعد الكشف المستندة إلى السجل ، يجب أن تكون بنية هذه القواعد قادرة على وصف منطق الكشف للأنظمة المختلفة. تستخدم بعض الأنظمة جداول تحتوي على بيانات مجمعة بدلاً من الأحداث ، وقد تأتي البيانات من مصادر مختلفة لوصف نفس الموقف. لتوحيد بناء الجملة وحل مشاكل مماثلة ، تم إدخال آلية عامة لمصادر السجلات. في الوقت الحالي ، تم إنشاء إحدى هذه الفئات - process_creation. يمكنك قراءة المزيد عن هذا على مدونة patzke.org . يمكن العثور على قائمة الحقول لهذه الفئة في صفحة التصنيف (تصف هذه الصفحة أيضًا الفئات المدعومة الأخرى).

عملية_إحداث حقول فئة معممة

| الفئة | المنتج | مجالات | أمثلة |

|---|---|---|---|

| عملية_الإبداع | شبابيك | UtcTime | - |

| دليل العملية | - | ||

| معرف العمليه | sysmon_raw_disk_access_using_illegitimate_tools.yml | ||

| صورة | win_susp_regsvr32_anomalies.yml | ||

| FileVersion | sysmon_susp_file_characteristics.yml | ||

| وصف | sysmon_susp_file_characteristics.yml | ||

| المنتج | sysmon_susp_file_characteristics.yml | ||

| شركة | sysmon_susp_file_characteristics.yml | ||

| سطر الأوامر | win_meterpreter_or_cobaltstrike_getsystem_service_start.yml | ||

| الدليل الحالي | win_susp_powershell_parent_combo.yml | ||

| المستعمل | win_susp_schtask_creation.yml | ||

| LogonGuid | - | ||

| معرف الدخول | - | ||

| TerminalSessionId | - | ||

| مستوى النزاهة | - | ||

| عفريت | win_renamed_paexec.yml | ||

| MD5 | - | ||

| sha256 | - | ||

| ParentProcessGuid | - | ||

| معرف العملية الأصلية | - | ||

| ParentImage | win_meterpreter_or_cobaltstrike_getsystem_service_start.yml | ||

| ParentCommandLine | win_cmstp_com_object_access.yml |

وصف مجالات الحدث لهذا المصدر

--------------------------------------------------------------- UtcTime - UTC ProcessGuid - GUID ProcessId - PID Image - FileVersion - , Description - , Product - , Company - — , CommandLine - CurrentDirectory - User - , LogonGuid - GUID LogonId - TerminalSessionId - IntegrityLevel - , imphash - - md5 - MD5- , sha256 - SHA256- , ParentProcessGuid - GUID ParentProcessId - PID ParentImage - ParentCommandLine -

تحديث

استعدادًا لهذه المقالة ، تمت إضافة فئات عامة جديدة:

- ربط الشبكات (مثال sysmon_powershell_network_connection )

- dns_query (مثال sysmon_regsvr32_network_activity )

- Registry_event (مثال sysmon_rdp_settings_hijack )

- إنشاء ملف

- عملية_الوصول (مثال sysmon_lsass_memdump )

- image_load (مثال sysmon_mimikatz_inmemory_detection )

- تم إنهاء العملية

تتضمن جميعها معلومات مكررة في أحداث سجل Windows وأحداث سجل Sysmon. ننصحك باستخدام الفئات المعممة الحالية عند كتابة القواعد الخاصة بك. نظرًا لأن المشروع يتطور بنشاط ، فمن المستحسن متابعة ظهور فئات جديدة وتحديث قواعدك وفقًا لمزيد من الابتكارات.

إحصائيات استخدام مصدر الحدث في القواعد الحالية

يوضح الجدول أدناه التركيبات الأكثر شيوعًا لوصف مصادر السجل. على الأرجح ، ستجد من بينها ما يناسب قاعدتك.

إحصائيات حول استخدام مجموعة من حقول الوصف لبعض المصادر الأكثر شيوعًا (الشرطة تعني غياب هذا الحقل):

| عدد القواعد | الفئة | المنتج | الخدمات | بناء الجملة عينة | تعليق |

|---|---|---|---|---|---|

| 197 | عملية_الإبداع | شبابيك | - | logsource:

category: process_creation المنتج: windows |

تصنيف عام لسجلات إنشاء العمليات على أنظمة Windows. يتضمن Sysmon

EventID = 1 وسجل أحداث أمان Windows EventID = 4688 |

| 68 | - | شبابيك | مسؤول النظام | تسجيل الدخول:

المنتج: خدمة windows : sysmon |

أحداث Sysmon |

| 48 | -

|

شبابيك | الأمان | logsource:

product: windows service: security |

Windows Security Event Log |

| 24 | proxy | — | — | logsource:

category: proxy |

- |

| 15 | — | windows | system | logsource:

product: windows service: system |

Windows System Event Log |

| 12 | accounting | cisco | aaa | logsource:

category: accounting product: cisco service: aaa |

Cisco AAA Security Services |

| 10 | — | windows | powershell | logsource:

product: windows service: powershell |

Microsoft Windows PowerShell Event Log |

| 9 | — | linux | — | logsource:

product: linux |

Linux |

| 8 | — | linux | auditd | logsource:

product: linux service: auditd |

أحداث Linux ، توضيح لسجلات خدمة معينة (نظام AuditD الفرعي) |

نصائح لكتابة القواعد

عند كتابة قاعدة جديدة ، يمكن المواقف التالية:

- تم استخدام مصدر الحدث الصحيح بالفعل في القواعد الحالية.

- لا توجد قاعدة واحدة في المستودع تستخدم مصدر الحدث هذا.

إذا كنت تواجه الحالة الأولى ، فاستخدم إحدى القواعد الحالية كقالب. ربما تم استخدام مصدر السجل المطلوب بالفعل في قواعد أخرى ، فهذا يعني أن مؤلفي المكونات الإضافية (محولات الخلفية) لأنظمة SIEM المختلفة ، على الأرجح ، أخذوا ذلك في الاعتبار في رسم خرائطهم ويجب معالجة قاعدتك بشكل صحيح على الفور.

في الحالة الثانية ، من الضروري ، باستخدام مثال القواعد الحالية ، فهم كيفية استخدام معرفات الفئة والمنتج والخدمة بشكل صحيح. عند إنشاء مصدر السجل الخاص بك ، يوصى بإضافته إلى جميع تعيينات الخلفية الموجودة. يمكن للمساهمين الآخرين أو حتى المطورين القيام بذلك ، الشيء الرئيسي هو الإبلاغ عن مثل هذه الحاجة.

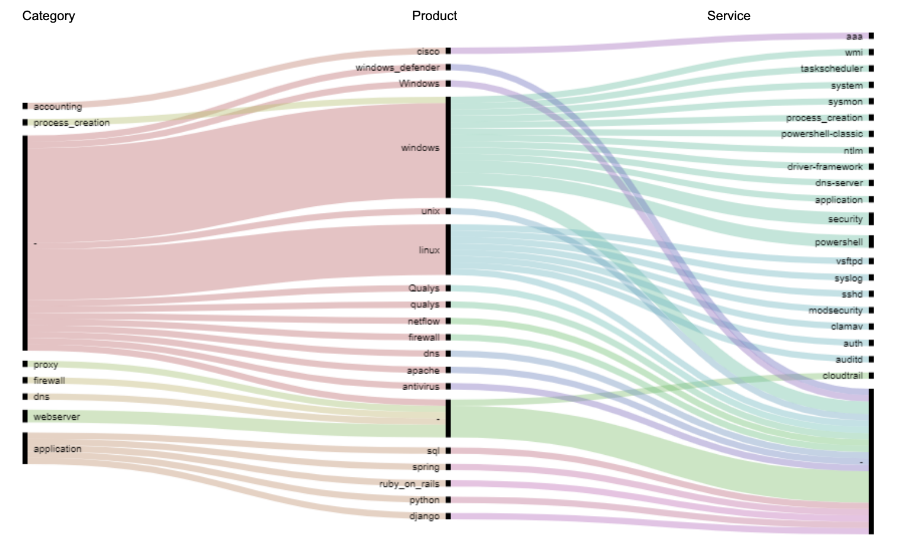

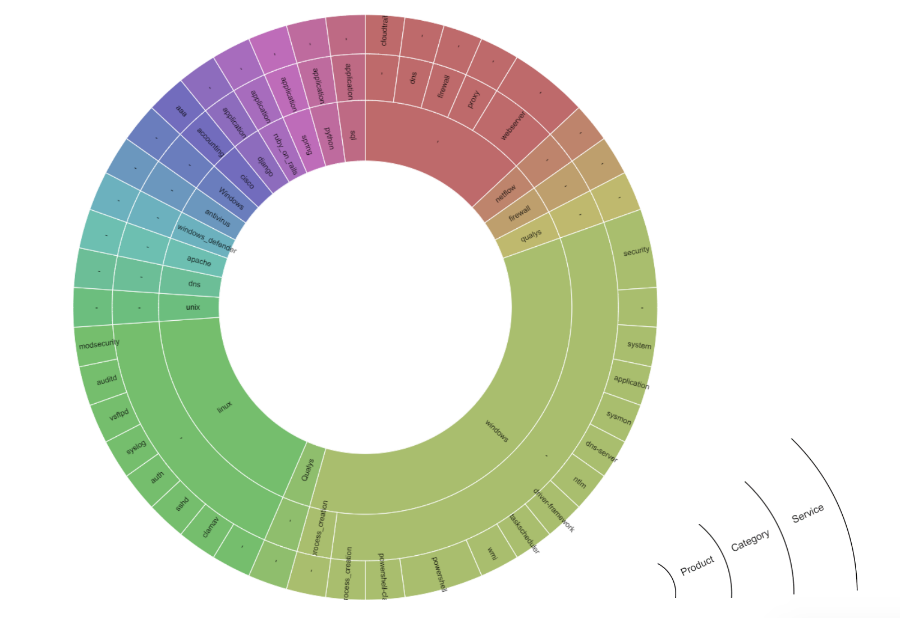

لقد أنشأنا تصوّرًا لمزيج حقول وصف مصدر السجل في القواعد الحالية:

توزيع مصادر السجل

استخدم الإحصائيات لمجموعات الحقول الفرعية لسمة مصدر السجل

في هذه المقالة ، قدمنا مثالًا على إنشاء قاعدة بسيطة وتحدثنا عن وصف مصادر الأحداث. الآن يمكنك تطبيق المعرفة المكتسبة ، وإلقاء نظرة على القواعد الموجودة في مستودع سيغما ومعرفة المصادر المستخدمة في قاعدة معينة. تابع منشوراتنا: في الجزء التالي سنلقي نظرة على أصعب جزء من قواعد سيجما - القسم الذي يصف منطق الكشف.

المؤلف : أنطون كوتيبوف ، أخصائي قسم خدمات الخبراء وتطوير التقنيات الإيجابية (PT Expert Security Center)