البحث عن التهديدات أو TH هو بحث استباقي عن آثار القرصنة أو عمل البرامج الضارة التي لم يتم اكتشافها بوسائل الحماية القياسية. سنتحدث اليوم عن كيفية عمل هذه العملية ، والأدوات التي يمكن استخدامها للبحث عن التهديدات ، وما يجب مراعاته عند تشكيل الفرضيات واختبارها.

ما هو صيد التهديدات ولماذا هو مطلوب

في عملية البحث عن التهديدات ، لا ينتظر المحلل حتى يتم تشغيل مستشعرات أنظمة الحماية ، ولكنه يبحث عن عمد عن آثار تسوية. للقيام بذلك ، تقوم بتطوير والتحقق من الافتراضات حول كيفية اختراق المهاجمين للشبكة. يجب أن تكون هذه الشيكات متسقة ومنتظمة.

يجب أن يأخذ التنفيذ الصحيح للعملية في الاعتبار المبادئ:

- يجب افتراض أن النظام قد تم اختراقه بالفعل. الهدف الرئيسي هو العثور على آثار الاختراق.

- للبحث ، تحتاج إلى فرضية حول كيفية اختراق النظام بالضبط.

- يجب إجراء البحث بشكل متكرر ، أي بعد اختبار الفرضية التالية ، يقدم المحلل فكرة جديدة ويواصل البحث.

غالبًا ما تفتقد الدفاعات الآلية التقليدية الهجمات المستهدفة المعقدة . والسبب هو أن مثل هذه الهجمات غالبًا ما تنتشر بمرور الوقت ، لذلك لا يمكن للأدوات الأمنية ربط مرحلتي الهجوم. في الوقت نفسه ، يفكر المهاجمون بعناية في نواقل الاختراق ويضعون سيناريوهات للأعمال في البنية التحتية. وهذا يسمح لهم بعدم القيام بأعمال غير مكشوفة ونقل نشاطهم على أنه مشروع. يعمل المهاجمون باستمرار على تحسين معرفتهم أو شراء أو تطوير أدوات جديدة.

إن قضايا تحديد الهجمات المستهدفة ذات صلة خاصة بالمنظمات التي تم اختراقها سابقًا. بحسب التقريرFireEye M-Trends ، تم مهاجمة 64 ٪ من المنظمات التي تم اختراقها سابقًا مرة أخرى. اتضح أن أكثر من نصف الشركات التي تم اختراقها لا تزال في خطر. هذا يعني أنه من الضروري تطبيق تدابير للكشف المبكر عن حقائق الحل الوسط - يمكن تحقيق ذلك بمساعدة TH.

يساعد البحث عن التهديدات المتخصصين في أمن المعلومات على تقليل الوقت اللازم لاكتشاف الخرق ، بالإضافة إلى تحديث المعرفة حول البنية التحتية المحمية. يعتبر TH مفيدًا أيضًا عند استخدام ذكاء التهديد (TI) - خاصة عند استخدام مؤشرات TI عند إجراء الفرضية.

كيفية تشكيل فرضيات الاختبار

منذ إجراء TH ، من المفترض أن المهاجم اخترق بالفعل البنية التحتية ، أول شيء يجب فعله هو تحديد موقع البحث عن آثار القرصنة. يمكن تحديد ذلك من خلال طرح فرضية حول كيفية حدوث الاختراق وما تأكيد ذلك يمكن العثور عليه في البنية التحتية. بعد أن قام بصياغة فرضية ، يتحقق المحلل من حقيقة افتراضه. إذا لم يتم تأكيد الفرضية ، يشرع الخبير في تطوير واختبار فرض جديد. إذا تم ، نتيجة اختبار الفرضية ، العثور على آثار قرصنة أو تم إثبات وجود برامج ضارة ، يبدأ التحقيق.

الشكل 2. مخطط الصيد بالتهديد

قد تنشأ فكرة الفرضية من التجربة الشخصية للمحلل ، ولكن هناك مصادر أخرى لبناءها ، على سبيل المثال:

- threat intelligence (TI-). , : X, MD5- Y.

- , (TTPs). TTPs MITRE ATT&CK. : .

- . . , asset management . .

- , .

threat hunting

بعد صياغة الفرضية ، من الضروري تحديد مصادر البيانات التي يمكن أن تحتوي على معلومات لاختبارها. في كثير من الأحيان ، تحتوي هذه المصادر على الكثير من البيانات ، والتي من بينها تحتاج إلى العثور عليها ذات الصلة. وبالتالي ، فإن عملية TH تتلخص في البحث ، وتصفية وتحليل كمية كبيرة من البيانات حول ما يحدث في البنية التحتية. ضع في اعتبارك المصادر التي يمكن العثور على المعلومات فيها لاختبار فرضية البحث:

الشكل 3. تصنيف مصادر المعلومات لإجراء TH

يوجد أكبر قدر من المعلومات ذات الصلة في السجلات وحركة مرور الشبكة. تساعد منتجات فصول SIEM (معلومات الأمان وإدارة الأحداث) وفئات NTA (تحليل حركة مرور الشبكة) على تحليل المعلومات منها. يجب أيضًا تضمين المصادر الخارجية (مثل خلاصات TI) في عملية التحليل.

كيف يعمل في الممارسة

الهدف الرئيسي من TH هو اكتشاف الخرق الذي لم يتم اكتشافه بواسطة أدوات الأمان الآلية.

على سبيل المثال ، ضع في اعتبارك اختبار فرضيتين. في الممارسة العملية ، سوف نوضح كيف تكمل أنظمة تحليل حركة المرور وتحليل السجلات بعضها البعض في عملية اختبار الفرضيات.

الفرضية رقم 1: دخل مهاجم الشبكة من خلال محطة عمل ويحاول السيطرة على العقد الأخرى على الشبكة ، باستخدام تنفيذ أمر WMI للتقدم.

حصل المهاجمون على أوراق اعتماد مستخدم الجذر. بعد ذلك ، يحاولون السيطرة على العقد الأخرى في الشبكة من أجل الوصول إلى المضيف ببيانات قيمة. إحدى طرق تشغيل البرامج على نظام بعيد هي استخدام تقنية Windows Management Instrumentation (WMI). وهي مسؤولة عن الإدارة والرصد المركزيين للأجزاء المختلفة من البنية التحتية للكمبيوتر. ومع ذلك ، توقع المبدعون إمكانية تطبيق هذا النهج على مكونات وموارد ليس فقط مضيف واحد ، ولكن أيضًا كمبيوتر بعيد. لهذا ، تم تنفيذ إرسال الأوامر والاستجابات من خلال بروتوكول DCERPC.

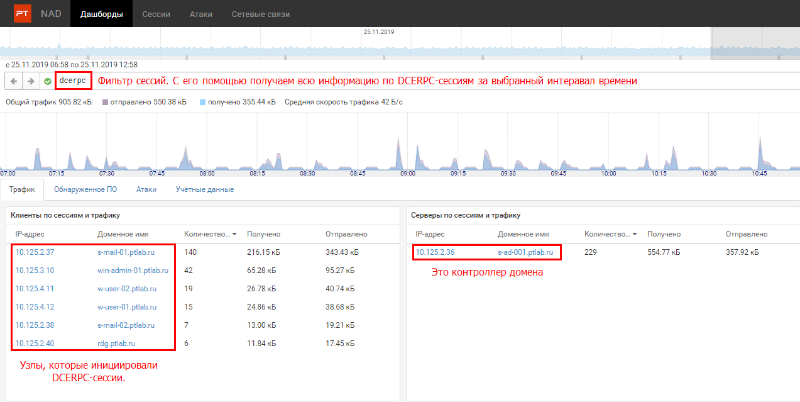

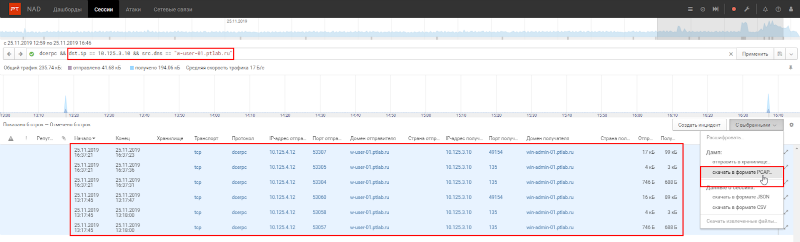

لذلك ، لاختبار الفرضية ، تحتاج إلى فحص استعلامات DCERPC. دعونا نوضح كيف يمكن القيام بذلك باستخدام تحليل حركة المرور ونظام SIEM. في التين. 4 يعرض جميع تفاعلات شبكة DCERPC التي تمت تصفيتها. على سبيل المثال ، لقد اخترنا الفاصل الزمني من 06:58 إلى 12:58. الشكل 4. جلسات تصفية DCERPC . 4 نرى لوحتي تحكم. على اليسار العقد التي بدأت اتصالات DCERPC. على اليمين العقد التي اتصل بها العملاء. كما ترى من الشكل ، فإن جميع العملاء على الشبكة يصلون فقط إلى وحدة تحكم المجال. يعد هذا نشاطًا مشروعًا ، نظرًا لأن المضيفين المتحدين في مجال Active Directory يستخدمون بروتوكول DCERPC للاتصال بوحدة تحكم المجال للمزامنة. سيعتبر مريبًا في حالة حدوث مثل هذا التواصل بين مضيفي المستخدم.

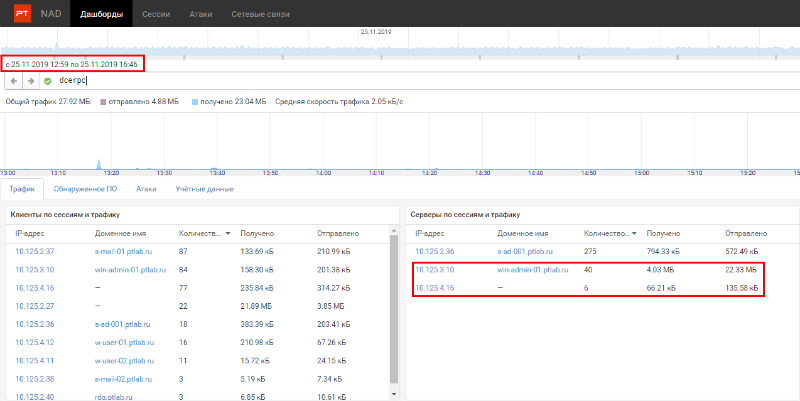

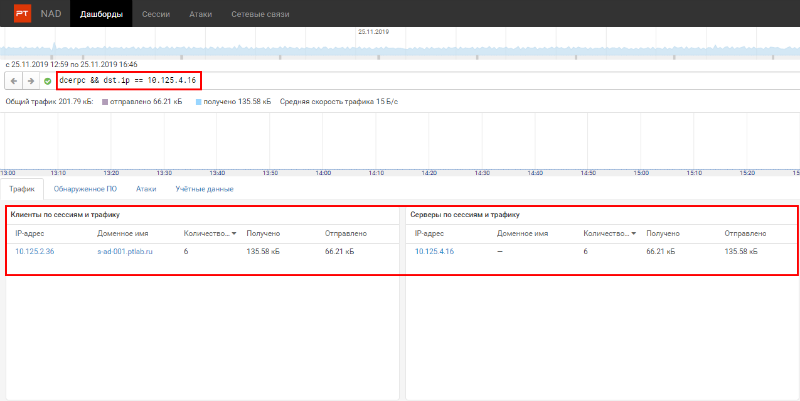

نظرًا لعدم تحديد أي شيء مريب للفترة الزمنية المحددة ، والانتقال على طول المخطط الزمني ، فإننا نختار الساعات الأربع التالية. الآن هو فاصل زمني من 12:59 إلى 16:46. لاحظنا فيها تغييرًا غريبًا في قائمة مضيفي الوجهة (انظر الشكل 5). الشكل 5. بعد تغيير الفاصل الزمني ، ظهرت عقدتان جديدتان في قائمة الخادم ، وفي قائمة المضيفين الوجهة ، هناك عقدتان جديدتان. خذ بعين الاعتبار الاسم الذي ليس له اسم DNS (10.125.4.16). الشكل 6. صقل المرشح لمعرفة من اتصل بـ 10.125.4.16 كما ترون من الشكل. 6 ، وحدة تحكم المجال 10.125.2.36 تصل إليها (انظر الشكل 4) ، مما يعني أن هذا التفاعل مشروع.

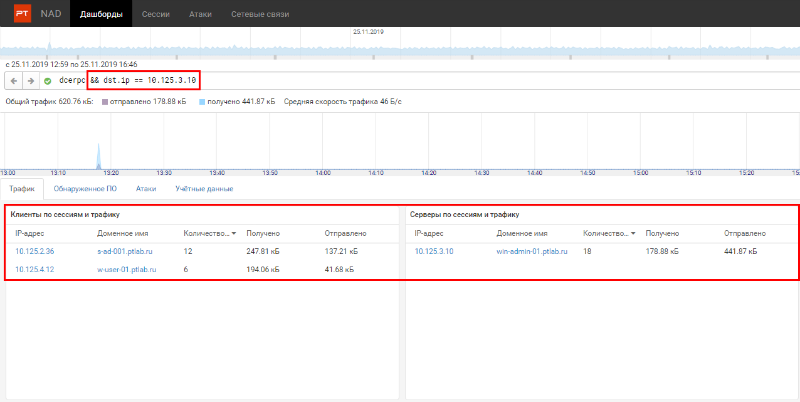

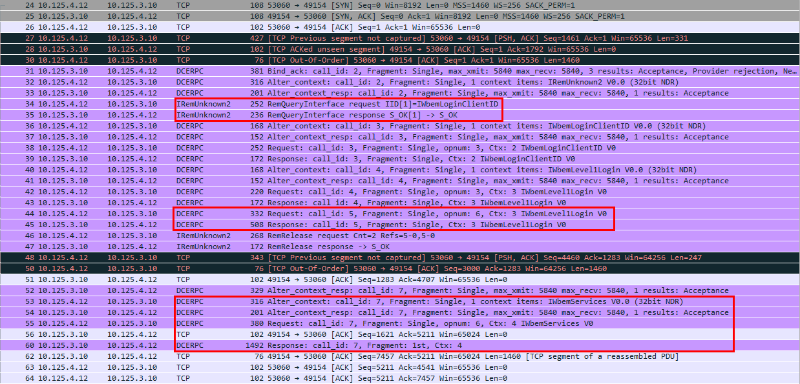

بعد ذلك ، تحتاج إلى تحليل الأشخاص المتصلين بالعقدة الجديدة الثانية ، في الشكل. 5 هو win-admin-01.ptlab.ru (10.125.3.10). من اسم العقدة ، يتبع ذلك أن هذا هو كمبيوتر المسؤول. بعد تحسين عامل التصفية ، تبقى عقدتان مصدر جلسة فقط. الشكل 7. قم بتنقية المرشح لمعرفة من اتصل بـ win-admin-01 على غرار الحالة السابقة ، كان أحد المبادرين هو وحدة تحكم المجال. هذه الجلسات ليست مشبوهة لأنها شائعة في بيئة Active Directory. ومع ذلك ، فإن العقدة الثانية (w-user-01.ptlab.ru) ، استنادًا إلى الاسم ، هي كمبيوتر المستخدم - مثل هذه الاتصالات هي حالات شاذة. إذا انتقلت إلى علامة التبويب "الجلسات" باستخدام هذا الفلتر ، فيمكنك تنزيل حركة المرور والاطلاع على التفاصيل في Wireshark. الشكل 8. تنزيل الجلسات ذات الصلة

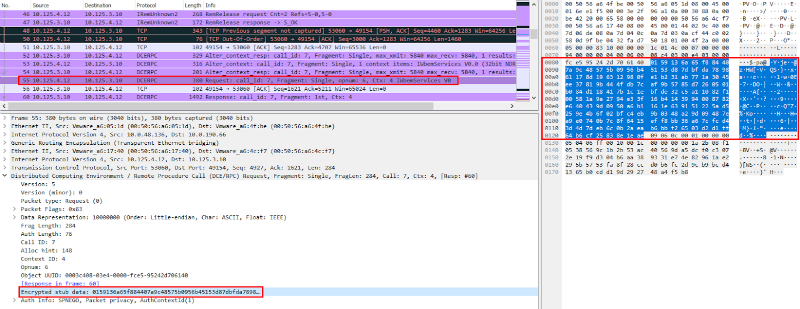

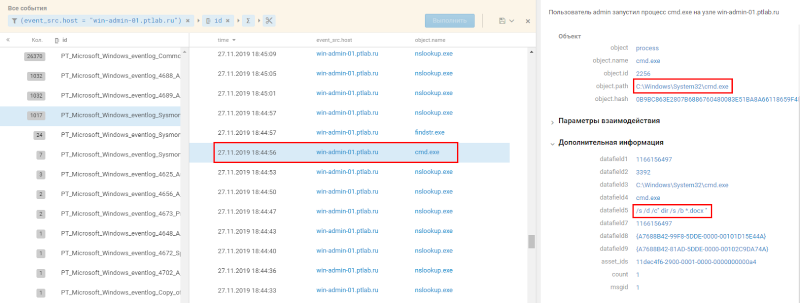

في حركة المرور ، يمكنك رؤية مكالمة إلى واجهة IWbemServices ، والتي تشير إلى استخدام اتصال WMI. الشكل 9. استدعاء واجهة IWbemServices (Wireshark) علاوة على ذلك ، يتم تشفير المكالمات المرسلة ، وبالتالي فإن الأوامر المحددة غير معروفة. الشكل 10. تم تشفير حركة مرور DCERPC ، لذا فإن الأمر المرسل غير مرئي (Wireshark) لتأكيد الفرضية القائلة بأن هذا الاتصال غير شرعي ، تحتاج إلى التحقق من سجلات المضيف. يمكنك الذهاب إلى المضيف والاطلاع على سجلات النظام محليًا ، ولكن من الأسهل استخدام نظام SIEM. في واجهة SIEM ، أدخلنا شرطًا في الفلتر لم يترك سوى سجلات العقدة الهدف وقت إنشاء اتصال DCERPC ، وشاهدنا الصورة التالية:

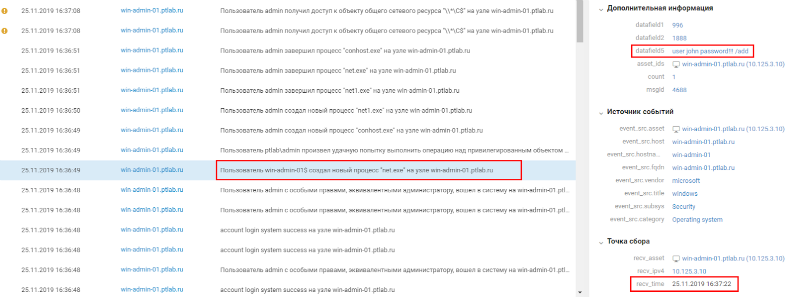

الشكل 11. يسجل النظام win-admin-01 في لحظة إنشاء اتصال DCERPC

في السجلات ، شاهدنا تطابقًا تامًا مع وقت بدء الجلسة الأولى (انظر الشكل 9) ، البادئ للاتصال هو المضيف w-user-01. يوضح التحليل الإضافي للسجلات أنها متصلة تحت حساب PTLAB \ Admin وقاموا بتشغيل الأمر (انظر الشكل 12) لإنشاء جون المستخدم بكلمة مرور كلمة المرور !!!: net user john password !!! / add. الشكل 12. الشكل تنفيذ الأمر أثناء الاتصال

اكتشفنا أنه من العقدة 10.125.3.10 أضاف شخص ما يستخدم WMI نيابة عن حساب PTLAB \ Admin مستخدمًا جديدًا إلى المضيف win-admin-01.ptlab.ru. عند إجراء TH الحقيقي ، فإن الخطوة التالية هي معرفة ما إذا كان هذا نشاطًا إداريًا. للقيام بذلك ، تحتاج إلى الاتصال بمالك حساب PTLAB \ Admin ومعرفة ما إذا كان قد قام بتنفيذ الإجراءات الموضحة. نظرًا لأن المثال المدروس اصطناعي ، سنفترض أن هذا النشاط غير شرعي. أيضًا ، عند إجراء TN حقيقي ، في حالة الكشف عن حقيقة الاستخدام غير القانوني للحساب ، تحتاج إلى إنشاء حادث وإجراء تحقيق مفصل.

الفرضية رقم 2: اخترق مهاجم الشبكة وهو في مرحلة استخراج البيانات ، باستخدام نفق حركة المرور لإخراج البيانات.

حركة مرور الأنفاق - تنظيم قناة بطريقة يتم فيها إرسال حزم بروتوكول شبكة واحدة (ربما في شكل معدل) داخل حقول بروتوكول شبكة أخرى. من الأمثلة الشائعة على حفر الأنفاق بناء أنابيب مشفرة مثل SSH. تضمن القنوات المشفرة سرية المعلومات المرسلة وهي شائعة في شبكات الشركات الحديثة. ومع ذلك ، هناك خيارات غريبة مثل أنفاق ICMP أو DNS. ويستخدم المجرمون الإلكترونيون هذه الأنفاق لإخفاء نشاطهم على أنه مشروع.

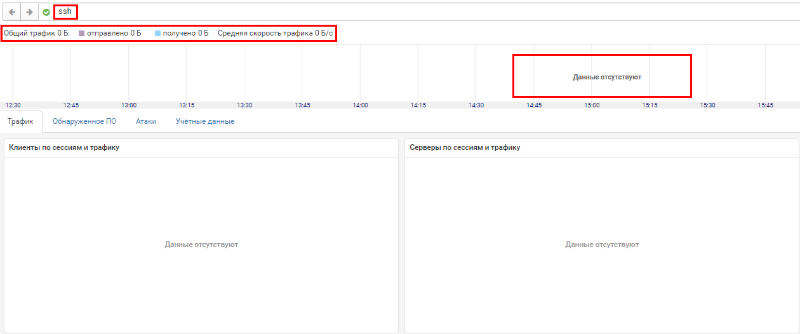

دعنا نبدأ بإيجاد الطريقة الأكثر شيوعًا لنفق حركة المرور من خلال بروتوكول SSH. للقيام بذلك ، سنقوم بتصفية جميع الجلسات باستخدام بروتوكول SSH: الشكل 13. البحث عن جلسات DNS في حركة المرور

في الشكل ، يمكنك أن ترى أنه لا توجد حركة مرور SSH في البنية التحتية ، لذلك تحتاج إلى اختيار البروتوكول التالي الذي يمكن استخدامه للنفق. نظرًا لأن حركة بيانات نظام أسماء النطاقات مسموح بها دائمًا في شبكات الشركات ، فسننظر فيها أدناه.

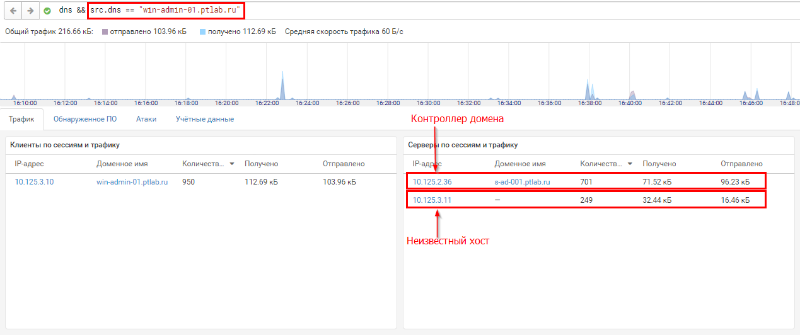

إذا قمت بتصفية حركة المرور باستخدام DNS ، يمكنك أن ترى أن إحدى العقد بها عدد كبير بشكل غير طبيعي من استعلامات DNS.

الشكل 14. القطعة مع إحصاءات جلسات عملاء DNS

بعد تصفية الجلسات حسب مصدر الطلبات ، علمنا أين يتم إرسال هذا الكم الهائل من الزيارات وكيف يتم توزيعه بين عقد الوجهة. في التين. يوضح الشكل 15 أن بعض حركة المرور تذهب إلى وحدة تحكم المجال ، والتي تعمل كخادم DNS محلي. ومع ذلك ، تذهب نسبة كبيرة من الطلبات إلى مضيف غير معروف. في شبكة الشركة المبنية على Active Directory ، يجب ألا تستخدم أجهزة كمبيوتر المستخدم لتحليل اسم DNS خادم DNS خارجي لتجاوز خادم الشركة. إذا تم الكشف عن هذا النشاط ، فأنت بحاجة إلى معرفة ما يتم إرساله في حركة المرور وأين يتم إرسال جميع هذه الطلبات. الشكل 15. بحث حركة المرور لجلسات SSH

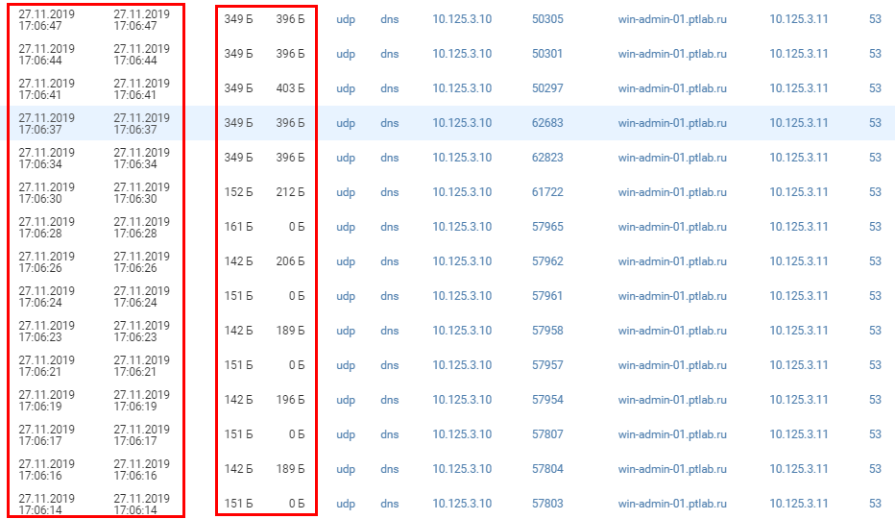

إذا انتقلت إلى علامة التبويب "الجلسات" ، يمكنك مشاهدة ما يتم إرساله في الطلبات إلى الخادم المشبوه. الوقت بين الطلبات قصير إلى حد ما ، وهناك العديد من الجلسات. هذه المعلمات غير شائعة لحركة مرور DNS الشرعية.

الشكل 16. معلمات حركة مرور DNS

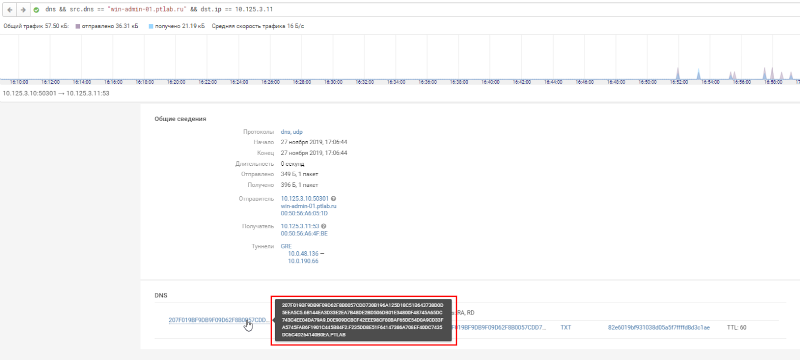

بعد فتح أي بطاقة جلسة ، نرى وصفًا تفصيليًا للطلبات والاستجابات. لا تحتوي الردود من الخادم على أخطاء ، لكن السجلات المطلوبة تبدو مشبوهة للغاية ، نظرًا لأن العقد عادةً ما تحتوي على أسماء DNS أقصر وذات معنى أكبر. الشكل 17. طلب سجل DNS المشبوه أظهر تحليل حركة المرور أن نشاطًا مشبوهًا عند إرسال طلبات DNS يتم على مضيف win-admin-01. حان الوقت لتحليل سجلات عقدة الشبكة - مصدر هذا النشاط. للقيام بذلك ، انتقل إلى SIEM.

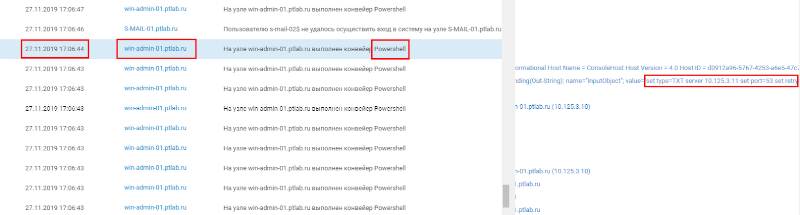

نحن بحاجة إلى العثور على سجلات النظام win-admin-01 ومعرفة ما حدث حوالي الساعة 17:06. يمكنك أن ترى أن سكريبت PowerShell مريب كان يعمل في نفس الوقت. الشكل 18. تنفيذ PowerShell في نفس وقت إرسال الطلبات المشبوهة يسجل السجلات النص الذي تم تنفيذه. الشكل 19. تحديد اسم البرنامج النصي قيد التشغيل في السجلات يشير اسم البرنامج النصي الذي تم تنفيذه admin_script.ps1 إلى الشرعية ، ولكن عادة ما يقوم المسؤولون بتسمية البرامج النصية لوظيفة معينة ، وهنا الاسم عام. علاوة على ذلك ، يوجد البرنامج النصي في المجلد للملفات المؤقتة. من غير المحتمل أن ينتهي نص برمجي إداري مهم في مجلد يمكن إفراغه في أي وقت.

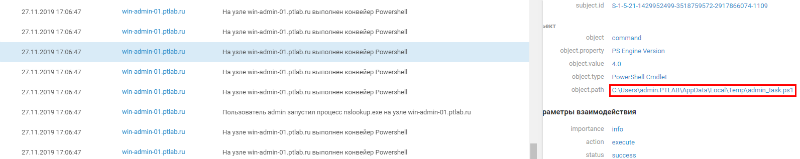

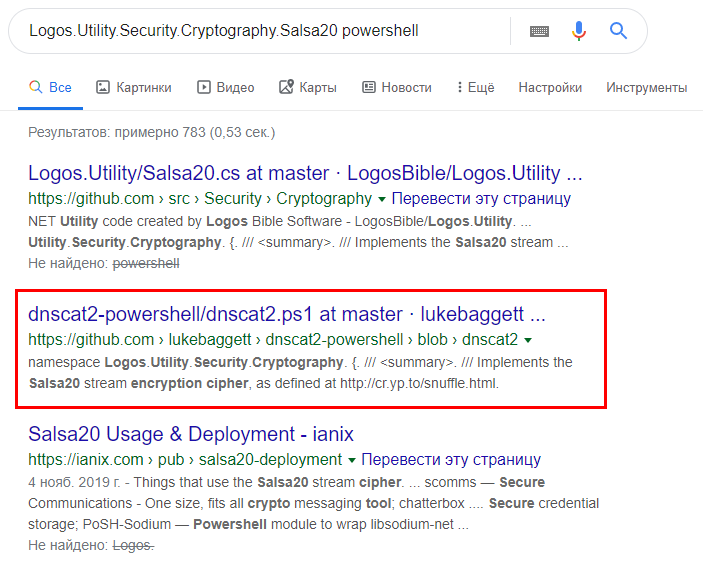

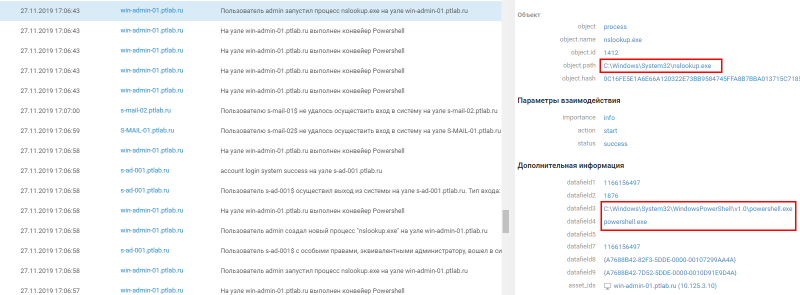

من بين الأحداث المكتشفة كان إنشاء فئة تشفير غير عادية من مكتبة Logos.Utility. هذه المكتبة نادرة ولم يعد المطور يدعمها ، لذا فإن إنشاء فصولها أمر غير معتاد. دعونا نحاول العثور على المشاريع التي تستخدمها. الشكل 20. إنشاء فئة تشفير مخصصة إذا كنت تستخدم البحث ، يمكنك العثور على أداة مساعدة تنظم نفق DNS وتستخدم هذه الفئة باستخدام الارتباط الثاني. الشكل 21. البحث عن معلومات حول برنامج نصي حسب اسم الفئة للتأكد في النهاية من أن هذه هي الأداة المساعدة التي نحتاجها ، فلنبحث عن علامات إضافية في السجلات. لذا ظهرت الأدلة. الأول هو تشغيل الأداة المساعدة nslookup باستخدام برنامج نصي. الشكل 22. تشغيل الأداة nslookup بواسطة البرنامج النصي

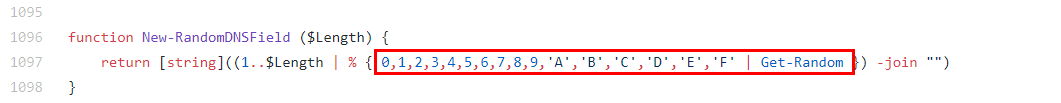

يتم استخدام الأداة المساعدة nslookup.exr أثناء تشخيص الشبكة ونادرا ما يتم تشغيلها من قبل المستخدمين العاديين. Start مرئي في رموز المصدر للأداة المساعدة. الرقم 23. رمز لإطلاق الأداة المساعدة nslookup (جيثب) الدليل الثاني هو سلسلة فريدة إلى حد ما لتوليد قيم عشوائية. الشكل 24. توليد قيم عشوائية بواسطة البرنامج النصي إذا كنت تستخدم البحث في أكواد المصدر ، يمكنك رؤية هذا السطر. الشكل 25. رمز لتوليد قيمة عشوائية تم تأكيد فرضية النفق ، ولكن جوهر الإجراءات المنجزة لا يزال غير واضح. أثناء التحليل اللاحق للسجلات ، لاحظنا إطلاق عمليتين. الشكل 26. البحث عن وثائق مكتبية لمزيد من التسرب

تشير خطوط بدء العمليات التي تم العثور عليها إلى البحث عن مستندات لتنزيلها. وبالتالي ، تم تأكيد الفرضية تمامًا ، واستخدم المهاجمون حقًا نفق حركة المرور لتنزيل البيانات.

الاستنتاجات

كما تظهر أحدث التقارير البحثية ، فإن متوسط الوقت الذي يبقى فيه المهاجمون في البنية التحتية لا يزال طويلًا. لذلك ، لا تنتظر إشارات من الدفاعات الآلية - تصرف بشكل استباقي. دراسة البنية التحتية الخاصة بك وأساليب الهجوم الحديثة، والبحوث استخدام أجرتها فرق TI ( FireEye ، سيسكو ، مركز PT الأمن الخبراء ).

أنا لا أدعو إلى التخلي عن الحماية الآلية. ومع ذلك ، لا ينبغي للمرء أن يفترض أن التثبيت والتكوين الصحيح لهذا النظام هو النقطة الأخيرة. هذه مجرد خطوة ضرورية أولى. بعد ذلك ، تحتاج إلى مراقبة تطور وأداء بيئة الشبكة المتحكم فيها ، والحفاظ على نبضك.

ستساعدك النصائح التالية:

- . . , .

- . , .

- . , . . , TH , .

- أتمتة المهام الروتينية بحيث يكون لديك المزيد من الوقت للإبداع وتجربة الحلول الإبداعية.

- تبسيط عملية تحليل كميات كبيرة من البيانات. للقيام بذلك ، من المفيد استخدام الأدوات التي تساعد المحلل على رؤية ما يحدث على الشبكة وعلى عقد الشبكة كصورة واحدة. وتشمل هذه الأدوات على منصة لتبادل مؤشرات TI ، نظام تحليل حركة المرور و نظام SIEM .

تم النشر بواسطة أنتون كوتيبوف ، مركز PT Expert Security في Positive Technologies.

تم إجراء التحليل بالكامل في نظام تحليل حركة المرور PT Network Attack Discovery ونظام إدارة الأحداث الأمنية MaxPatrol SIEM.