نشرنا قبل ثلاث سنوات مقالًا بعنوان " أدوات عبر الإنترنت لأبسط خماسي ". تحدثنا هناك عن طرق سريعة وبأسعار معقولة للتحقق من حماية محيط شبكتك باستخدام أدوات مثل Check Point CheckMe و Fortinet Test Your Metal ، إلخ. ولكن في بعض الأحيان يتطلب الأمر اختبارًا أكثر جدية عندما تريد "إحداث ضوضاء" داخل الشبكة بالفعل (ويفضل أن تكون آمنة للبنية التحتية). يمكن أن تكون أداة مجانية مثل Infection Monkey مفيدة جدًا لهذا الغرض . على سبيل المثال ، قررنا مسح الشبكة من خلال بوابة Check Point ومعرفة ما تراه IPS. على الرغم من عدم وجود شيء يمنعك من إجراء تجربة مماثلة مع حلول أخرى للتحقق من كيفية عمل نظام IPS أو NGFW. النتائج تحت القطع.

قرد العدوى

يمكن تصنيف هذه الأداة على أنها أنظمة BAS (محاكاة الاختراق والهجوم) التي تسمح لك بتقييم أمان شبكتك في الوضع التلقائي. في نفس الوقت ، يتم إجراء "اختبار اختراق" آمن للبنية التحتية الخاصة بك. الأداة مفتوحة المصدر وتم تطويرها بنشاط. ربما يكون الاختلاف الرئيسي هو أن جميع الاختبارات تجري داخل شبكتك ، كما لو أن أحد المهاجمين قد اخترقك بالفعل. لا تزال الغالبية تركز على حماية المحيط ، بينما تنسى الحاجة إلى تدابير أخرى. نفس IDS / IPS مهم جدا للحماية المعقدة ، منذ ذلك الحين يسمح لك بتحديد التهديدات الموجودة بالفعل داخل الشبكة. يعد Monkey Infection طريقة جيدة لتقييم نضج أمان المعلومات في شركتك.

المنصات المدعومة

يمكن نشر قرد العدوى كآلة افتراضية. الأنظمة الأساسية التالية مدعومة:

- برنامج VMware

- هايبر- V

- AWS

- عامل ميناء

- أزور

- منصة Google السحابية

يحتوي AWS على قالب جاهز يمكنك استخدامه كجزء من حسابك المجاني. نستخدم ESXi في أغلب الأحيان. يمكن طلب الصورة في المكتب. موقع الويب ، أو معنا .

التركيب

التثبيت في حد ذاته بسيط للغاية ويتم وصفه هنا ، ولا أرى أي سبب لتكرار هذه المعلومات. هناك أيضًا تعليمات لبدء الفحص. من الأفضل أن نركز على نتائج الاختبار.

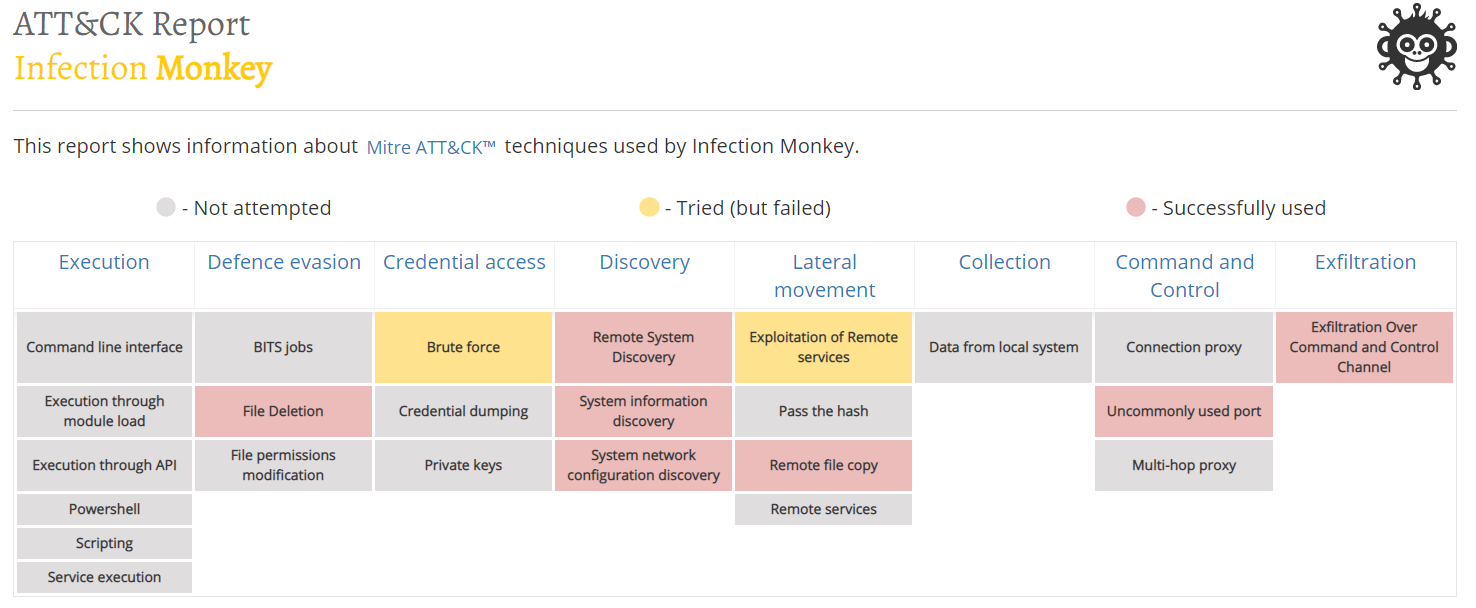

تقنيات الهجوم المستخدمة

يستخدم قرد العدوى العديد من نواقل الهجوم ويسمح لك برؤية الأشياء التالية:

1) مضيفات معرضة للخطر . يجد المضيفين بكلمات مرور ضعيفة أو إصدارات برامج قديمة أو نقاط ضعف معروفة. فيما يلي قائمة ببرامج إكسبلويت على متن الطائرة:

- مستغل SMB

- WMI Exploiter

- مستغل MSSQL

- MS08-067 المستغل

- مستغل SSH (القوة الغاشمة بشكل أساسي)

- المستغل شيلشوك

- مستغل SambaCry

- مطاطي جروفي المستغل

- المستغل Struts2

- المستغل WebLogic

- Hadoop / غزل Expoiter

- مستغل VSFTPD

2) تفاعل ممنوع . من الممكن العثور على تفاعلات بين الشبكات التي يجب حظرها على مستوى وزارة الطاقة أو جهاز التوجيه.

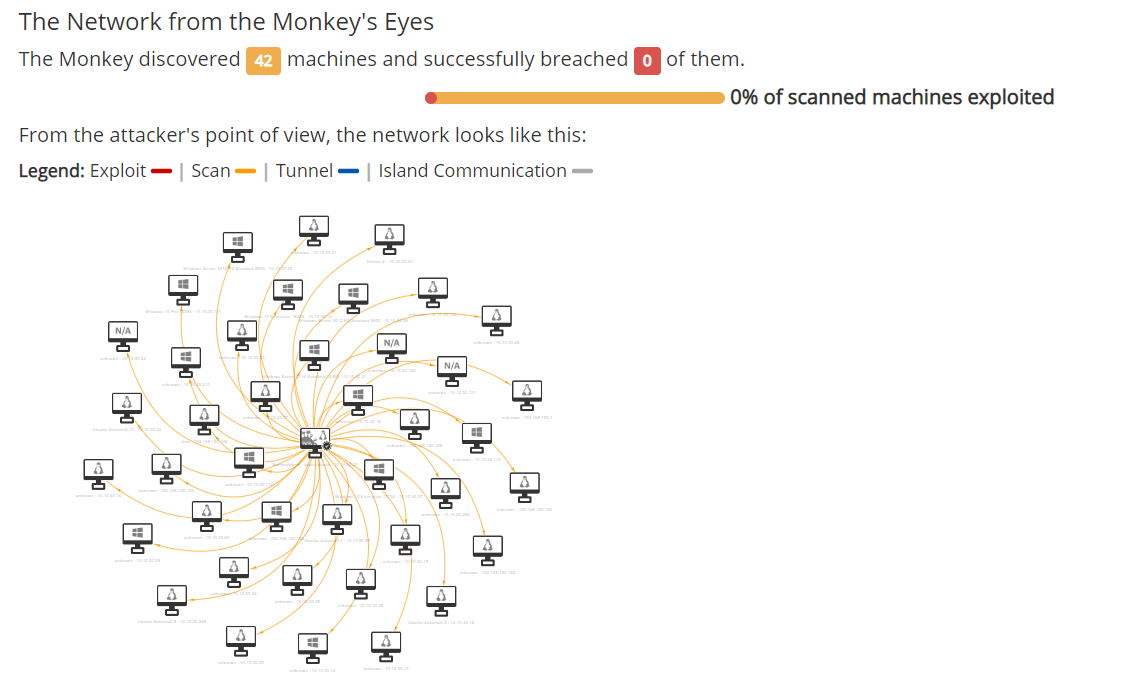

3) انتشار أفقي . عرض رسومي لحركة "البرمجيات الخبيثة". كيف "بوت" زرع في شبكتك.

كل هذا يكمله تقرير مفصل. على سبيل المثال ، باستخدام مصفوفة

MITER ATT & CK: Scanmap:

Zero Trust Model Report : يعد هذا

أيضًا اختبارًا جيدًا للدفاعات الموجودة لديك. هل تمكنوا من اكتشاف هذا النشاط؟ هل وصلت جميع السجلات إلى SIEM؟

أسئلة متكررة حول قرد العدوى

قبل الانتقال إلى نتائج الاختبار ، أود أن أجيب على بعض الأسئلة الأكثر شيوعًا حول Infection Monkey.

هل هذا الاختبار خطير على بنيتي التحتية؟

. Infection Monkey ,

هل يمكنني تنظيف الأجهزة "المصابة" بعد الاختبار؟

Infection Monkey

هل هناك أي آثار متبقية على النظام "المصاب" بعد إزالة عدوى القرد؟

. . Windows %temp%\\~df1563.tmp. Linux — /tmp/user-1563

هل يضع قرد العدوى ضغطا على النظام؟

. (Windows Server) Monkey 0.6% CPU 80

هل يتطلب البرنامج الوصول إلى الإنترنت؟

, , . (updates.infectionmonkey.com) «» (www.google.com).

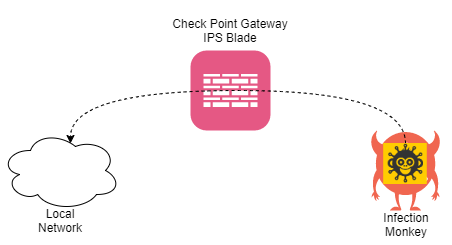

مخطط الاختبار

المخطط بسيط للغاية. الجهاز الافتراضي مع Infection Monkey في شريحة مخصصة. نقوم من خلاله بفحص جزء الشبكة المحلية عبر بوابة Check Point:

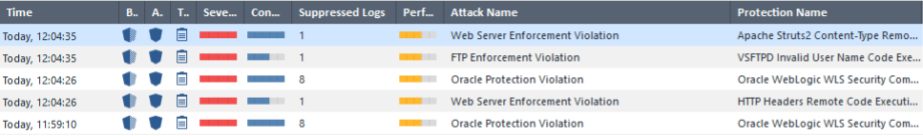

تحقق من نتائج IPS نقطة مع ملف تعريف محسن

حتى في دورة Check Point ، حاولت أن أعرض الحد الأقصى لمدى خطورة الإعدادات الافتراضية. هذا ينطبق على جميع البائعين. يجب أن تكون قادرًا على "ربط" الصواميل بشكل صحيح. في هذه الحالة ، قررت أولاً التحقق من ملف التعريف الافتراضي لنقطة الفحص - محسن. يمكن رؤية النتائج في الصورة أدناه: من

الجدير بالذكر أنه باستخدام الملف الشخصي الافتراضي "اختراق القرد" بنجاح مضيف الاختبار (على الرغم من بدائية الهجوم). لم يتم تضمين التوقيع المطلوب.

تحقق من نتائج IPS نقطة مع ملفي الشخصي

تم إعداد الإعدادات وفقًا للتوصيات الواردة في الدورة " Check Point to Maximum ". كانت النتيجة مختلفة تمامًا:

في الوقت نفسه ، منعت IPS إصابة المضيف وانتشار قرد العدوى.

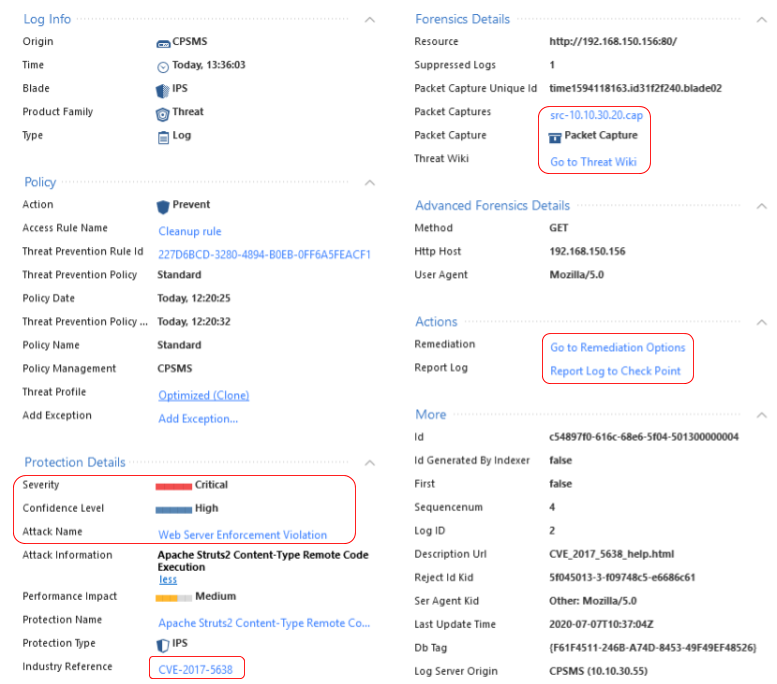

من الجدير بالذكر أن Check Point به أدلة جنائية جيدة. هذه هي الطريقة التي يبدو بها السجل نفسه:

هنا يمكنك رؤية تفريغ حركة المرور ، ورقم CVE ، ونوع الهجوم ، ومعلومات تفصيلية حوله ، بالإضافة إلى توصيات لتكوين نقطة التحقق. مثال:

في هذا الصدد ، قام Check Point بعمل جيد ، لأنه لديهم قاعدة معرفية غنية بجميع أنواع البرامج الضارة.

خاتمة

بالطبع ، إن Infection Monkey ليس دواءً لكل داء ولا يمكنه معالجة جميع مشاكل أمان الشبكة المحتملة. ولكن بالنسبة لأداة مجانية ، هذا أكثر من مثير للاهتمام. كما قلت ، يمكنك "إحداث بعض الضوضاء" على الشبكة ومعرفة كيف تتصرف منتجات الأمان الخاصة بك. يمكن أن تتصرف نفس NGFWs مع الإعدادات الافتراضية بشكل غير مرضٍ للغاية. إذا لم تكن راضيًا عن النتيجة ، فيمكننا مساعدتك في تحليل التكوين الخاص بك .

نخطط في المستقبل القريب لنشر اختبارات مماثلة لأداة أخرى ( Cymulate ) ، والتي يمكن استخدامها مجانًا ، نسخة تجريبية. هناك بالفعل العديد من خيارات الهجوم. بالإضافة إلى النتائج ، سنقوم بمشاركة التوصيات حول كيفية تعزيز الحماية. لكي لا تفوتك المقالات التالية ، تابع أخبارنا (Telegram ، Facebook ، VK ، TS Solution Blog )!