في هذا الدليل التفصيلي ، سأخبرك بكيفية تكوين Mikrotik بحيث يتم فتح المواقع المحظورة تلقائيًا من خلال هذا VPN ويمكنك تجنب الرقص باستخدام الدف: أقوم بإعداده مرة واحدة ويعمل كل شيء.

اخترت SoftEther كشبكي VPN: من السهل إعداد RRAS وبسرعة. تم تمكين NAT Secure على جانب خادم VPN ، ولم يتم إجراء أي إعدادات أخرى.

اعتبرت RRAS كبديل ، لكن Mikrotik لا يعرف كيف يعمل معه. تم إنشاء الاتصال ، وتعمل VPN ، ولكن لا يمكن لـ Mikrotik الحفاظ على اتصال بدون عمليات إعادة اتصال وأخطاء مستمرة في السجل.

تم تنفيذ التكوين باستخدام مثال RB3011UiAS-RM على إصدار البرامج الثابتة 6.46.11.

الآن ، بالترتيب ، ماذا ولماذا.

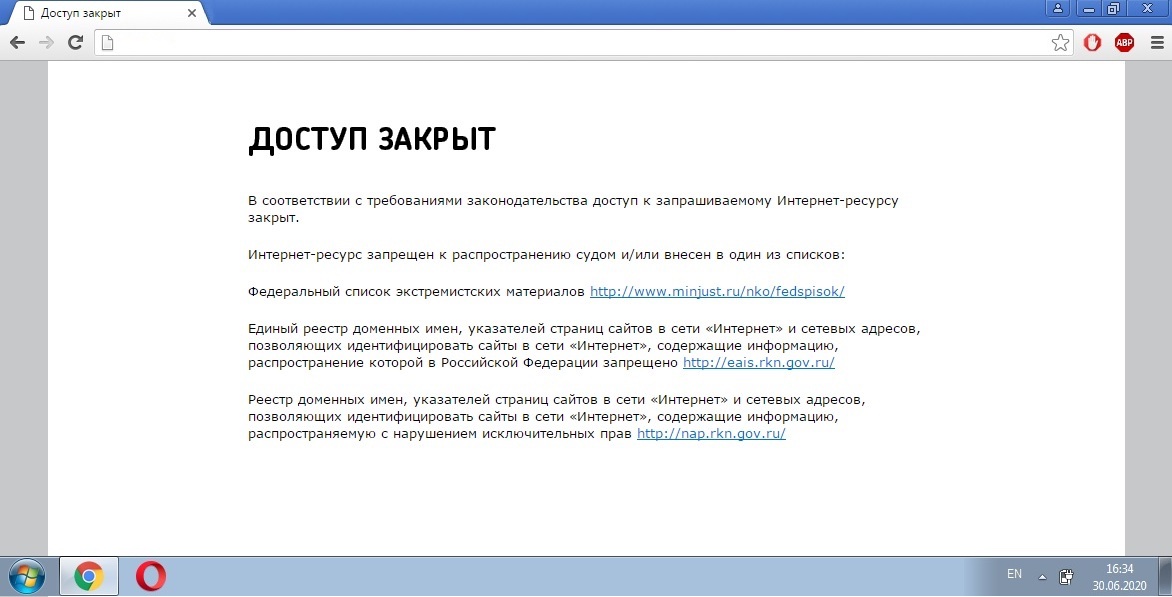

1. إنشاء اتصال VPN

كحل VPN ، بالطبع ، تم اختيار SoftEther ، L2TP مع مفتاح مشترك مسبقًا. هذا المستوى من الأمان كافٍ لأي شخص ، لأن الراوتر ومالكه فقط يعرفون المفتاح.

انتقل إلى قسم الواجهات. أولاً نضيف واجهة جديدة ، ثم ندخل الملكية الفكرية وتسجيل الدخول وكلمة المرور والمفتاح المشترك في الواجهة. نضغط موافق.

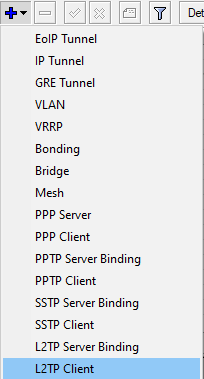

الأمر نفسه: سوف يعمل SoftEther دون تغيير مقترحات ipsec وملفات تعريف ipsec ، ولا نأخذ في الاعتبار تكوينها ، ولكن المؤلف ترك لقطات من ملفات تعريفه ، في حالة فقط.

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

بالنسبة لـ RRAS في مقترحات IPsec ، يكفي تغيير مجموعة PFS إلى لا شيء.

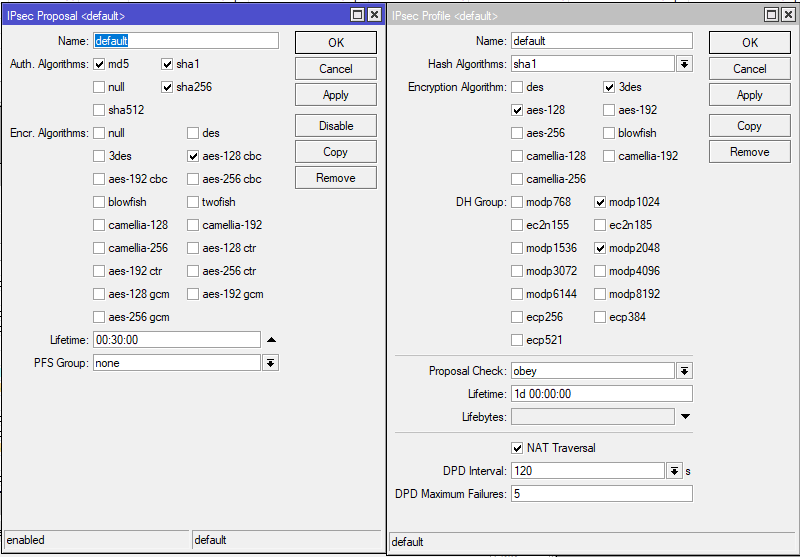

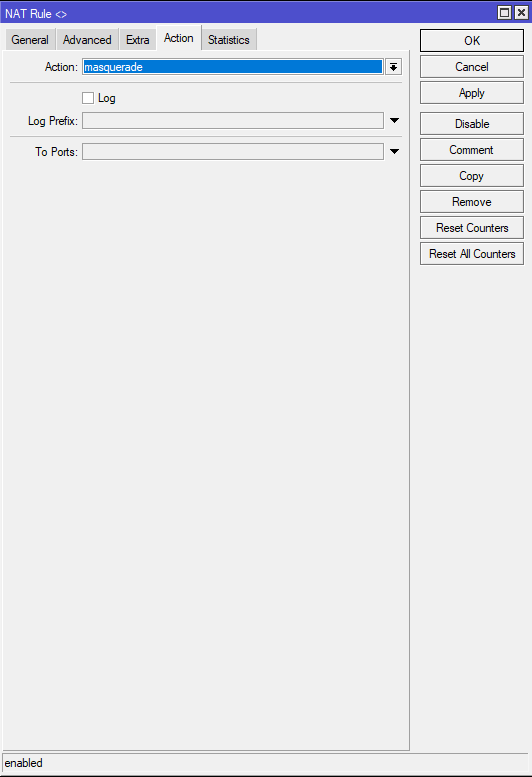

الآن تحتاج إلى الحصول على دعم NAT لخادم VPN هذا. للقيام بذلك ، نحتاج إلى الانتقال إلى IP> جدار الحماية> NAT.

هنا نقوم بتمكين التنكر لواجهات PPP محددة أو كلها. جهاز توجيه المؤلف متصل بثلاث شبكات افتراضية خاصة في وقت واحد ، لذلك قام بما يلي:

الأمر نفسه مع الأمر:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. إضافة قواعد إلى Mangle

الخطوة الأولى ، بالطبع ، هي حماية كل شيء هو الأكثر قيمة وعزل ، أي حركة مرور DNS و HTTP. لنبدأ بـ HTTP.

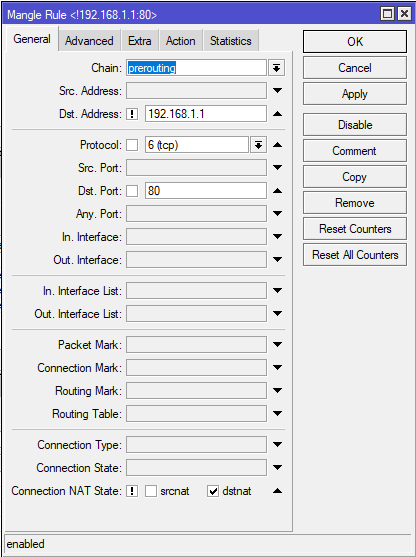

انتقل إلى IP → جدار الحماية → Mangle وقم بإنشاء قاعدة جديدة.

في قاعدة السلسلة ، اختر Prerouting.

إذا كان هناك Smart SFP أو جهاز توجيه آخر أمام جهاز التوجيه ، وتريد الاتصال به عبر واجهة الويب ، في حقل Dst. العنوان ، تحتاج إلى إدخال عنوان IP أو الشبكة الفرعية الخاصة به ووضع علامة سلبية حتى لا يتم تطبيق Mangle على العنوان أو على هذه الشبكة الفرعية. يمتلك المؤلف SFP GPON ONU في وضع الجسر ، وبالتالي احتفظ المؤلف بالقدرة على الاتصال بسوق الويب الخاص به.

بشكل افتراضي ، ستطبق Mangle قاعدتها على جميع حالات NAT ، وهذا سيجعل إعادة توجيه المنفذ على عنوان IP الأبيض الخاص بك أمرًا مستحيلًا ، وبالتالي ، في حالة NAT NAT ، ضع علامة اختيار على dstnat وعلامة سلبية. سيسمح لنا ذلك بإرسال حركة المرور الصادرة عبر الشبكة من خلال الشبكة الظاهرية الخاصة ، ولكن مع مرور المنافذ من خلال IP الأبيض الخاص بنا.

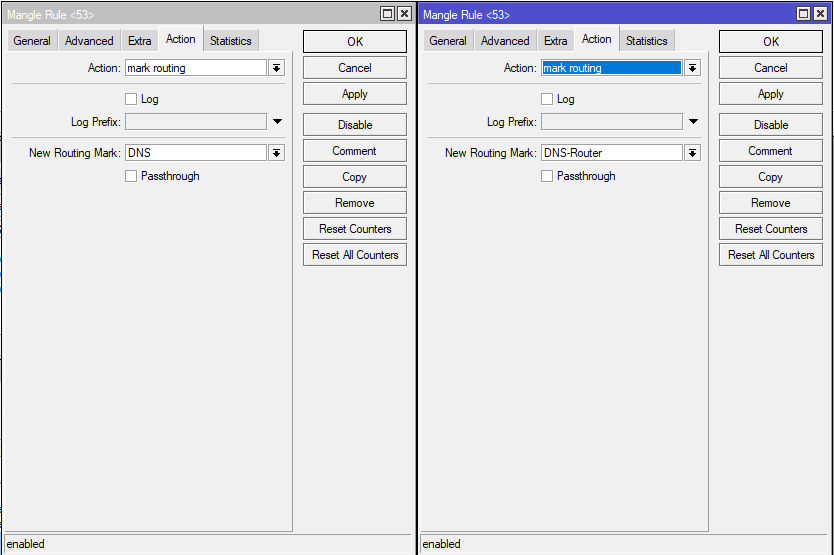

بعد ذلك ، في علامة التبويب "الإجراء" ، حدد علامة التوجيه ، واتصل بعلامة توجيه جديدة بحيث تكون واضحة لنا في المستقبل والمضي قدمًا.

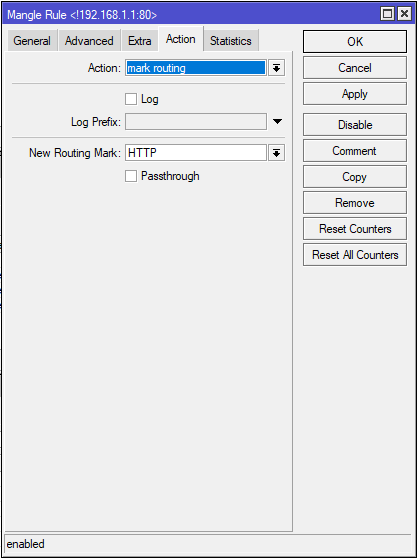

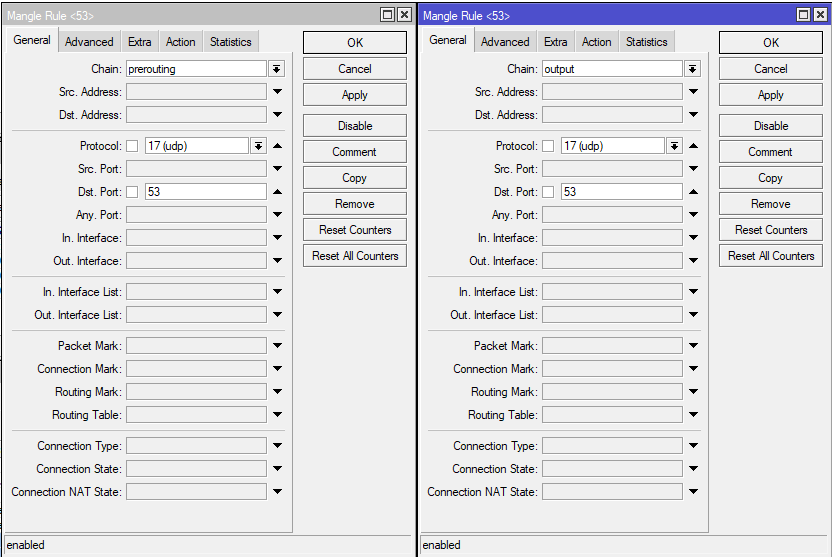

الأمر نفسه: الآن دعنا ننتقل إلى حماية DNS. في هذه الحالة ، تحتاج إلى إنشاء قاعدتين. واحد للموجه والآخر للأجهزة المتصلة بالموجه. إذا كنت تستخدم نظام أسماء النطاقات المدمج في جهاز التوجيه ، وهو ما يفعله المؤلف ، فستحتاج إلى حمايته أيضًا. لذلك ، بالنسبة للقاعدة الأولى ، كما هو موضح أعلاه ، نختار تمهيد السلسلة ، للقاعدة الثانية ، نحتاج إلى تحديد الإخراج. الإخراج هو سلسلة يستخدمها جهاز التوجيه نفسه للطلبات التي تستخدم وظائفه. كل شيء مشابه لـ HTTP ، بروتوكول UDP ، المنفذ 53.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

الأمر نفسه مع الأوامر:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. بناء طريق من خلال VPN

انتقل إلى IP → طرق وإنشاء مسارات جديدة.

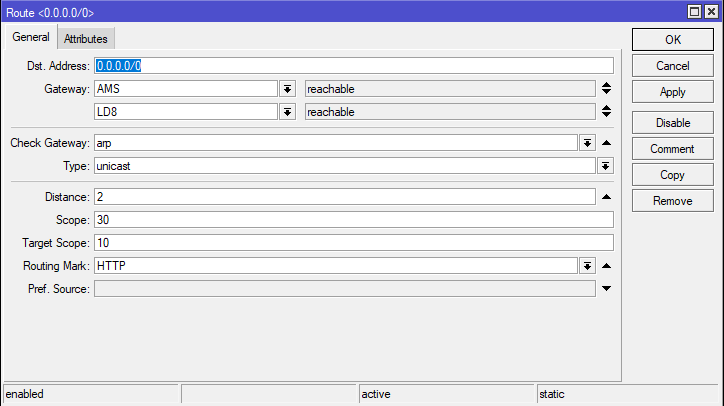

مسار توجيه HTTP عبر VPN. نشير إلى اسم واجهات VPN الخاصة بنا ونختار علامة التوجيه.

في هذه المرحلة ، يمكنك أن تشعر بالفعل كيف توقف مشغل الشبكة لديك عن تضمين الإعلانات في حركة مرور HTTP الخاصة بك .

الأمر نفسه مع الأمر: ستبدو قواعد حماية DNS متشابهة تمامًا ، ما عليك سوى تحديد التسمية المطلوبة:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

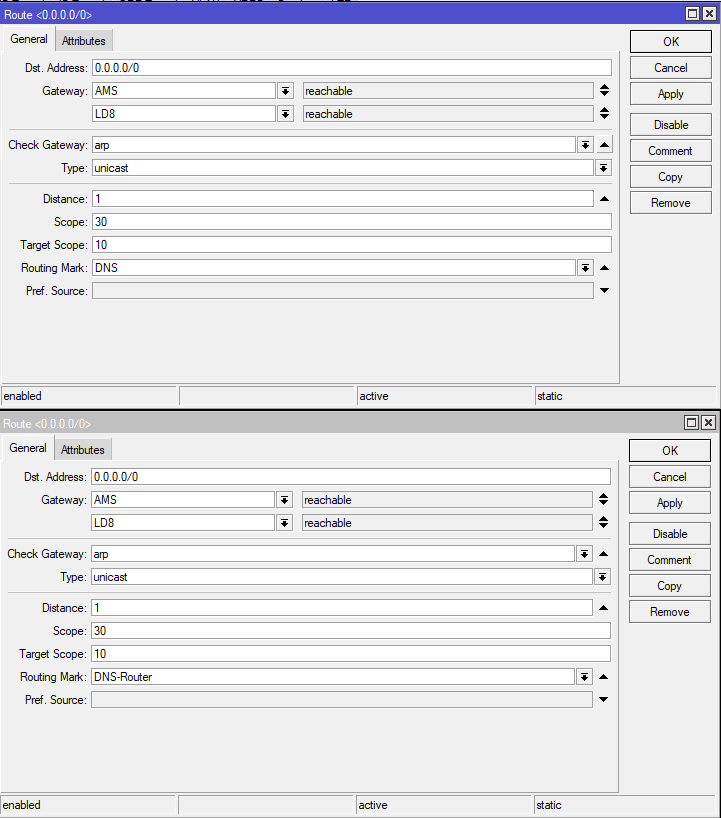

هنا شعرت كيف توقفت طلبات DNS الخاصة بك عن الاستماع. الأمر نفسه مع الأوامر: حسنًا ، في النهاية ، افتح Rutracker. الشبكة الفرعية بأكملها تنتمي إليه ، لذلك يشار إلى الشبكة الفرعية.

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

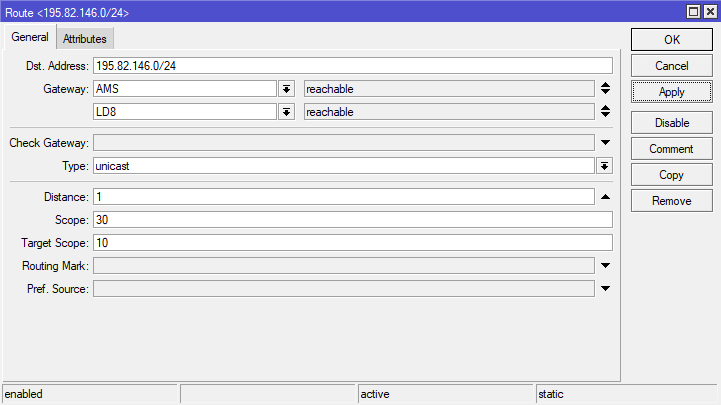

كان من السهل استعادة الإنترنت. الفريق: بنفس الطريقة تمامًا كما هو الحال مع متعقب الجذر ، يمكنك توجيه موارد الشركة والمواقع المحجوبة الأخرى. يأمل المؤلف أنك ستقدر راحة إدخال متعقب الجذر وبوابة الشركة في نفس الوقت دون خلع السترة الخاصة بك.

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org