مساء الخير أيها الزملاء! نبدأ اليوم سلسلة جديدة من المقالات المخصصة لحلول أمن المعلومات من Group-IB. تعمل الشركة في سوق أمن المعلومات منذ أكثر من 17 عامًا واكتسبت خلال هذا الوقت كفاءات مهمة جدًا ، حيث نفذت مشاريع ليس فقط في روسيا وبلدان رابطة الدول المستقلة ، ولكن أيضًا في السوق الدولية. يغلق مجال حماية البنية التحتية من الهجمات المستهدفة المعقدة مجمع نظام اكتشاف التهديدات Group-IB (TDS) ، والذي يتكون من عدة وحدات مختلفة. الحل متخصص في حماية شبكات الشركات والشبكات الصناعية ويهدف بشكل خاص إلى مواجهة الهجمات الحديثة. في هذه المقالة ، سننظر في بنية ووظائف المجمع بأكمله.

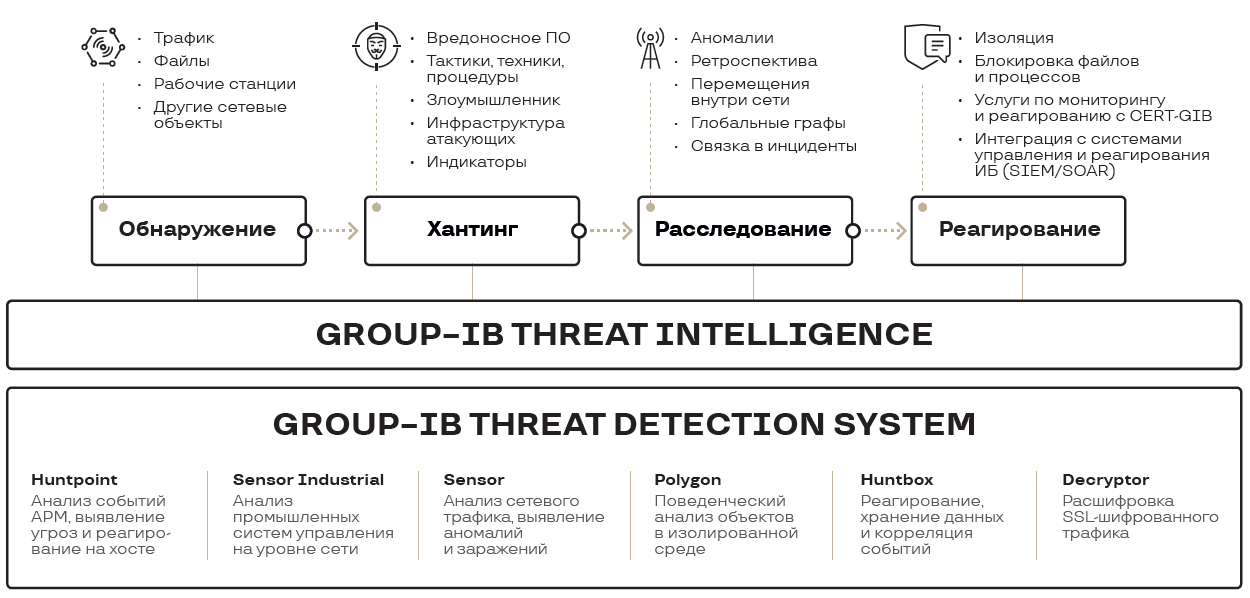

يتكون نظام اكتشاف التهديدات للمجموعة (TDS) من عدة وحدات:

- مستشعر المواد الصلبة الذائبة

- TDS Decryptor ؛

- مستشعر المواد الصلبة الذائبة ؛

- مضلع المواد الصلبة الذائبة ؛

- TDS Huntpoint ؛

- TDS Huntbox.

تؤدي كل وحدة وظائف محددة ، ضع في اعتبارك المهام الرئيسية لنظام اكتشاف التهديدات.

هندسة الحل

تم تصميم النظام لتحسين أمن المعلومات للمؤسسة: حماية الشركات والقطاعات التكنولوجية. تتيح التقنيات المستخدمة بواسطة نظام TDS إمكانية اكتشاف التهديدات بشكل فعال في مراحل مختلفة من مصفوفة MITER ATT & CK :

- تهديدات يوم الصفر ؛

- المآثر ، وأحصنة طروادة ، والأبواب الخلفية ، والبرامج النصية الخبيثة لسطح المكتب ، والخوادم ، والأنظمة المحمولة

- قنوات نقل البيانات المخفية ؛

- الهجمات بأدوات مشروعة (العيش خارج الأرض).

من المهم ملاحظة أن الميزة القوية لمجمع Group-IB TDS هي نهج متكامل لحماية الشبكة: من مركز تحكم واحد ، من الممكن إدارة جميع الوحدات المثبتة في كل من قطاع الشركة وفي القطاع التكنولوجي. إن حلول هذه الفئة مناسبة تمامًا لحماية المؤسسات والمنظمات التي تستخدم فيها أنظمة التحكم الذكية. تم استلام جميع الشهادات المطلوبة في روسيا للامتثال للقانون الفيدرالي 187 بواسطة المنتج.

لكن هذا لا يعني أن النظام مصمم لحركة المرور الصناعية فقط. في البداية ، تم تطوير النظام لفحص حركة المرور في شبكات الشركة - البريد ، ومخازن الملفات ، وتدفقات حركة مرور المستخدم. وكل هذا ليس على المحيط ، ولكن داخل الشبكة ، مما يسمح لك باكتشاف ومنع حوادث أمن المعلومات الحرجة بشكل خاص:

- حقيقة أن المستخدم قام بتنزيل ملف مصاب ؛

- انتشار الإصابة بالبرامج الضارة على أجهزة الكمبيوتر الخاصة بالمستخدمين في المجال ؛

- محاولات استغلال الثغرات الأمنية من قبل متطفل داخل الشبكة ؛

- الحركة الأفقية للمتطفلين داخل الشبكة.

من المستبعد جدًا أن تكتشف الأجهزة المحيطة الحوادث الموضحة أعلاه إذا كانت قد دخلت بالفعل إلى الشبكة بطريقة ما. ومع ذلك ، كما هو الحال في أي مكان آخر ، كل هذا يتوقف على الإعداد. يجب أن تكون وحدات Group-IB TDS في المكان المناسب وتهيئتها بشكل صحيح ، وبالتالي ، سنقدم أدناه وصفًا موجزًا للميزات المعقدة ووظائفها.

مستشعر المواد الصلبة الذائبة

مستشعر TDS عبارة عن وحدة نمطية للتحليل العميق لحركة مرور الشبكة واكتشاف التهديدات على مستوى الشبكة ، بالإضافة إلى التكامل مع الأنظمة الفرعية المختلفة. يسمح لك المستشعر بتحديد:

- تفاعل الأجهزة المصابة مع مراكز قيادة مجرمي الإنترنت ؛

- ;

- .

تم تطوير قاعدة البيانات الداخلية للتوقيعات ومحركات ML بواسطة Group-IB. يتم تصنيف توقيعات الهجوم وربطها من قبل متخصصي الاستخبارات السيبرانية في Group-IB ومحللي CERT ، ويتم تطوير مصنفات ML بالتعاون الوثيق مع خبراء الطب الشرعي والمحللين في جميع الخدمات الرئيسية ، وبعد ذلك يتم تحديثها إلى TDS ، مما يسمح بالاستجابة في الوقت المناسب للهجمات المستهدفة الحديثة. كما يكتشف الحالات الشاذة لتحديد الأنفاق المخفية في البروتوكولات عالية المستوى والانتشار المحتمل للتهديدات في البنية التحتية الداخلية وبين القطاعات. يمكن تكامل المنتج مع أنظمة الجهات الخارجية: مع البريد ، و ICAP ، ومخازن الملفات ، و SIEM ، وما إلى ذلك.

يعمل الجهاز في وضع الانعكاس ، لذلك لا يمكن للحل أن يؤثر على العمليات المتضمنة في حركة المرور المشروعة.

TDS Decryptor

السؤال الذي يطرح نفسه منطقيًا: نظرًا لأن مستشعر TDS يعمل على حركة مرور معكوسة ، فكيف تعمل مع اتصالات https ، والتي بدونها يستحيل التحدث عن حالة أمان البنية التحتية؟ في هذه الحالة ، سيكون من الضروري دمج وحدة فك تشفير TDS في البنية التحتية - مجمع برمجيات وأجهزة مصمم لفتح وتحليل محتويات الجلسات المشفرة ، مما يسمح بزيادة مستوى الرؤية ومستوى التحكم في حركة المرور للبنية التحتية المحمية ، فضلاً عن جودة الكشف عن الهجمات المستهدفة. يعمل TDS Decryptor في حالة انقطاع ، ويحل محل الشهادات ، ويرسل الجلسة التي تم فك تشفيرها إلى مستشعر TDS.

مستشعر المواد الصلبة الذائبة الصناعية

لاكتشاف الهجمات في قطاع التكنولوجيا في المؤسسة ، طورت Group-IB مؤخرًا وحدة TDS Sensor Industrial. تحليل حزم بيانات البروتوكولات التكنولوجية بقواعدها السلوكية الخاصة ، يسمح TDS Sensor Industrial باكتشاف نقل أوامر التحكم غير المشروعة بين مستويات APCS ، واكتشاف استخدام أوامر الخدمة الخاصة بـ APCS لغرض وميض PLC ، واستبدال برنامج التحكم ، وإيقاف العمليات التكنولوجية ، وغيرها من الانتهاكات.

تدعم الوحدة كلاً من البروتوكولات المفتوحة - CIP و DNP3 و IEC 60870-5-104 و IEC 61850-MMS و Modbus TCP و OPC-DA و OPC-UA و MQT وبعض الملكية - Siemens و Schneider Electric و Rockwell Automation و Emerson. إذا لم يكن البروتوكول المطلوب مدرجًا في قائمة التوافق ، فسيكون خبراء Group-IB جاهزين لإضافته في غضون أسابيع قليلة.

لا يؤثر TDS Sensor Industrial على العمليات التكنولوجية بأي شكل من الأشكال ، فكل شيء يعمل في وضع المرآة. إضافة جيدة إلى النظام ستكون استخدام وحدة TDS Huntpoint على APM للمشغلين والمهندسين ، والتي ستسجل الإجراءات على الآلات الحرجة بالداخل.

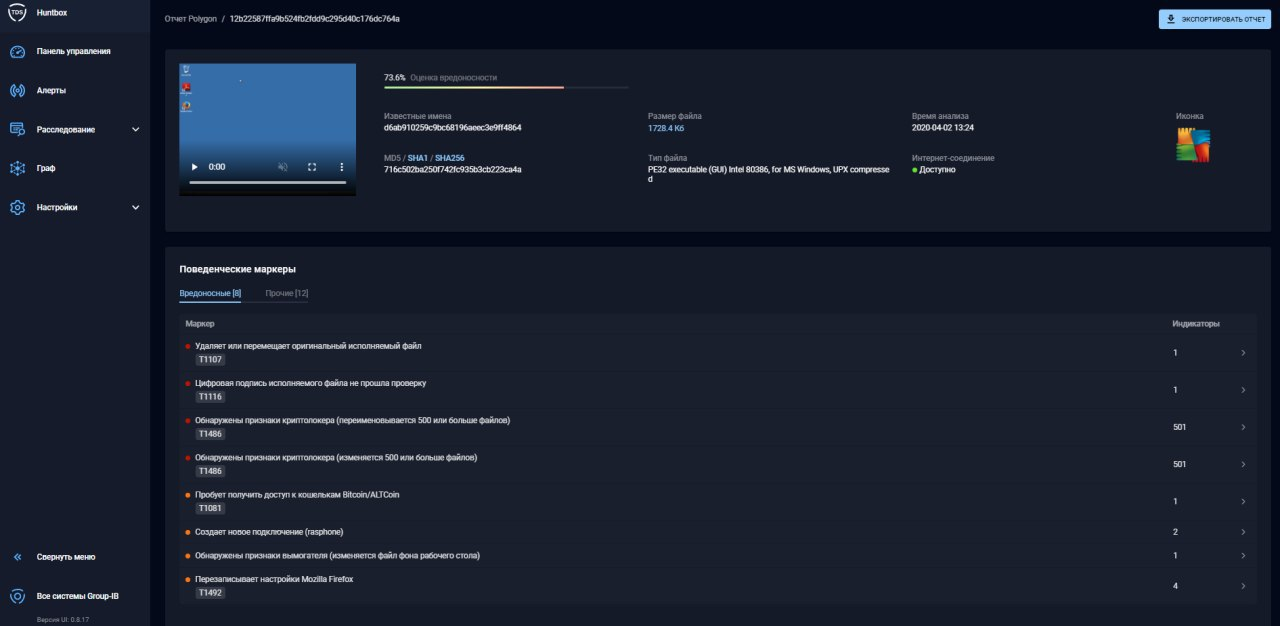

TDS المضلع

قد لا يكون استخدام وحدة مستشعر TDS واحدة كافيًا لاكتشاف الهجمات ، يجب عليك أيضًا فحص الملفات الموزعة عبر الشبكة. يتم توفير هذه الوظيفة بواسطة TDS Polygon. تهدف هذه الوحدة إلى التحليل السلوكي للأشياء المشبوهة في بيئة افتراضية معزولة. يستخرج مستشعر TDS الملفات من حركة مرور الشبكة على منفذ SPAN أو يأخذها من مخازن الملفات ويرسلها إلى TDS Polygon لتحليلها. يمكنك أيضًا تكوين تكامل خادم البريد ومستشعر TDS ، ونتيجة لذلك سيتم فحص جميع رسائل البريد الإلكتروني التي تحتوي على مرفقات وروابط بواسطة المنتج.

يتم فحص الملفات على العديد من الأجهزة الظاهرية - Windows XP و Windows 7 و Windows 10 بإصدارين بت - x32 / x64 ، بالإضافة إلى استخدام لغتي نظام - الروسية / الإنجليزية. علاوة على ذلك ، يحدد النظام نفسه الحاجة إلى استخدام بت أو إصدار واحد أو آخر في حالة التقليل من أهمية الميزات الضارة للكائن أو عدم اكتشافها. النظام مجهز بوظيفة إخفاء المحاكاة الافتراضية ويكشف محاولات تجاوز وسائل الحماية بملف ضار. على سبيل المثال ، إذا أنشأت البرامج الضارة مهمة معلقة ، فإن TDS Polygon "يسرع" وقت النظام لتفجير البرامج الضارة. أو إذا أرسل المهاجمون بريدًا إلكترونيًا به رابط فارغ ، فسيقوم TDS Polygon "بمتابعة" الملف حتى يتم العثور عليه هناك (هذا النوع من الهجوم شائع جدًا). أمثلة أكثر تعقيدًا لتفجير HPO ممكنة أيضًا (ردود الفعل على إعادة تشغيل نظام التشغيل ،إغلاق البرامج المساعدة ، وما إلى ذلك). تستخدم الوحدة أيضًا بشكل نشط التعلم الآلي والتوقيعات الموصوفة سابقًا لاكتشاف النشاط الضار.

بالإضافة إلى ذلك ، فإن الخدمة الملائمة هي توصيل الحل بمركز أمان Group-IB - CERT-GIB ، الذي يقوم المتخصصون فيه بمراقبة وتحليل الأحداث التي اكتشفها مستشعر TDS و TDS Polygon في الوقت الفعلي. يقوم خبراء CERT-GIB على الفور بإخطار المتخصصين في المؤسسة بشأن التهديدات الخطيرة عن طريق البريد الإلكتروني والهاتف ، بالإضافة إلى تقديم توصيات للقضاء عليها ومرافقة المستخدمين حتى تصعيدها بالكامل يعمل الدعم 24 * 7 ، 365 يومًا في السنة.

TDS Huntpoint

لا تنتشر البرامج الضارة دائمًا عبر الشبكة بالكامل ؛ في بعض الأحيان يكفي إصابة محطة عمل مرغوبة واحدة فقط. أو تجاوزت البرامج الضارة الشبكة تمامًا ودخلت إلى الجهاز باستخدام وسائط قابلة للإزالة. لذلك ، قد تكون هناك مواقف لا يكتشف فيها مستشعر TDS أي أحداث. في هذه الحالة ، تقدم Group-IB استخدام حل وكيل TDS Huntpoint.

TDS Huntpoint عبارة عن وحدة نمطية من منتج نظام اكتشاف التهديدات Group-IB (TDS) الذي يسمح لك بتسجيل محفوظات سلوك المستخدم ، وتتبع العمليات التي تحدث على النظام لاكتشاف النشاط الضار ، وجمع معلومات سياقية إضافية لاكتشاف السلوك الضار على المضيف.

مثل مستشعر TDS ، سيرسل TDS Huntpoint الملفات إلى TDS Polygon لتحليلها. وفي حالة تسلل البرامج الضارة إلى جهاز كمبيوتر ، تقوم TDS Huntpoint ، بناءً على أمر من مركز أوامر TDS ، بعزل هذا المضيف عن الشبكة. كجزء من هذه الوحدة ، تنفذ الشركة مجالات مثل الطب الشرعي للكمبيوتر والاستجابة للمضيفين ومطاردة التهديدات.

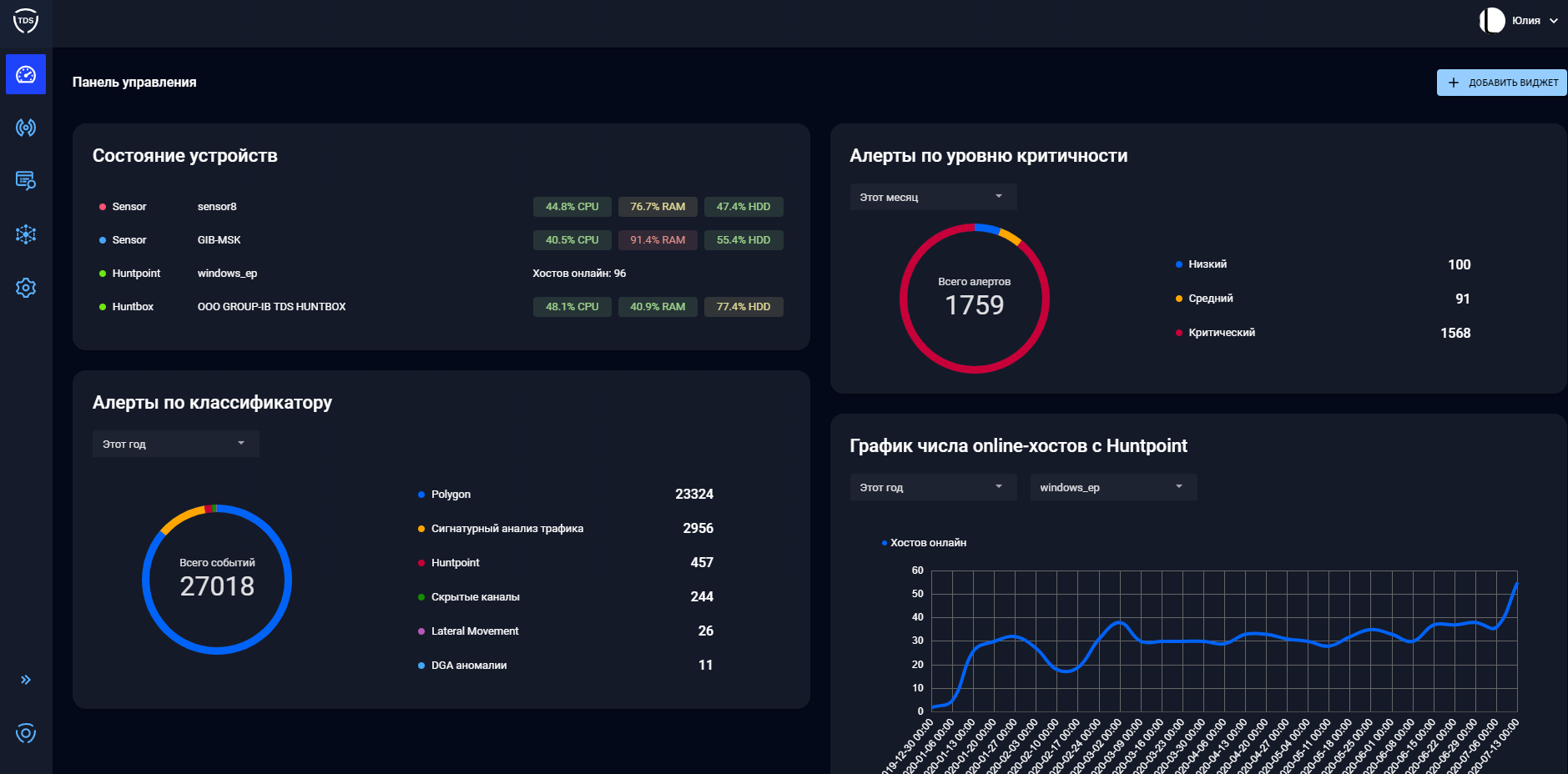

TDS Huntbox

TDS Huntbox هو مركز تحكم ومراقبة وتخزين الأحداث والتحديثات ، ويتم تثبيته داخل البنية التحتية للعميل. يتكامل TDS Huntbox مع المكونات الأخرى لمجمع TDS (Sensor ، Polygon ، Huntpoint) ويوسع بشكل كبير وظائف الحل من خلال ميزات جديدة.

ميزات النظام:

- إدارة البنية التحتية للكشف؛

- تنسيق جميع مكونات المواد الصلبة الذائبة وإدارتها من واجهة واحدة ؛

- تحليل البيانات الضخمة ، وتحديد الأدوات الجديدة والبنية التحتية للمهاجمين ؛

- تخزين السجلات والمعلومات التحليلية عن الحوادث ؛

- تصور حادث في مرحلة مبكرة من الهجوم ؛

- بناء الرسم البياني للشبكة ؛

- الاستجابة عن بعد في محطات النهاية (TDS Huntpoint) ؛

- البحث عن التهديدات.

بالنسبة لأخصائي أمن المعلومات الذي سيعمل مع هذا المنتج ، فإن هذه المنصة هي المنصة الرئيسية ، حيث يتم تحليل جميع حوادث أمن المعلومات المكتشفة عليها.

تشغيل نموذجي لجميع وحدات Group-IB

للتلخيص ، يعمل المجمع بأكمله على حركة مرور معكوسة ، باستثناء عمليات الدمج مع البريد أو تخزين الملفات. يمكن تنظيم الحظر النشط لمرور حركة المرور عن طريق تكوين جهاز الاستشعار كخادم ICAP أو بوضعه في فجوة لحركة مرور البريد. مطلوب TDS Decryptor لفك تشفير حركة مرور https. يوصى باستخدام TDS Huntpoint لمراقبة أجهزة المستخدمين الهامة. بناءً على هذه المعلومات ، يصبح من الواضح أن العمل الرئيسي لأخصائي أمن المعلومات يجب أن يكون مراقبة الأحداث والتنبيهات.، ويجب أن يتم هذا العمل باستمرار. في حالة وقوع حدث ما ، يجب على الأخصائي الذي يتلقى المعلومات من الحدث التحقق من نقطة النهاية واتخاذ الإجراءات لمواجهة التهديد. هذا يعني أنه يجب أن يكون هناك موظفين يراقبون الأحداث الجارية بنشاط ويتعاملون بجدية مع مسألة استخدام النظام.

من جانبها ، تقوم Group-IB بالكثير من العمل لتقليل الأحداث الإيجابية الكاذبة ، وبالتالي تسهيل عمل المهندس وترك فقط تلك الأحداث التي تشكل تهديدًا والتي تحتاج إلى الرد عليها.

خاتمة

يُعد نظام الكشف عن التهديدات Group-IB حلاً جادًا لحماية شبكة الشركة الداخلية ، ويجب أن يكون ذا أهمية خاصة للمنظمات التي تحتاج إلى حماية الشبكة الصناعية. ومن الجدير بالذكر أيضًا مرة أخرى أن الحل ينتمي إلى فئة مكافحة APT ، مما يعني أن هذه الوظيفة يمكن أن تكون إضافة مهمة لنظام الحماية الحالي لأي مؤسسة كبيرة تحتاج إلى مراقبة حالة البنية التحتية الداخلية باستمرار.

في المستقبل ، نخطط لنشر مراجعات مفصلة لكل وحدة TDS بشكل منفصل ، مع أمثلة اختبار مختلفة. لذا ابق على اتصال ( Telegram و Facebook و VK و TS Solution Blog ) و Yandex.Den .