إن تطور تكنولوجيا الكمبيوتر يتحرك في اتجاهات مختلفة ، ولا يقتصر على ظواهر الفيزياء الكلاسيكية ، والإلكترونيات ، والبصريات ، والآن ميكانيكا الكم.

أظهر التعرف على مشكلة التشفير الكمومي وما يرتبط بها من مشاكل قريبة منها (ليس فقط في المنشورات) أن هناك بعض أوجه القصور والثغرات في وصفها وعرضها. عند وصف تفاصيل ظاهرة فيزيائية معينة ، كائن ما ، يتجاهل المؤلف بيئته ، حتى أقرب بيئة لها تأثير مباشر على الكائن (غالبًا ما يكون له تأثير مزعج). هذا ليس عيبًا على المؤلفين ، حقهم في العرض كما يقدمونه. بل هو دافعي للانضمام إلى تيار الوعي العام. يتجلى الجانب المادي للظواهر الكمية بطريقة أو بأخرى ويمكن أن يكون لتجاهلها تأثير سلبي كبير. ما هو المقصود؟ التنفيذ المادي لأجهزة الكمبيوتر الكمومية (QCs) ، والسجلات ، والكيوبتات الفردية - وكلها مصنوعة من QCs. مشاركة المستخدم للنتائج التي تم الحصول عليها من خلال شبكات الاتصال ، وأخيراً الحماية ،سلامة وتوافر مثل هذه النتائج من الدخيل هي أيضا مشاكل.

تشفير الكم والمواضيع ذات الصلة

نشأ اتجاه جديد للفيزياء - المعلومات الكمومية - عند تقاطع ميكانيكا الكم ، والبصريات ، ونظرية المعلومات والبرمجة ، والرياضيات المنفصلة ، وفيزياء الليزر ، والتحليل الطيفي ، ويشمل أسئلة أنظمة الاتصال الكمي ، والحوسبة الكمومية ، وأجهزة الكمبيوتر الكمومية ، والنقل عن بعد الكمي والتشفير الكمومي ، ومشاكل فك الترابط والتحليل الطيفي للجزيئات المفردة ومراكز الشوائب.

حتى بدون التطرق إلى علم التشفير ، تعتمد فيزياء الكم على وتستخدم عددًا كبيرًا من الظواهر الفيزيائية الكلاسيكية لوصف مفاهيمها وظواهرها ، والتي في الفيزياء المدرسية (وربما في الفيزياء الجامعية) تم "الركض" أو حتى تجاوزها كل مفهوم تقريبًا (مثل مألوف) يتطلب شرحًا بسبب الاكتشافات والإنجازات الجديدة في السنوات الأخيرة ، وهو أمر مستحيل عمليا في إطار المقال. لكن اختيار المواد هذا هو مشكلة المؤلف وليس القارئ.

في نظرية التشفير (التشفير + تحليل التشفير) ، يمكن أيضًا التمييز بين عدة فترات (مراحل) من التطور. علم التشفير المتماثل القديم (مفتاح واحد ، يستخدم كلا جانبي قناة الاتصال نفس المفتاح) ؛ تشفير غير متماثل أو ثنائي (يتم تشفير الرسالة بمفتاح عام ، وفك تشفيرها بمفتاح آخر - بمفتاح خاص). أخيرا،

تغطي المرحلة التالية من تطوير علم التشفير الحاضر وبدأت بإدراك إمكانية بناء كمبيوتر كمي (QC) وعلم التشفير الكمي.

لقد فهم خبراء علم التشفير الكلاسيكي وأدركوا أن مثل هذا الكمبيوتر هو أداة قوية لتحليل التشفير للأصفار ، والتي ستكون قادرة في غضون ثوانٍ على كسر الشفرات الكلاسيكية لأي قوة. لكنهم رأوا الجانب الآخر (الإيجابي) من الاحتمالات المفتوحة - إمكانية بناء التشفير الكمي باستخدام شفرات غير قابلة للكسر عمليًا.

ولدت فكرة التشفير الكمي في وقت واحد تقريبًا مع فكرة استخدام الكائنات الكمومية للحسابات ، أي مع فكرة إنشاء كمبيوتر كمي ونظام اتصالات باستخدام القنوات الكمومية جنبًا إلى جنب مع القنوات التقليدية.

القناة الكمية لنظام الاتصال وعناصرها

نحن نعيش بالفعل في عالم الشبكات الكمية التي تمتد لآلاف الكيلومترات وتخرج إلى الفضاء. تهيمن ثلاث شركات على السوق العالمية لأنظمة الاتصالات الكمومية: الصينية Qasky و QuantumCTek ، وكذلك Swiss ID Quantique (منذ 2001). إنها توفر فعليًا النطاق الكامل للحلول والمكونات ، من مصادر وكاشفات الفوتون الفردي ، ومولدات الأرقام العشوائية الكمية إلى الأجهزة المتكاملة. في روسيا ، ربطت هذه الشبكة بين مكتبين لشركة Gazprombank في عام 2016 ، يقعان على مسافة حوالي 30 كيلومترًا من بعضهما البعض. في نفس العام ، أطلقت جمهورية الصين الشعبية القمر الصناعي QUESS - تجارب الكم في مقياس الفضاء ، والتي وفرت التوزيع الكمي للمفاتيح على مسافة تزيد عن 7600 كيلومتر بين المراصد في بكين وفيينا.

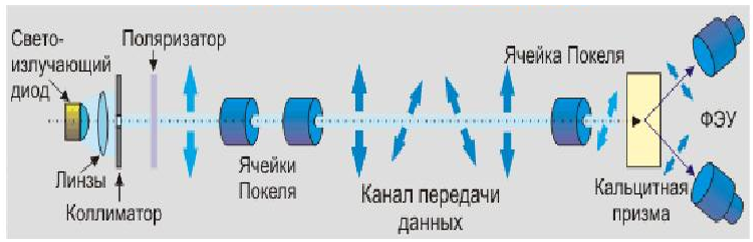

مخطط قناة الاتصال الكمي

الشكل 1. رسم تخطيطي لقناة كمومية وبروتوكول توزيع مفتاح

كمومي يوضح الشكل 1. فكرة التشفير الكمومي وتنفيذه. الصورة على اليسار هي الجانب المرسل للرسالة ، على اليمين هي الجانب المستلم. العناصر الضرورية الهامة للنظام هي المضاعفات الضوئية التي تعمل كأجهزة كشف ضوئية ، وخلايا Pockels (Pockel) ، ومنشور الكالسيت (Wollaston) ، والمستقطب. بالطبع ، بدون بقية العناصر: الصمام الثنائي الباعث للضوء المستند إلى نقطة الكم (الليزر) ، والعدسات ، والميزاء ، والألياف الضوئية وتدفق الفوتون ، لا يمكن بناء النظام ، لكن هذه العناصر معروفة جيدًا ، وتستخدم لفترة طويلة وفي العديد من الأنظمة ذات الأغراض المختلفة تمامًا. يتم تنفيذ قناة كمومية مع أقمار صناعية بدون ألياف بصرية.

سنقدم تفسيرات للعناصر الفردية للدائرة.

الفوتون هو جسيم أولي ، وكمية من الإشعاع الكهرومغناطيسي على شكل موجات كهرومغناطيسية عرضية وناقل للتفاعل الكهرومغناطيسي. إنه جسيم عديم الكتلة يمكن أن يوجد في فراغ يتحرك فقط بسرعة الضوء. شحنة الفوتون الكهربائية هي أيضًا صفر. يمكن أن يكون الفوتون في حالتين فقط من السين مع إسقاط مغزلي على اتجاه الحركة (الحلزونية) ± 1. Muon هو كمية مجال الميون. الفوتون هو كمية المجال الكهرومغناطيسي. في الفيزياء ، يتم الإشارة إلى الفوتونات بالحرف γ.

الصمام الثنائي الباعث للضوء. في عام 2001 ، ابتكر أندرو شيلدز وزملاؤه في TREL وجامعة كامبريدج ديودًا قادرًا على إصدار فوتونات مفردة. هذا جعل من الممكن نقل الفوتونات المستقطبة لمسافات طويلة. كان العرض التجريبي قادرًا على نقل البيانات المشفرة بمعدل 75 كيلوبت في الثانية - بينما تم فقد أكثر من نصف الفوتونات.

خلية Pockels (تسمى أحيانًا خلية Pockel) عبارة عن بلورة موضوعة بين اثنين من النيكولات المتقاطعة. لا ينقل Nicoli الضوء في حالة عدم وجود مجال كهربائي ، وعندما يتم تطبيق المجال ، يظهر الإرسال. يمكن أن يكون المجال الخارجي (خطوط القوة) عموديًا على انتشار الضوء (المغير المستعرض) أو متوازيًا (المغير الطولي).

تأثير Pockels (تمت تسمية التأثير على اسم F. Pockels ، الذي درس هذه الظاهرة في عام 1893) هو ظاهرة التغير في معامل انكسار الضوء في البلورات (الوسائط الضوئية) عند تعرضها لمجال كهربائي ثابت أو متناوب. وهو يختلف عن تأثير كير في أنه خطي في المجال ، بينما تأثير كير تربيعي. يُلاحظ تأثير Pockels فقط في البلورات التي ليس لها مركز تناظر: بسبب الخطية ، عندما يتغير اتجاه المجال ، يجب أن يتغير التأثير ، وهو أمر مستحيل في الأجسام المتماثلة مركزياً.

يظهر التأثير بوضوح في بلورات نيوبات الليثيوم أو زرنيخيد الغاليوم.

تأثير Pockels ، مثل تأثير Kerr ، عمليا خمول (السرعة حوالي 10-10من عند). نتيجة لهذا ، يجد استخدامًا نشطًا في إنشاء المغيرات الضوئية. يتم التنفيذ العملي للتأثير بواسطة خلايا Pockels.

النقطة الكمومية (QD) هي قطعة صغيرة من مادة شبه موصلة يبلغ قطرها 15 نانومتر وسمكها 5 نانومتر ، والتي ، عند تطبيق تيار عليها ، يمكنها التقاط زوج واحد فقط من الإلكترونات والثقوب.

هناك طريقتان رئيسيتان لإنشاء النقاط الكمومية:

- epitaxy - طريقة لتنمية البلورات على سطح الركيزة:

- شعاع الجزيئي وشعاع epitaxy ؛

- توسع الطور الغازي

- التوليف في الغروانية ، حيث يتم خلط المواد في المحلول.

يمكن استخدام التوليف الغرواني للحصول على بلورات نانوية مغلفة بطبقة من الجزيئات النشطة على السطح الممتصة. وبالتالي ، فهي قابلة للذوبان في المذيبات العضوية ، بعد التعديل - أيضًا في المذيبات القطبية.

تزرع المركبات بشكل أساسي من مجموعات العناصر III (Ga ، Al ، In) و V (As ، P ، Sb) من الجدول الدوري - المجموعات محددة بـ AIII BV (أو A 3 ، B 5 ). تم إنشاء ليزر أشباه الموصلات وترانزستورات الميكروويف على أساس هذه QDs.

تحظى النقاط الكمومية الفلورية التي تم الحصول عليها عن طريق التخليق الغرواني بأهمية خاصة ، على سبيل المثال ، النقاط الكمومية القائمة على كالكوجينيدات الكادميوم ، اعتمادًا على حجمها ، تتألق بألوان مختلفة. هذه الظاهرة مألوفة في الممارسة العملية حتى للأطفال ، حيث تستخدم على نطاق واسع في الهواتف المحمولة.

الخصائص الفيزيائية والكيميائية للنقاط الكمومية

طيف امتصاص واسع ، والذي يسمح للبلورات النانوية المثيرة ذات الألوان المختلفة بمصدر إشعاع واحد. ذروة مضان ضيقة ومتماثلة (بدون "ذيل" في المنطقة الحمراء ، كما هو الحال في الأصباغ العضوية ، يبلغ نصف عرض ذروة التألق 25-40 نانومتر) ، والتي توفر لونًا نقيًا: نقطتان نانومتر - أزرق ، 3 نانومتر - أخضر ، 6 نانومتر - أحمر.

سطوع عالي من التألق (عائد الكم> 50٪). ثبات ضوئي عالي.

عمل قناة اتصال كمومية (نظام). يتم تركيز الفوتونات الفردية للديود الباعث للضوء بواسطة عدسة وتمر عبر الميزاء ، وبعد ذلك تدخل جهاز الاستقطاب ، حيث يتم استقطابها إلى النموذج المطلوب (واحد من 4 (| ، - ، \ ، /)) باستخدام مفتاح تشفير. تتحرك الفوتونات ، وتحافظ على الاستقطاب ، على طول قناة نظام الاتصال وعلى الجانب المستقبِل ، تمر مرة أخرى عبر خلية Pockels ، وبعد ذلك تسقط على منشور الكالسيت (Wollaston) ، وتقسيم تدفق فوتون واحد إلى قسمين ، وتوجيه كل منهما إلى PMT الخاص به. هذا الأخير ، باستخدام مفتاح التشفير ، يقرأ المعلومات ، ويحولها إلى رسالة للمستلم.

متطلبات الحوسبة الكمومية

تم التعبير عن فكرة الحوسبة الكمومية في عام 1980 بواسطة Yu. I. Manin [1] وفي عام 1982 في مقالة كتبها R. Feynman [2]. كان ظهور ميكانيكا الكم ، في إطارها تم الحصول على النتائج ، التي لا يمكن تفسيرها بواسطة الميكانيكا الكلاسيكية ، الدافع لتطوير ليس فقط الفيزياء ، ولكن أيضًا عددًا من المجالات العلمية الأخرى ، بما في ذلك الاتصالات الكمومية ، والحساب ، والتشفير.

لتسهيل وصف المفاهيم والظواهر الكمومية في الحوسبة والتعامل مع المتغيرات عن طريق القياس مع البت الثنائي الرقمي (الأرقام الثنائية = بت) ، تم تقديم مفهوم البت الكمي - الكيوبت.

يتم أيضًا تسمية العديد من النماذج الفيزيائية للحوسبة الكمومية: مصائد الأيونات ، والكيوبتات الضوئية ، والكيوبتات الطوبولوجية ، وما إلى ذلك.

التعريف... الكيوبت هو أصغر جزء من المعلومات المخزنة في الكمبيوتر الكمومي. وفقًا لقوانين ميكانيكا الكم ، يمكن للكيوبت أن يكون في نفس الوقت في حالتين من eigenstates ، يرمزان إلى | 0⟩ و | 1⟩.

يمكن أن يكون الكيوبت أي نظام كمي ذي مستويين ، على سبيل المثال ، جسيم كمي مع دوران ± ½ في مجال مغناطيسي ثابت (إلكترون ، نواة ، فوتون). في هذه الحالة ، يمكن تحديد حالة الكيوبت من خلال التراكب A | 0⟩ + B | 1⟩ ، حيث A و B هما رقمان مركبان يلبيان الشرط | A | 2 + | ب | 2 = 1 ، أي يمر الجسيم إلى إحدى حالات eigenstates ذات الاحتمالات الانتقالية | A | 2 في 0 و | ب | 2 في 1. تم تقديم تقنية الحوسبة بالكيوبتات بتفاصيل كافية ( هنا )

اتساع الاحتمالات موصوفة بالصيغ: A = cos (½θ) ؛ B = -e iφ sin ().

كيبيت للإنشاءات. يمكن إنشاء مراقبة الجودة باستخدام تقنية الدوائر المتكاملة المستوية من السليكون النانومترية. في هذه الحالة ، يجب تلبية متطلبات عزل الكيوبتات عن أي درجات من الحرية تؤدي إلى فك الترابط. إذا اعتبرنا الكيوبتات تدور على متبرع في أشباه الموصلات ، فإن السبينات النووية في المصفوفة تمثل خزانًا كبيرًا يمكن أن تتفاعل معه سبينات المانحين.

يجب أن تكون الدورات المغزلية في المصفوفة في الحالة I = 0. يستثني هذا المطلب المهم جميع أشباه الموصلات من أنواع AIII BV لتخليق المصفوفة ، نظرًا لأن السيليكون فقط هو نظير ثابت 28Si مع الدوران I = 0. هناك مطلب آخر هو التبريد العميق ، يجب أن تكون درجة الحرارة منخفضة جدًا بحيث يتم استبعاد تأين المتبرع. من المتطلبات المهمة في حالة التفكير في اثنين أو أكثر من البتات الكمومية تداخل مناطق وظائف موجة شرودنغر الكمومية.

المتبرع لـ Si (السيليكون) مع الدوران I = ½ هو 31 P (الفوسفور) ذرة واحدة . بالنسبة لنظام 28 Si: 31 P عند T = 1.5K وتركيز منخفض قدره 31 P ، يكون وقت استرخاء دوران الإلكترون حوالي 1000 ثانية ، ووقت استرخاء الدوران النووي هو 31يتجاوز P 10 ساعات. الحسابات الكمومية ممكنة للملفات النووية عندما تكون مترجمة على متبرع موجب الشحنة في مصفوفة أشباه الموصلات. يجب أن تكون درجة حرارتها منخفضة بدرجة كافية (3-5 مللي كلفن) ، حيث يتم استبعاد تأين المتبرع.

لا يمكن قراءة حالة الفوتون (قياسها) مرتين. ستلاحظ محاولة "اعتراض" الرسالة. عند تحديد (قياس) الحالة الحالية للكيوبت {| 0⟩ أو | 1⟩} ، يجب أن تكون الحالات قابلة للتمييز فعليًا وتقديرها بالاحتمالات. تعمل هذه الاحتمالات بشكل غير مباشر على تقدير الحالة الأولية (قبل القياس) للكيوبت. يمكن عرض الكيوبتات على أنها متجهات وحدة في فضاء متجه مركب ثنائي الأبعاد مع أساس ثابت متعامد {| 0⟩} و {| 1⟩}. تعتبر نظرية المجال الكمي الجسيمات على أنها تذبذبات (كوانتا) للحقول. الفوتون هو كمية المجال الكهرومغناطيسي. Muon هو muonic.

تراكب الحالات هو شيء مثل قائمة بجميع الحالات الممكنة لجسم كمي (دعنا نقول الفوتون). قبل أن يتم قياسه. إنها ليست موجة تمامًا وليست جسيمًا تمامًا ، ولكنها شيء آخر له خصائص مماثلة - "تموج ، مويج".

عندما يتم النظر في عدة كيوبتات (سجل كيوبتات) في وقت واحد ، يؤدي التغيير في حالة إحدى الكيوبتات إلى تغيير في حالات الآخرين. يتغيرون وفقًا للأول.

يسمى هذا الاتصال تشابك الحالات ، ويتم تفسير مجموعة الكيوبتات على أنها سجل كمي مملوء لجهاز كمبيوتر كمي. يمكن أن يكون هذا السجل في حالات مختلفة ويقوم بتنفيذ التبادل والاعتماد المادي الدقيق بين الكيوبتات.

متطلبات مراقبة

الجودة يتم أيضًا صياغة المتطلبات والشروط العامة لإنشاء حالة صلبة لمراقبة الجودة:

- «» ( );

- (100…1000Å) , , ;

- , (- );

- , () , ;

- , , ∆ = µgB, ∆N = =µNgNB, – , µ, µN – ; gN, g – g – ;

- () ;

- ( ), ;

- - - n- ;

- «» , , , , , CNOT π⁄8. .

متطلبات معالجة المعلومات الكمية ونقلها (التبادل):

أ) يجب أن يتمتع النظام بالقدرة على تحويل البيانات المخزنة بشكل موثوق في شكل كيوبتات ثابتة (حسابية) إلى كيوبتات شبكية (مرسلة) (على سبيل المثال ، الفوتونات) والعكس صحيح.

ب) يجب أن يكون النظام قادرًا على نقل وحدات بت الشبكة بشكل صحيح بين نقاط النهاية.

إنشاء مراقبة الجودة وعناصرها

تتطور أجهزة الكمبيوتر الكمومية بوتيرة سريعة. يتم إنشاء QCs على عدة مبادئ مختلفة: NMR - الرنين المغناطيسي النووي ، ESR - الرنين المغزلي للإلكترون ، الدوران النووي في السيليكون. يمكن للجسيم الذي يولد كيوبت أن يكون إلكترونًا ، ونواة ، وفوتونًا ، قادرًا على تغيير حالة الدوران.

الكمبيوتر الكمومي (QC) هو جهاز ذو حالة صلبة (أشباه الموصلات) يستخدم الظواهر الفيزيائية الكمومية وخصائص السبينات الإلكترونية (النووية) لإجراء عمليات حسابية في حل المشكلات

هناك العديد من المنصات التي يمكن بناء كمبيوتر كمي عالمي عليها. ومع ذلك ، كل نهج له عيوبه. على سبيل المثال ، تتمتع الكيوبتات فائقة التوصيل بأوقات تماسك قصيرة مقارنة بالإدراكات الأخرى ، كما أن الذرات الباردة يصعب بناء كمبيوتر كمي كبير.

تعتبر النقاط الكمومية تطبيقًا واعدًا للكيوبتات ، ولكنها أيضًا بها العديد من المشكلات. واحد منهم هو القياس النوعي للكيوبتات ، والتي لا تدمر الحالة الكمية للنظام. في هذا السياق ، تعتبر الإلكترونات المفردة في النقاط الكمومية كيوبتات ، ويتم وصف الحالات 0 و 1 بواسطة دوران الإلكترون.

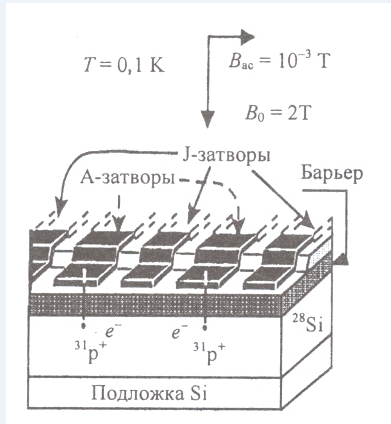

حاسوب كمومي يدور نوويًا في السيليكون

كان لدى مطوري QC ما يمكنهم البناء عليه في أنشطتهم. تعمل تقنية الدوائر المتكاملة المستوية من السيليكون النانوي ، ويتم سرد المتطلبات الوظيفية ، ويتم تحديد القيود والشروط في الغالب. تمت دراسة نظام Si: 31 P بشكل شامل منذ حوالي 60 عامًا في تجارب على الرنين المزدوج للإلكترون النووي.

الشكل أ - اثنان كيوبت في سجل أحادي البعد (اثنان من المانحين 31 P مع إلكترونات مرتبطة مدمجة في 28 Si)

عند تركيز منخفض قدره 31 P وعند T = 1.5 K ، يكون وقت استرخاء دوران الإلكترون حوالي 1000 ثانية ، ووقت استرخاء الدوران النووي هو 31 P يتجاوز 10 ساعات. عندما تنخفض درجة الحرارة إلى 0.1 كلفن ، باستثناء تأين المتبرع ، تتركز وظيفة موجة الإلكترون في نواة المتبرع ، مما يؤدي إلى تفاعل فائق الدقة بين دوران النواة والإلكترون.توضع لوحة السيليكون في مجال مغناطيسي ثابت Bo≥2T.

يحتوي اثنان كيوبت في سجل أحادي البعد على مانحين من 31 P مع إلكترونات مرتبطة مضمنة في 28سي. يتم فصلها عن بوابات التحكم المعدنية الموجودة على السطح بطبقة من SiO 2 . أ - التحكم في (ضبط) الأقطاب الكهربائية في تردد الرنين لكيوبت الدوران النووي ؛ ي - تتحكم البوابات في تفاعل إلكترونات الدورات النووية المجاورة.

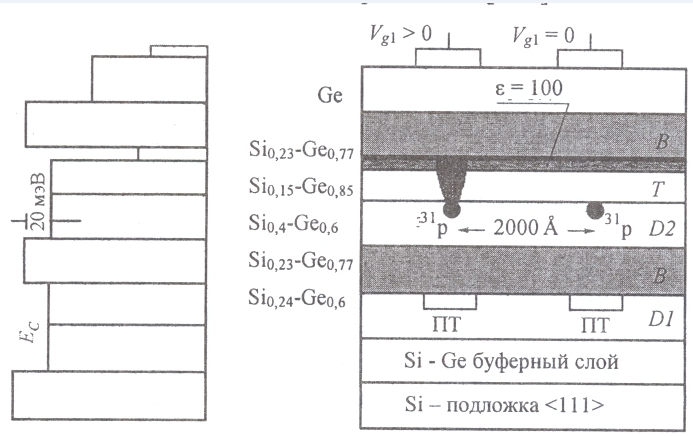

الكمبيوتر الكمومي بالرنين المغزلي الإلكتروني

عند استخدام ESD ، فإن نقاء نظير مصفوفة السيليكون ليس حرجًا. بالنسبة لعدد من المؤشرات ، يُفضل ESR على الدوران النووي ، حيث يوفر المجال المغناطيسي البالغ 2 T (Tesla) تردد ESR يبلغ 56 جيجاهرتز ، وبسبب طاقة زيمان العالية ، تسمح دورات الإلكترون بالتشغيل حتى الترددات في نطاق جيجاهيرتز. اللفات النووية تصل إلى 75 كيلو هرتز فقط. عند T = 1 K ، تدور دوران الإلكترونات (على عكس النواة) مستقطبة تمامًا. بدلاً من السيليكون ، يتم استخدام Si / Ge heterostructures ، مما يجعل من الممكن التحكم في الكتلة الفعالة للإلكترون المتبرع. لا داعي لبوابات J للخلايا. للقياسات (قراءة النتائج) ، لا يمكن للمرء استخدام الترانزستورات أحادية الإلكترون ، ولكن الترانزستورات ذات التأثير الميداني العادي في درجات حرارة منخفضة

الشكل (ب) - رسم توضيحي لطريقة اكتشاف حالة الدوران للإلكترون

لا يمكن لأي شخص أن يلاحظ بشكل مباشر حالات الكيوبت والسجلات الكمومية. عندما يتم تطبيق الجهد إلى كل من الإلكترونات وعكسي التوازي بوابة (ولاية القميص) ظهر (اليسار واليمين) وترتبط مع واحد ونفس الجهات المانحة (D - الدولة). وهم قد تنفيذ التحولات في الدولة الجديدة، التي تنتج التيار الكهربائي الذي تقاس بجهاز سعوي (ترانزستور أحادي الإلكترون). هذا يضمن تحديد حالة الدوران للإلكترون والنواة المانحة 31 P. في هذه الحالة ، يتحقق مبدأ باولي.

الشكل ج - مخطط التفاعل التبادلي بين اثنين من الكيوبتات (عملية ثنائية الكيوبت)

مع زيادة جهد البوابة ، تنخفض طاقة الربط ويزداد نصف قطر بوهر للمتبرعين الشبيهة بالهيدروجين. في المستوى xy ، يمكن جذب الإلكترونات إلكتروستاتيكيًا إلى أحد الحواجز التي تشكلها الطبقات B من التركيبة Si 0.23 Ge 0.77 . تقل إمكانية كولوم V = -q / √ (r 2 + d 2 ) ، حيث r 2 = x 2 + y 2 هي مربع المسافة الأفقية من المتبرع ، و d هي المسافة العمودية من الحاجز إلى المتبرع.

في هذه الحالة ، تنخفض طاقة ارتباط كولوم للإلكترونات ويزداد تداخل وظائفها الموجية ، مما يسمح بإجراء عمليات ثنائية كيوبت.

تصميم ESD للكيوبت

سننظر في بنية خلية تسجيل KK لاثنين من البتات. يتم إنشاء خلية مادة ESD من خلال تنمية محلول Si / Ge الصلب على قاعدة من السيليكون (بلوري) ، على رأسها 5 طبقات عمل أخرى تزرع بالتتابع.

الشكل E - هيكل خلية ESR لاثنين من البتات الكمومية

اليسار (أ) - ملف الطاقة الخاص بالبنية غير المتجانسة Ge 1 - x Si x ؛ على اليمين (ب) - المقطع العرضي لخلية مكونة من اثنين كيوبت. PT - الترانزستورات ذات التأثير الميداني ؛ <111> - اتجاه الركيزة.

الطبقات الرئيسية هي T (التوليف) "الضبط" و D2- مانح بدون انقطاع في نطاقات التوصيل ، حيث يتم إجراء الحسابات الكمومية (بين الذرات 2000 Å). يتم تحديد سمك الطبقات وتكوينها من خلال مخطط الطاقة (على اليسار) ومتطلبات عمل بوابات التحكم (فوق الطبقات). يتم وضع طبقات T و D2 بين طبقات الحاجز (سمكها 200 درجة) ، والتي تمنع الإلكترونات من التحرك عموديًا ، وتختلف في التركيب ولها عامل g مختلف: g (T) = 1.563 ؛ g (D2) = 1.995 تلعب إلكترونات طبقة D2 دور الكيوبتات. فواصل نطاق التوصيل يساوي 20 meV تنفيذ حظر وحفظ الإلكترونات المانحة للكيوبت ، سواء كانت ناقلات أو معلومات كمية.

الشكل E - بنية خلية ESD لاثنين من وحدات البت. تم الاحتفاظ بتسميات الشكل السابق ،

ضع في اعتبارك تأثير اتجاه ركيزة السيليكون البلورية. يوفر اتجاه الركيزة ، الذي يُشار إليه بالرمز [001] (نظرية علم البلورات) ، العديد من المزايا. تتغير طاقة نطاق التوصيل بشكل أسرع في هذا الاتجاه ؛ يمكن اختيار التركيبات الصلبة ذات الفولتية المنخفضة عند ارتفاع حاجز يبلغ حوالي 50 مي فولت ، وهو ما يزيد عن ضعفين مقارنة بالاتجاه [111].

وفقًا لذلك ، يمكن أن تكون طبقات الحاجز ، مع الحفاظ على نفس احتمالية النفق ، أرق (تصغير) ، وتكون الضغوط المسموح بها أعلى من ذلك بكثير. ثابت عازل أعلى. مع زيادة المسافات ، يقل تردد التبادل بين الكيوبتات بشكل ملحوظ.

بالنسبة إلى QCs المستندة إلى NMR على ذرات الفوسفور في السيليكون ، تم العثور على حل لمشكلة معقدة إلى حد ما في إنشاء الكيوبتات - الترتيب الدقيق للذرات المانحة (حتى 100 Å)

الشكل F - رسم تخطيطي لعملية إنشاء سجل من خلايا الرنين المغناطيسي النووي للكيوبتات.

أصبح الرسم التخطيطي لترتيب ذرات الفوسفور الفردية في السيليكون ممكن التحقيق بفضل التقدم في تكنولوجيا النانو. يتم تخميل سطح رقاقة السيليكون (Si [001] 2 × 1) الذي يتم تنظيفه في ظل ظروف فراغ عالية جدًا بطبقة أحادية من الهيدروجين. بعد ذلك ، وفقًا لبرنامج خاص ، بمساعدة مسبار مجهر المسح النفقي ، يتم امتصاص ذرات الهيدروجين الفردية في أماكن محددة. بعد ذلك ، يتم إدخال بخار الفوسفين إلى الحجرة عند ضغط 10-8 مم زئبق. فن. ثم تنفصل جزيئات الفوسفين الممتصة عند درجة حرارة 500 درجة مئوية ، تاركة ذرات الفوسفور مرتبطة بالسيليكون في مواقع الامتزاز. بعد ذلك ، يتم إجراء فرط نمو السيليكون منخفض الحرارة للهيكل الناتج.

يصبح من الممكن إنشاء جهاز كمبيوتر قادر على الحوسبة المتوازية على مستوى جهاز الحوسبة بأكمله.

دعونا نعد قائمة بالعوامل والحقائق التي زادت من الاهتمام بمراقبة الجودة والحوافز لتطويرها العملي.

تم إنشاء خوارزميات لأجهزة الكمبيوتر الكمومية لحل المشكلات الصعبة:

- البحث عن العناصر (القوة الغاشمة) في قاعدة بيانات غير منظمة 1996 (LK Grover) ؛

- نمذجة تطور الأنظمة الكمومية ، على سبيل المثال ، التفاعلات النووية ؛

- مشكلة تحليل الأعداد الكبيرة (ZFBCH) 1994 (PW Shor) ؛

- حساب اللوغاريتم المنفصل (DLOG) في حقل محدد ، على منحنى إهليلجي ؛

- وإلخ.

تم تطوير إجراء للتحكم في الحالات الكمية (تصحيح الأخطاء الكمومية).

تم إجراء تجربة تنفذ الحسابات الكمومية لخوارزمية جروفر وأخرى على الرنين المغناطيسي النووي السائل QC.

على أساس عناصر الحالة الصلبة ، تم إنشاء متغيرات لهياكل CC:

- على أساس النقاط الكمومية (D.Loss، G. Burkard، L. Fedichkin، K. Valiev)؛

- استنادًا إلى تقاطعات جوزيفسون فائقة التوصيل (DE Averin) ؛

- على اللفات النووية لـ 31 ذرة فوسفور مانحة في 28 Si (BEKane) نقي نظيرًا.

- على يدور الإلكترون لنفس ذرات الفوسفور في الهياكل غير المتجانسة فوق المحور

- Ge1-x Six (D. DiVincenzo).

فيما يلي الصيغ لتقدير حالات الكيوبت واحتمالاتها.

الحالة الكمومية هي أي حالة محتملة يمكن أن يكون فيها النظام الكمومي. يمكن وصف الحالة الكمومية الصافية: 1) في ميكانيكا الموجة - دالة موجية ؛ 2) في ميكانيكا المصفوفة - بواسطة متجه.

تعد أجهزة الكمبيوتر الكمومية بتغيير كبير في عالمنا. بحكم طبيعتها ، فهي مناسبة تمامًا للحسابات المطلوبة لعكس الوظائف أحادية الاتجاه. بالنسبة للتشفير المتماثل ، هذا ليس سيئًا للغاية. تُظهر خوارزمية جروفر أن الكمبيوتر الكمومي يسرع الهجمات لدرجة أن طول المفتاح الفعال ينخفض إلى النصف. أي أن مفتاح 256 بت معقد لجهاز كمبيوتر كمي مثل مفتاح 128 بت بالنسبة لجهاز كمبيوتر عادي: كلاهما آمن في المستقبل المنظور.

بالنسبة لتشفير المفتاح العام ، فإن الوضع أكثر خطورة. تكسر خوارزمية شور بسهولة جميع خوارزميات المفاتيح العامة الشائعة بناءً على كل من العوامل واللوغاريتم المنفصل. مضاعفة طول المفتاح يزيد من صعوبة التكسير ثماني مرات. هذا لا يكفي للعمل المستقر (يمكن أن تصبح آلية تصحيح الخطأ على الكمبيوتر الكمومي بسهولة مشكلة مستعصية بالنسبة لهم).

تشفير المفتاح العام (يستخدم بشكل أساسي لتبادل المفاتيح)

الكلمة الأساسية هنا هي "تبادل المفاتيح" أو ، كما يقولون عادةً ، اتفاقية المفتاح. والتشفير نفسه (AES ، "Grasshopper" ، "Magma" ، إلخ) يتم تنفيذه على مفاتيح متماثلة (بالطبع ، مع تغيير مفتاح دوري ، كل أنواع keymeching-b ، وربما حتى جيل لكل حزمة). يتعلق الأمر فقط بمفتاح التشفير.

في فيزياء الكم (ميكانيكا) ، هناك عدد من المبادئ الغائبة في الفيزياء الكلاسيكية التقليدية.

مبدأ عدم اليقين لهايزنبرغ ، من المستحيل الحصول في وقت واحد على إحداثيات وزخم الجسيم ، ومن المستحيل قياس معلمة واحدة من الفوتون دون تشويه أخرى.

ينص مبدأ استبعاد باولي على أن إلكترونين (أو أي فرميونين آخرين) لا يمكن أن يكون لهما نفس الحالة الميكانيكية الكمومية في ذرة واحدة أو جزيء واحد.

بمعنى آخر ، لا يمكن لأي زوج من الإلكترونات في الذرة أن يكون له نفس عدد الإلكترون الكمي. يحظر المبدأ استنساخ (نسخ) الكيوبتات.

الاستنساخ هو عملية على زوج أو أكثر من الكيوبتات ، ونتيجة لذلك يتم إنشاء حالة تكون منتج موتر لحالات متطابقة من الأنظمة الفرعية.

إن نظرية حظر الاستنساخ (النسخ) هي بيان لنظرية الكم بأنه من المستحيل إنشاء نسخة مثالية من حالة كمومية غير معروفة عشوائية لجسيم ما. تمت صياغة النظرية من قبل Wutters و Zurek و Dieck في عام 1982 وكانت ذات أهمية كبيرة في مجالات الحوسبة الكمومية ونظرية المعلومات الكمومية والمجالات ذات الصلة.

يمكن ربط حالة نظام كمومي بحالة نظام آخر. على سبيل المثال ، يمكنك إنشاء حالة متشابكة من اثنين من البتات الكمومية باستخدام تحويل Hadamard من واحد كيوبت والبوابة الكمومية المكونة من 2 كيوبت C-NOT. لن تكون نتيجة هذه العملية استنساخًا ، حيث لا يمكن وصف الحالة الناتجة بلغة حالات النظام الفرعي (الحالة غير قابلة للتحليل).

السؤال الصعب هو كيف نفسر النتيجة.

مزايا وعيوب الاتصال الكمي ومراقبة الجودة على الكلاسيكية.

الجوانب الإيجابية لاستخدام النظم الكمومية.

- تعمل QC في العمليات الحسابية ليس بالأرقام ، ولكن مع الحالات الكمية ؛

- في الفيزياء التقليدية (الكلاسيكية) ، يتم الجمع بين الحالات الفردية للجسيمات باستخدام الضرب المتجه القياسي المعتاد ؛ في هذه الحالة ، يشكل العدد المحتمل لحالات n من الجسيمات مساحة متجهية ذات بعد 2 n ؛

- () |0⟩ |1⟩ {|0⟩} {|1⟩}. . n ( n ) 2n. – {|0⟩ |1⟩} ; – {00, 01, 10, 11} . . ;

- m () 2m . .

- .

منتج الموتر للحالات هو سبب مفارقة EPR وإلى حد ما تفسير لها.

منتج Tensor

ضع في اعتبارك حالة 2 كيوبت.

حالة 2 كيوبت. هناك 4 خيارات لحالتهم المشتركة ،

هذه المتجهات الأربعة في أعمدة الجدول أساسية في مساحة اثنين من الكيوبتات. رسميا ، يتم وصفها على النحو التالي. إذا كانت هناك مسافات 1 و 2 بأبعاد d1 و d2 وقواعد orthonormal {ei} و {fj} ، فيمكننا تحديد مساحة بالأساس { } ، حيث أنا آخذ القيم من 1 إلى d1 ، و j - من 1 إلى d2. إذا قدمنا المنتج القياسي في الفضاء الجديد وفقًا للقانون

واستمر في ذلك إلى المتجهات الأخرى ، فإن النتيجة هي مساحة هيلبرت ، والتي تسمى حاصل الضرب لـ H1 و H2 ويشار إليها

الإجابة على هذا السؤال بالنفي ، والمثال المضاد الكلاسيكي هو الحالة في فضاء اثنين من البتات الكمومية

من السهل ملاحظة أنه لا يمكن تمثيل هذه الحالة على أنها منتج موتر لحالات الجسيم الواحد:

تشفير الكم

التشفير الكمي (QCG) هو طريقة أمان اتصالات تعتمد على مبادئ فيزياء الكم. على عكس التشفير التقليدي ، الذي يستخدم أساليب رياضية لضمان سرية المعلومات ، يركز KKG على الظواهر الفيزيائية ، مع الأخذ في الاعتبار الحالات التي يتم فيها نقل المعلومات باستخدام كائنات ميكانيكا الكم.

تحليل التشفير الكمي (QCA). أدى انتشار وتطور التشفير الكمي إلى ظهور ثقل موازن - تحليل التشفير الكمي ، والذي يتمتع في بعض الحالات ، وفقًا للنظرية ، بمزايا تفوق المعتاد. RSA وغيرها من الأصفار النظرية العددية وطرق التشفير القائمة على مشاكل تحليل الأعداد الكبيرة ، فإن العثور على اللوغاريتم المنفصل سيفقد قوتها مع ظهور QCA الكمي.

وفقًا لقوانين الفيزياء ، لا يمكن قراءة حالة كمية الضوء (الفوتون) مرتين: بعد الفعل الأول على الفوتون ، ستتغير حالته وستعطي المحاولة الثانية نتيجة مختلفة. ستلاحظ محاولة "اعتراض" المعلومات. لذلك ، يعتبر التشفير الكمي اليوم هو الاتجاه الواعد للتشفير.

لحل هذه المشاكل ، على وجه الخصوص ، تم تطوير خوارزمية Shor الكمومية (1994) ، والتي تسمح بإيجاد جميع العوامل الأولية ذات الأعداد الكبيرة في وقت محدد ومقبول أو حل مشكلة اللوغاريتم ، ونتيجة لذلك ، كسر RSA و ECC ciphers. لذلك ، فإن بناء نظام تحليلي كمي كبير بما يكفي يعد خبرًا سيئًا لـ RSA وبعض الأنظمة غير المتماثلة الأخرى. من الضروري فقط إنشاء كمبيوتر كمي قادر على تنفيذ الخوارزمية المطلوبة.

اعتبارًا من عام 2012 ، تمكنت أجهزة الكمبيوتر الكمومية الأكثر تقدمًا من تحليل الرقم 15 (في 150 ألف محاولة ، تم الحصول على الإجابة الصحيحة في نصف الحالات ، وفقًا لخوارزمية شور) و 21.

حماية المعلومات (الرسائل) من الوصول غير المصرح به ومن التعديل باستخدام تم اقتراح استخدام الأجسام الكمومية في عام 1970 بواسطة ستيفن ويزنر. بينيت س. و J. Brassard بعد 10 سنوات اقترحوا استخدام هذه الكائنات لنقل مفاتيح التشفير في شكل بروتوكولات توزيع المفاتيح الكمومية - BB84 ولاحقًا في 1991 و 1992 بروتوكول محسن.

يتميز التشفير الكمي ، إلى جانب المزايا والفوائد ، ببعض القيود والجوانب السلبية. كما هو الحال في أي نظام اتصال في نظام اتصال يستخدم التشفير الكمي ، هناك عقد مع معدات استقبال وإرسال للمستخدم ، وقنوات اتصال ، ومصادر طاقة ، وما إلى ذلك.

الجوانب السلبية للاتصال الكمي التي يتم ملاحظتها هي عادة ما يلي.

يجب تثبيت المعدات المعقدة على كلا الجانبين (الإرسال والاستقبال) لقناة من نظام الاتصالات الكمومية:

- النقص في مصادر الفوتونات المفردة (معدل توليد منخفض) ؛

- نظام التحكم في استقطاب الفوتون محمي بشكل سيئ من التداخل ؛

- عيب في مستقبلات الفوتونات الفردية ، تعمل أجهزة الكشف الحساسة بالإضافة إلى الفوتونات وعلى الجسيمات الأخرى ؛

- , ; ;

- 100 ( 100 ) , ( , , );

- ;

- ( $81000).

لقياس زاوية استقطاب الفوتونات ، عليك أن تعرف بالضبط كيف يتم توجيه الجهاز عند طرفي القناة. تحد هذه الشروط من انتشار التشفير الكمي إلى الأجهزة المحمولة.

مع مرور الوقت ، تم العثور على خيار مقبول. يمكن لمستخدم واحد فقط تركيب المعدات المعقدة في أحد طرفي القناة. يقبل مستخدم آخر الإشارة ويقوم فقط بتعديل حالة الفوتونات ، مضيفًا معلوماته إلى الحالات المتغيرة. يتم إرجاع الفوتونات المتغيرة. هذه المعدات قادرة بالفعل على وضعها في جهاز الجيب.

أما بالنسبة لتحديد اتجاه المعدات ، فيقترح إجراء القياسات في اتجاهات عشوائية ، ويجب نشر قائمتهم علانية. للعمل المشروع وفك التشفير ، استخدم التوجيهات التي تطابق المشتركين فقط. تسمى هذه الطريقة "توزيع المفتاح الكمومي المستقل عن الإطار المرجعي".

توزيع المفتاح الكمي

توزيع المفتاح الكمي (QKD) هو طريقة نقل رئيسية تستخدم الظواهر الكمية لضمان اتصالات آمنة. تسمح هذه الطريقة لطرفين ، متصلين من خلال قناة اتصال مفتوحة من الألياف الضوئية أو الشبكات المجانية ، بنقل دفق من الفوتونات ، لإنشاء مفتاح عشوائي مشترك ، لا يعرفهما أحد غيرهما ، ويستخدمه لتشفير الرسائل وفك تشفيرها.

الغرض الرئيسي من بروتوكولات توزيع المفاتيح الكمومية المعروفة (QKD) هو مطابقة التسلسلات العشوائية المرسلة للجسيمات (الفوتونات).

في عام 1935 ، قام أينشتاين ومجموعة من الأشخاص ذوي التفكير المماثل ، في محاولة لتحدي تفسير كوبنهاجن لميكانيكا الكم ، بصياغة مفارقة ، سُميت فيما بعد بمفارقة أينشتاين-بودولسكي-روزين (لا تصف مفارقة EPR جميع حالات الكيوبت باستخدام طرق الموتر).

من بين QKDs المحتملة ، BB84 ، B92 (Bennett) ، B91 (Eckert ، اسم آخر لـ EPR) ، لاحقًا CW (المتغيرات المستمرة) ، بروتوكول Swiss COW (تشفير أحادي الاتجاه متماسك) ، Lo05 (تم إنشاؤه بواسطة Lo H.-K. Ma K. and Chen K. 2005) ، SARG ، Decoy State ، DPS (تحول الطور التفاضلي) ، مع الحالة المرجعية ، ووقت الطور.

خوارزمية تشارلز إتش بينيت. تمت مناقشة بعض البروتوكولات المدرجة بالتفصيل أدناه.

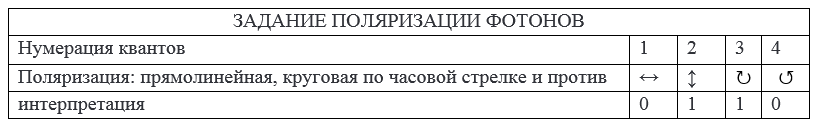

بروتوكول الكم BB84

مثال 1 . تنفيذ توزيع مفتاح التشفير الكمي (بروتوكول BB84) ، والذي يستخدم حالات متعامدة للأجسام الكمومية. يعمل متلقي الرسالة على كائنات (فوتونات) ، ويختار عشوائيًا نوع القياس: يغير إما الاستقطاب الخطي للفوتون (| ، -) ، أو القطري (\ ، /)

تنفيذ البروتوكول الكمي BB84

بروتوكولات Lo05 و E91 . تم تطوير هذا البروتوكول بواسطة آرثر إيكيرت في عام 1991. كما أنه يحمل اسم EPR (أينشتاين-بودولسكي-روزين) لأنه مبني على مفارقة أينشتاين-بودولسكي-روزين. Lo05 هو بروتوكول توزيع مفتاح تشفير كمي أنشأه علماء Luo H.-K. يسمح Ma K. and Chen K. Quantum Key Distribution (QKD) لمستخدمين ، مرسل ومستقبل ، بالاتصال بأمان مطلق في وجود متطفل.

في عام 1991 ، اقترح بينيت استخدام الخوارزمية التالية لتسجيل التغييرات في البيانات المرسلة باستخدام التحولات الكمية:

- يتفق المرسل والمتلقي على التقليب التعسفي للبتات في السلاسل لجعل مواضع الخطأ عشوائية.

- k (k , ).

- . .

- , , .

- , , k.

من أجل تحديد ما إذا كانت هناك أخطاء لم يتم اكتشافها أم لا ، يكرر المستلم والمرسل عمليات التحقق شبه العشوائية ، أي: يعلن المستلم والمرسل صراحةً عن الخلط العشوائي لمواقع نصف البتات في سلاسلهما ؛ المتلقي والمرسل يقارنان بشكل علني بين التماثلات (إذا اختلفت السلاسل ، يجب ألا تتطابق التكافؤات مع الاحتمال 1/2) ؛ في حالة وجود اختلاف ، يستخدم جهاز الاستقبال والمرسل بحثًا ثنائيًا وإزالة البتات غير الصالحة.

إذا لم تكن هناك اختلافات ، فبعد التكرار m يستقبل المستقبل والمرسل سطورًا متطابقة مع احتمال خطأ قدره 2 - م .

بروتوكول الكم B92هو أحد البروتوكولات الأولى لتوزيع المفتاح الكمي ، والذي تم اقتراحه في عام 1992. سي بينيت. ومن هنا جاء الاسم B92 ، الذي يعرف به هذا البروتوكول اليوم. يعتمد بروتوكول B92 على مبدأ عدم اليقين ، على عكس البروتوكولات مثل E91. ناقلات المعلومات هي أنظمة ذات مستويين تسمى كيوبت. من السمات المهمة للبروتوكول استخدام حالتين كميتين غير متعامدين.

مثال 2 . تنفيذ التوزيع الكمي لمفتاح التشفير (بروتوكول B92) ، والذي يستخدم حالات كمومية متعامدة وغير متعامدة (استقطاب الفوتون).

1. في حالة تنفيذ EPR ، يختار المرسل بشكل عشوائي أساسًا لقياس حالة فوتون واحد من زوج مرتبط بـ EPR ، إما خطيًا أو دائريًا.

2. في الخطوة الثانية ، تعتمد إجراءات المرسل على إصدار البروتوكول.

أ) لتنفيذ EPR ، يختار تسلسل عشوائي من القواعد لقياس استقطاب الفوتونات ؛

ب) يختار المرسل سلسلة عشوائية من الفوتونات المستقطبة ويرسلها إلى المستقبل.

3. يقيس جهاز الاستقبال استقطابات الفوتونات القادمة باستخدام سلسلة من القواعد العشوائية.

4. نتائج قياسات جهاز الاستقبال (لا يؤدي المصدر المثالي وقناة الاتصال والكاشف إلى فقدان الفوتونات).

5. يُعلم المستقبل المرسل بأساس قياس استقطاب كل فوتون مستلم.

6. يقوم المرسل بإعلام المستلم بالقواعد التي تم اختيارها بشكل صحيح من قبل المستلم.

7. يقوم المرسل والمستقبل بتخزين بيانات الفوتون المقاسة في الاستقطاب الصحيح وتجاهل كل البيانات الأخرى.

8. يتم تفسير بقية البيانات وفقًا لجدول الكود:

9. يتحقق المرسل والمتلقي من مفاتيحهما مقابل تكافؤ المجموعة الفرعية المختارة من البتات. إذا كانت حتى بتة واحدة مختلفة ، فإن هذا الفحص يظهر وجود دخيل يستمع على القناة.

10. تتجاهل الجوانب أحد بتات المجموعة الفرعية المحددة.

نتيجة للاتصال باستخدام بروتوكول B92 ، يتلقى المرسل والمستقبل مفتاحًا سريًا مشتركًا 0101101 ويكشفان عن عدم وجود متطفل باحتمال 1/2.

بروتوكول الأبقار الكمومية

مثال 3 . تنفيذ توزيع مفتاح التشفير الكمي (بروتوكول COW) ، والذي يستخدم تشفيرًا متماسكًا أحادي الاتجاه.

يرسل المرسل "0" مع الاحتمال (1 - f) / 2 ، "1" مع الاحتمال (1 - f) / 2 وحالات التحكم (الطعم) مع الاحتمال f.

يعلن جهاز الاستقبال عن بتات التسلسل التي قاسها في الجدول الزمني وعندما يضيء كاشف DM2 ، فإنه يعيد التسلسل إلى المرسل.

يؤدي المرسل (غربلة المفتاح) - يخبر المتلقي بالبتات التي يحتاجها لاستبعادها من مفتاحه الخام ، لأنها ترجع إلى اكتشاف حالات التحكم.

مرسل. تحليل المشغلات في DM2 ، يقوم بتقييم انتهاكات التماسك من خلال الرؤية V1 V0 و Vd ويحسب معلومات الدخيل.

تصحيح الخطأ قيد التقدم. تعزيز سرية المفتاح المنخل

حقيقة مثيرة للاهتمام تتمثل في "إلغاء انهيار" الدالة الموجية قدمها كوروتكوف وجوردان.

لفتوا الانتباه إليه وأجروا تجربة تختبر وتؤكد النظرية. لكن من الواضح أن تأكيدًا واحدًا لا يكفي ، ولم ينشر أحد أي أفكار أو تطبيقات حول استخدام الحقيقة. أنا ببساطة لا يمكن أن أغفل ذكر هذا.

إلغاء الانهيار من خلال تجربة (2008) لمجموعة Nadav Katz ، مما يؤكد صحة نظرية كوروتكوف-جوردان (2006) التي تتجنب الانهيار بالعودة المتعددة لحالة الكيوبت.

بشكل عام ، فإن أي نظام كمي يكون في حالة تراكب لجميع حالاته الممكنة حتى يحدث القياس ويفترض إحدى الحالات الممكنة. بعد القياس ، سيفترض النظام حالة معينة (انهيار).

وهكذا ، في عام 2006 ، نشر كوروتكوف وجوردان مقالًا بعنوان "إلغاء انهيار وظيفة الموجة عن طريق التراجع عن القياسات الكمية" ، والتي يمكن ترجمتها باللغة الروسية تقريبًا على أنها "إلغاء انهيار الدالة الموجية عن طريق إلغاء القياس الكمي." أو arXiv: 0708.0365v1 [Quant-Ph:

نقاط ضعف تحليل التشفير والهجمات وتصنيفها

يعتقد الخبراء أن توزيع المفتاح الكمومي ليس محصنًا من القرصنة ، ولكنه سهل الوصول إليه من قبل الدخيل. شيء آخر هو أنه يمكن الكشف عن أفعال الدخيل ، ولا تتم المطالبة بالمفتاح واستبداله بآخر. تسمح التطبيقات المحددة لهذه الأنظمة بهجوم ناجح وسرقة المفتاح الذي تم إنشاؤه.

قائمة واسعة إلى حد ما من الهجمات الممكنة.

الهجمات على معدات النظام الكمي:

- استخدام شعاع الخائن.

- باستخدام نبضة قوية (أجهزة الكشف عن الانهيارات الجليدية المسببة للعمى) ؛

- استخدام طيف مصادر الفوتون ، إذا كانت مختلفة ؛

- استخدام المخالف لبرنامج PRNG مشابهًا لاستخدام المرسل.

الهجمات على حالة الكميات (الفوتونات):

- باستخدام التماسك

- الهجمات المتماسكة تعتبر تكتيكات الترحيل ؛

- هجمات غير مترابطة: اعتراض مرحل ؛ استخدام استنساخ الفوتون

- - الهجمات المشتركة:

- التفاعل مع الكيوبتات الفردية.

- قياسات المصفوفات الخاصة بهم.

ثلاثة أمثلة على الهجمات المنفذة (من المنشورات على الشبكة)

هجوم شعاع الخائن على البقر

من المفترض أن موارد الدخيل غير محدودة. الهجمات على بروتوكولات توزيع المفاتيح: مخطط عام لإعداد وقياس الحالات الكمية ، وهو إجراء للحصول على نتائج قياسات الحالات الكمومية لمفتاح على جانب المرسل والمستقبل. هجمات على التنفيذ الفني لأنظمة التشفير الكمومي (القرصنة الكمية).

- التوهين ⇒ µB = 10 - l / 10µ ؛

- شعاع الخائن + قناة اتصال مثالية ؛

- µ ماكس E = µ - µB = (1-10 - δl / 10) µ.

في عدد فبراير من مجلة "Quantum Electronics" (من بين المؤسسين - معاهد الفيزياء الرائدة التابعة لأكاديمية العلوم الروسية) ، تم وصف طريقة - كيفية قراءة رسالة تنتقل عبر شبكة اتصالات كمومية ، ويتم تنفيذها باستخدام التكنولوجيا السويسرية ، وتبقى غير ملحوظة. كما هو مكتوب في المقال ، "الفكرة الرئيسية للهجوم هي قياس بعض الدول التي تم اعتراضها بشكل فردي وإرسال الباقي دون تغيير. وقد حسب المؤلفون القيم المثلى لمعلمات الهجوم لطول عشوائي لقناة الاتصال ".

يتمتع التطور الروسي بإمكانية وقائية أكبر لإنشاء شبكات متعددة المستخدمين بسبب طريقة خاصة لنقل عدة قنوات عبر خط واحد. يعتقد المطور أن هذا يسمح لك بزيادة سرعة أو عرض النطاق الترددي للقناة الكمية بشكل كبير.

مثال آخر هو هجوم PNS (هجوم تقسيم رقم الفوتون) [1] ، الذي قام به فيزيائيون من أستراليا واليابان ، الذين أجروا لأول مرة قياسًا كميًا غير مدمر للكيوبت ، والذي يتكون من إلكترون واحد في نقطة كمومية. أظهر العلماء أن موثوقية مثل هذا القياس تزيد عن 99.6 في المائة. نُشر المقال في مجلة Nature Communications.

اقترح علماء من أستراليا واليابان ، بقيادة البروفيسور سيجو تاروتشا من مركز RIKEN للعلوم ، قياس كيوبت في نقطة كمومية باستخدام إلكترون آخر متشابك مع كيوبت. يسمح هذا التنفيذ بالحفاظ على حالة كيوبت العامل لفترة طويلة ، وهو أمر ضروري ، على سبيل المثال ، لتنفيذ أكواد تصحيح الأخطاء.

لاختبار القراءة غير المدمرة ، وضع الفيزيائيون إلكترونين في النقاط الكمومية Si / SiGe - تم استخدام أحد الإلكترونات كوبيت كيوبت والآخر كحلقة للقياس. تحكم العلماء في اتصال الكيوبتات مع مجال مغناطيسي تم إنشاؤه بواسطة مغناطيس دقيق على شريحة.

رسم تخطيطي للتنفيذ المادي لاثنين من البتات الكمومية ، يمثل إلكترونين وضعهما العلماء في النقاط الكمومية. جيه يونيدا وآخرون. - Nature Communications 11، 1144 (2020)

الأدب:

DA Kronberg، Yu.I. Ozhigov، A.Yu Chernyavsky. تشفير الكم. - الطبعة الخامسة. - مطبعة ماكس ، 2011. - س 94-100. - 111 ص. أرشفة 30 نوفمبر 2016

بينيت سي إتش ، براسارد جي. التشفير الكمي: توزيع المفتاح العام وإلقاء العملات المعدنية // وقائع المؤتمر الدولي لأجهزة الكمبيوتر والأنظمة ومعالجة الإشارات ، ديسمبر. 9-12 ، 1984 ، بنغالور ، الهند. - IEEE ، 1984. - P. 175

Bennett، CH and Brassard، G.، Conf. حول أجهزة الكمبيوتر والأنظمة ومعالجة الإشارات ، بنغالور ، الهند ، 175-179 (1984).

Bennett CH التشفير الكمي باستخدام أي دولتين غير متجانستين // Phys. القس. بادئة رسالة. 1992. المجلد. 68، 3121.

Ekert AK، Hutter B.، Palma GM، Peres A. التنصت على أنظمة التشفير الكمومي // Physical Review A. - 1994. - Vol. 2، No. 50. - P. 1047-1056

Einstein A.، Podolsky B.، Rosen N. هل يمكن اعتبار الوصف الميكانيكي الكمومي للواقع المادي مكتملاً؟ // فيز. القس. أ - 1935. - المجلد. 47 ، 777.

مخطط Shor PW لتقليل فك الترابط في ذاكرة الكمبيوتر الكمومية // فيز. القس. أ 1995. المجلد. 52 ، 2493.

خوارزميات Shor PW متعددة الحدود للعوامل الأولية واللوغاريتمات المنفصلة على كمبيوتر كمي // SIAM J. Sci. Statist.Comput. 1997. المجلد. 26 ، 1484.

Shor PW، Preskill J. دليل بسيط على أمان بروتوكول توزيع المفتاح الكمي BB84 // Phys. القس. بادئة رسالة. 2000. المجلد. 85 ، 44