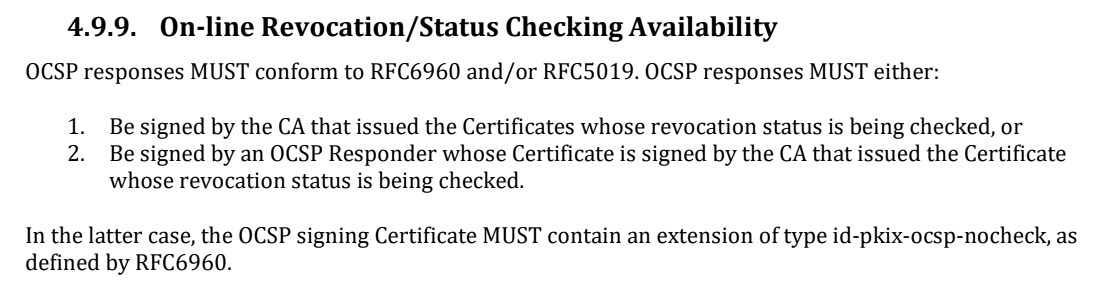

تم تحديد أحد هذه المتطلبات في الفقرة 4.9.9 بعلامة MUST:

يجب أن تتوافق استجابات OCSP (بروتوكول حالة الشهادة عبر الإنترنت) مع RFC 6960 و / أو RFC 5019. يجب أن تكون استجابات OCSP إما:

- موقعة من المرجع المصدق الذي أصدر الشهادات التي يتم التحقق من حالة الإبطال الخاصة بها ، أو

- احصل على مستجيب OCSP الخاص بالتوقيع الذي تم توقيع شهادته من قبل المرجع المصدق الذي أصدر الشهادات ، ويتم فحص حالة الإبطال الخاصة به

في الحالة الأخيرة ، يجب أن يحتوي توقيع شهادة OCSP على امتداد من النوع id-pkix-ocsp-nocheck كما هو محدد في RFC 6960.

تم انتهاك هذه القاعدة من قبل جميع المراجع المصدقة (CA) تقريبًا ، والتي لها بعض النتائج.

فيما يلي لقطة شاشة من المتطلبات الأساسية لإصدار وإدارة الشهادات الموثوق بها بشكل عام (الإصدار الأخير 1.7.0 ، 4 مايو 2020 ، pdf ):

يحدد معيار RFC6960 في القسم 4.2.2.2 "المستجيب المفوض لـ OCSP" بواسطة id-kp- OCS التوقيع.

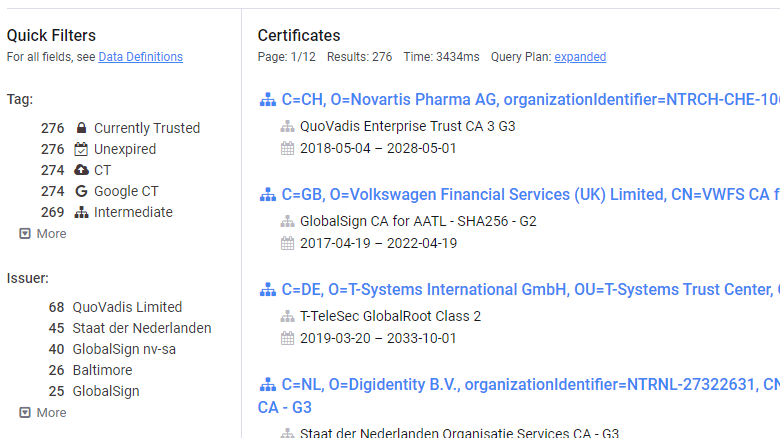

مطور ريان Sleevi، التي تتخصص في العمل مع شهادات الشركة، وقد ثبت أن المصدقة تنتهك على نطاق واسع حكم 4.9.9.

بعد فحص بيانات crt.sh ، وجد Ryan Slavy 293 شهادة وسيطة بدون امتداد pkix-nocheck ، 180 منها صالحة حاليًا و 113 تم إبطالها.

التصفية على Census.io تصدر 276 شهادةمطابقة هذه الشروط.

وبالتالي ، فإن هذه الشهادات تنتهك المتطلبات الأساسية لـ CA / Browser ، علاوة على المتطلبات الإلزامية .

وفقًا لـ Ryan Slavy ، يجب على CAs إلقاء نظرة فاحصة على قواعد CA / Browser. من المحتمل أن بعض المراجع المصدقة ليسوا على دراية بمتطلبات RFC 6960.

وعدم وجود ملحق مقابل ليس مجرد إجراء شكلي. لا توجد مشكلة هنا بمعنى أن المرجع المصدق الوسيط لا يمكنه إبطال شهادة مرجع مصدق وسيط آخر من نفس المرجع المصدق الجذري.

المشكلة الحقيقية هي أنه في حالة عدم وجود تمديد ، يمكن لـ CA الوسيط أن يلغي نظريًا إلغاء الشهادةCA وسيط آخر أو المرجع المصدق الجذري نفسه. هذه حقا مشكلة في الواقع ، ليس لدى سلطة التصديق في مثل هذه الحالة خيار موثوق به للإلغاء الكامل وغير القابل للإلغاء للشهادات. لا يعمل إجراء الإلغاء كما هو متوقع ، مما يفتح الباب للمهاجمين الذين يحتمل أن يقوموا بهجوم لاستعادة الشهادة التي تم إبطالها.

لإصلاح هذه المشكلة ، يُقترح أنه عند إبطال شهادة ، قم بحذف جميع نسخ المفاتيح نهائيًا حتى يصبح هذا الإلغاء أيضًا لا رجوع فيه.

لتبرير المرجع المصدق ، يمكننا القول أنه حتى بدون هذا العيب ، فإن إجراء إبطال الشهادة لا يعمل كما هو متوقع الآن. على سبيل المثال ، تحتفظ المتصفحات الرئيسية بنسخها الخاصة من قوائم إلغاء الشهادات - ولا تتحقق دائمًا من تحديثها. تحتوي قوائم CRL هذه على المعلومات الأساسية والأكثر أهمية فقط ، لكنها بعيدة عن الاكتمال. على سبيل المثال ، لا يكلف Chrome عناء التحقق لمعرفة ما إذا تم إبطال كل شهادة TLS محددة ، في حين أن Firefox يفعل ذلك. هذا يعني أنه في بعض الأحيان باستخدام Chrome ، يمكنك الانتقال بأمان إلى موقع بشهادة منتهية الصلاحية ، وسيقوم Firefox بإصدار تحذير ولن يسمح لك بذلك.

ومن المثير للاهتمام ، وفقًا للقواعد ، أنه يجب إلغاء الشهادات غير الصحيحة في المتصفحات في غضون 7 أيام ، ولكن تم استثناء هذا الموقف. قال بن ويلسون من موزيلا إنهم لن يفعلوا ذلكإبطال الشهادات بامتداد id-pkix-ocsp-nocheck المفقود. على الرغم من أن هذه الشهادات غير متوافقة ، إلا أن متصفح Firefox لا يتأثر بهذه الثغرة الأمنية المعينة لأنه لا يقبل استجابات OCSP الموقعة من المراجع المصدقة الوسيطة.

يجب أن تحل المراجع المصدقة محل الشهادات غير الصحيحة بطريقة ما ، ولكن لا يوجد موعد نهائي لها.

لمزيد من المعلومات حول حلول PKI للمؤسسات ، اتصل بمديري GlobalSign +7 (499) 678 2210 ، sales-ru@globalsign.com.