يعد Panorama هو نظام المراقبة والتحكم المركزي لجدار الحماية (NGFW) من الجيل القادم لشركة بالو ألتو نتوركس ، والذي اكتسب شعبية متزايدة في الآونة الأخيرة. على وجه الخصوص ، نحن في Angara Professional Assistance نعمل مع هذا المنتج في كثير من الأحيان. في عام 2019 ، اعترفت وكالة المحللين Gartner بهم كقادة في Magic Quadrant 8 مرات. باستخدام Panorama ، يمكننا تجميع السجلات وتخزينها من جميع جدران الحماية ، وإنشاء تقارير ، وإدارة الإعدادات (باستخدام التحكم في الوصول المرن) ، والتراخيص ، والتحديثات ، وحتى مراقبة حالة الجهاز.

لكن لنبدأ بالترتيب.

يتم تسليم البانوراما كجهاز PAK أو افتراضي. التطبيقات الصغيرة لها نفس الوظائف مثل PAK. يمكن نشر التطبيقات الافتراضية على VMware ESXi و Google Cloud Platform و Amazon Web Services و Microsoft Azure. الترخيص هو نفسه على جميع المنصات. تدعم البانوراما عمل الكتلة.

يمكن أن تعمل البانوراما في ثلاثة أوضاع (في الواقع ، في أربعة ، ولكن هذا الأخير قديم جدًا ولا يوصى به للتثبيتات الجديدة):

- وضع البانوراما هو وضع التشغيل الافتراضي. في هذا الوضع ، يمكن للجهاز التحكم في جدران الحماية الأخرى وجمع السجلات منها.

- وضع جامع السجل - في هذا الوضع ، لا تجمع البانوراما إلا السجلات من جدران الحماية المقابلة.

- وضع الإدارة فقط - يتحدث عن نفسه. يدير Panorama الأجهزة فقط.

وفقًا لذلك ، هناك العديد من الحلول المعمارية الشائعة لدمج بانوراما في الشبكة.

دعونا نلقي نظرة على العمارة الأكثر شيوعًا ووضع البانوراما. يتم استخدام هذا الوضع افتراضيًا ، لذلك لا يلزم اتخاذ خطوات إضافية لتنشيطه.

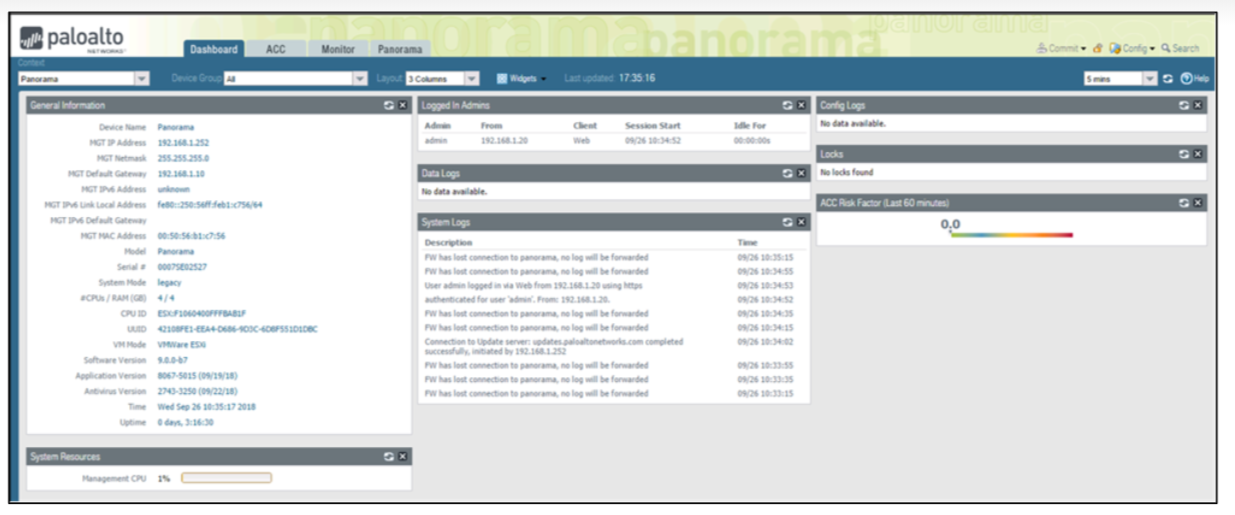

بعد تسجيل الجهاز على بوابة الدعم ، اتصل ببانوراما عبر واجهة MGT على IP 192.168.1.252 ، admin / admin. إذا استخدمنا تطبيقات افتراضية ، فسنحتاج إلى تعيين الإعدادات الأولية عبر سطر الأوامر:

# set deviceconfig system ip-address <Panorama-IP> netmask <netmask> default-gateway <gateway-IP> dns-setting servers primary <DNS-IP>

الواجهة الأولية تشبه إلى حد كبير تلك التي تراها على جدار الحماية.

ستكون الواجهة الكاملة متاحة بعد تكوين أقسام النموذج ومجموعة الأجهزة ، ولكن المزيد عن ذلك لاحقًا.

الترخيص

إذا استخدمنا جهازًا افتراضيًا ، فإننا نحتاج إلى إنشاء رقم تسلسلي له على بوابة دعم عملاء شبكة Palo Alto ، ثم أدخله في القسم

Panorama > Setup > Management > General Settings. ثم تحتاج إلى تحميل الترخيص في القسم Panorama > Licenses > License Management.

تدريب

في البانوراما ، يوصى بتثبيت إصدار PAN-OS والتحديثات الديناميكية التي لا تقل عن تلك المثبتة على جدران الحماية. يمكن القيام بذلك في أقسام

Panorama > Softwareو Panorama > Dynamic Updates. في نفس القسم ، من المستحسن تكوين تحديثات التوقيع التلقائي. بشكل عام ، يُسمح لإصدارات Panorama بالاختلاف عن جدار الحماية لأعلى بمقدار 5-6 إصدارات في إطار الإصدار الرئيسي. على سبيل المثال ، إصدار Panorama 9.0.6 وإصدار جدار الحماية 9.0.2.

لا يختلف التكوين الأولي للجهاز تمامًا عما ستفعله على جدار الحماية. في القسم ، قم

Panorama > Setup > Management Servicesبتسجيل خوادم DNS و NTP (إذا لم نقم بذلك أولاً من خلال CLI).

يتم تطبيق الإعدادات بنفس الطريقة - من خلال قائمة Commit ، والتي تنقسم هنا إلى ثلاثة أجزاء: Commit to Panorama و Push to Devices و Commit و Push.

- Commit to Panorama - يطبق التكوين على جهاز Panorama فقط.

- Push to Devices - إرسال البانوراما (التكوين الجاري) المطبقة إلى جدران الحماية. بالمناسبة ، يمكن تحديد قائمة بيانات جدار الحماية والإعدادات الأخرى في النافذة التي تظهر بعد تنفيذ هذا الإجراء.

- Commit and Push - تطبيق تكوين على Panorama ثم إرساله إلى الأجهزة التابعة.

إضافة جدران الحماية إلى البانوراما

لذا ، دعنا ننتقل إلى الوظيفة التي تم إنشاء هذا الحل لها ، وهي إضافة جدران حماية للإدارة اللاحقة.

يحدث هذا في ثلاث خطوات:

- تكوين عنوان خادم Panorama على جدار الحماية.

- إضافة الرقم التسلسلي لجدار الحماية إلى بانوراما.

- حفظ جميع الإعدادات عن طريق Commit.

على جدار الحماية ، انتقل إلى القسم

Device > Setup > Management. بعد ذلك ، في قسم إعدادات البانوراما ، نشير إلى عنوان IP لخادم البانوراما.

في Panorama ، انتقل إلى القسم

Panorama > Managed Devices > Summary.

انقر فوق الزر "إضافة" وأضف الرقم التسلسلي لجدار الحماية.

نطبق جميع الإعدادات على جدار الحماية والبانوراما.

بعد ذلك ، في نفس القائمة ،

Panorama > Managed Devices > Summaryسنرى أن حالة الجهاز أصبحت "متصلة" ، بالإضافة إلى معلومات حول الرقم التسلسلي وعنوان IP والطراز وإصدار قواعد التوقيع ومعلومات أخرى.

هناك فروق دقيقة عندما تحتاج ، على سبيل المثال ، إلى إضافة جدار حماية تم استخدامه لفترة طويلة ، ونقل جميع السياسات والإعدادات الموجودة تحت التحكم في البانوراما. أو عندما تحتاج إلى ترحيل مئات الجدران النارية وأتمتة العملية. لن نتطرق إلى كل فارق بسيط في هذه المرحلة ، يمكننا فقط أن نقول أن العملية ليست صعبة على الإطلاق.

قوالب

تعد القوالب ومجموعات الأجهزة من الإعدادات الرئيسية التي يصعب فهمها في البداية لأي شخص يستخدم Panorama.

تعد القوالب ومجموعات الأجهزة من الإعدادات الرئيسية التي يصعب فهمها في البداية لأي شخص يستخدم Panorama.

القوالب هي كائنات تم إنشاؤها على Panorama تقوم بتخزين البيانات المتعلقة بأقسام الشبكة والأجهزة بجدران الحماية.

يتم إنشاء القوالب في القسم

Panorama > Templates. هذا القسم فارغ في البداية. نحتاج إلى النقر فوق الزر "إضافة" وإضافة النموذج الأول. مباشرة بعد ذلك ، سيظهر قسمان جديدان (الشبكة والجهاز) في واجهة ويب بانوراما.

يمكن أن يكون هناك العديد من القوالب ، لذلك ، عند إجراء تغييرات على أقسام الشبكة والأجهزة في Panorama ، يجب عليك تحديد القالب المناسب.

قائمة اختيار القالب

قوالب المكدس هي مجموعة يمكن تشكيلها من ثمانية قوالب. هرميًا ، تبدو مثل 8 طبقات. يتم نشر الإعدادات على الطبقة العليا إلى الطبقة السفلى ولها أولوية أعلى. يتم إنشاؤها في نفس القسم مثل القوالب العادية.

متغيرات القوالب

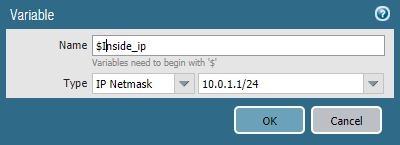

لنفترض أن لدينا العديد من جدران الحماية التي تتم إدارتها بواسطة Panorama ولديها عناوين IP داخلية من 10.0.1.1/24 إلى 10.0.100.1/24. من أجل عدم إنشاء 100 نموذج مختلف لكل منها ، يمكنك استخدام وظيفة القيم المتغيرة.

دعونا نرى كيفية القيام بذلك باستخدام مثال الموقف أعلاه.

دعنا

Panorama > Templatesنذهب إلى القائمة وننشئ نموذجًا سيكون مسؤولًا عن عناوين IP على واجهات جدار الحماية. دعونا نسميها "واجهات جدار الحماية". دعنا Network > Interfacesنذهب إلى القائمة ، وبعد التأكد من تحديد النموذج الذي أنشأناه من الأعلى ، سننتقل إلى إعدادات الواجهة التي نحتاجها ، على سبيل المثال ، ethernet1 / 1. بالانتقال إلى قسم IPv4 ، انقر فوق الزر إضافة لإضافة قيمة عنوان IP ، ثم انقر فوق New Xمتغير. يمكن إنشاء متغير جديد هنا. دعونا نعطيه اسما ومعنى.

دعنا

Panorama > Managed Devices > Summaryنذهب إلى القائمة حيث يتم عرض جميع جدران الحماية المتصلة ببانوراما. حدد جدار الحماية ، الذي يجب أن يكون له العنوان 10.0.2.1/24 ، واضغط على الزر إنشاء في عمود المتغيرات ، وبعد ذلك ستفتح نافذة إنشاء تعريف متغير للجهاز.

اختر لا وانقر فوق موافق. تفتح متغيرات القالب لنافذة اسم $ $.

بعد ذلك ، حدد المتغير $ Inside_IP الذي أنشأناه وانقر على زر تجاوز. أدخل عنوان IP المطلوب 10.0.2.1/24.

دعنا نكرر هذه الخطوات لجميع جدران الحماية التي نحتاجها ، ثم نقوم بتطبيق التكوين

Commit > Commit and Push.

سمحت لنا هذه الإجراءات ، باستخدام Panorama ، بإدخال قيم مختلفة لعدة جدران حماية داخل قالب واحد. يمكننا أيضًا أن نسلك مسارًا أقل ملاءمة باستخدام وظيفة التجاوز مباشرة على جدران الحماية. إذا سمح المسؤول للكتابة فوق القيم التي تأتي من Panorama ، فعندئذٍ باستخدام هذه الوظيفة محليًا على جدار الحماية ، يمكنك استبدال القيمة المرسلة من Panorama (في هذه الحالة ، عنوان IP).

في النهاية ، قد لا نحدد عناوين IP للواجهات على Panorama على الإطلاق ، ولكن نقوم بذلك محليًا في كل اتحاد.

يمكن تصدير المتغيرات (متغيرات القوالب) إلى ملف وتحريرها ثم استيرادها. يمكن القيام بذلك في القسم

Panorama > Templates. للقيام بذلك ، حدد القالب الذي نحتاجه ، ودون فتحه ، انقر فوقX Variable CSV > Export. بعد فتح هذا الملف ، تحتاج إلى تغيير القيمة لكل جدار حماية نستخدمه ، ثم استيراد هذا الملف بنفس الطريقة. هذه الطريقة بالتأكيد أسرع وتوفر الوقت إذا تمكنا من إدارة عدد كبير من جدران الحماية.

مجموعات الأجهزة

الآن دعونا نتحدث عن مفهوم مماثل - مجموعات الأجهزة.

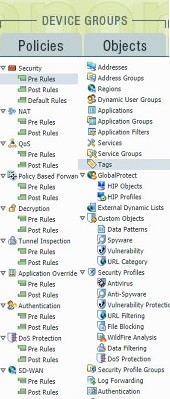

مجموعات الأجهزة هي كائنات تم إنشاؤها في Panorama تخزن البيانات المتعلقة بأقسام السياسات والكائنات في جدران الحماية.

يتم إنشاء مجموعات الأجهزة في القسم

Panorama > Device Groups. هذا القسم فارغ في البداية. نحتاج إلى النقر فوق الزر "إضافة" وإضافة المجموعة الأولى. بعد ذلك مباشرة ، سيظهر قسمان جديدان (السياسات والكائنات) في واجهة ويب بانوراما.

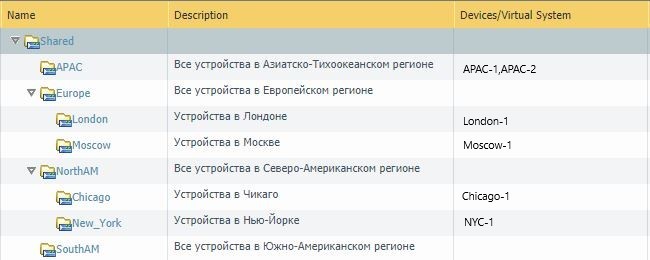

مثل القوالب ، يتم تعيين مجموعات الأجهزة لجدران حماية محددة. يمكن أن ينتمي جدار الحماية أيضًا إلى تسلسل هرمي للمجموعة. المبدأ يختلف قليلاً عن القوالب.

مثال التسلسل الهرمي للمجموعة

تجدر الإشارة إلى أنه بعد إنشاء المجموعة الأولى ، سيكون لدينا مجموعة مشتركة تسمى Shared ، ستنطبق إعداداتها على جميع المجموعات الأخرى.

ماذا يحدث إذا قمت بتعيين مجموعة أجهزة لجهاز ، ولكنك لم تقم بتعيين قالب؟

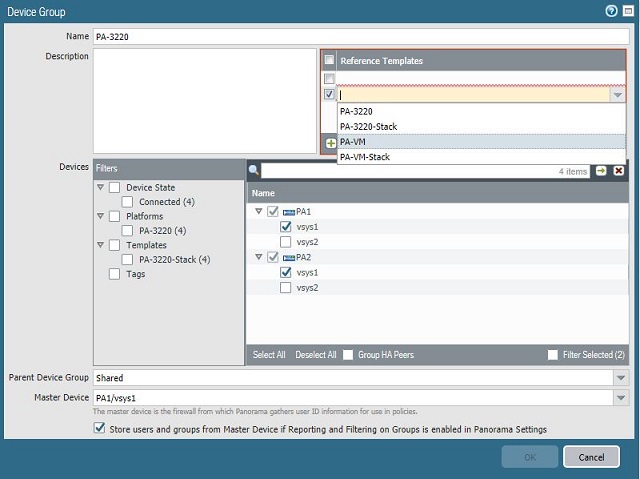

قد نواجه صعوبات ، على سبيل المثال ، عند إنشاء سياسة أمان جديدة: في قسم تحديد المناطق ، لن يكون لدينا أي شيء متاح باستثناء أي. هذا يرجع إلى حقيقة أنه لا يوجد قالب واحد مخصص للجهاز ، حيث سيتم تعيين هذه المناطق. إحدى الطرق لحل هذه المشكلة هي باستخدام القوالب المرجعية. عند إنشاء مجموعة أجهزة وإضافة جهاز إليها ، لديك أيضًا خيار توفير ارتباط إلى القالب.

قوالب مرجعية

يمكننا إنشاء نموذج يتم فيه تحديد المناطق ، ثم ربطه ببساطة من القائمة لإنشاء مجموعة الأجهزة أو تحريرها.

سياسات

كما نعلم بالفعل ، تدير مجموعات الأجهزة أيضًا السياسات التي يتم إرسالها إلى جدار الحماية من Panorama. على عكس المحرر المعتاد للسياسات ، لدينا هنا أقسام جديدة: Pre Rules، Post Rules، Default Rules.

من وجهة نظر هرمية ، يعمل كل شيء على النحو التالي (لا تنس أنه بالإضافة إلى مجموعات الأجهزة المعتادة ، لدينا أيضًا مجموعة مشتركة مشتركة):

للوهلة الأولى ، قد يبدو هذا مخيفًا بعض الشيء ، ولكن في الواقع ، كل شيء أبسط بكثير. سيكون التسلسل الهرمي للسياسات واضحًا بعد القواعد القليلة الأولى التي تم إنشاؤها. بالإضافة إلى ذلك ، يمكنك دائمًا رؤية كيف ستبدو القواعد الناتجة على الجهاز النهائي. للقيام بذلك ، يمكنك استخدام زر قواعد المعاينة في قسم تحرير السياسة.

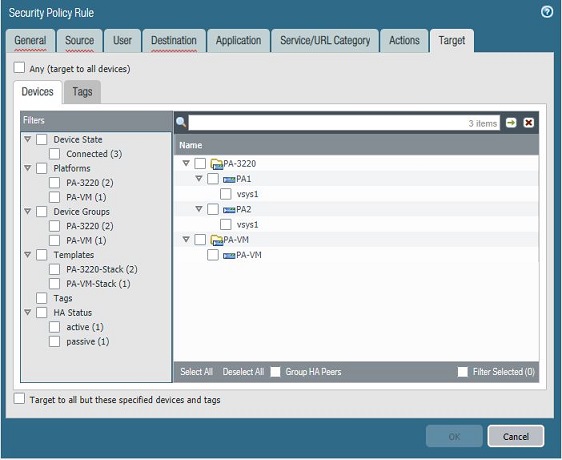

عند إنشاء قاعدة ، من الممكن أيضًا تحديد هدف لتعيين السياسة لجهاز معين. من الناحية العملية ، يعتبر كاتب المقالة أن هذه الوظيفة ليست الأكثر ملاءمة ، لأنها يمكن أن تؤدي إلى الخلط بين السياسات على الأجهزة المختلفة عندما يتم عرضها بشكل عام في نافذة واحدة. ومع ذلك ، كل هذا يتوقف على الشخص. ربما يبدو مناسبًا للبعض.

تحديد الأجهزة المراد تغطيتها بالسياسة

هناك أيضًا وظيفة مثيرة للاهتمام للغاية لأولئك الذين يحبون النظام. في إعدادات Panorama ، يمكنك تعيين الحقول المطلوبة التي يجب ملؤها عند إنشاء القواعد ، وإلا سيحدث "Commit فشل". يعد هذا ملائمًا ، على سبيل المثال ، يعلم المسؤولين إضافة أوصاف للقواعد التي يقومون بإنشائها أو إضافة علامات. من خلال الوصف ، يمكننا أن نفهم ما كانت الفكرة لهذه القاعدة أو تلك ؛ عن طريق العلامات ، يمكننا تجميع القواعد ، وتصفية القواعد غير الضرورية.

على الصعيد العالمي ، تم تكوين هذا في القائمة

Panorama > Setup > Management > Policy Rulebase Settings.

على مستوى القوالب ، تم تكوين هذا في القائمة

Devices > Setup > Management > Policy Rulebase Settings.

تسجيل

الآن دعنا نذهب من خلال السجلات.

تتلقى Panorama معلومات حول السجلات من مصدرين: محلي وبعيد.

المصدر المحلي - السجلات التي تم إرسالها بواسطة جدار الحماية نفسه إلى Panorama. السجلات التي طلبتها واستلمتها Panorama من جامعي السجلات وبحيرة Cortex Data (لن نتطرق إليها في هذه المقالة).

المصدر البعيد - السجلات المطلوبة من جدار الحماية.

هناك أيضًا نوعان من السجلات: قاعدة بيانات الملخص والسجلات التفصيلية.

- ملخص قاعدة البيانات - يقوم جدار الحماية بتجميع السجلات كل 15 دقيقة ، ويقوم بتجميعها (تتم إزالة بعض الحقول والمعلومات من السجلات) وإرسالها إلى Panorama ، حتى إذا لم يتم تكوين قواعد إعادة توجيه السجل. تحتوي هذه السجلات على معلومات حول إحصاءات التطبيق والتهديدات وحركة المرور وفحص الأنفاق وتصفية عناوين URL.

- السجلات التفصيلية - تحتوي هذه السجلات على معلومات كاملة وجميع الحقول. تطلب Panorama هذه السجلات من جدار الحماية نفسه. أيضًا ، لتواجدهم على جدران الحماية ، يجب تكوين إعدادات سجلات إعادة التوجيه.

واجهة عرض السجلات نفسها مطابقة تقريبًا لما تراه على جدران الحماية. يوجد ACC ولوحة المعلومات المعتادة وقسم الشاشة. وحتى أقسام إنشاء التقارير هي نفسها.

ابحث عن المشاكل

الآن دعونا نلقي نظرة على مشاكل التصحيح في المستوى الأعلى.

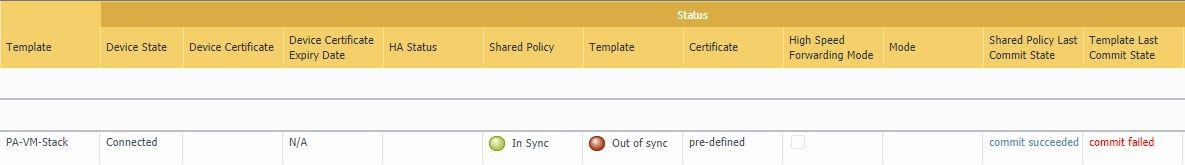

يجدر التحقق من قسم ملخص الجهاز في كثير من الأحيان. هناك يمكنك العثور على معلومات حول حالة الأجهزة المتصلة بـ Panorama. على سبيل المثال ، يمكننا أن نرى الموقف التالي:

في هذه الحالة ، نرى أن تكوين جدار الحماية غير متزامن مع Panorama بسبب خطأ "فشل الفشل". يمكن الاطلاع على معلومات حول أسباب هذا الخطأ من خلال النقر على رابط فشل الالتزام الأحمر.

على القائمة

Panorama > Managed Devices > Healthيمكنك الحصول على معلومات حول حالة الأجهزة: الإنتاجية ، وعدد الجلسات الجديدة في الثانية ، وإجمالي عدد الجلسات ، وتحميل المعالج على مستوى البيانات وطائرة الإدارة ، واستخدام الذاكرة ، وعدد السجلات في الثانية ، وحالة المراوح وإمدادات الطاقة. أيضا ، يمكن عرض جميع هذه المعلومات في شكل رسوم بيانية.

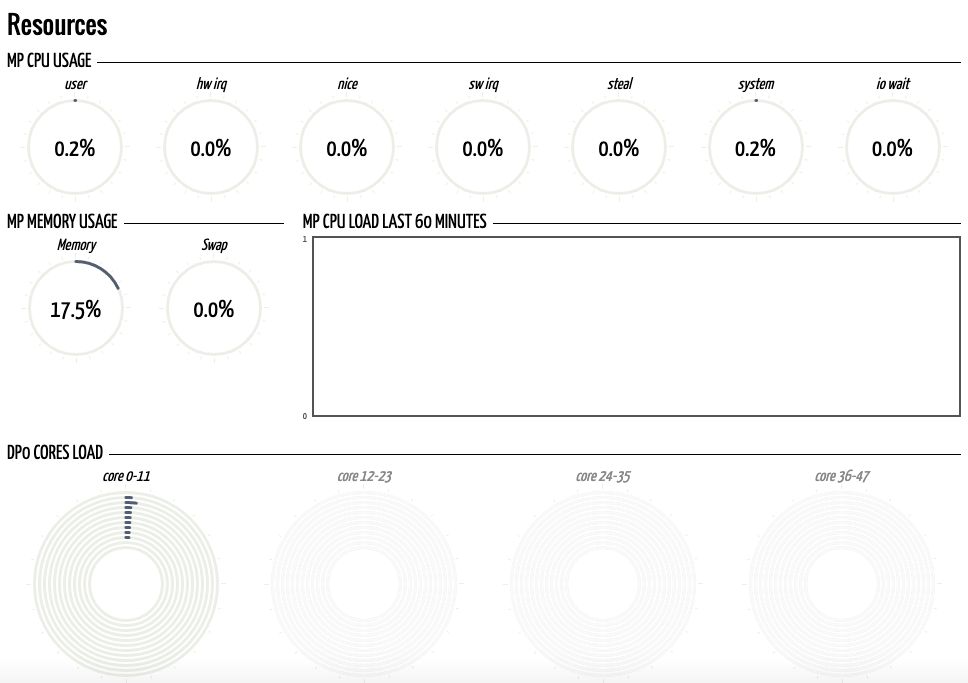

نظرًا لأننا ذكرنا الموارد والتصحيح ، في إطار هذه المقالة سنذكر مكونًا إضافيًا رائعًا لمتصفح Chrome يسمى Pan (w) achrome... يتم تشغيله بعد إدخال بيانات الاعتماد في واجهة الويب الخاصة بجدار الحماية. في المكون الإضافي ، يمكنك عرض معلومات عامة حول حالة الجهاز والحصول على معلومات أكثر تفصيلاً حول تحميل الموارد مما سنراه في Panorama ، ولكن حتى عرض إحصائيات حول عدادات معينة (لم تتناسب القائمة الكاملة مع لقطة الشاشة):

بالطبع ، يمكن العثور على هذه المعلومات في شكل أكثر تفصيلاً بكثير مع وصف العدادات من خلال CLI للجهاز ، ومع ذلك ، هذا موضوع منفصل لمقال آخر حول التصحيح. سيسمح لك هذا البرنامج المساعد بالتقييم البصري في شكل رسومي لما يحدث مع جهاز معين. وبالنسبة لـ 70٪ من المشاكل الناشئة ، قد يكون هذا كافياً.

حسنًا ، دعنا نعود إلى المشاكل "الأرضية". وواحدة من أكثر المشاكل شيوعًا المرتبطة باتصال البانوراما بجدران الحماية. للقيام بذلك ، نحتاج إلى التحقق من توفر المنافذ التالية:

- 3978 - اتصال البانوراما بجدران الحماية وجامعي السجلات ؛

- 28443 - تحديث البرامج من Panorama إلى الأجهزة التابعة ؛

- 28 - التواصل بين عقد Panorama HA (مشفرة) ؛

- 28260 ، 28769 - التواصل بين عُقد Panorama HA (غير مشفرة).

أيضًا ، لا تنس أنه يمكن عرض الأخطاء على جدار الحماية في قسم الشاشة

> Logs > System، وتصفيتها من خلال مرشح ("الوصف يحتوي على بانوراما").

استبدال الأجهزة

أخيرًا ، دعنا نتطرق إلى موقف غير شائع جدًا ، مثل استبدال جدران الحماية المتصلة بـ Panorama. لنحذف الفروق الدقيقة في نقل التراخيص من جهاز قديم إلى جهاز جديد (يمكنك القراءة عن ذلك في الكتيبات الرسمية بناء على طلب "كيفية نقل التراخيص إلى جهاز احتياطي") والانتقال مباشرة إلى تسلسل الإعداد:

- نحن نجعل التكوين الأساسي لجدار الحماية الجديد. نحتاج إلى التأكد من تكوين الوصول عبر واجهة mgmt وأن إصدارات PAN-OS تتطابق. يجدر أيضًا التحقق من إصدارات التوقيع في قسم التحديثات الديناميكية.

- نقوم بتصدير "حالة الجهاز" للجهاز القديم عبر Panorama. ننتقل إلى سطر الأوامر وننفذ أحد الأوامر التالية (اعتمادًا على البروتوكول المدعوم على الخادم ، حيث سنصدر التكوين):

> scp export device-state device <old-serial#> to <login>@<serverIP>:<path>

أو:

> tftp export device-state device <old-serial#> to <login>@<serverIP>:<path>

, :

> replace device old <old-serial#> new <new-serial#> - «device state» .

Device > Setup > Operations > Import device state. - Commit.

بالطبع ، مررنا فقط بأعلى إعدادات البانوراما ولم نلمس العديد من الفروق الدقيقة. ومع ذلك ، فإن فهم الجزء العلوي سيسمح لك بتوصيل جدران الحماية بـ Panorama ، وفهم وظائفها الأساسية ، وبدء المزيد من التخصيص الدقيق بنفسك.

إذا تبين أن هذا الموضوع مثير للاهتمام بالنسبة لك ، فسوف نحاول في المقالات التالية أن نغطي بمزيد من التفصيل مشكلات تصحيح الأخطاء (استكشاف الأخطاء وإصلاحها) التي يتم تقديمها عادةً للدعم الفني أو ASC (مركز الدعم المعتمد) للحل والتي تكون غائبة في أدلة الشركة المصنعة الرسمية المتاحة للعملاء العاديين.

يمكننا التطرق إلى مواضيع مثل:

- CLI. الفروق الدقيقة واختراق الحياة.

- استخدام ملف الدعم الفني لاستكشاف الأخطاء وإصلاحها.

- منطق التدفق.

- التقاط الحزم.

- تشخيص الحزم.

- استكشاف أخطاء حركة المرور الواردة. VPN ، Ike ، IPsec.

- استكشاف أخطاء حركة المرور العابر.

- خدمات النظام (DAEMONS).

- استكشاف أخطاء الشهادات وعمليات التفتيش SSL.

- استكشاف أخطاء User-ID وإصلاحها.

- جلوبال بروتكت حل المشاكل.

اترك تعليقات إذا كنت مهتمًا بهذا الموضوع.