بعد الجمع بين خبرتي المكتسبة في العميل مع معرفة البائع وكفاءاته ، أريد أن أشاركك بشكل أساسي تعليمات خطوة بخطوة: كيفية إنشاء نموذج التحكم في الوصول المستند إلى الأدوار في شركة كبيرة ، وماذا سيعطي في النهاية. تتكون تعليماتي من جزأين: الأول - نحن نستعد لبناء نموذج ، والثاني - نحن نبني بالفعل. هنا الجزء الأول ، تحضيري.

ملاحظة: بناء نموذج يحتذى به ، للأسف ، ليس نتيجة ، بل عملية. أو بالأحرى ، حتى جزء من عملية إنشاء نظام بيئي للتحكم في الوصول في الشركة. لذا تابع على المدى الطويل.

أولاً ، دعنا نحدد - ما هو التحكم في الوصول القائم على الأدوار؟ لنفترض أن لديك بنكًا كبيرًا به عشرات أو حتى مئات الآلاف من الموظفين (الموضوعات) ، لكل منها عشرات حقوق الوصول إلى مئات أنظمة المعلومات المصرفية الداخلية (الأشياء). الآن اضرب عدد الكائنات في عدد الموضوعات - وهذا هو الحد الأدنى لعدد الاتصالات التي تحتاج إلى إنشائها أولاً ثم التحكم فيها. هل من الواقعي القيام بذلك يدويًا؟ بالطبع لا - ظهرت الأدوار لحل هذه المشكلة.

الدور عبارة عن مجموعة من الأذونات التي يحتاجها المستخدم أو مجموعة من المستخدمين لأداء مهام عمل معينة. يمكن أن يكون لكل موظف دور واحد أو أكثر ، ويمكن أن يحتوي كل دور على إذن واحد إلى العديد من الأذونات المسموح بها للمستخدم داخل هذا الدور. يمكن ربط الأدوار بمناصب أو أقسام أو مهام وظيفية محددة للموظفين.

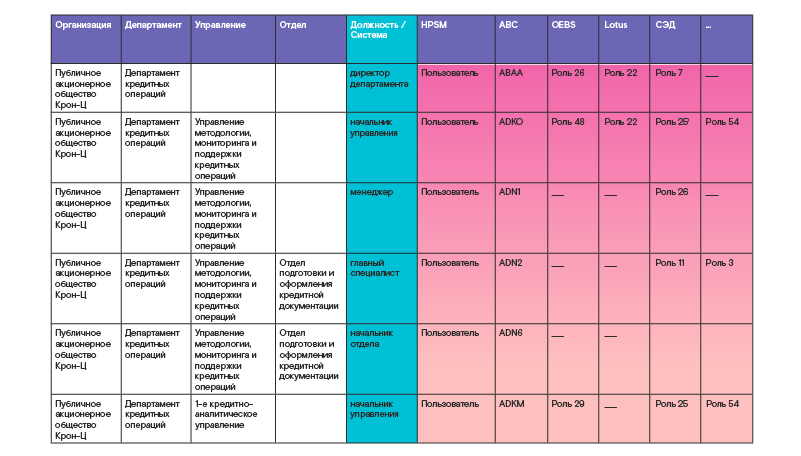

عادة ما يتم إنشاء الأدوار من أذون الموظفين الفردية في كل نظام معلومات. ثم تتكون أدوار الأعمال العالمية من أدوار كل نظام. على سبيل المثال ، قد يتضمن دور أعمال مدير الائتمان العديد من الأدوار المتميزة في أنظمة المعلومات التي يتم استخدامها في مكتب عميل البنك. على سبيل المثال ، في النظام المصرفي المؤتمت الرئيسي ووحدة النقد ونظام إدارة المستندات الإلكترونية ومدير الخدمة وغيرها. ترتبط أدوار العمل ، كقاعدة عامة ، بالهيكل التنظيمي وهيكل الموظفين - وبعبارة أخرى ، بمجموعة أقسام الشركة ومناصبها فيها. هذه هي الطريقة التي يتم بها تشكيل مصفوفة الأدوار العالمية (أعطي مثالاً في الجدول أدناه).

وتجدر الإشارة إلى أنه من المستحيل ببساطة بناء نموذج يحتذى به بنسبة 100٪ ، مع توفير جميع الحقوق اللازمة لموظفي كل منصب في هيكل تجاري. نعم ، ليس من الضروري. بعد كل شيء ، لا يمكن أن يكون نموذج القدوة ثابتًا ، لأنه يعتمد على بيئة متغيرة باستمرار. ومن التغيير في أنشطة أعمال الشركة ، مما يؤثر بالتالي على التغيير في الهيكل التنظيمي والوظيفة. ومن قلة التزويد الكامل بالموارد ، ومن عدم الامتثال للأوصاف الوظيفية ، ومن الرغبة في الربح على حساب السلامة ، ومن عوامل أخرى كثيرة. لذلك ، من الضروري بناء نموذج يحتذى به يمكن أن يغطي ما يصل إلى 80٪ من احتياجات المستخدمين للحقوق الأساسية اللازمة عند تعيينهم في منصب. وسيكون بمقدورهم ، إذا لزم الأمر ، طلب الـ 20٪ المتبقية في وقت لاحق في طلبات منفصلة.

بالطبع ، يمكنك أن تسأل: "ماذا ، لا يوجد قدوة بنسبة 100٪؟" حسنًا ، لماذا يحدث هذا ، على سبيل المثال ، في الهياكل غير الربحية التي لا تخضع للتغييرات المتكررة - في بعض معاهد الأبحاث. أو في المنظمات الصناعية العسكرية المعقدة ذات المستوى العالي من الأمن ، حيث يأتي الأمن أولاً. يحدث أيضًا في هيكل تجاري ، ولكن في إطار وحدة منفصلة ، يكون عملها عملية ثابتة إلى حد ما ويمكن التنبؤ بها.

الميزة الرئيسية لإدارة الأدوار هي تبسيط منح الحقوق ، لأن عدد الأدوار أقل بكثير من عدد مستخدمي نظام المعلومات. وهذا ينطبق على أي صناعة.

لنأخذ شركة للبيع بالتجزئة: توظف الآلاف من مندوبي المبيعات ، ولكن لديهم نفس مجموعة الحقوق في النظام N ، وسيتم إنشاء دور واحد فقط لهم. جاء بائع جديد إلى الشركة - تم تكليفه تلقائيًا بالدور الضروري في النظام ، الذي يمتلك بالفعل جميع السلطات اللازمة. يمكنك أيضًا تغيير حقوق آلاف البائعين بنقرة واحدة ، على سبيل المثال ، إضافة خيار جديد لإنشاء تقرير. لا تحتاج إلى إجراء ألف عملية ، وربط حق جديد بكل حساب - ما عليك سوى إضافة هذا الخيار إلى الدور ، وسيظهر لجميع البائعين في نفس الوقت.

ميزة أخرى للإدارة القائمة على الأدوار هي القضاء على إصدار السلطات غير المتوافقة. أي أن الموظف الذي له دور معين في النظام لا يمكن أن يكون له دور آخر في نفس الوقت ، ولا يجب الجمع بين حقوقه والحقوق في الأول. ومن الأمثلة اللافتة حظر الجمع بين وظائف الدخول في صفقة مالية والتحكم فيها.

يمكن لأي شخص مهتم بكيفية حدوث التحكم في الوصول القائم على الدور أن يفعل

الغوص في التاريخ

, - 70- XX . , , , . , – , . , , .

, . , .

, , – () (DAC – Discretionary access control). . . . : .

– (MAC — Mandatory access control). . . , , , . , : , , .

- , - . ! , , .

1992 . RBAC (Role-based access control). , INCITS 359-2012, (INCITS).

« , , ». RBAC – , , , , , .

– . , . , , . , , .. «», . «».

, . . ( , ). , , (/ ), (/) ..

(ABAC — Attribute-based access control). . , : , , . , , , , .

, , . . , , . , - .

ABAC « ». . , . – , ! , , . , .

, . , .

, , – () (DAC – Discretionary access control). . . . : .

– (MAC — Mandatory access control). . . , , , . , : , , .

- , - . ! , , .

1992 . RBAC (Role-based access control). , INCITS 359-2012, (INCITS).

« , , ». RBAC – , , , , , .

– . , . , , . , , .. «», . «».

, . . ( , ). , , (/ ), (/) ..

(ABAC — Attribute-based access control). . , : , , . , , , , .

, , . . , , . , - .

ABAC « ». . , . – , ! , , . , .

الآن دعونا نتحدث عن الخطوات التحضيرية اللازمة ، والتي بدونها من المستحيل ببساطة بناء نموذج يحتذى به.

الخطوة 1. إنشاء نموذج وظيفي

من الجدير البدء بإنشاء نموذج وظيفي - وثيقة عالية المستوى تصف بالتفصيل وظائف كل قسم وكل منصب. كقاعدة ، تأتي المعلومات من وثائق مختلفة: توصيفات الوظائف واللوائح للأقسام الفردية - الإدارات والإدارات والإدارات. يجب الموافقة على النموذج الوظيفي مع جميع الإدارات المهتمة (الأعمال والرقابة الداخلية والأمن) والموافقة عليها من قبل إدارة الشركة. ما الغرض من هذه الوثيقة؟ بحيث يمكن أن يشير إليها نموذج القدوة. على سبيل المثال ، ستقوم ببناء نموذج يحتذى به بناءً على حقوق الموظف الحالية - يتم تفريغه من النظام و "يتم إحضاره إلى قاسم مشترك". بعد ذلك ، عند تنسيق الأدوار المستلمة مع صاحب العمل للنظام ، يمكنك الرجوع إلى عنصر معين من النموذج الوظيفي ،على أساس هذا الحق أو ذلك الحق في الدور.

2. -

الخطوة الثانية هي إجراء مراجعة لأنظمة تكنولوجيا المعلومات لفهم كيفية تنظيم الوصول إليها. على سبيل المثال ، كانت شركتي المالية تدير عدة مئات من أنظمة المعلومات. جميع الأنظمة لديها بعض مبادئ الإدارة القائمة على الأدوار ، وكان لمعظمها نوع من الأدوار ، ولكن في الغالب على الورق أو في دليل النظام - كانت قديمة منذ فترة طويلة ، وتم توزيع الوصول إليها على أساس طلبات المستخدم الفعلية. بطبيعة الحال ، من المستحيل ببساطة بناء نموذج يحتذى به في عدة مئات من الأنظمة في وقت واحد ، عليك أن تبدأ في مكان ما. أجرينا مراجعة متعمقة لعملية التحكم في الوصول لتحديد مستوى نضجها. خلال التحليل ، تم وضع معايير لتحديد أولويات نظم المعلومات - الأهمية ، الاستعداد ، خطط التفكيك ، إلخ.بمساعدتهم ، قمنا ببناء تسلسل لتطوير / تحديث القدوة لهذه الأنظمة. ثم أدرجنا نماذج يحتذى بها في خطة دمج إدارة الهوية الخاصة بنا لأتمتة التحكم في الوصول.

إذن كيف تحدد مدى أهمية النظام؟ أجب على الأسئلة التالية:

- هل النظام مرتبط بالعمليات التشغيلية التي يعتمد عليها عمل الشركة الأساسي؟

- هل يؤثر تعطيل النظام على سلامة أصول الشركة؟

- ما هو الحد الأقصى المسموح به لتعطل النظام ، وبعد ذلك يستحيل استعادة النشاط بعد انقطاع؟

- هل يمكن أن يؤدي انتهاك سلامة المعلومات في النظام إلى عواقب لا رجعة فيها ، مالية وسمعة طيبة؟

- خطورة الاحتيال. توفر الوظائف ، مع عدم كفاية التحكم فيها ، من الممكن تنفيذ إجراءات احتيالية داخلية / خارجية ؛

- ما هي المتطلبات القانونية والقواعد والإجراءات الداخلية لهذه الأنظمة؟ هل ستكون هناك غرامات من الجهات التنظيمية لعدم الامتثال؟

في شركتنا المالية ، قمنا بإجراء تدقيق على النحو التالي. قامت الإدارة بتطوير عملية تدقيق Access Right Review للتعامل مع المستخدمين الحاليين والحقوق أولاً على أنظمة المعلومات ذات الأولوية القصوى. تم تعيين الوحدة الأمنية على أنها مالك هذه العملية. ولكن للحصول على صورة كاملة لحقوق الوصول في الشركة ، كان من الضروري إشراك أقسام تكنولوجيا المعلومات والأعمال في هذه العملية. ثم بدأت الخلافات وسوء الفهم ، وأحيانًا حتى التخريب: لا أحد يرغب في التخلي عن واجباته الحالية والانخراط في بعض الأنشطة غير المفهومة للوهلة الأولى.

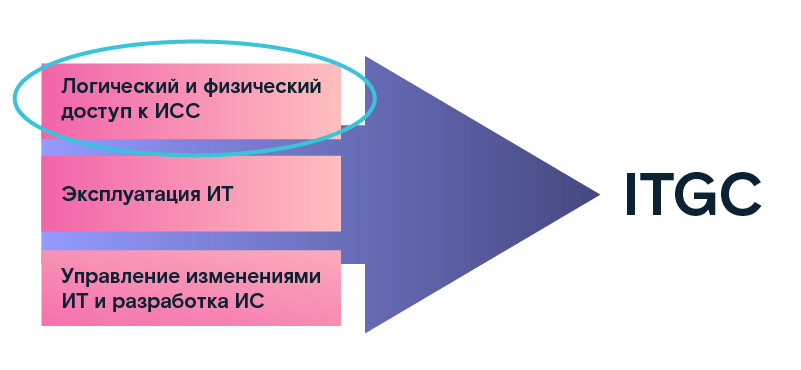

ملحوظة - - – IT general controls (ITG), - , best practice (ITIL, COBIT, IT Governance .) , , , .

أحد مجالات المراجعة هو تحديد معايير الوصول المنطقي والمادي لنظم المعلومات. أخذنا البيانات التي تم الحصول عليها كأساس لمزيد من الاستخدام في بناء نموذج يحتذى به. نتيجة لمثل هذا التدقيق ، حصلنا على سجل لأنظمة تكنولوجيا المعلومات ، حيث تم تحديد معلماتها التقنية وتم تقديم الأوصاف. بالإضافة إلى ذلك ، لكل نظام ، تم تحديد مالك من خط الأعمال ، والذي تم تشغيله من أجل مصلحته: كان هو المسؤول عن العمليات التجارية التي يخدمها هذا النظام. تم أيضًا تعيين مدير خدمة تكنولوجيا المعلومات ، وهو مسؤول عن التنفيذ الفني لاحتياجات الأعمال في قسم معلومات محدد. تم تسجيل الأنظمة الأكثر أهمية للشركة ومعلماتها التقنية ، وشروط التكليف وإيقاف التشغيل ، وما إلى ذلك.كانت هذه المعلمات مفيدة للغاية في التحضير لبناء نموذج يحتذى به.

الخطوة 3 إنشاء منهجية

إن مفتاح نجاح أي عمل هو الطريقة الصحيحة. لذلك ، من أجل بناء نموذج يحتذى به وإجراء المراجعة ، نحتاج إلى إنشاء منهجية نصف فيها التفاعل بين الأقسام ، وإصلاح المسؤولية في لوائح الشركة ، إلخ.

أولاً ، تحتاج إلى فحص جميع المستندات المتاحة التي تحدد إجراء منح الوصول والحقوق. بطريقة ودية ، يجب توثيق العمليات على عدة مستويات:

- المتطلبات العامة للشركات ؛

- متطلبات مجالات أمن المعلومات (حسب مجالات نشاط المنظمة) ؛

- متطلبات العمليات التكنولوجية (التعليمات ومصفوفات الوصول والمبادئ التوجيهية ومتطلبات التكوينات).

في شركتنا المالية ، وجدنا العديد من الوثائق القديمة - كان علينا إحضارها وفقًا للعمليات الجديدة التي يتم تقديمها.

بأمر من الإدارة ، تم إنشاء مجموعة عمل تضم ممثلين عن مناطق الأمن وتكنولوجيا المعلومات والأعمال والرقابة الداخلية. حدد الترتيب أهداف إنشاء المجموعة واتجاه النشاط وفترة الوجود والأشخاص المسؤولين من كل جانب. بالإضافة إلى ذلك ، قمنا بتطوير منهجية لإجراء تدقيق وإجراء لبناء نموذج يحتذى به: تم الاتفاق عليها من قبل جميع الممثلين المسؤولين عن المناطق وتمت الموافقة عليها من قبل إدارة الشركة.

وثائق تصف إجراء تنفيذ المهام والشروط والمسؤوليات ، إلخ. - ضمان أنه في الطريق إلى الهدف العزيزة ، والذي لم يكن واضحًا في البداية للجميع ، لن يكون لدى أي شخص أي أسئلة "لماذا نفعل ذلك ، لماذا نحتاج إليه ، إلخ." ولن تكون هناك فرصة "للقفز" أو إبطاء العملية.

الخطوة 4. إصلاح معلمات نموذج التحكم في الوصول الموجود

نحن نرسم ما يسمى "جواز سفر النظام" من حيث التحكم في الوصول. في الواقع ، هذا استبيان لنظام معلومات معين ، حيث يتم تسجيل جميع الخوارزميات للتحكم في الوصول إليه. من المحتمل أن تكون الشركات التي طبقت حلول IdM بالفعل على دراية بهذا الاستبيان ، حيث تبدأ أبحاث الأنظمة معها.

تدفقت بعض المعلمات حول النظام والمالكين في الاستبيان من سجل تكنولوجيا المعلومات (انظر الخطوة 2 ، التدقيق) ، ولكن تمت إضافة معلمات جديدة أيضًا:

- كيفية إدارة الحسابات (مباشرة في قاعدة البيانات أو من خلال واجهات البرامج) ؛

- كيف يقوم المستخدمون بتسجيل الدخول إلى النظام (باستخدام حساب منفصل أو باستخدام حساب AD ، LDAP ، وما إلى ذلك) ؛

- ما هي مستويات الوصول إلى النظام المستخدمة (مستوى التطبيق ، مستوى النظام ، استخدام النظام لموارد ملفات الشبكة) ؛

- , ;

- (, ..);

- ;

- (, .);

- ;

- (, , ., );

- ( , , .);

- (SOD – Segregation of Duties), ;

- , , , ..

وتستمر القائمة وتوضح بالتفصيل المعلمات المختلفة والكائنات الأخرى المشاركة في عملية التحكم في الوصول.

الخطوة 5. إنشاء وصف التفويض الموجه للأعمال

مستند آخر سنحتاجه عند بناء نموذج يحتذى به هو دليل لجميع السلطات (الحقوق) الممكنة التي يمكن توفيرها للمستخدمين في نظام المعلومات مع وصف تفصيلي لوظيفة الأعمال التي تقف وراءها. في كثير من الأحيان ، يتم تشفير السلطة في النظام بأسماء معينة تتكون من أحرف وأرقام ، ولا يمكن لموظفي الأعمال معرفة ما يكمن وراء هذه الرموز. ثم يذهبون إلى خدمة تكنولوجيا المعلومات ، وهناك ... لا يمكنهم أيضًا الإجابة على السؤال ، على سبيل المثال ، حول الحقوق التي نادراً ما تستخدم. ثم عليك إجراء اختبار إضافي.

من الجيد إذا كان وصف النشاط التجاري موجودًا بالفعل أو حتى هناك مزيج من هذه الحقوق في مجموعات وأدوار. بالنسبة لبعض التطبيقات ، من الأفضل إنشاء مثل هذا المرجع في مرحلة التصميم. ولكن هذا يحدث بشكل غير متكرر ، لذلك مرة أخرى نذهب إلى قسم تكنولوجيا المعلومات لجمع معلومات حول جميع الحقوق الممكنة ووصفها. سيحتوي دليلنا في النهاية على ما يلي:

- اسم السلطة ، بما في ذلك الكائن الذي ينطبق عليه حق الوصول ؛

- الإجراء المسموح به مع الكائن (عرض ، تغيير ، إلخ ، إمكانية التقييد ، على سبيل المثال ، على أساس إقليمي أو من قبل مجموعة من العملاء) ؛

- رمز التفويض (رمز واسم طلب الوظيفة / النظام الذي يمكن تنفيذه باستخدام التفويض) ؛

- وصف السلطة (وصف مفصل للإجراءات في IS عند تطبيق السلطة وعواقبها على العملية ؛

- : «» ( ) « » ( ).

6

في المرحلة النهائية من الإعداد ، تحتاج إلى تنزيل البيانات من أنظمة المعلومات حول جميع المستخدمين والحقوق التي لديهم في الوقت الحالي. هناك سيناريوهان ممكنان هنا. أولاً ، يمتلك قسم الأمن وصولاً مباشرًا إلى النظام ولديه وسيلة لتحميل التقارير ذات الصلة ، وهو أمر نادر ولكنه مريح للغاية. ثانياً: نرسل طلباً إلى قسم تقنية المعلومات لاستلام التقارير بالصيغة المطلوبة. تبين الممارسة أنه من غير الممكن التفاوض مع تكنولوجيا المعلومات والحصول على البيانات اللازمة في المرة الأولى. يجب اتخاذ العديد من الأساليب حتى يتم تلقي المعلومات بالشكل والشكل المطلوبين.

البيانات التي يجب تنزيلها:

- أسم الحساب

- الاسم الكامل للموظف الذي تم تعيينه له

- الحالة (نشطة أو مقفلة)

- تاريخ إنشاء الحساب

- تاريخ آخر استخدام

- قائمة الحقوق / المجموعات / الأدوار المتاحة

لذلك ، تلقينا إفراغًا من النظام مع جميع المستخدمين وجميع الحقوق الممنوحة لهم. ونضع جميع الحسابات المحظورة جانبًا على الفور ، نظرًا لأن العمل على بناء نموذج يحتذى به سيتم تنفيذه فقط للمستخدمين النشطين.

ثم ، إذا لم يكن لشركتك وسائل آلية لإغلاق الوصول إلى الموظفين المفصولين (غالبًا ما يكون هذا هو الحال) أو كان هناك أتمتة خليط لا تعمل دائمًا بشكل صحيح ، فأنت بحاجة إلى تحديد جميع "الأرواح الميتة". نحن نتحدث عن حسابات الموظفين المفصولين بالفعل ، الذين لم يتم حظر حقوقهم لسبب ما - يجب حظرهم. للقيام بذلك ، نقوم بمقارنة البيانات التي تم تنزيلها مع مصدر الموظفين. كما يجب أولاً الحصول على تفريغ الموظفين من الوحدة التي تقود قاعدة الموظفين.

بشكل منفصل ، من الضروري تأجيل الحسابات ، التي لم يتم العثور على أصحابها في قاعدة الموظفين ، ولم يتم تعيينها لأي شخص - أي بدون مالك. وفقًا لهذه القائمة ، نحتاج إلى تاريخ آخر استخدام: إذا كان حديثًا إلى حد ما ، فلا يزال يتعين علينا البحث عن المالكين. قد يشمل ذلك حسابات المقاولين الخارجيين أو حسابات الخدمة التي لم يتم تعيينها لأي شخص ، ولكنها مرتبطة بأي عمليات. لمعرفة ملكية الحسابات ، يمكنك إرسال رسائل إلى جميع الأقسام مع طلب الرد. عندما يتم العثور على المالكين ، نقوم بإدخال بيانات عنهم في النظام: بهذه الطريقة ، يتم تحديد جميع الحسابات الموجودة ، ويتم حظر الباقي.

بمجرد أن يتم مسح تحميلاتنا من السجلات غير الضرورية ولا يتبقى سوى حسابات نشطة ، يمكنك البدء في بناء نموذج يحتذى به لنظام معلومات محدد. لكن سأتحدث عن هذا في المقالة القادمة.

المؤلف: ليودميلا سيفاستيانوفا ، مدير الترويج بشركة Solar inRights