كما تعلمون بالفعل ، فإن تركيز أنشطة أكرونيس اليوم يكمن في مجال الدفاع السيبراني الشامل. لهذا السبب لا نقدم حماية مباشرة للبيانات فحسب ، بل ندرس أيضًا التهديدات ونقاط الضعف المحتملة. يقوم مركز الأمان في Acronis CPOC بتحليل حركة المرور العالمية ، ويدرس خبراؤنا المنتجات المختلفة - البرامج والأجهزة.

شملت إحدى هذه الدراسات CISO Acronis Kevin Reed ، وباحث أنظمة الأمن Alex Koshelev ، وباحث أنظمة الأمن البارز Ravikant Tiwari. اكتشف رفاقنا 4 نقاط ضعف في منتجات GeoVision التي تسمح بالوصول إلى الأجهزة الأمنية - كاميرات IP وماسحات بصمات الأصابع.

أثناء تدقيق أمني روتيني ، وجدوا بابًا خلفيًا له حقوق المسؤول لإدارة الأجهزة ، واكتشفوا أيضًا حقائق إعادة استخدام مفاتيح التشفير نفسها للمصادقة عبر بروتوكول SSH. بالإضافة إلى ذلك ، أتيحت للمهاجمين فرصة الوصول إلى سجلات النظام على الجهاز بدون مصادقة على الإطلاق. أخطر نقطة ضعف هي عدم وجود حماية ضد تدفقات المخزن المؤقت ، ونتيجة لذلك يمكن للمهاجم السيطرة الكاملة على الجهاز.

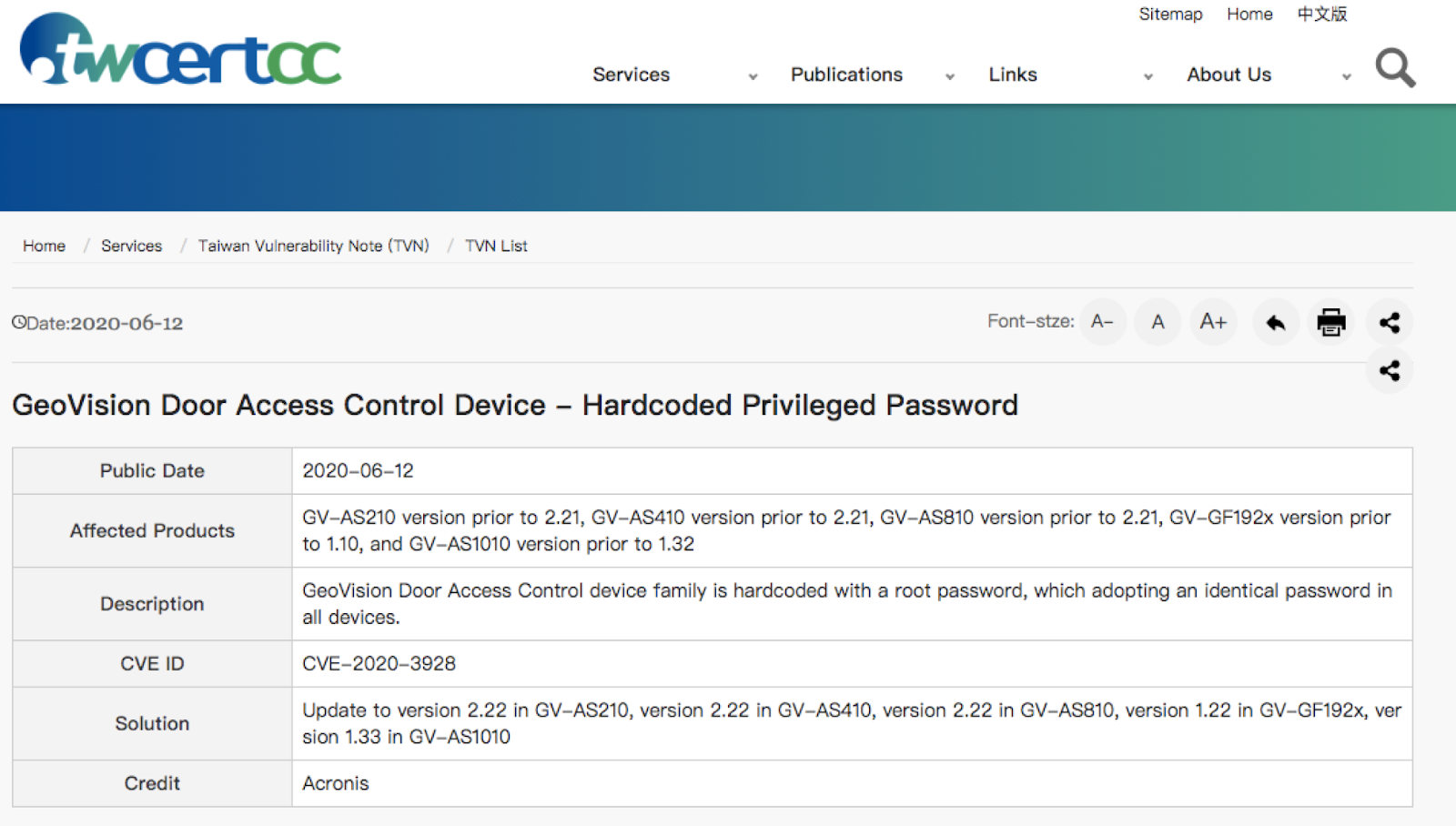

الأسوأ من ذلك كله ، تم اكتشاف نقاط الضعف في أغسطس 2019 ، ووفقًا للمعايير الأخلاقية ، قمنا بإخطار الشركة المصنعة وبدأنا في انتظار إصدار التصحيحات لإصلاح هذه المشكلات. ومع ذلك ، قررت الشركة المصنعة ، لسبب ما ، عدم التسرع في إصلاحه.

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

الأجهزة التي تتأثر

تؤثر نقاط الضعف المكتشفة على ستة طرازات أجهزة على الأقل ، بما في ذلك ماسحات بصمات الأصابع ، وماسحات بطاقة الدخول وأجهزة التحكم لأنظمة التحكم في الوصول. هذه هي الآلاف من أنظمة الأمان المثبتة والمستخدمة بالفعل والتي يمكن اختراقها بسهولة من قبل المحتالين ومجرمي الإنترنت.

درس باحثو Acronis جهازًا مقدمًا من شركة سنغافورة (توجد CPOC الخاصة بنا في سنغافورة). ولكن من المحتمل أن تكون الأجهزة التي تم اختراقها مدرجة بالفعل في قائمة Shodan ، ويمكنك إلقاء نظرة على توزيع متتبع Shodan للأجهزة الخطرة في مناطق مختلفة من العالم.

تفاصيل تقنية

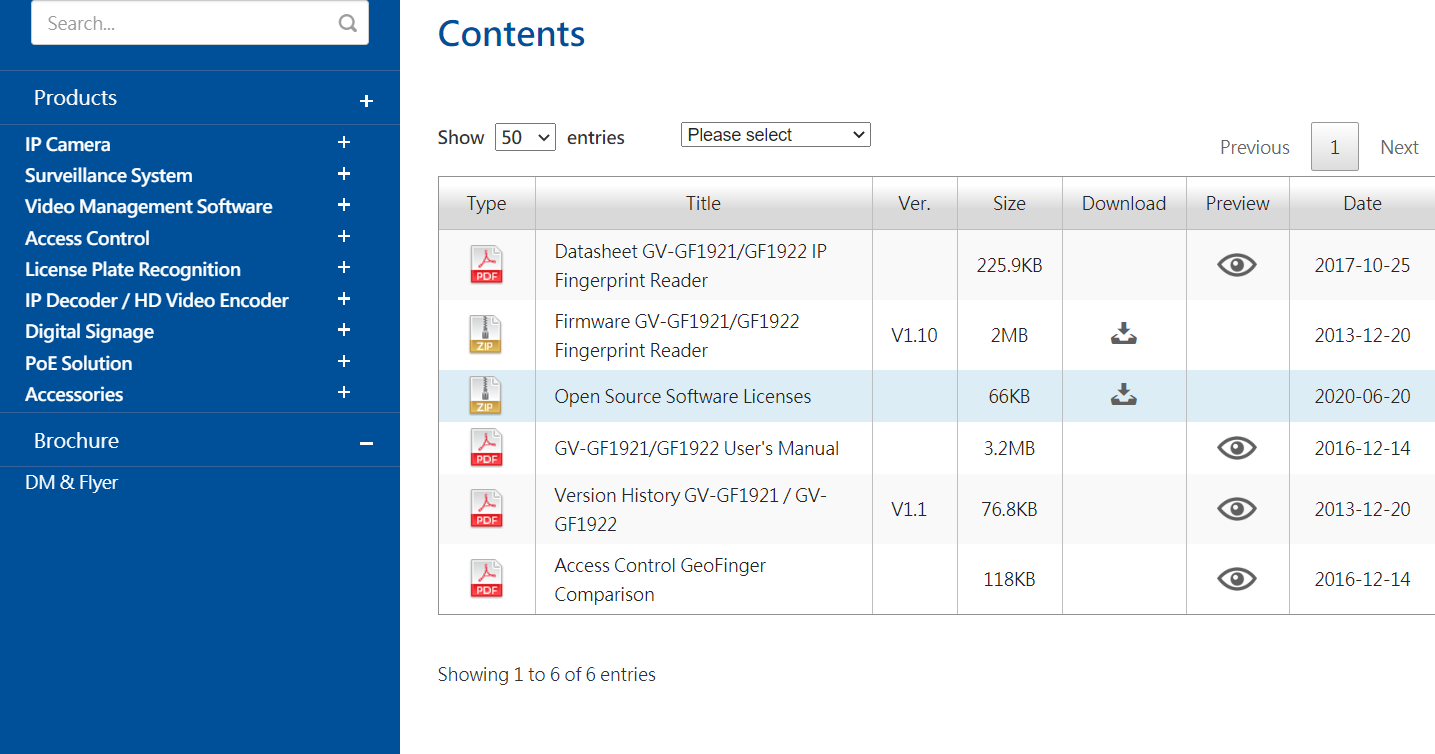

إذا كنت تستخدم أجهزة GeoVision في عملك ، يجب الانتباه إلى إصدارات البرامج الثابتة التالية ، والتي تم تأكيد وجود ثغرات أمنية لها:

1. توفر معلومات تسجيل دخول وكلمة مرور قياسية غير موثقة لمنتجات GeoVision (CVE ID CVE-2020-3928 )

يمكنك تسجيل الدخول باستخدام اسم مستخدم وكلمة مرور قياسيين عن بُعد إلى أجهزة GeoVision باستخدام البرامج الثابتة التالية:

- إصدارات GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) 2.20 ، 2.21

- إصدارات GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) 2.20 ، 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) الإصدار 2.20 ، 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921٪20GV-GF1922 ) الإصدار 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) الإصدار 1.32

افتراضيًا ، لا يعمل خادم SSH على هذه الأجهزة. ومع ذلك ، هناك عنوان URL مخفي في وحدة تحكم إدارة الجهاز [https: //٪3cip.of.the.device٪3e/isshd.htm]. إذا اتبعت هذا الرابط ، فسيتم تشغيل خدمة Dropbear SSH على المنفذ 8009

نعم ، تحتاج إلى معرفة كلمة المرور لوحدة تحكم إدارة الجهاز لتقديم طلب لعنوان URL. ولكن نظرًا لأن الزوج القياسي لأجهزة GeoVision (admin: admin) لا يتغير غالبًا ، فليس من الصعب الحصول على حقوق الجذر لإدارة الجهاز.

2. مفاتيح التشفير القياسية (CVE ID CVE-2020-3929 )

تستخدم مجموعة متنوعة من البرامج الثابتة لمنتجات GeoVision مفاتيح تشفير قياسية مشفرة لاتصالات SSH و HTTP:

- إصدارات GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) 2.20 ، 2.21

- إصدارات GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) 2.20 ، 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) الإصدار 2.20 ، 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921٪20GV-GF1922 ) الإصدار 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) الإصدار 1.32

نظرًا لأنه يمكن لأي شخص الحصول على مفتاح تشفير ، فهناك خطر حدوث هجمات رجل في الوسط.

3. خطر تسرب المعلومات (CVE ID CVE-2020-3930 )

GV-GF192x البرامج الثابتة GF192x ( http://www.geovision.com.tw/product/GV-GF1921٪20GV-GF1922 ) الإصدار 1.10 يسمح لك بالوصول إلى البروتوكولات عبر واجهة ويب دون أي تعقيد على الإطلاق. لا يوجد إذن لعرض السجلات. للقيام بذلك ، ما عليك سوى الانتقال إلى الروابط التالية:

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

من المحتمل أيضًا أن الأجهزة الأخرى لديها خرق أمني مماثل. بالطبع ، يمكنك أن تفترض أن قراءة البروتوكولات لا تشكل تهديدًا كبيرًا. ولكن في وجود العديد من نقاط الضعف ، فإن دراسة تشغيل الجهاز يساعد على التخطيط للهجوم بشكل أكثر فاعلية.

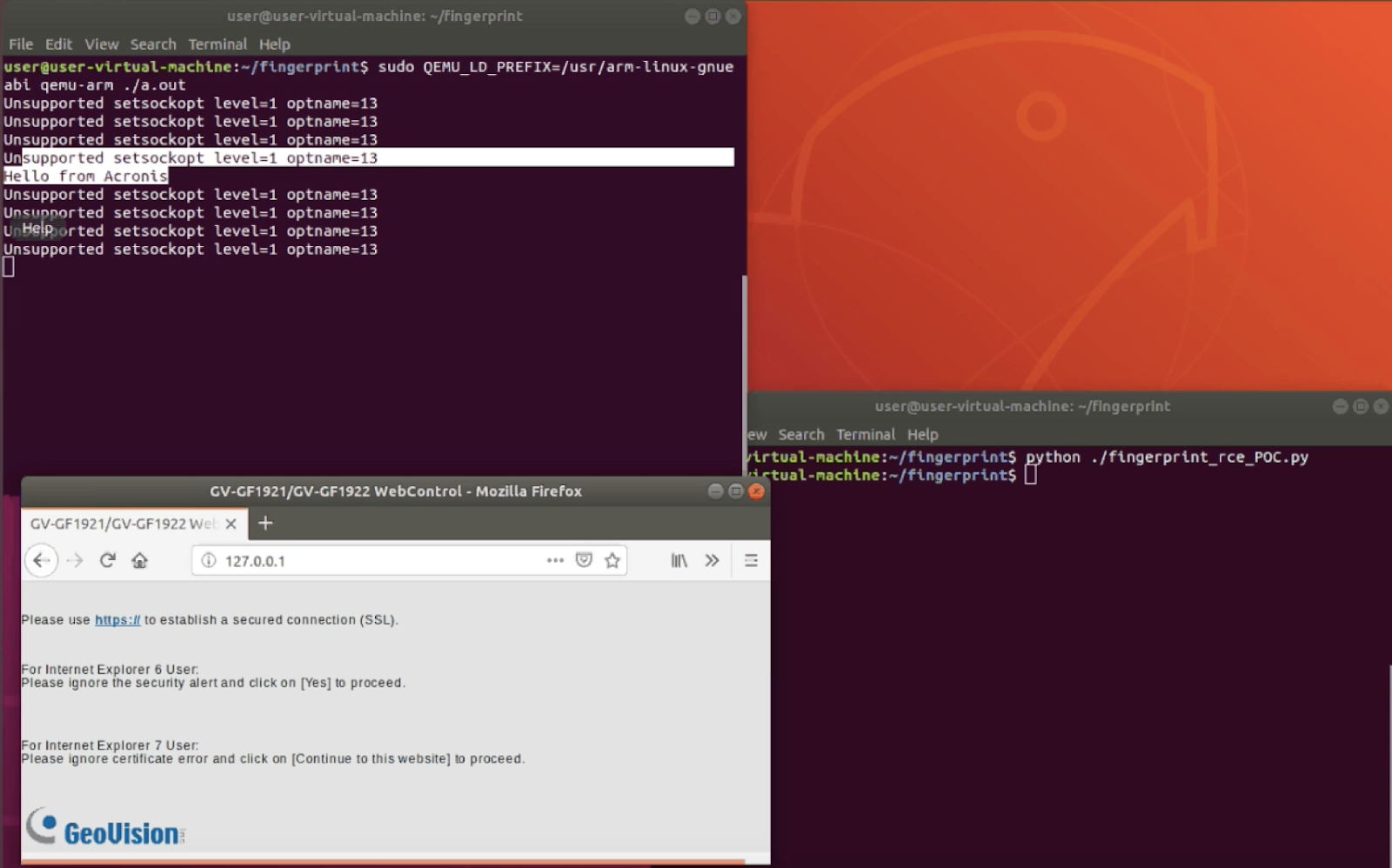

4. تجاوز سعة المخزن المؤقت مما يتيح الوصول الكامل إلى الجهاز

البرامج الثابتة GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921٪20GV-GF1922 ) الإصدار 1.10 يفتح إمكانية تشغيل كود عشوائي على الجهاز. في الوقت نفسه ، هناك شكوك في احتمال وجود نفس الثغرة الأمنية في البرامج الثابتة الخاصة بالشركة المصنعة الأخرى.

عند الانتقال إلى العنوان / usr / bin / port80 (SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A) يمكنك تثبيت البرامج الثابتة الخاصة بك لاختراق نظام الأمان أو تثبيت برامج التجسس. هذا لا يتطلب أي مصادقة.

تم تصنيف هذه الثغرة الأمنية 10/10 وفقًا لمعايير CVSS ، لأنها تتيح لك التحكم الكامل في الجهاز ، وإعادة برمجة البروتوكولات وتشغيل الأوامر الخاصة بك.

يسمح هذا الاستغلال للمستخدم بتجاوز ذاكرة التخزين المؤقت للذاكرة "المضيف". بهذه الطريقة ، يمكنك الكتابة فوق البنية المسؤولة عن تخصيص الذاكرة. وإذا قام مهاجم بتغيير المؤشرات في هذا الهيكل ، فيمكنه تقديم رمزه الخاص للتنفيذ. على سبيل المثال ، قد يبدو هذا الإجراء هكذا.

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.بدلاً من "المساحة الخالية" ، يمكنك وضع الكود الخاص بك (استخدم باحثونا الجزء الثاني من المساحة الخالية في الذاكرة. ونتيجة لذلك ،

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)يدخل جزء من الأمر إلى المخزن المؤقت g_Host ، ويتم استبدال مؤشرات الأوامر التالية.

هل هو خطير حقا؟

وبالنظر إلى أننا نتحدث عن أجهزة إنترنت الأشياء التي يجب أن تكون مسؤولة عن سلامة الأشخاص ، فإن نقاط الضعف المكتشفة تعرض المستخدمين بالفعل للمخاطر. ما الذي يمكن فعله مع أجهزة GeoVision إذا تم استغلال هذه الثغرات الأمنية؟

- فتح الأبواب عن بعد للغرف المغلقة دون استخدام بطاقات الدخول

- تثبيت أحصنة طروادة ومراقبة حركة مرور الشبكة المختلفة

- تتبع المستخدمين وسرقة بياناتهم البيومترية بينما تبقى دون أن يلاحظها أحد

- استخدم بصمات الأصابع المسروقة للوصول إلى أبواب أخرى

- إجراء المعاملات وتنفيذ الإجراءات نيابة عن الضحية باستخدام القياسات الحيوية

يسبب عدم الرغبة في إصدار تحديثات بأسرع ما يمكن الارتباك بين الخبراء في مجال أمن المعلومات. هذا يثبت مرة أخرى أنه حتى أجهزة إنترنت الأشياء المصممة للأمان لا تضمن حماية حقيقية. وكلما ظهرت أجهزة أكثر ذكاءً (وخلفيًا محتملاً) في بيئتنا ، زادت الحاجة إلى الدفاع السيبراني الشامل ، والذي يتضمن مواجهة جميع التهديدات الخمسة .