أحد أكثر أنواع الهجمات شيوعًا هو ظهور عملية خبيثة في شجرة في ظل عمليات جيدة جدًا. قد يتسبب المسار إلى الملف القابل للتنفيذ في الشك: غالبًا ما تستخدم البرامج الضارة مجلدات AppData أو Temp ، وهو أمر غير شائع بالنسبة للبرامج الشرعية. من العدل أن نقول إن بعض أدوات التحديث التلقائي تعمل في AppData ، لذا فإن مجرد التحقق من موقع التشغيل لا يكفي للادعاء بأن البرنامج ضار.

يعد التوقيع المشفر عاملاً إضافيًا للشرعية: يتم توقيع العديد من البرامج الأصلية من قبل البائع. يمكنك استخدام عدم وجود توقيع كطريقة لتحديد عناصر بدء التشغيل المشبوهة. ولكن مرة أخرى ، هناك برامج ضارة تستخدم شهادة مسروقة للتوقيع على نفسها.

يمكنك أيضًا التحقق من قيمة تجزئات التشفير MD5 أو SHA256 ، والتي قد تتوافق مع بعض البرامج الضارة المكتشفة مسبقًا. يمكنك إجراء تحليل ثابت من خلال النظر إلى التواقيع في البرنامج (باستخدام قواعد Yara أو منتجات مكافحة الفيروسات). ثم هناك تحليل ديناميكي (إطلاق برنامج في بيئة آمنة وتتبع أفعاله) والهندسة العكسية.

يمكن أن يكون هناك الكثير من العلامات على وجود عملية ضارة. في هذه المقالة ، سنصف كيفية تمكين تدقيق الأحداث المقابلة في Windows ، وسنحلل الإشارات التي تعتمد عليها قاعدة InTrust المضمنة لتحديد عملية مشبوهة. InTrust هي منصة CLM لجمع وتحليل وتخزين البيانات غير المهيكلة ، والتي تحتوي بالفعل على مئات الاستجابات المحددة مسبقًا لأنواع مختلفة من الهجمات.

عند تشغيل البرنامج ، يتم تحميله في ذاكرة الكمبيوتر. يحتوي الملف القابل للتنفيذ على إرشادات الكمبيوتر ومكتبات مساعدة (على سبيل المثال ، * .dll). عندما تكون العملية قيد التشغيل بالفعل ، يمكنها إنشاء سلاسل رسائل إضافية. تسمح الخيوط للعملية بتنفيذ مجموعات مختلفة من التعليمات في نفس الوقت. هناك العديد من الطرق التي يمكن للشفرات الخبيثة من خلالها اختراق الذاكرة وتشغيلها ، دعونا نلقي نظرة على بعضها.

أسهل طريقة لبدء عملية ضارة هي إجبار المستخدم على تشغيلها مباشرة (على سبيل المثال ، من مرفق بريد إلكتروني) ، ثم استخدم مفتاح RunOnce لتشغيلها في كل مرة يتم فيها تشغيل الكمبيوتر. يتضمن هذا أيضًا البرامج الضارة "الخالية من الملفات" التي تخزن نصوص PowerShell النصية في مفاتيح التسجيل التي يتم تنفيذها بناءً على مشغل. في هذا السيناريو ، يعد البرنامج النصي PowerShell تعليمات برمجية ضارة.

تكمن مشكلة تشغيل البرامج الضارة بشكل واضح في أنها طريقة معروفة ويمكن اكتشافها بسهولة. تقوم بعض البرامج الضارة بأشياء أكثر دقة ، مثل استخدام عملية مختلفة لبدء التنفيذ في الذاكرة. ومن ثم ، يمكن لعملية ما إنشاء عملية أخرى عن طريق تشغيل تعليمات كمبيوتر معينة وتحديد ملف قابل للتنفيذ (.exe) ليتم تشغيله.

يمكن تحديد الملف باستخدام مسار كامل (على سبيل المثال ، C: \ Windows \ system32 \ cmd.exe) أو مسار غير كامل (على سبيل المثال ، cmd.exe). إذا كانت العملية الأصلية غير آمنة ، فستسمح بتشغيل برامج غير شرعية. قد يبدو الهجوم على النحو التالي: تقوم العملية بتشغيل cmd.exe دون تحديد المسار الكامل ، ويضع المهاجم cmd.exe الخاص به في مثل هذا المكان بحيث تبدأ العملية قبل العملية الشرعية. بعد بدء تشغيل برنامج ضار ، يمكنه بدوره تشغيل برنامج شرعي (على سبيل المثال ، C: \ Windows \ system32 \ cmd.exe) حتى يستمر البرنامج الأصلي في العمل بشكل صحيح.

أحد أشكال الهجوم السابق هو إدخال DLL في عملية مشروعة. عندما تبدأ العملية ، فإنها تبحث عن المكتبات التي توسع وظائفها وتحمّلها. باستخدام حقن DLL ، يقوم المهاجم بإنشاء مكتبة ضارة بنفس الاسم وواجهة برمجة التطبيقات مثل المكتبة الشرعية. يقوم البرنامج بتنزيل مكتبة ضارة ، ويقوم بدوره بتنزيل مكتبة شرعية ، وعند الضرورة ، يستدعيها لإجراء العمليات. تبدأ المكتبة الخبيثة في العمل كوكيل للمكتبة الجيدة.

هناك طريقة أخرى لوضع التعليمات البرمجية الضارة في الذاكرة وهي إدخالها في عملية غير آمنة قيد التشغيل بالفعل. تتلقى العمليات مدخلات من مصادر مختلفة - تقرأ من الشبكة أو من الملفات. عادة ما يقومون بالتحقق للتأكد من صحة الإدخال. ومع ذلك ، فإن بعض العمليات ليست محمية بشكل كافٍ عند تنفيذ التعليمات. في مثل هذا الهجوم ، لا توجد مكتبة على القرص أو ملف قابل للتنفيذ به تعليمات برمجية ضارة. يتم تخزين كل شيء في الذاكرة جنبًا إلى جنب مع العملية التي يتم استغلالها.

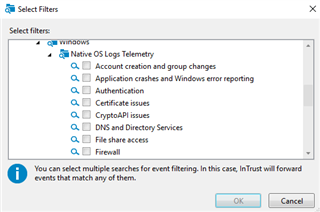

الآن دعونا نلقي نظرة على منهجية تمكين جمع مثل هذه الأحداث في Windows والقاعدة في InTrust ، والتي تنفذ الحماية ضد مثل هذه التهديدات. أولاً ، نقوم بتنشيطه من خلال وحدة تحكم إدارة InTrust.

تستخدم القاعدة إمكانيات تتبع العملية لنظام التشغيل Windows. لسوء الحظ ، فإن إدراج مجموعة مثل هذه الأحداث بعيد كل البعد عن الوضوح. هناك 3 إعدادات مختلفة لنهج المجموعة يجب تغييرها:

تكوين الكمبيوتر> السياسات> إعدادات Windows> إعدادات الأمان> السياسات المحلية> نهج التدقيق> تتبع عملية التدقيق

تكوين الكمبيوتر> السياسات> إعدادات Windows> إعدادات الأمان> تكوين نهج التدقيق المتقدم> سياسات التدقيق> التتبع المفصل> إنشاء عملية التدقيق

تكوين الكمبيوتر> السياسات> قوالب الإدارة> النظام> إنشاء عملية التدقيق> تضمين سطر الأوامر في أحداث إنشاء العملية

بمجرد التمكين ، تسمح قواعد InTrust باكتشاف التهديدات غير المعروفة سابقًا ،التي تظهر سلوكًا مريبًا. على سبيل المثال ، يمكنك تحديدبرنامج Dridex الضار الموصوف هنا . بفضل مشروع HP Bromium ، نعرف كيف يعمل هذا التهديد.

يستخدم Dridex schtasks.exe في سلسلة الإجراءات الخاصة به لإنشاء مهمة مجدولة. يعتبر استخدام هذه الأداة الخاصة من سطر الأوامر سلوكًا مريبًا للغاية ، وبالمثل يتم تشغيل ملف Svchost.exe بمعلمات تشير إلى مجلدات المستخدم أو بمعلمات مشابهة لأوامر "net view" أو "whoami". فيما يلي مقتطف من قاعدة SIGMA المقابلة :

detection:

selection1:

CommandLine: '*\svchost.exe C:\Users\\*\Desktop\\*'

selection2:

ParentImage: '*\svchost.exe*'

CommandLine:

- '*whoami.exe /all'

- '*net.exe view'

condition: 1 of themفي InTrust ، يتم تضمين جميع السلوكيات المشبوهة في قاعدة واحدة ، لأن معظم هذه الإجراءات ليست خاصة بتهديد معين ، ولكنها بالأحرى مشبوهة في مجمع وفي 99٪ من الحالات يتم استخدامها لأغراض غير نبيلة تمامًا. تتضمن قائمة الإجراءات هذه ، على سبيل المثال لا الحصر:

- العمليات التي تعمل من مواقع غير معتادة ، مثل المجلدات المؤقتة المخصصة.

- عملية نظام معروفة مع وراثة مشبوهة - قد تحاول بعض التهديدات استخدام اسم عمليات النظام لتذهب دون أن يلاحظها أحد.

- تنفيذ مريب لأدوات إدارية مثل cmd أو PsExec عند استخدام بيانات اعتماد النظام المحلي أو الوراثة المشبوهة.

- — - , :

— vssadmin.exe;

— WMI. - .

- , at.exe.

- net.exe.

- netsh.exe.

- ACL.

- BITS .

- WMI.

- .

- .

تعمل القاعدة المدمجة بشكل جيد للغاية لاكتشاف التهديدات مثل RUYK و LockerGoga وغيرها من فيروسات برامج الفدية والبرامج الضارة ومجموعات أدوات الجرائم الإلكترونية. تم التحقق من القاعدة من قبل البائع في بيئات الإنتاج لتقليل الإيجابيات الكاذبة. وبفضل مشروع SIGMA ، تنتج معظم هذه المؤشرات أقل عدد من أحداث الضوضاء.

لان في InTrust ، هذه قاعدة مراقبة ، يمكنك تنفيذ نص استجابة ردًا على تهديد. يمكنك استخدام أحد البرامج النصية المضمنة أو إنشاء نص خاص بك وسيقوم InTrust بتوزيعه تلقائيًا.

بالإضافة إلى ذلك ، يمكنك التحقق من جميع عمليات التتبع عن بُعد المتعلقة بالحدث: نصوص PowerShell النصية ، وتنفيذ العملية ، والتلاعب بالمهام المجدولة ، والنشاط الإداري لـ WMI واستخدامها في عمليات ما بعد الوفاة في حالة وقوع حوادث أمنية.

يحتوي InTrust على مئات القواعد الأخرى ، وبعضها:

- حدد هجوم PowerShell الذي تم إرجاعه إلى إصدار أقدم - عندما يستخدم شخص ما عن عمد إصدارًا أقدم من PowerShell بسبب الإصدار الأقدم لم يكن لديه القدرة على تدقيق ما كان يحدث.

- اكتشاف تسجيل الدخول ذو الامتيازات العالية - عندما تقوم الحسابات الأعضاء في مجموعة ذات امتيازات معينة (مثل مسؤولي المجال) بتسجيل الدخول بشكل تفاعلي إلى محطات العمل عن طريق الصدفة أو بسبب حوادث أمنية.

يسمح InTrust بأفضل ممارسات الأمان في شكل قواعد الكشف والاستجابة المحددة مسبقًا. وإذا كنت تعتقد أن شيئًا ما يجب أن يعمل بشكل مختلف ، فيمكنك إنشاء نسختك الخاصة من القاعدة وتكوينها حسب الحاجة. يمكنك إرسال طلب للحصول على طيار أو تلقي توزيعات بتراخيص مؤقتة من خلال نموذج الملاحظات على موقعنا.

اشترك في صفحتنا على Facebook ، ننشر ملاحظات قصيرة وروابط شيقة هناك.

اقرأ مقالاتنا الأخرى حول موضوع أمن المعلومات:

كيف يمكن أن تساعد InTrust في تقليل تكرار محاولات الترخيص غير الناجحة عبر RDP الكشف عن هجوم رانسوم وير ،

والوصول إلى وحدة تحكم المجال ومحاولة مقاومة هذه الهجمات

ما هو المفيد الحصول عليه من سجلات محطة عمل Windows (مقالة شهيرة)

تتبع دورة حياة المستخدمين بدون كماشة وشريط

ومن فعل ذلك؟ نقوم بأتمتة تدقيق أمن المعلومات

كيفية تقليل تكلفة ملكية نظام SIEM ولماذا تحتاج إلى إدارة السجلات المركزية (CLM)