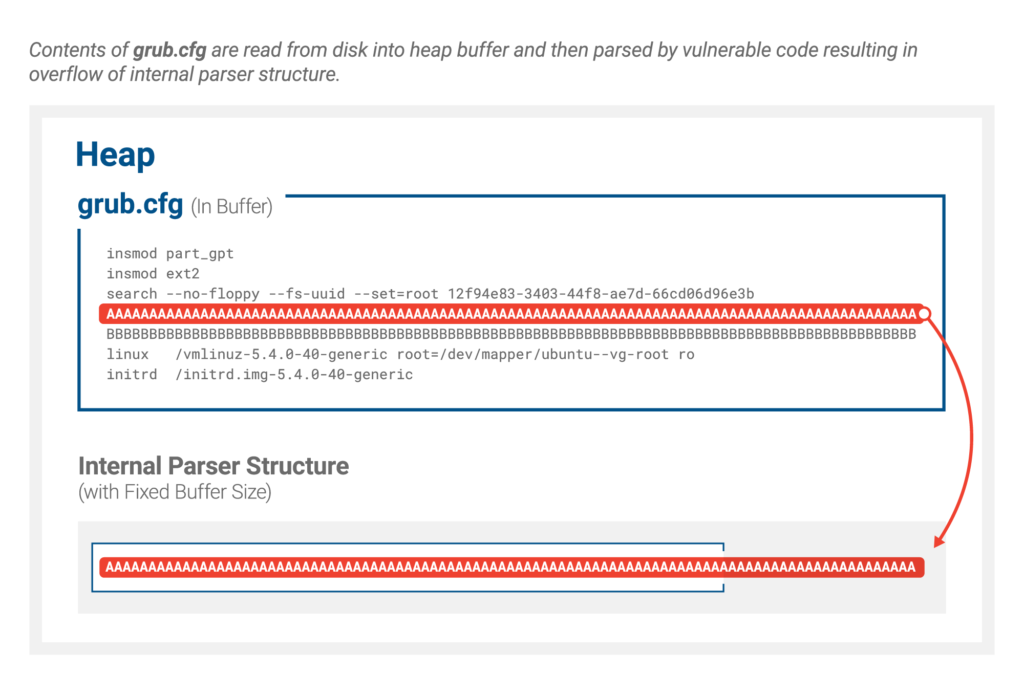

تم وصف السمات التقنية للثغرة الأمنية بتفاصيل كافية (ولكن بدون أمثلة على الاستغلال) في تقرير Eclypsium. يتعامل رمز Grub2 الخاص بتحليل ملف التكوين النصي مع الموقف عندما يكون سطر الإدخال طويلاً جدًا. قد يؤدي خطأ في التعليمات البرمجية إلى تحميل البيانات على أي حال وتجاوز سعة المخزن المؤقت. في هذه الحالة ، ليس الضعف هو الأهم ، ولكن عواقبه. في السابق ، كانت هناك مواقف يجب فيها إضافة إصدار غير محمي من Grub (بسبب خطأ في التكوين) إلى ما يسمى بقائمة إبطال UEFI- قائمة الرقائق التي سيرفض النظام المحدث تشغيلها. يجب تسليم هذه القائمة بطريقة ما إلى نظام معين ، والذي يمكن إجراؤه إما عن طريق بائع الأجهزة أو بواسطة مطور نظام التشغيل ، على سبيل المثال ، Microsoft ، وهي المسؤولة ، من بين أمور أخرى ، عن اعتماد كود التمهيد ، بما في ذلك أنظمة Linux. يمكن لأي خطأ في التحديث المطبق في مرحلة مبكرة أن يجعل الكمبيوتر أو الخادم غير صالح للعمل تمامًا.

بعبارة أخرى ، لا يكفي تحديث Grub الذي يغطي نقاط الضعف المكتشفة حديثًا لإصلاح المشكلة. مطلوب لمنع تنفيذ الإصدارات الأقدم من Grub2 عن طريق إضافة الرقاقة المرتبطة بها إلى قائمة إبطال UEFI. وفقًا لـ Eclypsium ، سيتعين حظر أكثر من 80 أداة تحميل تمهيد وسيطة ، وسيستبعد هذا بالفعل إمكانية تشغيل رمز تعسفي إذا وصل التحديث بطريقة ما إلى لوحة أم معينة بإصدار محدد من UEFI. وبالمناسبة ، نظرًا لأنه تم اكتشاف الثغرة الأمنية في رمز عام مستقل عن النظام الأساسي ، فإن الأجهزة الموجودة في بنية arm64 تتأثر أيضًا.

بالإضافة إلى ذلك ، يجب تحديث أنظمة التعافي من الكوارث لأجهزة الكمبيوتر أو الخوادم ، وإلا فقد لا تعمل أداة الاسترداد في المستقبل. ستحتاج إلى اختبار كل من تصحيحات Grub ، واللوادر الوسيطة الجديدة ، وتحديثات قائمة الإبطال. حتى تحديث Grub2 البسيط يتسبب بالفعل في حدوث مشكلات: راجع تقرير Habré حول عدم تشغيل الخوادم التي تعمل بنظام CentOS بعد تثبيت إصلاح الخطأ RHSA-2020: 3216التي تغطي هذه الثغرة الأمنية. سيستغرق حل المشكلة وقتًا طويلاً ، ولهذا السبب تم اختبار كود Grub2 بحثًا عن نقاط ضعف مماثلة حتى لا تضطر إلى الخضوع لهذه العملية عدة مرات. من ناحية أخرى ، لا تشكل نقطة الضعف هذه خطرًا حقيقيًا في الوقت الحالي. من ناحية أخرى ، يتضمن آلية معقدة للتفاعل بين مطوري البرامج والأجهزة ، وهو أمر لا مفر منه في هذه الحالة. تأكيد جيد للحكمة التقليدية القائلة بأن الأمن عملية وليست نتيجة.

ماذا حدث أيضًا

تعالج Garmin عواقب الهجوم على بنيتها التحتية المفصلة في الملخص السابق . اعتبارًا من 3 أغسطس ، تمت استعادة خدمات Garmin للطيران بالكامل ، بما في ذلك FlyGarmin. تمت استعادة وظائف الخدمة السحابية Garmin Connect للساعات الذكية للشركة جزئيًا . موقع Bleeping الحاسوب، نقلا عن مصادر مجهولة مرة أخرى، التقارير التي تلقتها الشركة مفتاح البيانات فك تتأثر انتزاع الفدية طروادة. كيف بالضبط غير واضح ، ولكن هناك عدد قليل من الخيارات الممكنة هنا. نشر خبراء Kaspersky Lab تحليلًا مفصلاً لعينة WastedLocker ، والتي (على الأرجح) هاجمت Garmin.

هجوم ابتزاز كبير آخروقعت في شركة السفر CWT. يطالب المهاجمون بفدية قدرها 4.5 مليون دولار.

في الولايات المتحدة ، تم القبض على المشتبه بهم لاختراقهم عشرات حسابات تويتر في منتصف يوليو . تم التعرف على اللصوص بسرعة بفضل إهمالهم. على سبيل المثال ، تم استخدام عنوان بريد إلكتروني واحد في منتدى المتسللين وفي تبادل العملات المشفرة ، وأتاح اختراق المنتدى ربط حساب بعنوان IP حقيقي. مزيد من التفاصيل موجودة في منشور ZDNet وعن Habré . تسمح

الثغرة الأمنية في محولات Grandstream VoIP بالاختراق في مرحلة التكوين الأولية ، بما في ذلك استخدام حزمة SIP مُعدة.

تكبير مغلقثغرة "طفولية" سمحت بتكسير كلمات المرور للوصول إلى المؤتمر الهاتفي. تتكون كلمات المرور في Zoom من ستة أرقام ، وعدد محاولات الدخول غير محدود بأي شكل من الأشكال - يمكن كسرها بالقوة الغاشمة ، مع معرفة معرف الاجتماع فقط (ثابت عادةً). تم العثور على ثغرة أمنية

جديدة من عشر نقاط في المكون الإضافي wpDiscuz لمعالجة التعليقات على المواقع التي تشغل Wordpress مع القدرة على تنفيذ تعليمات برمجية عشوائية. تضررت 70 ألف موقع.