بيانات المستخدم ليست ورقة مساومة. لقد بذلت Apple جهودًا كبيرة لبناء سمعتها من خلال محاربة مكتب التحقيقات الفيدرالي ومسؤولي إنفاذ القانون الآخرين الذين يسعون للحصول على فرص تعسفية لجمع البيانات على مالكي iPhone.

في عام 2016 ، رفضت شركة آبل إضعاف دفاعات iOS حتى يتمكن مكتب التحقيقات الفيدرالي من فتح هاتف iPhone الخاص برصاص سان برناردينو. بعد الاستيلاء على الهاتف الذكي لسيد فاروق وفقدانه رمز PIN المكون من أربعة أرقام عشر مرات ، قام ضباط إنفاذ القانون بحظر الهاتف الذكي. ثم طالب مكتب التحقيقات الفيدرالي (FBI) شركة آبل بإنشاء نظام تشغيل خاص يمكن فيه فرض رمز الحماية بالقوة ...

في البداية ، لم تسر الأمور لصالح شركة Apple ، وقفت محكمة مقاطعة الولايات المتحدة في كاليفورنيا إلى جانب وكالات إنفاذ القانون. قامت شركة Apple بتقديم استئناف ، وبدأت الإجراءات الروتينية ، ونتيجة للاجتماع ، انتهت المحاكمة عند هذا الحد بمبادرة من مكتب التحقيقات الفيدرالي.

في النهاية ، شق الفدراليون طريقهم مع شركة Cellebrite ، وهي شركة إسرائيلية خاصة للطب الشرعي الرقمي ، بأكثر من مليون دولار أمريكي . بالمناسبة ، لم يتم العثور على شيء في الهاتف الذكي.

بطريقة غريبة ، بعد أربع سنوات ، أعاد التاريخ نفسه تقريبًا تمامًا. في يناير 2020 ، لم يقتصر الأمر على أي شخص ، ولكن المدعي العام الأمريكي ويليام بار ، طلب من الشركة مساعدة المحققين في الوصول إلى محتويات جهازي iPhone تم استخدامهما أثناء إطلاق النار في قاعدة جوية بحرية في بينساكولا ، فلوريدا ، في ديسمبر 2019. ليس من المستغرب أن أبل حصلت على رفض آخر.

يجدر التأكيد على أنه في كلتا الحالتين لم يكن الأمر يتعلق بنقل المعلومات لمرة واحدة من Apple. هذا جيد ، تقوم الشركة بنقل البيانات الوصفية والنسخ الاحتياطية من iCloud مع الطلبات الرسمية والمصرح بها من وكالات إنفاذ القانون. يُقابل الرفض بمطالب إنشاء وتوفير مفتاح رئيسي عالمي ، وهو برنامج ثابت خاص بنظام iOS يسمح بإلغاء قفل الهواتف الذكية المصادرة.

هذا الظرف هو الذي يسبب أكبر معارضة من إدارة Apple والمدير التنفيذي الشخصي تيم كوك ، الذين يعتقدون بشكل معقول أنه لا توجد أبواب خلفية حميمة ولا يمكن أن تكون ، وأن الحماية الشاملة لمنصة الهاتف المحمول الخاصة بك ليست سوى النضارة الأولى. سرعان ما يتحول قفل القفل في أيد أمينة إلى قفل في أيدي المشكوك فيهم ، وربما يكون هناك من اليوم الأول.

لذلك ، نحن نعلم الآن أن iOS لا يحتوي على ثغرات خاصة تم إنشاؤها لوكالات إنفاذ القانون. هل هذا يعني أن iPhone محصن من الاختراق وسرقة البيانات؟

checkm8 نقاط الضعف BootROM

في نهاية سبتمبر 2019 ، نشر باحث في أمن المعلومات يحمل الاسم المستعار axi0mX رمز استغلال على Github لجميع أجهزة Apple تقريبًا المزودة بشرائح A5 - A11. إن خصوصية الثغرة الأمنية التي تم العثور عليها هي أنها على مستوى الأجهزة ولا يمكن التخلص منها بأي تحديثات للبرامج ، لأنها مخفية في آلية حماية التمهيد الآمن BootROM ، المعروف أيضًا باسم SecureROM.

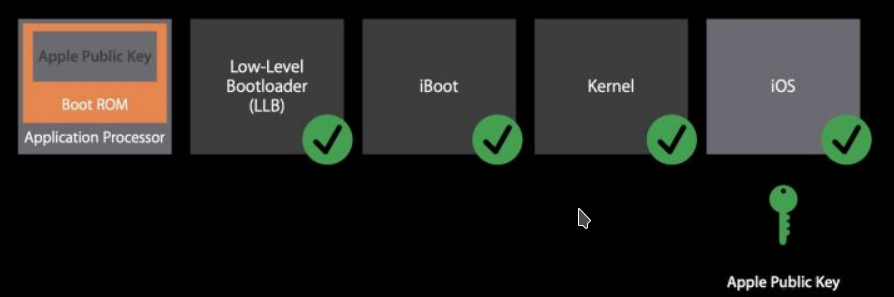

نموذج التمهيد iOS من العرض التقديمي لـ WWDC 2016 من Apple.

أثناء التمهيد البارد ، يعد SecureROM أول من يتم تشغيله من ذاكرة القراءة فقط ، وهي أكثر رمز موثوق به في معالج التطبيقات ، وبالتالي يتم تشغيله دون أي فحوصات. هذا هو سبب ضعف تصحيحات iOS هنا. ومن المهم أيضًا أن يكون SecureROM مسؤولاً عن انتقال الجهاز إلى وضع الاسترداد (تحديث البرنامج الثابت للجهاز) عبر واجهة USB عند الضغط على مجموعة مفاتيح خاصة.

تحويل iOS إلى وضع DFU.

تحدث الثغرة الأمنية Use-after-Free عند الرجوع إلى الذاكرة بعد تحريرها. يمكن أن يؤدي هذا إلى عواقب غير سارة مثل تعطل البرنامج أو القيم غير المتوقعة أو ، كما في هذه الحالة ، تنفيذ تعليمات برمجية تابعة لجهة خارجية.

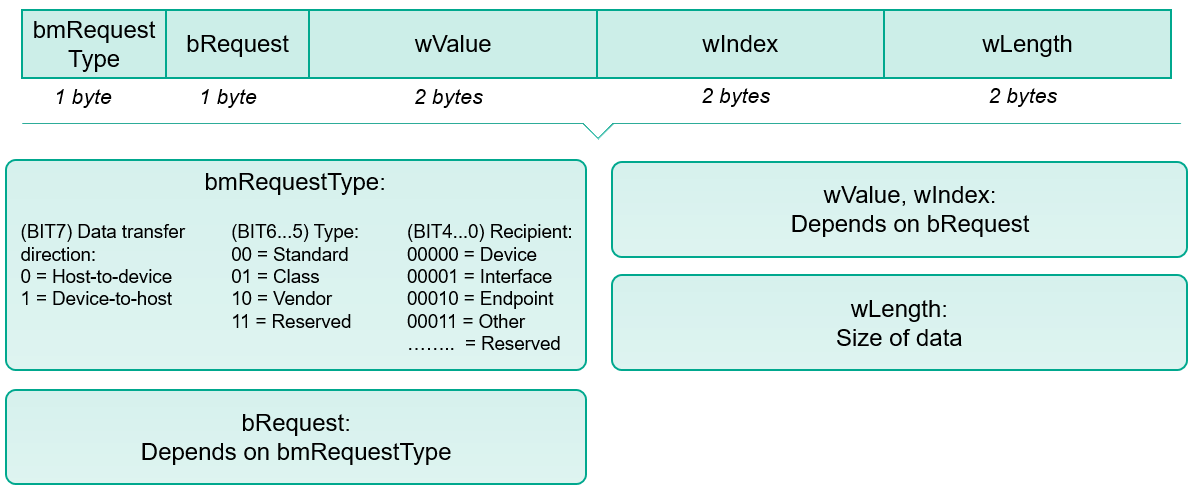

أولاً ، لفهم آلية الاستغلال ، نحتاج إلى فهم كيفية عمل وضع استرداد النظام. عندما يدخل الهاتف الذكي في وضع DFU ، في وقت التهيئة ، يتم تخصيص مخزن مؤقت للإدخال / الإخراج ويتم إنشاء واجهة USB لمعالجة الطلبات إلى DFU. عندما تصل حزمة التثبيت 0x21 ، 1 عبر واجهة USB في مرحلة نقل التحكم في USB ، يقوم رمز DFU ، بعد تحديد العنوان وحجم الكتلة ، بنسخ بيانات المخزن المؤقت للإدخال / الإخراج إلى منطقة ذاكرة التمهيد.

هيكل حزمة إعداد نقل التحكم عبر USB.

يظل اتصال USB نشطًا ما دام يتم تحميل صورة البرنامج الثابت ، وبعد ذلك ينتهي بشكل طبيعي. ومع ذلك ، هناك أيضًا سيناريو غير طبيعي للخروج من وضع DFU ، لذلك تحتاج إلى إرسال إشارة إحباط DFU وفقًا للكود bmRequestType = 0x21 ، bRequest = 4. في الوقت نفسه ، يتم الاحتفاظ بالسياق العام للمؤشر إلى المخزن المؤقت للبيانات وحجم الكتلة ، مما يؤدي إلى إنشاء حالة كلاسيكية من ثغرة الاستخدام بعد الحر.

يستغل Checkm8 بشكل أساسي ثغرة أمنية للاستخدام بعد الحر في عملية DFU للسماح بتنفيذ التعليمات البرمجية التعسفية. تتكون هذه العملية من عدة مراحل ، ولكن يُعرف أحد أهمها باسم heap feng shui ، والذي يخلط الكومة بطريقة خاصة لتسهيل استغلال الثغرة الأمنية.

قم بتشغيل الأمر ./ipwndfu -p على macOS.

من الناحية العملية ، كل ذلك يتلخص في وضع iPhone في وضع DFU وتشغيل الأمر البسيط ./ipwndfu -p. نتيجة إجراء نص Python هو فتح نظام الملفات بالكامل للهاتف الذكي من خلال الوصول غير المصرح به. هذا يجعل من الممكن تثبيت برنامج iOS من مصادر خارجية. وبالتالي ، يمكن للمهاجمين وضباط إنفاذ القانون الوصول إلى جميع محتويات الهاتف الذكي المسروق أو المستولى عليه.

والخبر السار هو أنه من أجل كسر الحماية وتثبيت برامج الجهات الخارجية ، يلزم الوصول المادي إلى هاتف Apple ، وإلى جانب ذلك ، بعد إعادة التشغيل ، سيعود كل شيء إلى مكانه وسيكون iPhone آمنًا - وهذا ما يسمى. القيد المرتبط بفك القفل عن جهاز الآيفون. إذا تم أخذ هاتفك الذكي بعيدًا على الحدود ثم أعيد ، فمن الأفضل عدم إغراء القدر مرة أخرى وإعادة التشغيل.

iCloud والنسخ الاحتياطية شبه الآمنة

سبق أن قيل أعلاه أنه في المواجهة الأخيرة بين مكتب التحقيقات الفيدرالي وأبل بشأن تبادل إطلاق النار في بينساكولا ، سلمت الشركة إلى ضباط إنفاذ القانون نسخًا احتياطية من iCloud من هواتف المشتبه بهم. حقيقة أن مكتب التحقيقات الفيدرالي لم يرفع أنفه يشير إلى أن هذه البيانات ، على عكس iPhone المقفل ، كانت مناسبة تمامًا للبحث.

سيكون من السذاجة الاعتقاد بأن هذه حالة معزولة. في النصف الأول من عام 2019 وحده ، حصل المحققون على 1568 وصولاً إلى ما يقرب من 6000 نسخة احتياطية كاملة على iCloud لمستخدمي الهواتف الذكية من Apple. في 90٪ من الطلبات من الدولة. الهياكل ، قدمت الشركة بعض البيانات من iCloud ، وكان هناك حوالي 18 ألف طلب من هذا القبيل في نفس الفترة.

أصبح هذا ممكنًا بعد أن ألغت Apple بهدوء مشروعًا لتوفير تشفير شامل لنسخ iCloud الاحتياطية للمستخدمين منذ عامين. هناك أدلة على أن هذا تم بعد ضغوط من مكتب التحقيقات الفيدرالي. ومع ذلك ، هناك أيضًا سبب للاعتقاد بأن الدافع وراء الرفض هو الرغبة في تجنب موقف لا يتمكن فيه المستخدمون ، بسبب نسيان كلمة المرور ، من الوصول إلى بيانات iCloud الخاصة بهم.

نتيجة للتسوية مع وكالات إنفاذ القانون والمستخدمين ، نشأت فوضى حيث لم يكن من الواضح أي البيانات في iCloud مخفية بشكل موثوق ، وأيها كذلك. على أقل تقدير ، يمكن القول أن التشفير من طرف إلى طرف ينطبق على الفئات التالية.

- بيانات المنزل.

- البيانات الطبية.

- iCloud Keychain (بما في ذلك الحسابات وكلمات المرور المحفوظة).

- بيانات الدفع.

- لوحة مفاتيح QuickType للمفردات المتراكمة (تتطلب iOS v.11).

- وقت الشاشة.

- بيانات Siri.

- كلمات مرور Wi-Fi.

أي شيء آخر ، بما في ذلك الرسائل ، يمكن قراءته من قبل موظفي وسلطات Apple.

ثغرة أمنية جديدة على مستوى الأجهزة

قبل أسبوع ، أفاد فريق التطوير الصيني Pangu Team أنه اكتشف عطلًا فادحًا ، هذه المرة في شريحة SEP (معالج المنطقة الآمنة). جميع أجهزة iPhone المزودة بمعالجات A7-A11 في خطر.

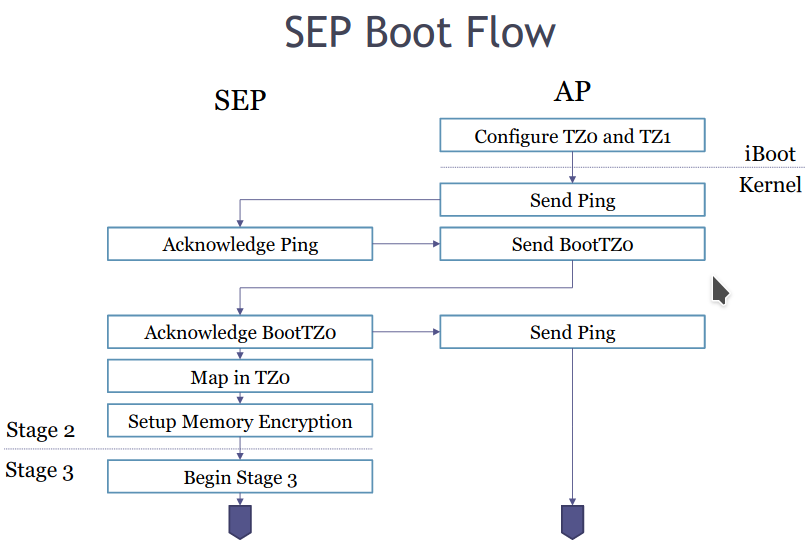

يقوم SEP بتخزين المعلومات الأساسية ، حرفياً. يتضمن ذلك ميزات التشفير ومفاتيح المصادقة والقياسات الحيوية وملف تعريف Apple Pay. تشترك في بعض من ذاكرة الوصول العشوائي مع معالج التطبيقات ، ولكن الجزء الآخر (المعروف باسم TZ0) مشفر.

تسلسل التمهيد SEP.

SEP نفسه هو نواة معالج AKF بسعة 4 ميجابايت قابل للمسح (ربما Apple Kingfisher) ، رقم براءة الاختراع 20130308838 . تشبه التكنولوجيا المستخدمة ARM TrustZone / SecurCore ، ولكنها على عكس ما تحتويه من رمز خاص لنواة Apple KF بشكل عام و SEP بشكل خاص. وهو مسؤول أيضًا عن إنشاء معرّفات UID على A9 والرقائق الأحدث لحماية بيانات المستخدم الثابتة.

يحتوي SEP على ROM التمهيد الخاص به وهو محمي ضد الكتابة تمامًا مثل SecureROM / BootROM. أي أن الضعف في SEPROM سيكون له نفس العواقب غير السارة والمميتة. من خلال دمج فتحة SEPROM مع استغلال checkm8 الذي تمت مناقشته أعلاه ، يمكنك تغيير سجل تعيين الإدخال / الإخراج لتجاوز حماية عزل الذاكرة. من الناحية العملية ، يتيح هذا للمهاجمين قفل الهاتف دون القدرة على فتحه.

أظهر قراصنة Pangu أنهم يستطيعون استغلال خطأ في وحدة التحكم في الذاكرة التي تتحكم في محتويات سجل TZ0. لم يكشفوا عن جميع التفاصيل وكود المصدر ، على أمل بيع اكتشافهم لشركة Apple.

الباحث أمن المعلومات axi0mX، معروفة لنا، وكتب على تويتر أن الضعف في SEPROM يمكن استغلالها فقط مع الوصول الفعلي إلى الهاتف الذكي، كما في حالة checkm8. بتعبير أدق ، تعتمد إمكانية معالجة محتويات سجل TZ0 على وجود ثقب في SecureROM / BootROM ، لأنه بعد التمهيد العادي لجهاز iPhone ، لا يمكن تغيير قيمة سجل TZ0. لا تتأثر طرز iPhone الأحدث المزودة بشركة SoC A12 / A13 بالثغرة الأمنية الجديدة.

المواد المستعملة

- مكتب التحقيقات الفدرالي يريد الباب الخلفي للآيفون. تيم كوك قال لا

- Checkm8 يستغل التحليل الفني

- ! checkm8

- Demystifying the Secure Enclave Processor

- Team Pangu demonstrates unpatchable Secure Enclave Processor (SEP) chip vulnerability in iOS