عنوان البريد الإلكتروني هو عنصر أساسي في حماية البيانات الشخصية. غالبًا ما يكون مرتبطًا بحسابات مستخدمين آخرين. بعد الاستيلاء على البريد الإلكتروني لشخص آخر ، يستطيع المهاجم استرداد أو إعادة تعيين كلمات المرور للخدمات المرتبطة بالحساب المخترق. إذا كان الشخص لا يستخدم المصادقة الثنائية (2FA) ، فهو عمليًا أعزل . لا تعد المصادقة الثنائية أيضًا حلاً سحريًا ، ولكن هنا سيحتاج المجرم الإلكتروني إلى جهود إضافية - تحتاج إلى إعادة إصدار بطاقة SIM أو اعتراض رمز المصادقة . من الصعب جدًا تنفيذ الاعتراض ، حيث يتم إرسال الرموز عادةً عبر الرسائل القصيرة أو تطبيق المصادقة.

لقطة شاشة لأحد المواقع التي تقدم خدمات لاختراق حسابات البريد

على أي حال ، فإن قرصنة صناديق البريد هي خدمة مطلوبة. ومن المثير للاهتمام أنه في كثير من الأحيان لا يأمر به المجرمون المتشددون ، ولكن الأزواج أو العشاق المشبوهون. يريد الزوج أو الزوجة فقط أن يكونوا على دراية بالمراسلات عبر الإنترنت لنصفهم ، لذلك يأمرون بالاختراق. يستغل المنافسون في الأعمال هذه الفرصة أيضًا - ففي النهاية ، من خلال اختراق ناجح ، يمكنك الوصول إلى أسرار الخصم.

يعتبر اختراق صندوق بريد في مصطلحات أمن المعلومات هجومًا "مستهدفًا" أو "مستهدفًا". تعمل استخبارات الدولة مثل NSA و GRU في مثل هذه الأشياء ، ولكن هناك أيضًا سوق سوداء لخدمات البشر البحت ، حيث يمكنك طلب استراحة في أي صندوق مقابل رسوم متواضعة. هذا هو سوق الاختراق مقابل الاستئجار. إنها تزدهر بنشاط في الاتحاد الروسي ، لأنه ، على عكس الدول الغربية ، لا تواجه مثل هذه الجرائم الصغيرة مسؤولية جنائية.

على الرغم من شعبيتها ، إلا أن البنية التحتية لهذا السوق ليست مفهومة جيدًا. لا يُعرف سوى القليل عن كيفية عمل هؤلاء المخترقين ومدى التهديد الذي يمثلونه. لكن التفاصيل تظهر تدريجياً. على سبيل المثال ، أجرت أريانا ميريان من جامعة كاليفورنيا في سان دييغو بحثًا صغيرًا نسبيًا عن السوق. تم نشر النتائج في مؤتمر "WWW'19: The World Wide Web Conference" وفي المجلة العلمية "Communications of the ACM" (ديسمبر 2019 ، المجلد 62 العدد 12 ، الصفحات 32-37 ، دوى: 0.1145 / 3308558.3313489).

كم تكلفة هذه الخدمة؟

حدد فريق المشروع وفحص 27 خدمة اختراق بريد إلكتروني للبيع بالتجزئة. تم الإعلان عن معظم الخدمات باللغة الروسية. تكلفة الخدمة - من 23 دولارًا إلى 500 دولار للحساب الواحد. أرخص طريقة هي الوصول إلى صناديق مقدمي الخدمات الروس. الغربية أغلى ثمناً ، وسيكلف اختراق حسابات Facebook و Instagram أقل قليلاً من Yahoo و Gmail.

أسعار اختراق صناديق البريد والحسابات. رسم توضيحي: جامعة كاليفورنيا سان دييغو

أسعار اختراق صناديق البريد والحسابات. رسم توضيحي: جامعة كاليفورنيا سان دييغو

باستخدام حسابات وهمية ، اتصلت أريانا ميريان بالجناة وأمرت باختراق حسابات "الضحايا" الوهمية. تم تمكين المصادقة الثنائية عبر الرسائل القصيرة في كل حساب.

التقنية التجريبية

كانت التجربة مدروسة جيدًا. تم ملء كل صندوق من صناديق البريد الإلكتروني المشاركة في الدراسة من قاعدة بيانات البريد الإلكتروني لشركة Enron . بالإضافة إلى ذلك ، أنشأ المشاركون في المشروع صفحات ويب تعلن عن شركة صغيرة يمتلكها الضحية أو يعمل بها.

تم بيع المجالات بالمزاد العلني لتوفير تاريخ كل دمية. من خلال قاعدة بيانات WHOIS ، تم ربط صفحة الويب هذه بعنوان البريد الإلكتروني للضحية ، بالإضافة إلى عنوان البريد الإلكتروني للشريك الوهمي. بشكل عام ، فكر الباحثون ونفذوا "مصائد" عالية الجودة لتحديد جميع نواقل الهجوم.

بالإضافة إلى ذلك ، تم إنشاء صفحات Facebook لكل ضحية لمعرفة ما إذا كان المتسللون سيستخدمونها في هجماتهم. كانت جميع العناصر الموجودة على صفحة Facebook خاصة (لن يتمكن طرف ثالث من رؤية هذه العناصر) ، باستثناء ملف تعريف يظهر صفحة الويب الخاصة بالضحية (مثل إعلان تجاري).

تم تسجيل نشاط كل صندوق بريد تلقائيًا. بفضل مساعدة Google ، كان من الممكن الحصول على سجلات لأي نشاط تسجيل في حسابات الضحايا على Google. تسجل هذه السجلات محاولات تسجيل الدخول إلى حساب وعناوين IP ، ومحاولات القوة الغاشمة ، بالإضافة إلى تنشيط المصادقة الثنائية في حالة محاولة تسجيل دخول مشبوهة.

أخيرًا ، تم تحليل كل حركة مرور الشبكة إلى موقع كل من "الضحايا". إذا قام أحد المهاجمين بزيارة الموقع من صفحة Facebook ، فقد انعكس ذلك في سجل المرور.

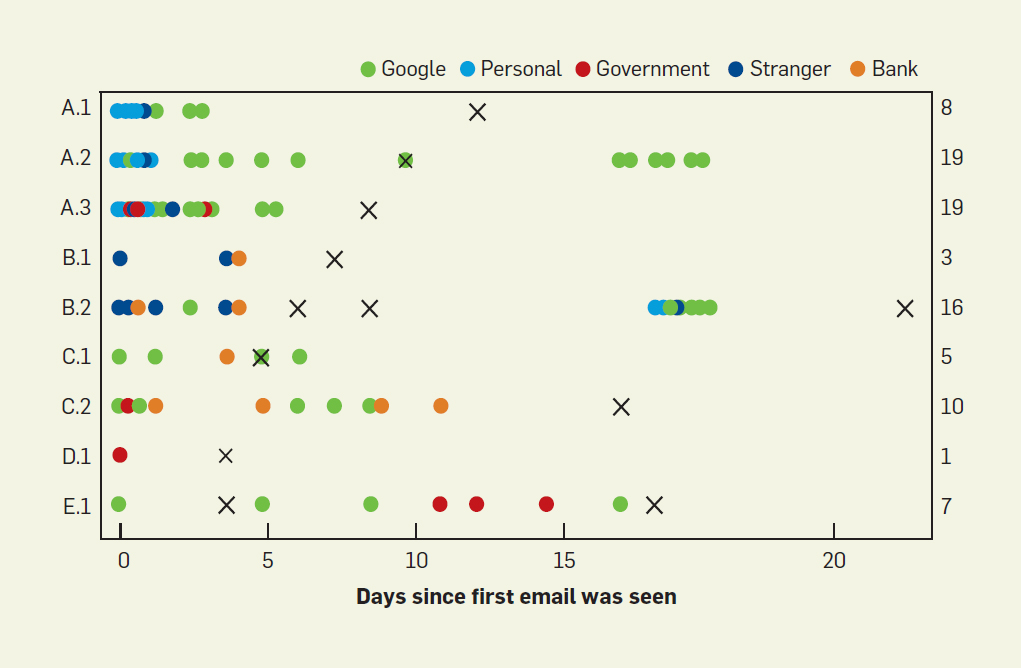

تم تعقب تصرفات المتسللين الذين حاولوا اختراق الحسابات لعدة أسابيع. في الواقع ، اتضح أن بعض "المفرقعات" هم محتالون شائعون أخذوا الدفع ولم يفعلوا شيئًا. أخذ آخرون الدفع بعد وقوعه ، أي أنهم وافقوا على تلقي الأموال في حالة الاختراق الناجح. لكنهم ، بعد أن تلقوا المهمة ، لم يفعلوا شيئًا. لاحظ الباحثون أيضًا أن "العمل مع العملاء" لخدمات اختراق البريد الإلكتروني منظم بشكل سيئ للغاية: لا يستجيب شخص ما للطلبات على الإطلاق ، ويستجيب شخص ما ، ولكن مع تأخير طويل.

النتائج

بدأ 5 فقط من أصل 27 متسللًا بتنفيذ شروط المهمة التي حددها العميل.

سمحت لنا التجربة والسجلات بدراسة مخطط الإجراءات التي يستخدمها المهاجمون لاختراق حساب. في كل حالة من الحالات الخمس التي تولى فيها المتسللون مهمة ، انتهى الاستيلاء على الحساب بـ "النجاح" ، ولكن بمساعدة الباحث فقط.

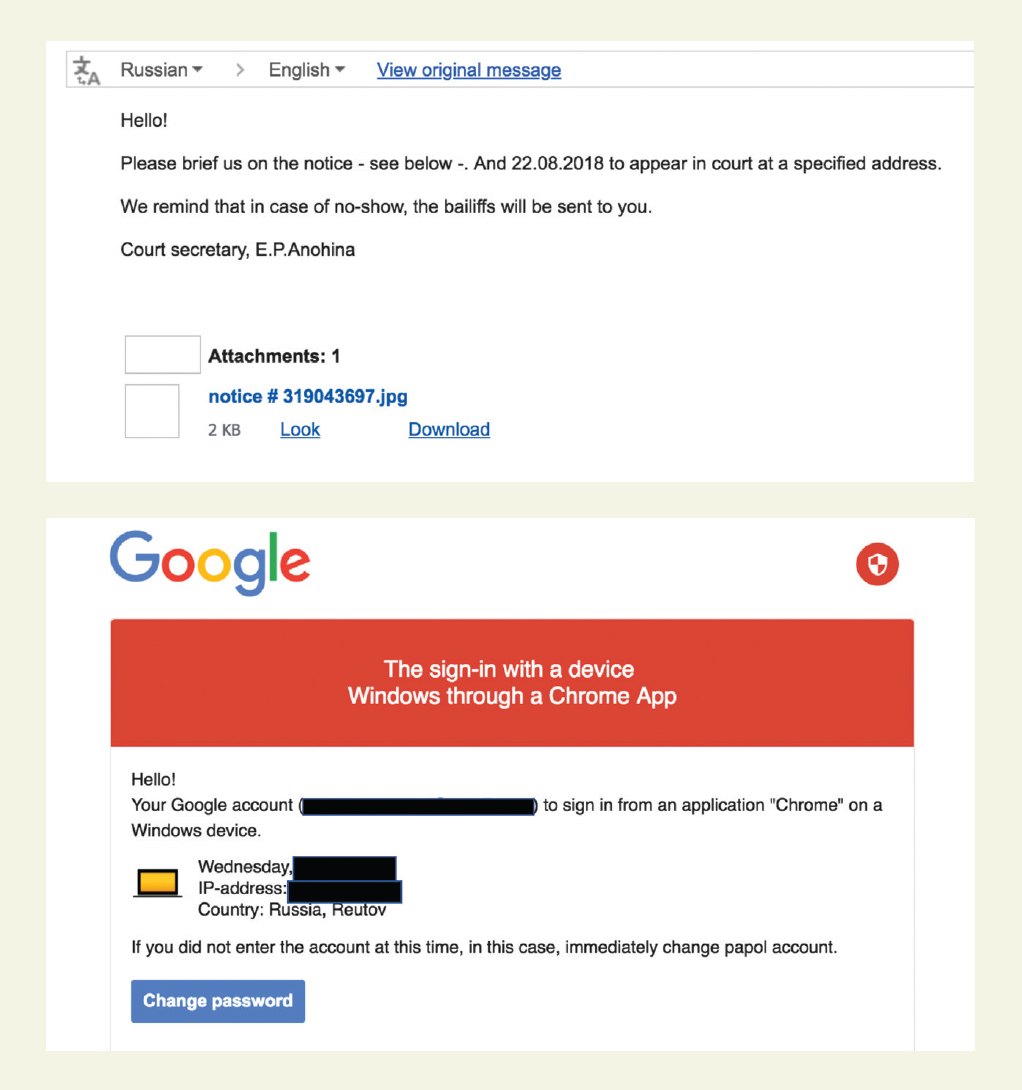

قاد المهاجمون بطريقة أو بأخرى "الضحية" إلى صفحة تصيد ، حيث يتعين عليهم إدخال كلمة مرور أو رمز مصادقة ثنائي من حسابهم. تصرف المشاركون في المشروع كمستخدمين مخدوعين وأدخلوا جميع البيانات اللازمة. بعد ذلك ، أبلغ المتسللون عن نجاحهم.

ومن المثير للاهتمام ، أنه لم يحاول أي مجرم إلكتروني تم استئجاره إجبار الحسابات ، ولم تكن هناك مكالمات إلى حسابات Facebook أو البريد الإلكتروني للشريك. أرسل واحد من كل خمسة مرتكبي الجرائم ملفًا خبيثًا قابلاً للتنفيذ إلى الضحية عن طريق البريد. استخدم الباقون التصيد الاحتيالي باعتباره ناقل الهجوم الرئيسي.

بدأت جميع الهجمات بخطاب شرك من منظمة أو شخص محترم. كان من المفترض أن يؤدي ذلك إلى تهدئة الضحية وقيادته إلى الإجراء اللازم - النقر فوق ارتباط إلى مورد تصيد. استخدم المهاجمون مجموعة متنوعة من الشخصيات الوهمية: معرفة الضحية ، وبنك كبير ، وشخص غريب ، ووكالة حكومية ، وجوجل. تم إرفاق صورة أو ارتباط تصيد بالبريد الإلكتروني.

في المتوسط ، أرسل المهاجمون 10 رسائل في غضون 25 يومًا باستخدام ذرائع مختلفة ، كما هو موضح في الرسم البياني أعلاه. الحيلة الأكثر شيوعًا هي تزوير بريد إلكتروني من Google ، متبوعًا برسائل من شركاء ورسائل بريد إلكتروني مزيفة من غرباء.

من خلال النقر على رابط التصيد ، يتم نقل الضحية إلى صفحة مقصودة تشبه صفحة تسجيل الدخول إلى حساب Google. بعد إدخال كلمة المرور ، تفتح صفحة مع طلب لإدخال رمز 2FA. حقق جميع المتسللين الذين تمكنوا من الوصول إلى الحساب ما يريدون من خلال التصيد الاحتيالي. لم تكن هناك تقنيات معقدة بشكل خاص أو هجمات متطورة.

كيف تتجنب الوقوع ضحية لمجرمي الإنترنت

يمكن اختراق أي صندوق بريد إذا كانت الضحية مهملة وتتبع رابط تصيد. من الممكن أن يكون المحترفون ، الخاضعين لحاجة ماسة أو مكافأة كبيرة ، قادرين على اختراق الحساب دون تصيد ، لكن أثناء الدراسة ، لم يتم استخدام هذه الأساليب. بالطبع ، هنا لم تكن العينة نفسها كبيرة جدًا.

لحماية نفسك وعائلتك من مثل هذه الهجمات ، يوصي الخبراء باستخدام دونجل أمان أجهزة USB لـ 2FA ، بالإضافة إلى توخي الحذر - هذه هي التوصية القياسية.

اتخذ خطوات لحماية المستخدمين ومقدمي خدمة البريد الإلكتروني. أدخلت Google أساليب إرشادية إضافية لتسجيل دخول المستخدم. يتم أيضًا اكتشاف محاولات تسجيل الدخول التلقائية وحظرها. بالمناسبة ، بعد هذه الإجراءات من قبل Google ، ضاعفت خدمتا قرصنة اتصل بها الباحثون سابقًا سعر خدماتهما.