مرحبًا بكم في المقالة الثالثة في سلسلة حول وحدة تحكم إدارة الأمان الجديدة المستندة إلى مجموعة النظراء لأجهزة الكمبيوتر الشخصية - Check Point SandBlast Agent Management Platform. اسمحوا لي أن أذكرك أنه في المقالة الأولى تعرفنا على بوابة Infinity وأنشأنا خدمة قائمة على السحابة لإدارة الوكلاء ، خدمة إدارة نقطة النهاية. في المقالة الثانية ، قمنا بفحص واجهة وحدة تحكم إدارة الويب وقمنا بتثبيت الوكيل بسياسة قياسية على جهاز المستخدم. سنراجع اليوم محتويات السياسة الأمنية المعيارية لمنع التهديدات ونختبر فعاليتها في مواجهة الهجمات الشعبية.

السياسة المعيارية لمنع التهديدات: الوصف

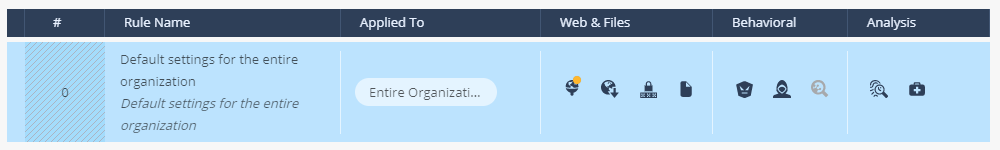

يوضح الشكل أعلاه قاعدة سياسة منع التهديدات القياسية ، والتي تنطبق افتراضيًا على المؤسسة بأكملها (جميع الوكلاء المثبتين) وتتضمن ثلاث مجموعات منطقية لمكونات الحماية: حماية الويب والملفات ، والحماية السلوكية ، والتحليل والعلاج. دعونا نلقي نظرة فاحصة على كل مجموعة.

حماية الويب والملفات

تصفية URL

URL Filtering -, 5 . 5 , , , Games Instant Messaging, Productivity Loss. URL, , Check Point. , URL, URL Categorization.

Prevent, Detect Off. Detect , URL Filtering . Prevent . Block List, , IP- .csv .

Prevent, Detect Off. Detect , URL Filtering . Prevent . Block List, , IP- .csv .

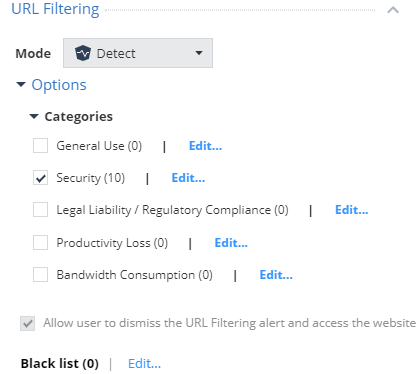

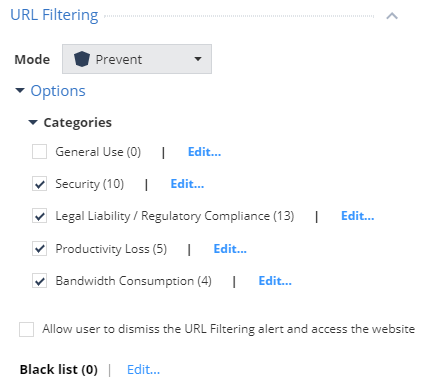

في السياسة القياسية لتصفية عناوين URL ، يتم تعيين الإجراء "كشف" وتحديد فئة واحدة - الأمان ، والتي سيتم الكشف عن الأحداث من أجلها. تتضمن هذه الفئة العديد من أدوات إخفاء الهوية والمواقع ذات مستوى المخاطرة الحرج / العالي / المتوسط ومواقع التصيد الاحتيالي والبريد العشوائي وغير ذلك الكثير. ومع ذلك ، سيظل المستخدمون قادرين على الوصول إلى المورد بفضل إعداد "السماح للمستخدم برفض تنبيه تصفية عناوين URL والوصول إلى موقع الويب".

تنزيل (الويب) الحماية

Emulation & Extraction Check Point « », , PDF. :

, Check Point — .

- Prevent — , ;

- Detect — , , ;

- Off — .

, Check Point — .

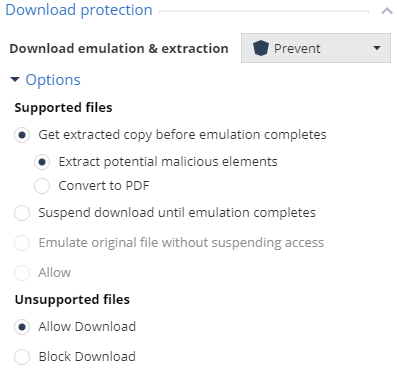

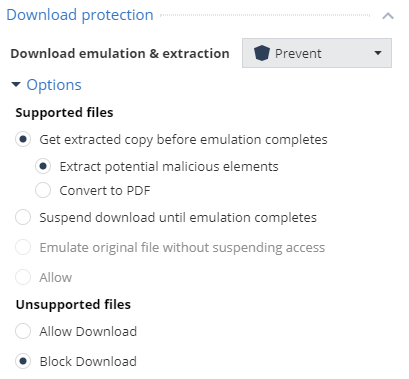

تم تعيين السياسة الافتراضية لـ Download Protection على الإجراء Prevent مع إمكانية تنظيف نسخة من المستند الأصلي من المحتوى الضار المحتمل ، فضلاً عن السماح بتنزيل الملفات غير المدعومة بواسطة أدوات المحاكاة والتنظيف.

حماية الاعتماد

Credential Protection 2 : Zero Phishing Password Protection. Zero Phishing , Password Protection . Zero Phishing Prevent, Detect Off. Prevent , . Detect . Password Protection , , : Detect & Alert ( ), Detect Off.

يوفر النهج القياسي لحماية بيانات الاعتماد منعًا لأي مورد تصيد احتيالي يجعل من المستحيل على المستخدمين الوصول إلى موقع قد يكون ضارًا. يتم أيضًا تضمين الحماية ضد استخدام كلمات مرور الشركة ، ولكن هذه الوظيفة لن تعمل بدون المجالات المحددة.

حماية الملفات

Files Protection , , : Anti-Malware Files Threat Emulation. Anti-Malware , . , , . Files Threat Emulation Check Point, Detect.

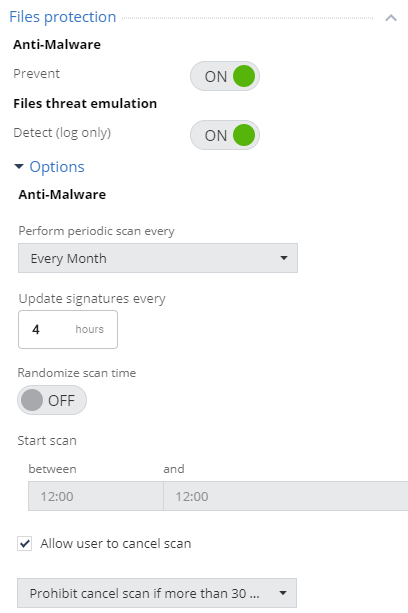

تتضمن السياسة القياسية لحماية الملفات الحماية من البرامج الضارة واكتشاف البرامج الضارة باستخدام Files Threat Emulation. يتم إجراء عمليات مسح منتظمة كل شهر ويتم تحديث التوقيعات على جهاز المستخدم كل 4 ساعات. في الوقت نفسه ، يتم تكوين المستخدمين لإلغاء الفحص المجدول ، ولكن في موعد لا يتجاوز 30 يومًا بعد آخر فحص ناجح.

الحماية السلوكية

مكافحة الروبوتات ، والحماية السلوكية ، ومكافحة برامج الفدية ، ومكافحة الاستغلال

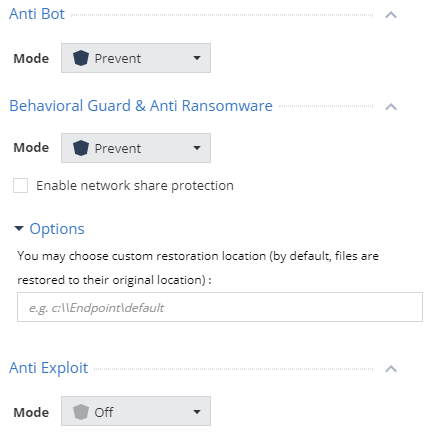

Behavioral Protection : Anti-Bot, Behavioral Guard & Anti-Ransomware Anti-Exploit. Anti-Bot C&C Check Point ThreatCloud. Behavioral Guard & Anti-Ransomware (, , ) . , , . , , . Anti-Exploit . Behavioral Protection : Prevent, Detect Off.

توفر السياسة القياسية للحماية السلوكية ميزة Prevent لمكونات Anti-Bot و Behavioral Guard & Anti-Ransomware ، مع استرداد الملفات المشفرة في أدلةها الأصلية. تم تعطيل مكون مكافحة الاستغلال ولا يتم استخدامه.

التحليل والعلاج

تحليل الهجوم الآلي (الطب الشرعي) والمعالجة والاستجابة

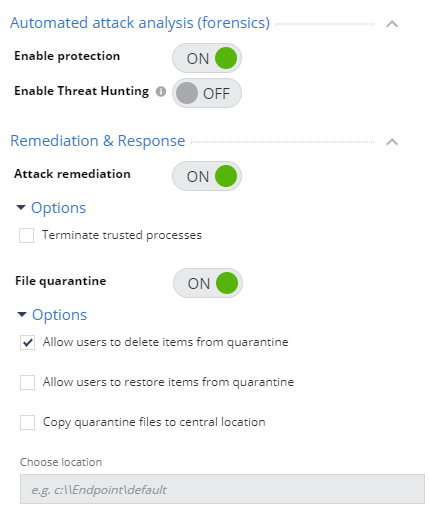

: Automated Attack Analysis (Forensics) Remediation & Response. Automated Attack Analysis (Forensics) — . Threat Hunting, . Remediation & Response : , .

تتضمن سياسة التحليل والمعالجة القياسية الحماية ، والتي تتضمن إجراءات تلقائية للاسترداد (إنهاء العمليات ، واستعادة الملفات ، وما إلى ذلك) ، بالإضافة إلى خيار إرسال الملفات إلى العزل ، ويمكن للمستخدمين حذف الملفات فقط من العزل.

السياسة المعيارية لمنع التهديدات: الاختبار

نقطة نهاية CheckMe

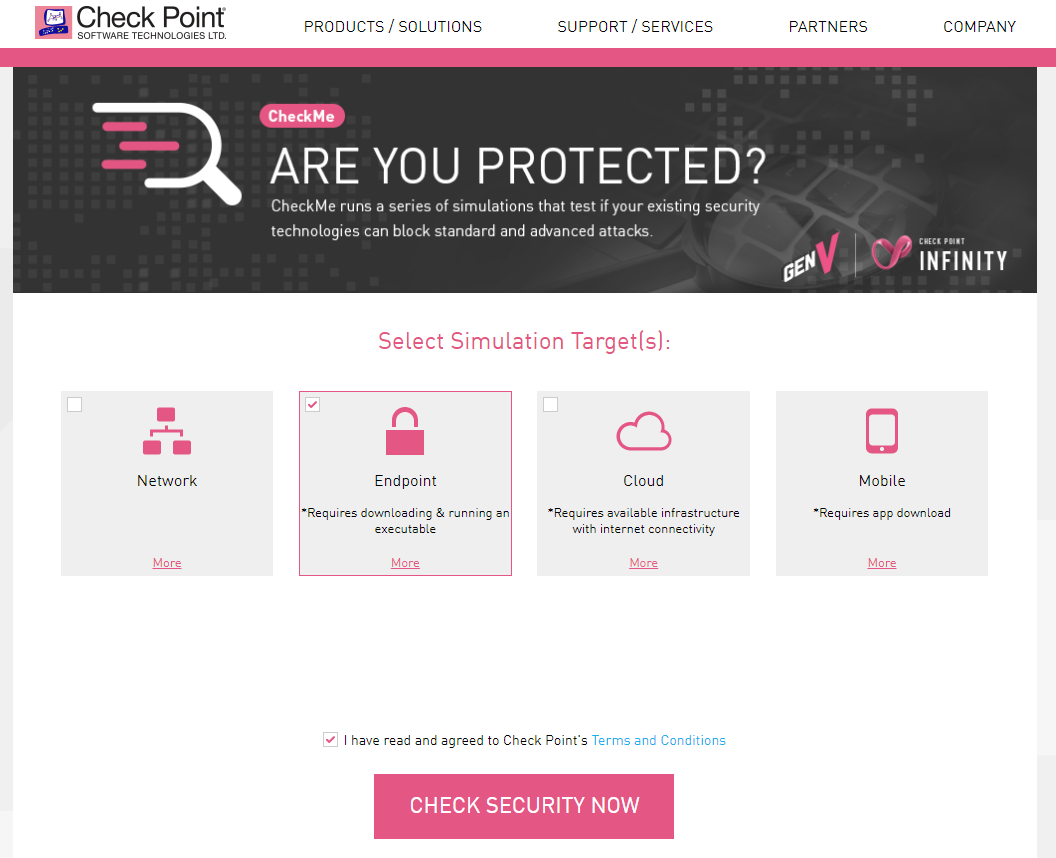

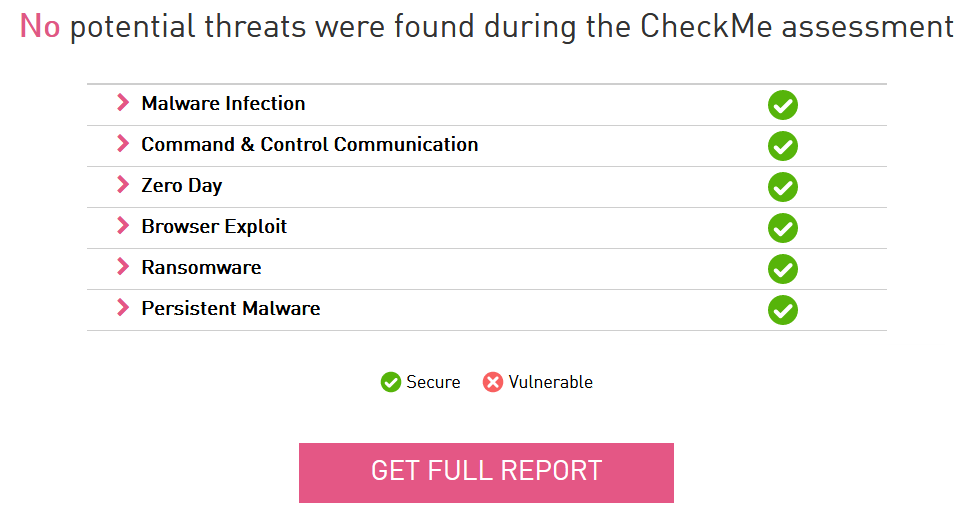

الطريقة الأسرع والأسهل للتحقق من أمان جهاز المستخدم ضد أكثر أنواع الهجمات شيوعًا هي إجراء اختبار باستخدام مورد Check Point CheckMe ، والذي ينفذ عددًا من الهجمات النموذجية من فئات مختلفة ويسمح لك بالحصول على تقرير عن نتائج الاختبار. في هذه الحالة ، استخدمنا خيار اختبار نقطة النهاية ، حيث يتم تنزيل ملف قابل للتنفيذ وتشغيله على الكمبيوتر ، ثم تبدأ عملية التحقق.

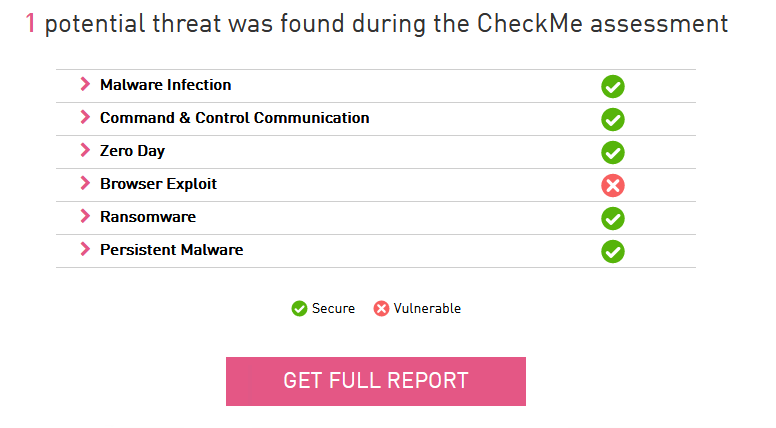

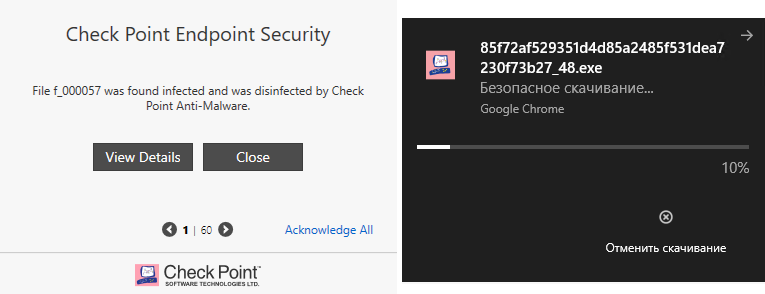

أثناء التحقق من أمان الكمبيوتر العامل ، حددت إشارات عامل SandBlast وعكست الهجمات على كمبيوتر المستخدم ، على سبيل المثال: تبلغ شفرة Anti-Bot عن إصابة ، واكتشفت شفرة Anti-Malware الملف الضار CP_AM.exe وحذفته ، وتم تثبيت شفرة Threat Emulation أن ملف CP_ZD.exe ضار. نتيجة للاختبار باستخدام نقطة نهاية CheckMe ، حصلنا على النتيجة التالية: من بين 6 فئات من الهجمات ، فشلت سياسة منع التهديدات القياسية في فئة واحدة فقط - Browser Exploit. وذلك لأن سياسة الوقاية من التهديدات القياسية لا تتضمن شفرة مكافحة الاستغلال. وتجدر الإشارة إلى أنه بدون تثبيت SandBlast Agent ، تم فحص كمبيوتر المستخدم فقط من أجل فئة Ransomware.

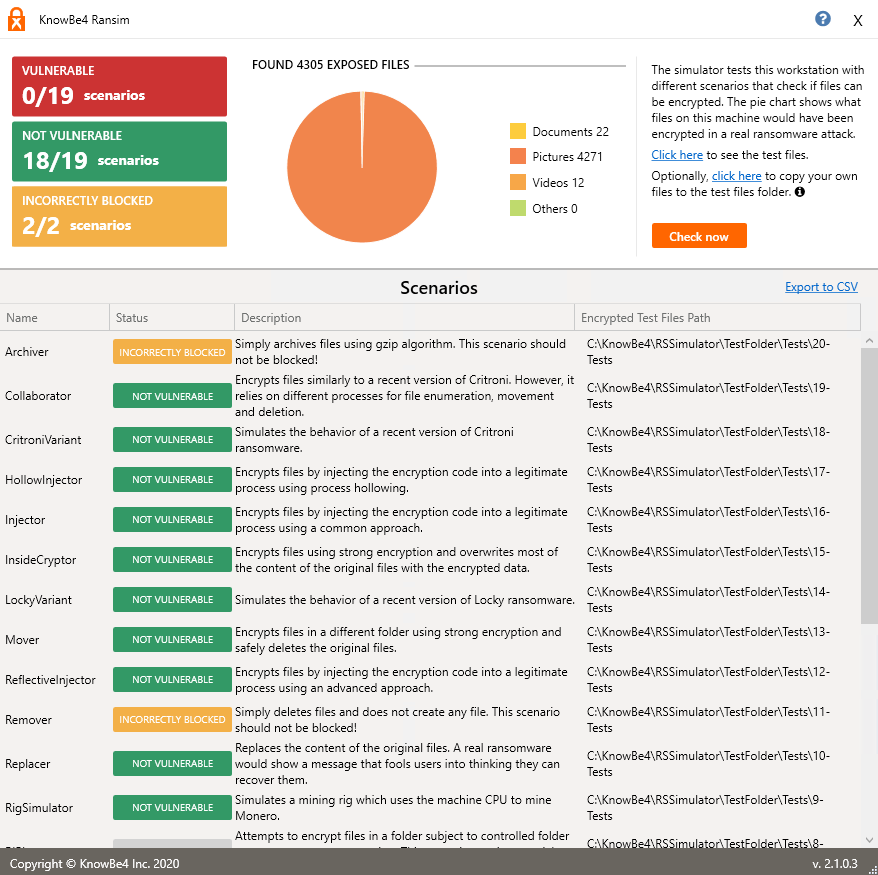

KnowBe4 RanSim

لاختبار شفرة Anti-Ransomware ، يمكنك استخدام حل KnowBe4 RanSim المجاني ، الذي يدير سلسلة من الاختبارات على جهاز المستخدم: 18 سيناريوهات للإصابة ببرامج الفدية وسيناريو واحد للإصابة بـ cryptominer. وتجدر الإشارة إلى أن وجود العديد من الشفرات في السياسة القياسية (Threat Emulation ، Anti-Malware ، Behavioral Guard) مع إجراء منع لا يسمح بإجراء هذا الاختبار بشكل صحيح. ومع ذلك ، حتى مع انخفاض مستوى الأمان (محاكاة التهديد في وضع إيقاف التشغيل) ، يُظهر اختبار شفرة Anti-Ransomware نتائج جيدة: اجتاز 18 اختبارًا من أصل 19 بنجاح (1 لم يبدأ).

الملفات والمستندات الضارة

من المفيد التحقق من تشغيل الشفرات المختلفة لسياسة منع التهديدات القياسية باستخدام الملفات الضارة ذات التنسيقات الشائعة التي يتم تنزيلها على جهاز المستخدم. تضمن هذا الاختبار 66 ملفًا بتنسيقات PDF و DOC و DOCX و EXE و XLS و XLSX و CAB و RTF. أظهرت نتائج الاختبار أن SandBlast Agent كان قادرًا على منع 64 ملفًا ضارًا من أصل 66. تم حذف الملفات المصابة بعد تنزيلها ، أو تنظيفها من المحتوى الضار باستخدام Threat Extraction واستردادها بواسطة المستخدم.

توصيات لتحسين سياسة منع التهديدات

1. تصفية URL

أول شيء يحتاج إلى تصحيح في السياسة القياسية لزيادة مستوى أمان جهاز العميل هو نقل شفرة تصفية عناوين URL إلى "منع" وتحديد الفئات المناسبة للحظر. في حالتنا ، تم تحديد جميع الفئات ، باستثناء الاستخدام العام ، نظرًا لأنها تتضمن معظم الموارد التي تحتاج إلى تقييد الوصول إليها للمستخدمين في مكان العمل. يُنصح أيضًا بمثل هذه المواقع لإزالة قدرة المستخدمين على تخطي نافذة التحذير بإلغاء تحديد معلمة "السماح للمستخدم برفض تنبيه تصفية عناوين URL والوصول إلى موقع الويب".

2. تنزيل الحماية

المعلمة الثانية التي يجب الانتباه إليها هي قدرة المستخدمين على تنزيل الملفات التي لا تدعمها محاكاة Check Point. نظرًا لأننا نبحث في هذا القسم عن التحسينات الأمنية لسياسة منع التهديدات القياسية ، فإن أفضل خيار هو عدم السماح بتنزيل الملفات غير المدعومة.

3. حماية الملفات

من الضروري أيضًا الانتباه إلى إعدادات حماية الملفات - على وجه الخصوص ، معلمات الفحص الدوري وقدرة المستخدم على تأجيل الفحص القسري. في هذه الحالة ، من الضروري مراعاة الإطار الزمني لعمل المستخدم ، والخيار الجيد من وجهة نظر الأمان والأداء هو تكوين تنفيذ المسح القسري كل يوم ، ويتم تحديد الوقت بشكل عشوائي (من 00:00 إلى 8:00) ، ويمكن للمستخدم تأجيل الفحص بحد أقصى اسبوع واحد.

4. مكافحة الاستغلال

من العيوب الكبيرة في سياسة الوقاية من التهديدات القياسية شفرة مكافحة الاستغلال المعطلة. يوصى بتمكين هذا النصل من خلال إجراء "منع" لحماية محطة العمل من هجمات الاستغلال. مع هذا الإصلاح ، تنجح إعادة اختبار CheckMe دون الكشف عن الثغرات الأمنية على جهاز عمل المستخدم.

خاتمة

للتلخيص: في هذه المقالة ، تعرفنا على مكونات سياسة الوقاية من التهديدات القياسية ، واختبرنا هذه السياسة باستخدام أساليب وأدوات مختلفة ، ووصفنا أيضًا توصيات لتحسين إعدادات السياسة القياسية لزيادة مستوى الأمان لجهاز المستخدم. في المقالة التالية في هذه السلسلة ، سننتقل إلى استكشاف سياسات حماية البيانات وإلقاء نظرة على إعدادات السياسة العامة.

مجموعة كبيرة من المواد على Check Point من TS Solution . حتى لا تفوتك المنشورات التالية على منصة إدارة وكيل SandBlast - اتبع التحديثات على شبكاتنا الاجتماعية ( Telegram و Facebook و VK و TS Solution Blog و Yandex.Den ).