في 9 أبريل ، نشر موقع FSTEC في روسيا مشروع "طرق لتحديد التهديدات لأمن المعلومات في أنظمة المعلومات." قد تصبح المنهجية أول وثيقة معتمدة رسميًا في آخر 12 عامًا ، تصف الإجراء الخاص بنمذجة وتحديد مدى ملاءمة تهديدات أمن المعلومات. نظرًا لأن تحديد التهديدات الأمنية هو إجراء أساسي في بناء أي نظام حماية ، فمن الصعب المبالغة في تقدير أهمية المنهجية.

في مقالتنا ، نريد دراسة وتقييم النهج الجديد للجهة التنظيمية لنمذجة التهديد ، وكذلك الإجابة على السؤال التالي - إلى أي مدى يتوافق هذا النهج مع الحقائق الحالية في مجال أمن المعلومات.

كيف يتم تنظيم نمذجة التهديد الآن؟

تحديد التهديدات الفعلية لأمن المعلومات مطلوب لمجموعة متنوعة من الكائنات: ISPDN ، GIS ، APCS ، الأشياء المهمة لـ CII ، IS للمؤسسات المالية (يشار إليها فيما بعد باسم "أنظمة المعلومات"). لذلك ، تتطلب معالجة المعلومات باستخدام مثل هذه الكائنات فهماً واضحاً لمن (أو ماذا) وكيف يمكن أن يتسبب في خرق لأمن المعلومات.

في الوقت نفسه ، الوثيقة الوحيدة السارية حاليًا في مجال نمذجة التهديدات الأمنية هي "منهجية لتحديد التهديدات الفعلية لأمن البيانات الشخصية أثناء معالجتها في أنظمة معلومات البيانات الشخصية"صدر مرة أخرى في عام 2008. بالإضافة إلى الشيخوخة ، تفتخر هذه الوثيقة بعدد من النقاط التي تشير إلى أنها ، للأسف ، فقدت أهميتها منذ فترة طويلة ولا تزال تستخدم فقط بسبب عدم وجود أي بديل. الارتباط الصارم بالبيانات الشخصية ، واستخدام مؤشر أمان النظام الأولي كعامل يؤثر على تحديد مدى ملاءمة التهديدات ، وعدم وجود أي تقسيم للمسؤولية في مسائل نمذجة التهديدات الأمنية عند استخدام الاستضافة الخارجية ، ليست سوى بعض العيوب التي لا يزال مجتمع أمن المعلومات يناقشها.

في مثل هذه الحالة ، يتعين على مالكي المعلومات (المشغلين) الارتجال ، "إنهاء" المستند بشكل مستقل لاحتياجاتهم الخاصة. هذا النهج ، أولاً ، ليس قانونيًا تمامًا (في أوامره ، تصر FSTEC على استخدام الوثائق المنهجية التي طوروها لتحديد التهديدات الأمنية) ، وثانيًا ، إنها مهمة غير تافهة للغاية ، خاصة في غياب الخبرة ذات الصلة من المنفذ. في هذا الصدد ، يجب أن تصبح المنهجية الجديدة ، إن لم تكن حلاً سحريًا ، أداة تبسط إلى حد كبير عملية نمذجة تهديدات أمن المعلومات.

الملامح الرئيسية للتقنية الجديدة

نطاق المنهجية إن

أول وأهم السمات المميزة للمنهجية الجديدة هو نطاق تطبيقها ، والذي لا يقتصر الآن على ISPD فقط. يجب استخدام المستند لتحديد التهديدات لأمن المعلومات أثناء معالجتها باستخدام أي كائنات ، تمت الموافقة على متطلبات الحماية الخاصة بها من قبل FSTEC. تتضمن هذه الأشياء ، كما ذكرنا سابقًا ، كائنات مهمة من CII و ISPD و GIS وأنواع أخرى من الأنظمة.

بالإضافة إلى ذلك ، تنص الوثيقة مباشرة على إمكانية تطوير واستخدام منهجيات الصناعة / الأقسام / الشركات ،مع مراعاة خصوصيات أداء الأشياء. لا يوجد إجراء لتطوير والموافقة على الأساليب "الفرعية" ، والشرط الوحيد هو أنها لا ينبغي أن تتعارض مع أحكام المنهجية.

استخدام FSTEC BDUs في نمذجة التهديدات الأمنية

سيكون المصدر الرئيسي للمعلومات حول التهديدات هو FSTEC BDUs ، بالإضافة إلى النماذج الأساسية والقياسية للتهديدات الأمنية. إذا تم افتراض مثل هذا النهج في وقت سابق بالنسبة للكائنات المهمة في CII و GIS ، فإن مسألة استخدام (أو عدم استخدام) NDU فيما يتعلق بـ ISPD قد تلقى الآن إجابة لا لبس فيها.

هذا النهج يبدو منطقيًا تمامًا ، إن لم يكن لأحد "لكن". الحقيقة هي أن تنوع "نماذج التهديد الأساسية والنموذجية" اليوم يترك الكثير مما هو مرغوب فيه - هناك وثيقة واحدة فقط منشورة في المجال العام تندرج تحت هذا الوصف ، وحتى هذا مقتطف يستهدف نفس ISPD.

هل هذا يعني أنه في المستقبل القريب بعد الموافقة على المنهجية ، يجب أن نتوقع تجديد الموارد في صفوف نماذج التهديد الأساسية والنموذجية؟ السؤال لا يزال مفتوحا.

ترتيب نمذجة التهديد الأمني

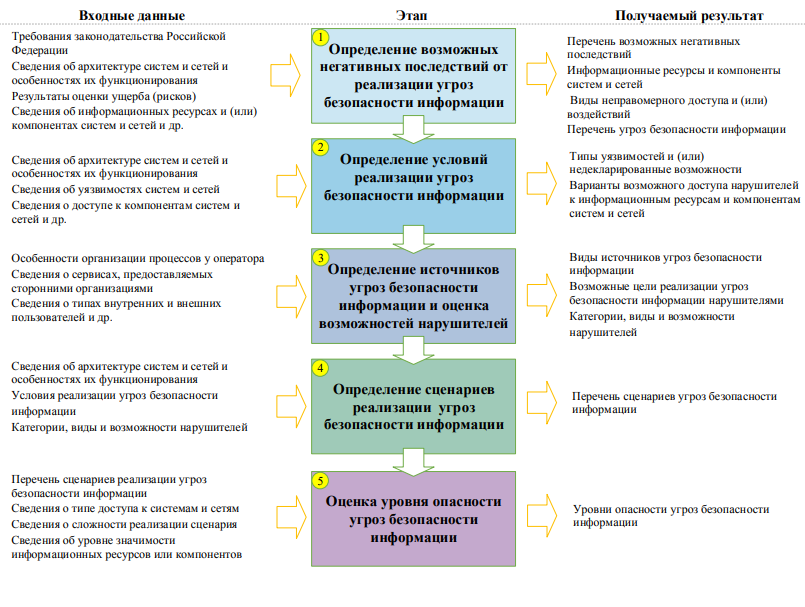

يتضمن الأمر المحدث خمس خطوات في تسلسل محدد. مخطط العملية الإجمالي الموضح في الطريقة هو كما يلي:

Forإن تحديد مدى صلة التهديد بأمن المعلومات يفي بالمراحل من الأول إلى الرابع. وفقًا للمنهجية ، سيكون التهديد الأمني ذا صلة إذا كان هناك سيناريو واحد على الأقل لتنفيذه وإذا كان تنفيذه سيؤدي إلى أي عواقب سلبية على مالك المعلومات (المشغل) أو الدولة.

الهدف من المرحلة الخامسة هو تحديد خطر كل من التهديدات الحالية. في الواقع ، هذه الخاصية هي لأغراض إعلامية فقط.ولا يؤثر بشكل مباشر على الوثيقة النهائية الناتجة عن نتائج المحاكاة ، أو الخيارات الممكنة لتحييد التهديد. يمكن الافتراض أنه يجب استخدام هذه المعلمة لتحديد ترتيب إغلاق التهديد ، لكن العدد الصغير للقيم المحتملة للمؤشر - "منخفض" ، "متوسط" ، "مرتفع" - لا تسمح بالقيام بذلك بدرجة كافية من التفاصيل. علاوة على ذلك ، يجب إغلاق أي من التهديدات التي وصلت إلى هذه الخطوة بطريقة أو بأخرى ، لذا فإن نسيان التهديد "غير الخطير" لن ينجح ببساطة. وبالتالي ، فإن الغرض الحقيقي من هذه المعلمة لم يتم الكشف عنه بالكامل.

وتجدر الإشارة إلى أن العمل على نمذجة التهديدات الأمنية يجب أن يتم إما من قبل مالك المعلومات (المشغل) بشكل مستقل ، أو بمشاركة المرخص لهم FSTEC. لا يزال هذا النهج ، وفقًا للوثائق التنظيمية للجهة التنظيمية ، قيد التطبيق.

تحديد أهمية تهديدات أمن المعلومات

بمزيد من التفصيل ، أود أن أتناول بالتفصيل إجراءات تحديد مدى ملاءمة التهديدات الأمنية.

1. لذلك ، في المرحلة الأولى ، يُقترح تحديد جميع النتائج السلبية المحتملة من تنفيذ التهديدات الأمنية. يجب أن يساعد التقييم المبكر للضرر (المخاطر) في ذلكمن انتهاك العمليات الحاسمة الرئيسية ، إما تقييم الخبراء ، أو المعلومات الواردة من الوحدات المشغلة لنظام المعلومات.

مع أي نهج يتم اختياره ، من الضروري تحديد موارد المعلومات التي تضمن تنفيذ العمليات الهامة (المعلومات نفسها ، والبرمجيات والأجهزة ، وأدوات أمن المعلومات ، وغيرها) والأنواع الرئيسية للوصول غير القانوني فيما يتعلق بكل من الموارد. يحتوي الدليل على قائمة بالأنواع الرئيسية للموارد والوصول غير القانوني إليها ، بالإضافة إلى أمثلة لتحديد العواقب السلبية المحتملة.

2. في المرحلة الثانية ، من الضروري تحديدوجود ثغرات أمنية محتملة وأنواعها ، ووجود قدرات غير معلنة في أنظمة المعلومات ، فضلاً عن الحاجة إلى الوصول إلى النظام لتنفيذ كل من التهديدات الأمنية.

اختبار الاختراق هو الطريقة الرئيسية لتحديد نقاط الضعف المحتملة في نظام المعلومات في مرحلة تشغيله ، بما في ذلك مراعاة وظائف وإعدادات أدوات الحماية.

3. المرحلة الثالثة التالية هي تحديد المخالفين الأمنيين وتقييم قدراتهم.يُقترح النظر في التهديدات البشرية والتكنولوجية كمصادر للتهديدات: يتم اعتبار الأول تمامًا لجميع أنظمة المعلومات ، في حين أن الأخير مخصص فقط لتلك الأنظمة التي يتم فرض متطلباتها على استقرار وموثوقية الأداء.

إن نهج تحديد المصادر البشرية المحتملة للتهديدات - المنتهكون - قياسي ويتألف من تحديد أنواع معينة من المنتهكين وإمكاناتهم وقدراتهم في تنفيذ التهديدات ضد نظام المعلومات المحمي. وتجدر الإشارة إلى أنه إذا كان هناك اتصال بين نظام المعلومات والإنترنت ، فإن الدخيل الخارجي ذو الإمكانات المنخفضة على الأقل يعتبر دائمًا مصدرًا فعليًا للتهديدات.

من الضروري أيضًا الانتباه إلى أنه وفقًا للمنهجية الجديدة ،يمكن أن يمتلك الدخيل واحدًا من أربعة مستويات من الإمكانات (الأساسية ، الأساسية المتزايدة ، المتوسطة والعالية) ، بينما تستخدم NDU ، عند وصف مصدر التهديدات ، ثلاثة مستويات فقط (منخفض ، متوسط ، أساسي). كيفية ضمان الارتباط بشكل صحيح في هذه الحالة هو سؤال يظل أيضًا بدون إجابة.

4. في المرحلة النهائية ، يتم إجراء تحليل للتكتيكات والأساليب الممكنة لتنفيذ التهديدات. لتحديد سيناريوهات الهجوم المحتملة ، تقترح المنهجية استخدام التكتيكات والتقنيات الواردة فيه ، بالإضافة إلى معلومات إضافية من قاعدة بيانات FSTEC أو قواعد بيانات أخرى لهجمات الكمبيوتر (على الأرجح ، يشير هذا إلى مصفوفة ATT & CK والأساليب المماثلة).

هناك نقطة أخرى جديرة بالملاحظة فيما يتعلق بـ NOS.حتى الآن ، لا يحتوي هذا المورد على أي معلومات منظمة حول الطرق الممكنة لتنفيذ التهديدات ، وبالتالي يبدو الرابط المؤدي إليه غير مناسب.

مقتطفات من مصفوفة التكتيكات والتقنيات المعروضة في الوثيقة:

بشكل عام ، يبرز النهج المقترح بشكل كبير من حيث جوانبه الإيجابية ، خاصة على خلفية الترتيب المقدم في المنهجية الحالية. من بين "الإيجابيات" ، على الأقل ، يمكن تمييز ما يلي:

- رفض الاستخدام غير الملائم وبعيدًا عن المعلمات الصحيحة دائمًا للأمن الأولي لنظام المعلومات واحتمالية إدراك التهديد المستخدم في منهجية 2008 ؛

- , ;

- , , – , , ;

- , , ;

- , .

وبالتالي ، فإن إجراءات تحديد مدى ملاءمة التهديدات الأمنية هي عملية متكاملة ومنظمة يمكن أن تأخذ في الاعتبار خصوصيات أداء أنواع مختلفة من أنظمة المعلومات.

في الوقت نفسه ، تجدر الإشارة إلى حقيقة أن تحديث النهج لتحديد مدى ملاءمة التهديدات جعله أكثر صعوبة. المنفذ (أو ، على الأرجح ، مجموعة من المنفذين) مطلوب أن يكون لديه معرفة عميقة بكل من البنية التحتية للنظام ومجالات مختلفة من أمن المعلومات ، من القواعد التشريعية إلى الفهم (ويفضل وجود المهارات العملية) لتنفيذ أنواع مختلفة من الهجمات.

تحديد التهديدات الأمنية للبنية التحتية المستضافة على الاستضافة الخارجية

يتم إيلاء اهتمام خاص لهذه المسألةفصل المسؤوليات عند نمذجة التهديدات لأنظمة المعلومات الموجودة في مراكز البيانات الخارجية والخدمات السحابية.

يجب أن يتم تحديد التهديدات الأمنية الحالية في الوضع قيد النظر من قبل مالك المعلومات مع الاستضافة المستخدمة. بشكل عام ، تحدد الاستضافة التهديدات الأمنية الحالية للبنية التحتية التي توفرها وتجلب هذه المعلومات إلى العميل - مالك المعلومات (المشغل).

على سبيل المثال ، تكون حدود نمذجة التهديدات الأمنية عند استئجار البنية التحتية الافتراضية كما يلي:

إذا لم يقم مالك الاستضافة بنمذجة التهديدات ، فإن المنهجية لا توصي باستخدام خدماته.بالنظر إلى حقيقة أن مثل هذا الإجراء التوصيى لن يتم ملاحظته دائمًا ، يبقى السؤال حول كيف تكون مالك المعلومات إذا قرر استخدام خدمات مثل هذا الاستضافة.

الحفاظ على نموذج التهديد محدثًا

يتم وضع نتائج نمذجة التهديد في شكل مستند بالشكل المقدم في ملحق المنهجية ويوافق عليها رئيس مالك المعلومات (المشغل). وتجدر الإشارة إلى أن نموذج المستند المقترح للاستخدام له هيكل معياري إلى حد ما ، مكررًا الأقسام الرئيسية للمنهجية ، بينما لا يوجد قسم يشير إلى الاستنتاجات الواردة فيه.أو أي معلومات أخرى توضح ما يجب فعله بعد ذلك مع هذه التهديدات. هذا النهج ، للأسف ، يعطي الانطباع بأن وثيقة غير مكتملة تصف الحدث ، مأخوذة من السياق العام.

لكن دعنا ننتقل إلى مراحل أخرى من دورة حياة نموذج التهديد. من المفهوم أنه خلال كامل فترة تشغيل نظام المعلومات ، يجب تحديث نموذج التهديدمع الأخذ في الاعتبار التغييرات في المتطلبات التشريعية والتغييرات في بنية وظروف تشغيل النظام ، وتحديد التهديدات الجديدة لأمن المعلومات. وبالتالي ، يجب أن يستلزم تحديث FSTEC BDU أيضًا تحديث جميع النماذج المطورة والمستخدمة لتهديدات أمن المعلومات. مع الأخذ في الاعتبار حقيقة أن التغييرات في NDU متكررة نسبيًا (من 1 إلى 3 مرات في السنة ، وفقًا للمعلومات الواردة في قاعدة البيانات) ، سيكون من الضروري العودة إلى مسألة تحديث نموذج التهديد بانتظام.

في الوقت نفسه ، تجدر الإشارة إلى أنه يمكن تحديث نموذج التهديد في شكل مستند إلكتروني. ما إذا كان من الضروري في هذه الحالة الموافقة على مثل هذه الوثيقة مع الرأس ، وإذا كان الأمر كذلك ، فكيف لا يزال غير واضح.

هل نجحت المنهجية الجديدة؟

توضح مسودة الوثيقة المنشورة أنه في الأمور المتعلقة بضمان أمن أنظمة المعلومات ، يحاول المنظم مواكبة العصر وفي نفس الوقت مراعاة رغبات مالكي هذه الأنظمة.

من المزايا الواضحة للمنهجية المحدثة ، تجدر الإشارة إلى:

- عالميتها ، وبالتالي ، إمكانية استخدامها لأنواع مختلفة من نظم المعلومات ؛

- نهج منظم ومفهوم لتحديد أهمية التهديدات الأمنية ؛

- اعتماد أهمية التهديدات على عوامل مهمة حقًا - وجود عواقب سلبية محتملة من تنفيذ التهديد وسيناريوهات لتنفيذه.

في الوقت نفسه ، عند قراءة المنهجية ، من الواضح أن هذه ليست سوى مسودة وليست النسخة النهائية لوثيقة منهجية:

- الإشارات المتكررة إلى NOS في سياق الوظائف التي لا تنفذها حاليًا ؛

- ;

- , .

?

يختلف الإصدار الجديد للمنهجية اختلافًا كبيرًا عن الإصدار الحالي. إذا تمت الموافقة على هذا المستند (وحتى الآن لا يوجد سبب مهم حقًا لعدم حدوث ذلك) ، فسيواجه مالكو أنظمة المعلومات مسألة ما إذا كانوا بحاجة إلى تحديث نماذج التهديد الحالية ، وإذا كان الأمر كذلك ، فكيف ومتى يكون ذلك ضروريًا افعلها.

وإذا كانت الإجابة على السؤال الأول بدرجة عالية من الاحتمال ستكون بالإيجاب ، فلا مكان للحصول على معلومات عن الأسئلة اللاحقة. من الواضح أن هناك حاجة إلى بعض التأخير عندما تدخل المنهجية الجديدة حيز التنفيذ. إن القيام بعمل مفصل وعالي الجودة على نمذجة التهديد هو عملية تتطلب موارد كبيرة ، من الوقت والبشر.

للتعرف على الجانب العملي لمسألة نمذجة التهديدات الأمنية ، بما في ذلك استخدام المنهجية الجديدة ، استمر في متابعة مصادر المعلومات الخاصة بنا.

فلاديسلاف بافلوف

أخصائي المراجعة والاستشارات ، Acribia