ونحن نواصل أطلعكم على عواقب نشاط مجرمي الإنترنت، لأنه كما Praemonitus، قال praemunitus في العصور القديمة، وأعذر من أنذر.

فقط من خلال معرفة شكل العدو يمكنك الاستعداد للقائه.

نود اليوم الحديث عن هجمات DDoS (رفض الخدمة الموزعة) الكبيرة في النصف الأول من عام 2020.

في 21 يونيو ، خضعت خدمة Cloudflare لهجوم DDoS كبير الحجم ، والذي وصل إلى 754 مليون حزمة في الثانية. استمر الهجوم أربعة أيام ، بدءًا من 18 يونيو وحتى 21 يونيو: تم إرسال حركة المرور الهجومية من أكثر من 316000 عنوان IP إلى عنوان IP واحد لـ Cloudflare ، والذي كان يستخدم بشكل أساسي لمواقع الويب على الخطة المجانية.

خلال هذه الأيام الأربعة ، استخدم الهجوم مجموعة من ثلاثة نواقل هجوم TCP: فيضانات SYN ، وفيضانات ACK ، وفيضانات SYN-ACK. استمر الهجوم لعدة ساعات بمعدلات تجاوزت 400-600 مليون شخصًا وبلغ ذروته عدة مرات فوق 700 مليون شخص مع أقصى ذروة 754 مليونًا في الثانية. حاول المهاجمون قمع أجهزة التوجيه والأجهزة في مركز البيانات بمعدلات حزم عالية.

قالت Cloudflare إنهم كانوا قادرين على تخفيف الهجوم ، على الرغم من أن بعض التقارير تشير إلى أنه كان مجرد خدعة لسرقة بيانات ضخمة أو اختبار قبل الهجوم بعد بضعة أيام.

Cloudflare — , CDN, DDoS-, DNS. Cloudflare .

: (2009 .–)

: 287 USD (2019 .)

-: -, ,

: 2009 ., -, ,

: , ,

في 21 يونيو أيضًا ، قمع Akamai أكبر هجوم DDoS تم تسجيله مسبقًا على النظام الأساسي PPS (حزمة في الثانية). أنتج الهجوم 809 مليون حزمة (ملايين الحزم في الثانية) ، مستهدفًا مصرفًا كبيرًا من أوروبا. وفقًا لممثلي الشركة ، يعد هذا رقمًا قياسيًا جديدًا في الصناعة للهجمات المستهدفة PPS.

من سمات هذا الهجوم النمو الهائل لعناوين IP المصدر. يشير هذا إلى أن حركة المرور كانت موزعة بشكل كبير ، علاوة على ذلك ، بالإضافة إلى حجم العناوين ، كانت الغرابة أن كل حركة المرور تقريبًا جاءت من عناوين IP التي لم تشارك في الهجمات حتى عام 2020 ، مما يشير إلى ظهور شبكة بوت نت جديدة.

بشكل غير عادي ، تم اكتشاف 96.2٪ من عناوين IP الأصلية لأول مرة (أو على الأقل لم يتم تعقبها كجزء من الهجمات في التاريخ الحديث). لاحظ الفريق عدة نواقل هجوم مختلفة نشأت من 3.8٪ من عناوين IP الأصلية المتبقية ، مطابقة لناقل هجوم واحد شوهد في هذا الهجوم بالتنسيق مع الآخرين. في هذه الحالة ، تم تحديد معظم عناوين IP الأصلية في مزودي خدمة الإنترنت الرئيسيين ، مما يعني أجهزة الكمبيوتر المخترقة للمستخدمين النهائيين.

اختلف هجوم 21 يونيو ليس فقط في حجمه ، ولكن أيضًا في السرعة التي وصل بها إلى ذروته. ارتفع الهجوم من حركة المرور العادية إلى 418 جيجابت في الثانية على الفور تقريبًا ، ووصل إلى ذروته عند 809 مليونًا في الثانية في حوالي دقيقتين. في المجموع ، استمر الهجوم قرابة 10 دقائق.

Akamai Technologies — -, . 240 000 .

-: , ,

: 2,894 USD (2019 .)

: 1998 .

: (1 . 2013 .–)

: , , ,

في وقت سابق ، قامت Amazon AWS Shield بسداد هجوم BPS بسعة 2.3 تيرابايت / ثانية. الهجوم على Akamai 418 جيجابت في الثانية لا يبدو كبيرًا جدًا من هذا المنظور ، لكن لا تنسَ أن هذه أنواع مختلفة من الهجمات ، قبل ذلك كان حجم حركة المرور القياسي لهجوم PPs 293.1 مليون حزمة في الثانية فقط ، وهو 2 ، 7 مرات أقل من حادثة Akamai.

لم يكشف تقرير AWS Shield Threat Landscape Report عن عميل AWS الذي كان الهجوم يستهدفه ، ولكنه يذكر أن DDoS تم تنظيمه باستخدام خوادم الويب CLDAP المخترقة. واستمر صد الهجوم ثلاثة أيام حتى اندثر.

Amazon — , - .

:

: 5 1994 ., , ,

: ( 1996 .–)

-: , ,

: 280,522 USD (2019 .)

يُقام عام 2020 تحت شعار مكافحة وباء فيروس كورونا COVID-2019 ، والذي أثر على طريقة عملنا وأداء أعمالنا ، والتواصل بين المستخدمين ، وأهداف وأساليب الهجمات من قبل مجرمي الإنترنت.

نظرًا للنشاط المتزايد في استخدام خدمات التوصيل ، والمنصات التعليمية ، وخوادم الألعاب ، ووسائل الاتصال عن بُعد ، والاهتمام المتزايد بمصادر المعلومات ذات الطبيعة الطبية ، فقد تغير أيضًا التركيز في الهجمات على الشبكة.

على وجه الخصوص ، في مارس كانت هناك محاولة لعرقلة عمل وزارة الصحة والخدمات الإنسانية الأمريكية (HHS) ، وبعض البلطجية عبر الإنترنت ، كما قال ممثلو الوزارة بشكل ملون ، لصالح HHS ، استعدادًا للاستجابة للوباء ، وأنشأت حماية إضافية وقدرة إضافية على مواردها لمنع الانقطاعات في العمل.

في مارس أيضًا ، تعرضت شبكة Help Publique - Hôpitaux de Paris (APHP) للمستشفيات في باريس ، والتي تتكون من 44 مؤسسة ، للهجوم ، وكانت بعض الأنظمة غير متوفرة لعدة ساعات ، على الرغم من أن هذا تسبب في إزعاج عمل الموظفين ، ولا سيما الموظفين عن بعد ولكن في هذه الحالة تم صد الهجوم.

خدمة توصيل الطعام الأقل حظًا Takeaway.com (Lieferando.de) ، هاجمهم المجرمون في وقت زاد فيه عدد الطلبات بشكل حاد ، لكنهم لم يتمكنوا إلا من قبول الطلبات ، وتداخل هجوم رفض الخدمة الموزع على الموقع مع المعالجة. لوقف الحصار ، ابتز المجرمون 2 من عملات البيتكوين. ثم قام جيتسي جروين ، المؤسس والرئيس التنفيذي لشركة Takeaway ، بتغريد منشور به لقطة شاشة لرسالته.

لم يتم دفع الفدية لمجرمي الإنترنت ، ولكن نظرًا لحجم شبكة التوصيل ، التي تزيد عن خمسة عشر ألف مطعم في ألمانيا ، كانت عواقب هجوم DDoS كبيرة لكل من العملاء وأصحاب المطاعم وللخدمة نفسها. كان على Lieferando أيضًا تعويض المستخدمين عن الطلبات المدفوعة ولكن التي لم يتم الوفاء بها.

كان نفس الموقف مع خدمة التوصيل الهولندية Thuisbezorgd.

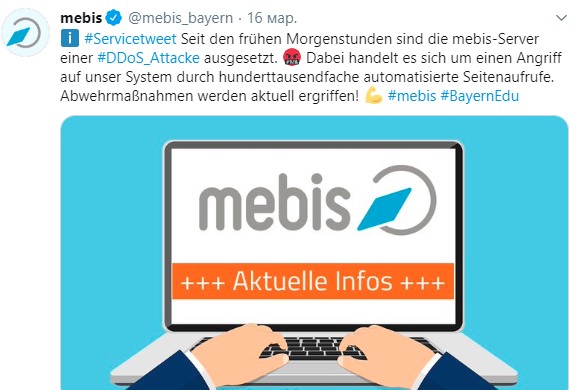

Ddosili في مارس ، منصة Mebis على الإنترنت في ألمانيا ، والتي تستهدف التعليم عبر الإنترنت لأطفال المدارس البافارية.

في اليوم الأول من التحول إلى التعلم عن بعد ، أدت مئات الآلاف من المشاهدات التلقائية للصفحة إلى إيقاف تشغيل الموقع لعدة ساعات.

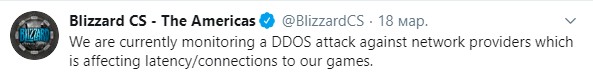

كما لوحظت مشاكل على منصات الألعاب ، على وجه الخصوص ، Blizzard ولعبة EVE Online متعددة اللاعبين ، وخاصة الأخيرة ، فقد تعرضت لهجوم DDOS لمدة تسعة أيام.

في يناير ، تعرضت خوادم ألعاب Wargaming لهجوم DDoS مطول. واجه لاعبو World of Tanks و World of Warships و World of Warplanes مشاكل في تسجيل الدخول والخروج من الخادم.

كما هاجموا خوادم الوكالات الحكومية في اليونان ، والمواقع الإلكترونية للوزارات وخدمات الطوارئ وحتى شرطة البلاد كانت خارج الخدمة.

أفاد مكتب التحقيقات الفدرالي (FBI) أن موقع تسجيل الناخبين الأمريكيين تعرض للهجوم في فبراير. استخدم المتسللون أسلوب الهجوم العشوائي الزائف على النطاقات الفرعية (PRSD) ، حيث كانت الاستعلامات تحدث لمدة شهر واحد على الأقل على فترات مدتها ساعتان تقريبًا ، وبلغت معدلات الاستعلام ذروتها عند حوالي 200000 استعلام DNS.

قائمة الهجمات بعيدة كل البعد عن الاكتمال ، لكن ليست جميعها تستحق الذكر ، ونحن ندرك جيدًا أنه في بعض الحالات ، تحت ستار DDoS ، قد تخفي الشركات عدم كفاءتها في دعم عدد متزايد من المستخدمين ، دون توقع قدرات إضافية في المعدات وخدماتها.

إعلان

خوادم مع حماية DDoS مجانية - هذا عنا! جميع الخوادم خارج الصندوق محمية من هجمات DDoS.