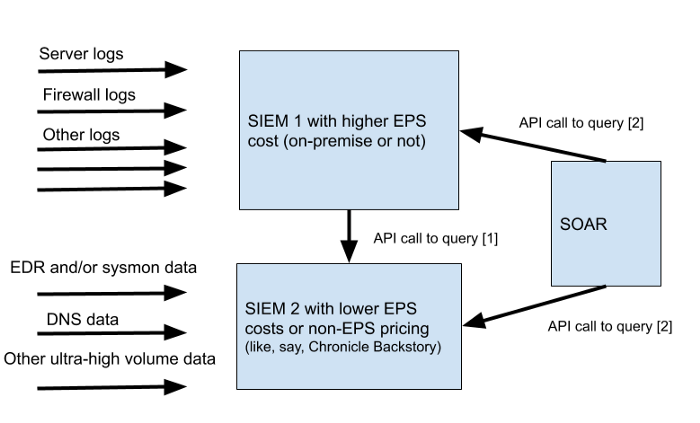

يبدو زاحفًا ، لكن في بعض الأحيان تعمل هذه الهندسة في الإنتاج. التعقيد يقتل الأمن ، لكنه يقتل كل شيء بشكل عام. في الواقع ، في مثل هذه الحالات (أتحدث عن خفض تكلفة الملكية) هناك فئة كاملة من الأنظمة - إدارة السجلات المركزية (CLM). يكتب عن هذا جارتنر ، معتبرا إياها مقومة بأقل من قيمتها. فيما يلي توصياتهم:

- استخدم قدرات وأدوات CLM عندما تكون هناك قيود على الميزانية والموظفين ومتطلبات مراقبة الأمان ومتطلبات حالة الاستخدام المحددة.

- استخدم CLM لتوسيع نطاق جمع السجلات وتحليلها عندما يكون حل SIEM مكلفًا جدًا أو معقدًا.

- استثمر في أدوات CLM من خلال التخزين الفعال والاسترداد السريع والتصور المرن لتحسين التحقيق / التحليل في الحوادث الأمنية ودعم البحث عن التهديدات.

- تأكد من مراعاة العوامل والاعتبارات القابلة للتطبيق قبل تنفيذ حل CLM.

في هذه المقالة ، سنتحدث عن الاختلافات في مناهج الترخيص ، ونتعامل مع CLM ونتحدث عن نظام معين من هذه الفئة - Quest InTrust . التفاصيل تحت الخفض.

في بداية هذه المقالة ، تحدثت عن نهج جديد لترخيص Splunk. يمكن مقارنة أنواع التراخيص بأسعار تأجير السيارات. لنفترض أن طراز وحدة المعالجة المركزية هو سيارة موفرة للوقود بمسافة غير محدودة وبنزين. يمكنك الذهاب إلى أي مكان دون قيود على المسافة ، ولكن لا يمكنك القيادة بسرعة كبيرة وبالتالي القيادة لعدة كيلومترات في اليوم. الترخيص المستند إلى البيانات مشابه للسيارات الرياضية مع نموذج الدفع لكل كيلومتر. يمكنك أن تتراكم على مسافات طويلة بشكل مشهور ، ولكن سيتعين عليك دفع المزيد لتجاوز حد الأميال اليومي.

للاستفادة من استخدام الترخيص المستند إلى التحميل ، يجب أن يكون لديك أصغر نسبة ممكنة من أنوية وحدة المعالجة المركزية لتنزيل جيجابايت من البيانات. في الممارسة العملية ، هذا يعني شيئًا مثل:

- .

- .

- ( CPU ).

الشيء الأكثر إشكالية هنا هو البيانات العادية. إذا كنت تريد أن يكون SIEM مجمعًا لجميع السجلات في مؤسسة ما ، فإن الأمر يتطلب قدرًا هائلاً من جهد التحليل وما بعد المعالجة. لا تنس أنك تحتاج أيضًا إلى التفكير في بنية لا تنهار من الحمل ، أي ستكون هناك حاجة لخوادم إضافية ، وبالتالي معالجات إضافية.

يعتمد الترخيص المجمع على كمية البيانات التي يتم إرسالها إلى فكي SIEM. يُعاقب الروبل (أو أي عملة أخرى) على مصادر البيانات الإضافية ، وهذا يجعلك تفكر فيما لم ترغب حقًا في جمعه. لخداع نموذج الترخيص هذا ، يمكنك أن تقضم البيانات قبل أن يتم حقنها في نظام SIEM. أحد الأمثلة على هذا التطبيع قبل الحقن هو Elastic Stack وبعض SIEM التجاري الآخر.

نتيجة لذلك ، نرى أن ترخيص البنية التحتية يكون فعالًا عندما تحتاج إلى جمع بيانات معينة فقط بأقل قدر من المعالجة المسبقة ، ولن يسمح لك الترخيص حسب الحجم بجمع كل شيء على الإطلاق. يتطلب البحث عن حل وسيط المعايير التالية:

- تبسيط تجميع البيانات وتطبيعها.

- يقوم بتصفية الضوضاء والبيانات الأقل أهمية.

- توفير قدرات التحليل.

- إرسال البيانات المصفاة والمطابقة إلى SIEM

نتيجة لذلك ، لا تحتاج أنظمة SIEM المستهدفة إلى إنفاق طاقة إضافية لوحدة المعالجة المركزية على المعالجة ويمكن أن تستفيد من تحديد الأحداث الأكثر أهمية فقط دون الحد من رؤية ما يحدث.

من الناحية المثالية ، يجب أن يوفر حل البرامج الوسيطة هذا أيضًا إمكانات الكشف والاستجابة في الوقت الفعلي التي يمكن استخدامها للتخفيف من تأثير الإجراءات التي قد تكون غير آمنة وتجميع التدفق الكامل للأحداث في شريحة بيانات مريحة وبسيطة نحو SIEM. حسنًا ، يمكن استخدام SIEM لإنشاء عمليات تجميع وارتباطات وإشعارات إضافية.

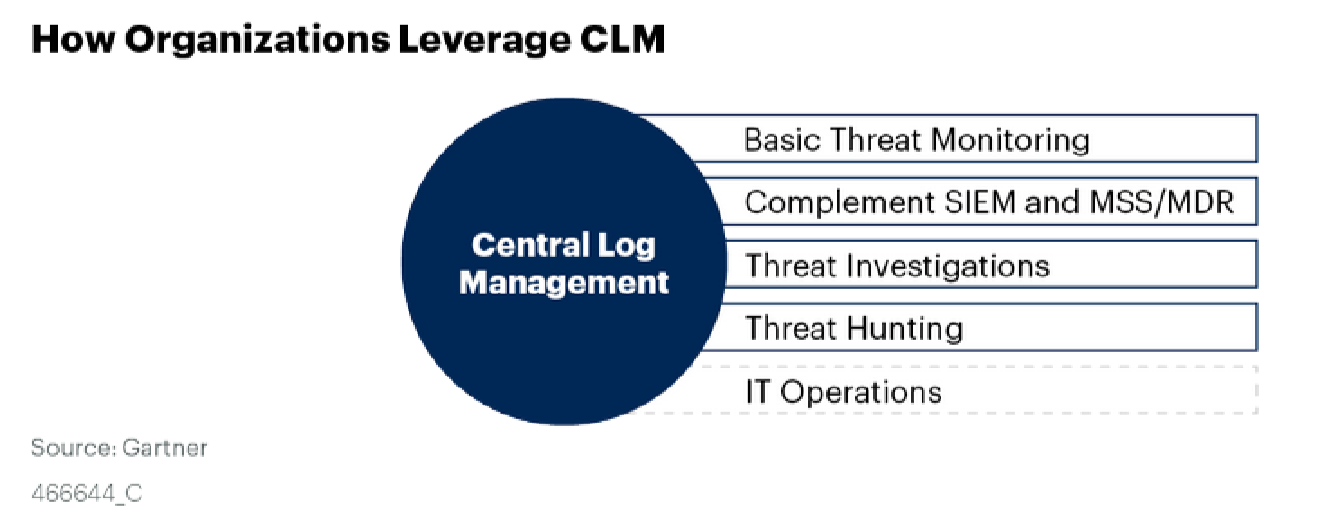

هذا الحل الوسيط الغامض ليس أكثر من CLM الذي ذكرته في بداية المقال. هذه هي الطريقة التي يراها Gartner:

يمكنك الآن محاولة اكتشاف مدى توافق InTrust مع توصيات Gartner:

- , .

- .

- — , CLM, BI- .

- ( ).

تستخدم Quest InTrust نظام التخزين الخاص بها مع ضغط بيانات يصل إلى 40: 1 ومعدلات عالية لإلغاء البيانات المكررة ، مما يقلل من عبء التخزين لأنظمة CLM و SIEM.

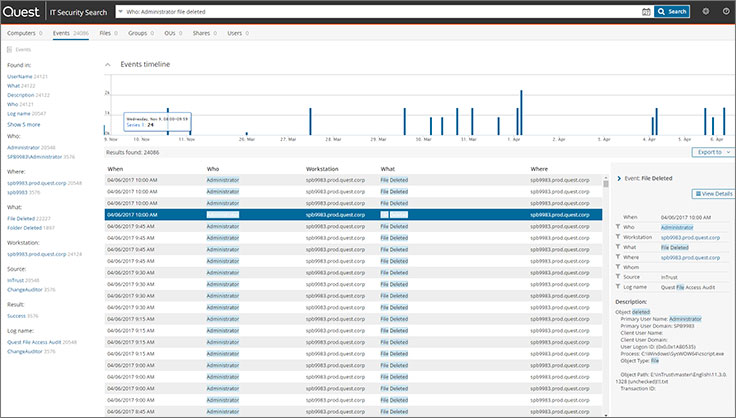

وحدة تحكم البحث في أمان تكنولوجيا المعلومات باستخدام بحث مشابه لـ google

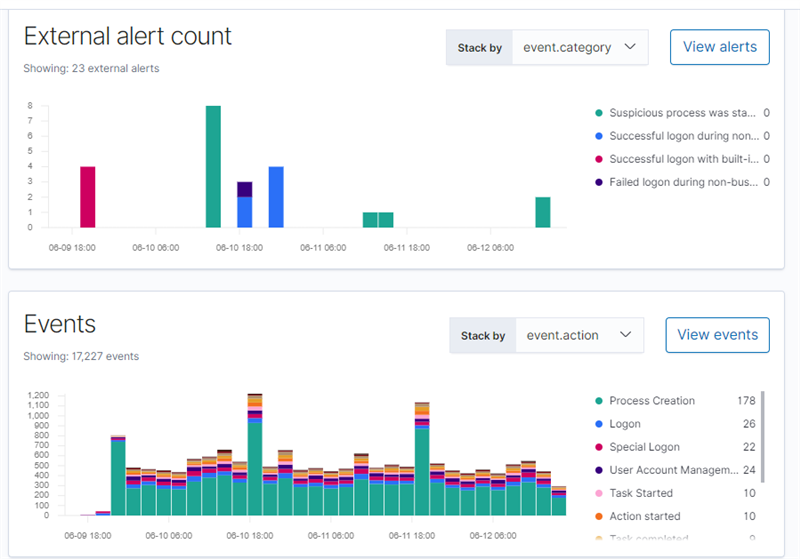

يمكن لوحدة متخصصة مع واجهة ويب بحث أمان تكنولوجيا المعلومات (ITSS) الاتصال ببيانات الأحداث في مستودع InTrust وتوفر واجهة بسيطة للبحث عن التهديدات. تم تبسيط الواجهة لدرجة أنها تعمل مثل Google لبيانات سجل الأحداث. يستخدم ITSS المخططات الزمنية لنتائج الاستعلام ، ويمكنه دمج حقول الأحداث وتجميعها ، وهو فعال في مساعدتك في العثور على التهديدات.

يعمل InTrust على إثراء أحداث Windows بمعرفات الأمان (SID) وأسماء الملفات ومعرفات الأمان (SID). يعمل InTrust أيضًا على تطبيع الأحداث في مخطط W6 بسيط (من وماذا وأين ومتى ومن ومن ومن - من وماذا وأين ومتى ومن ومن أين) بحيث تكون البيانات من مصادر مختلفة (أحداث Windows الأصلية أو سجلات Linux أو سجل النظام) يمكن رؤيتها بتنسيق واحد وعلى وحدة تحكم بحث واحدة.

يدعم InTrust وظائف التنبيه والكشف والاستجابة في الوقت الفعلي التي يمكن استخدامها كنظام يشبه EDR لتقليل الضرر الناجم عن النشاط المشبوه. تكتشف قواعد الأمان المضمنة ، على سبيل المثال لا الحصر ، التهديدات التالية:

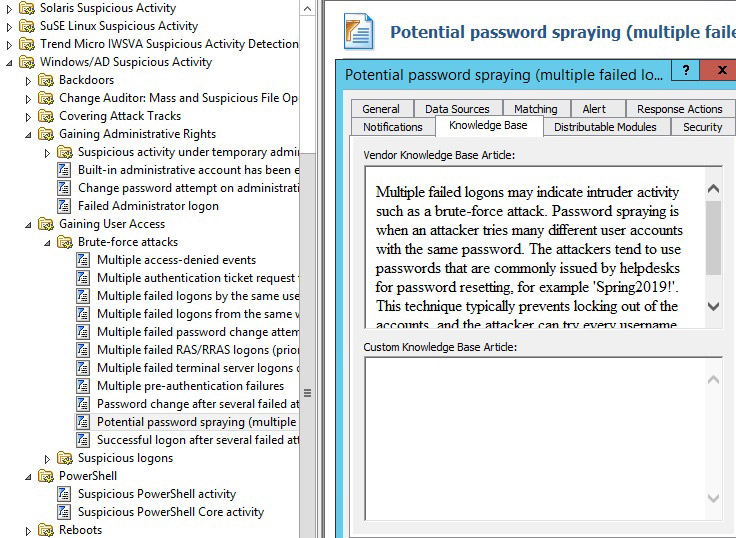

- رش كلمة السر.

- Kerberoasting.

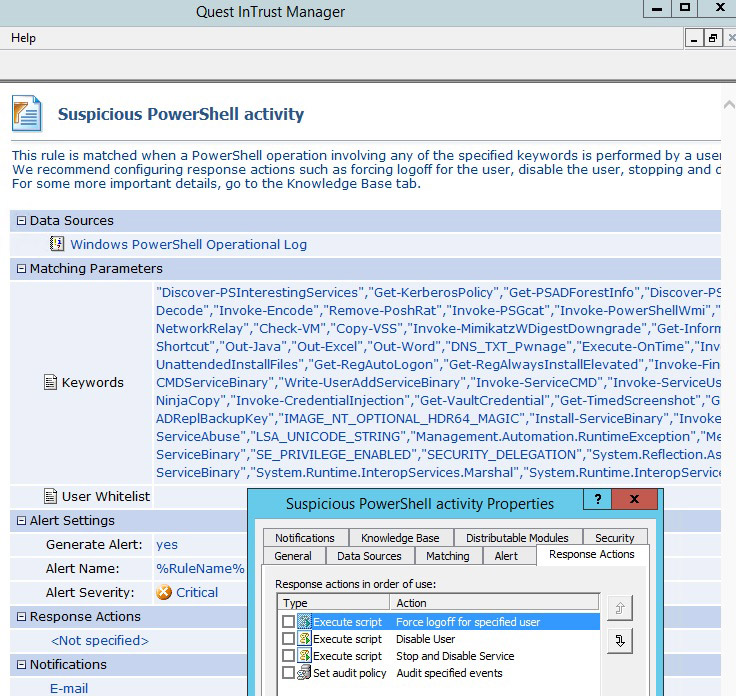

- نشاط PowerShell مريب ، مثل تنفيذ Mimikatz.

- عمليات مثل LokerGoga ransomware مريبة.

- التشفير باستخدام سجلات CA4FS.

- عمليات تسجيل الدخول بحساب مميز على محطات العمل.

- هجمات تخمين كلمة المرور.

- الاستخدام المريب لمجموعات المستخدمين المحليين.

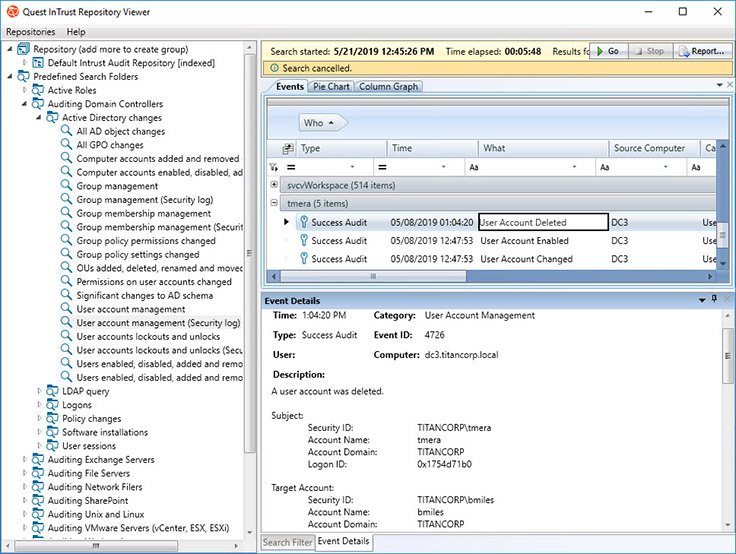

سأعرض لكم الآن بعض لقطات شاشة InTrust نفسها ، حتى أتمكن من تكوين انطباع عن قدراتها.

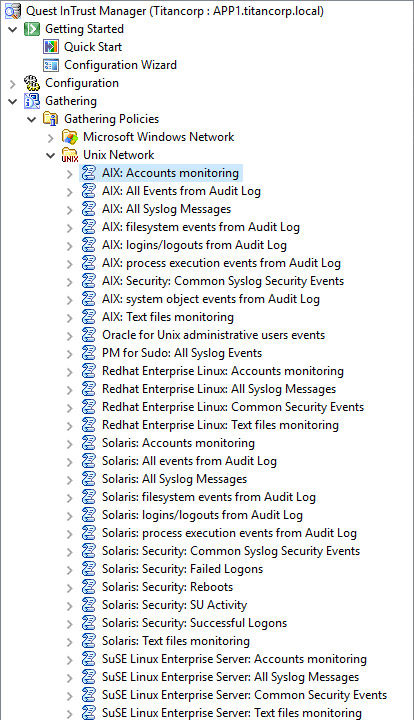

عوامل التصفية المحددة مسبقًا للبحث عن نقاط الضعف المحتملة

مثال على مجموعة من المرشحات لجمع البيانات الأولية

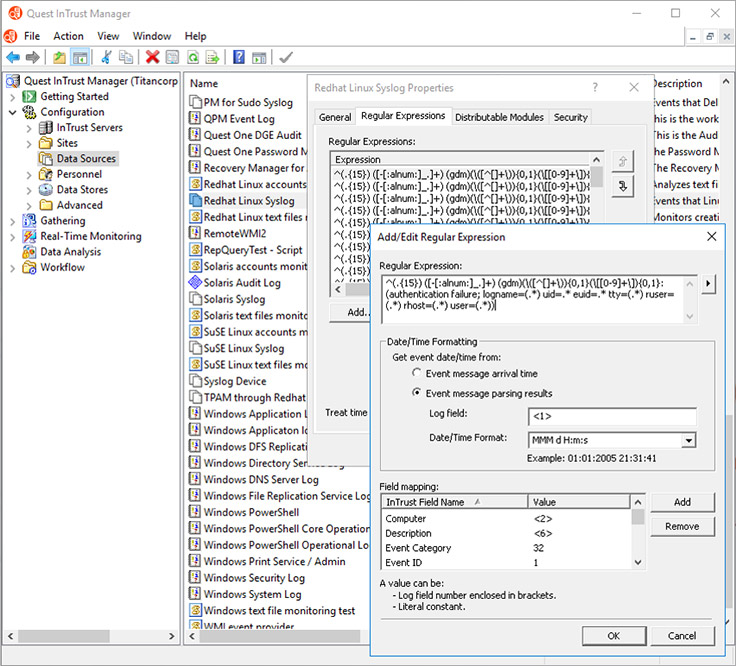

مثال على استخدام التعبيرات النمطية لإنشاء رد فعل على حدث

مثال على قاعدة البحث عن نقاط الضعف في PowerShell

قاعدة المعرفة المضمنة مع أوصاف نقاط الضعف

InTrust هي أداة قوية يمكن استخدامها كحل مستقل وكجزء من نظام SIEM ، كما وصفت أعلاه. ربما تكون الميزة الرئيسية لهذا الحل هي أنه يمكنك البدء في استخدامه مباشرة بعد التثبيت. تمتلك InTrust مكتبة كبيرة من القواعد لاكتشاف التهديدات والاستجابة لها (على سبيل المثال ، حظر مستخدم).

في المقال ، لم أتحدث عن تكاملات محاصر. ولكن بعد التثبيت مباشرة ، يمكنك تكوين إرسال الأحداث إلى Splunk أو IBM QRadar أو Microfocus Arcsight أو عبر خطاف ويب إلى أي نظام آخر. يوجد أدناه مثال لواجهة Kibana مع أحداث من InTrust. تم دمج Elastic Stack بالفعل ، وإذا كنت تستخدم الإصدار المجاني من Elastic ، فيمكن استخدام InTrust كأداة لاكتشاف التهديدات وتنفيذ التنبيهات الاستباقية وإرسال الإشعارات.

نأمل أن يكون المقال قد أعطى الحد الأدنى من المقدمة لهذا المنتج. نحن على استعداد لمنحك InTrust للاختبار أو لإجراء مشروع تجريبي. يمكن ترك التطبيق في نموذج الملاحظات على موقعنا.

اقرأ مقالاتنا الأخرى حول أمن المعلومات:

تحديد هجوم رانسوم وير ، والوصول إلى وحدة تحكم المجال ومحاولة مقاومة هذه الهجمات

ما هو مفيد الحصول عليه من سجلات محطة عمل Windows (مقالة شائعة)

تتبع دورة حياة المستخدمين بدون كماشة وشريط

ومن فعل ذلك؟ نقوم بأتمتة تدقيق أمن المعلومات

اشترك في صفحتنا على Facebook ، وننشر ملاحظات قصيرة وروابط مثيرة للاهتمام هناك.