تتحول السيارات الحديثة من مركبة ميكانيكية إلى أدوات إلكترونية على عجلات - فهي تقوم بتنزيل تحديثات البرامج الثابتة من الإنترنت ، وتنقل معلومات التشخيص إلى الشركة المصنعة ولديها واجهات للاتصال عن بُعد. نتيجة لذلك ، تضاف مخاطر الأمن السيبراني إلى المخاطر المعتادة للسيارات. بحثنا الجديد مكرس لدراسة هذه التهديدات ، وأهم الاستنتاجات التي سنشاركها في هذا المنشور.

ميزات السيارات المتصلة

يتم التحكم في الوحدات التكنولوجية للسيارة الذكية من خلال وحدات التحكم الإلكترونية (ECU). وحدة التحكم الإلكترونية هي جهاز كمبيوتر يجمع البيانات من أجهزة الاستشعار والمفاتيح والأزرار المتصلة بها ومعالجتها وإرسال أوامر إلى المشغلات. الجزء الأكثر أهمية في كل وحدة تحكم إلكترونية هو البرنامج الثابت - البرنامج الذي تعتمد عليه موثوقية أداء السيارة. بعض المركبات لديها أكثر من 100 وحدة نقدية أوروبية.

يتم الاتصال بين وحدات التحكم الإلكترونية باستخدام بروتوكولات CAN / CAN FD و LIN و MOST و Ethernet و FlexRay. السمة المشتركة هي زيادة الموثوقية. إنهم مرنون في مواجهة الأعطال في بيئات المركبات القاسية ، لكن لا يوفر أي منهم ميزات أمان مضمنة مثل تشفير البيانات أو مصادقة الجهاز.

في المستقبل القريب ، من المتوقع أن تكون الطرز الضخمة مجهزة بأنظمة مساعدة السائق المتقدمة (ADAS) ، والطيارين الآليين ، وأنظمة النقل من مركبة إلى مركبة (V2V) وأنظمة البنية التحتية للطرق (V2I). ستساعد هذه الأنظمة في منع الحوادث أو تخفيفها ، لكنها ستخلق أيضًا فرصًا جديدة للمهاجمين.

جعلت شعبية مشاركة السيارة وظائف التحكم المركزي في الأسطول مطلوبة ، على سبيل المثال ، القدرة على تتبع كل مركبة في الوقت الفعلي ، وجمع بيانات القياس عن بعد والتحكم في أوضاع تشغيل المحرك.

إن الطلب على التقنيات الجديدة يجبر شركات صناعة السيارات على تقصير دورات التطوير والإنتاج من أجل الاستمرار في تسريع وتيرة تبني التقنيات الجديدة. إن سباق التطور التكنولوجي يترك قضايا الأمن السيبراني دون حل. والنتيجة منطقية: تحتوي السيارات الجديدة على العديد من نقاط الضعف المحتملة.

تهديدات السيارات الإلكترونية

تحتوي السيارة المتصلة بالإنترنت على عدد كبير من المنافذ المفتوحة التي يمكن أن يستغلها مجرمو الإنترنت. وبالنظر إلى الموقف السطحي لمطوري السيارات تجاه قضايا السلامة ، فإن اختراق أي وحدة تحكم إلكترونية متاحة يعد مهمة بسيطة نسبيًا. بعد السيطرة على وحدة واحدة ، يمكن للمهاجم الانتقال من كتلة تحكم إلى أخرى وتنفيذ مجموعة متنوعة من الهجمات ، على سبيل المثال:

- DoS- , ;

- - ;

- , , ;

- ;

- , , .

مصدرًا إضافيًا للتهديدات غالبًا ما يكون مالكو السيارات أنفسهم من بين المتحمسين لضبط الشرائح. يشترون أجهزة مسح ضوئي Wi-Fi أو Bluetooth تتصل بحافلة CAN عبر موصل التشخيص OBD-II. كقاعدة عامة ، لا تحتوي البرامج الثابتة لمثل هذه الماسحات الضوئية على حماية ضد الهجمات ، لذلك يمكن لأي شخص الجلوس بجوار الكمبيوتر المحمول ، والتحكم في الدونجل وإضافة القليل من "ضبط الشريحة" وفقًا لتقديره.

أجهزة الوسائط المتعددة المثبتة على الرأس

عنصر آخر ضعيف نادراً ما يؤخذ في الاعتبار هو وحدات رأس الوسائط المتعددة مع نظام الملاحة GPS ووظائف أخرى. غالبًا ما يستبدل مالكو السيارات أنظمة الوسائط المتعددة القياسية بأنظمة بديلة للحصول على ميزات إضافية.

تعمل معظم هذه الأجهزة على إصدارات قديمة من Android والتي بالكاد يتم تحديثها. شائعًا لدى السائقين ، يتطلب التكيف التلقائي لمستوى الصوت مع سرعة القيادة توصيل وحدة الرأس بحافلة CAN. نتيجة لذلك ، يمكن للمهاجم عن بُعد الاستفادة من نقاط ضعف Android المعروفة لشن هجوم على ناقل CAN.

الشيء الأكثر إزعاجًا: يتم استخدام الإصدارات الضعيفة من Android حتى في أجهزة الوسائط المتعددة القياسية لبعض السيارات.

البرامج الثابتة غير الآمنة

يريد كل مالك سيارة ذكية تقريبًا أن تكون هذه السيارة أسرع وأقوى مما تتصور الشركة المصنعة. والأفضل من ذلك كله ، إذا كان بإمكانك إضافة وظائف الطراز القديم إلى الطراز الأصغر والأرخص. تحل ورش الجراج المتخصصة في مثل هذه التعديلات محل البرامج الثابتة لوحدة التحكم الإلكترونية ، وهو نظام التشغيل جنبًا إلى جنب مع أداة تحميل التشغيل. لا ينزعج هؤلاء الحرفيون حتى من حقيقة أن ملفات البرامج الثابتة يجب توقيعها بالتوقيع الرقمي للشركة المصنعة: من خلال تعديل الرمز في وحدة التحكم الإلكترونية ، يقومون بتعطيل التحقق من التوقيع ، ونتيجة لذلك تعمل الوحدة مع أي برنامج ثابت ، بما في ذلك البرامج الضارة.

نقاط الضعف في ناقل CAN

طورتها Bosch في عام 1983 ، تم تقديم حافلة CAN رسميًا في عام 1986 واستخدمت لأول مرة في مركبات الإنتاج في عام 1989. بعد أربع سنوات ، اعتمدت ISO CAN كمعيار للسيارات ، ومنذ ذلك الحين ، تم استخدام هذه الحافلة وبروتوكول الاتصال المرتبط بها في كل مركبة تقريبًا.

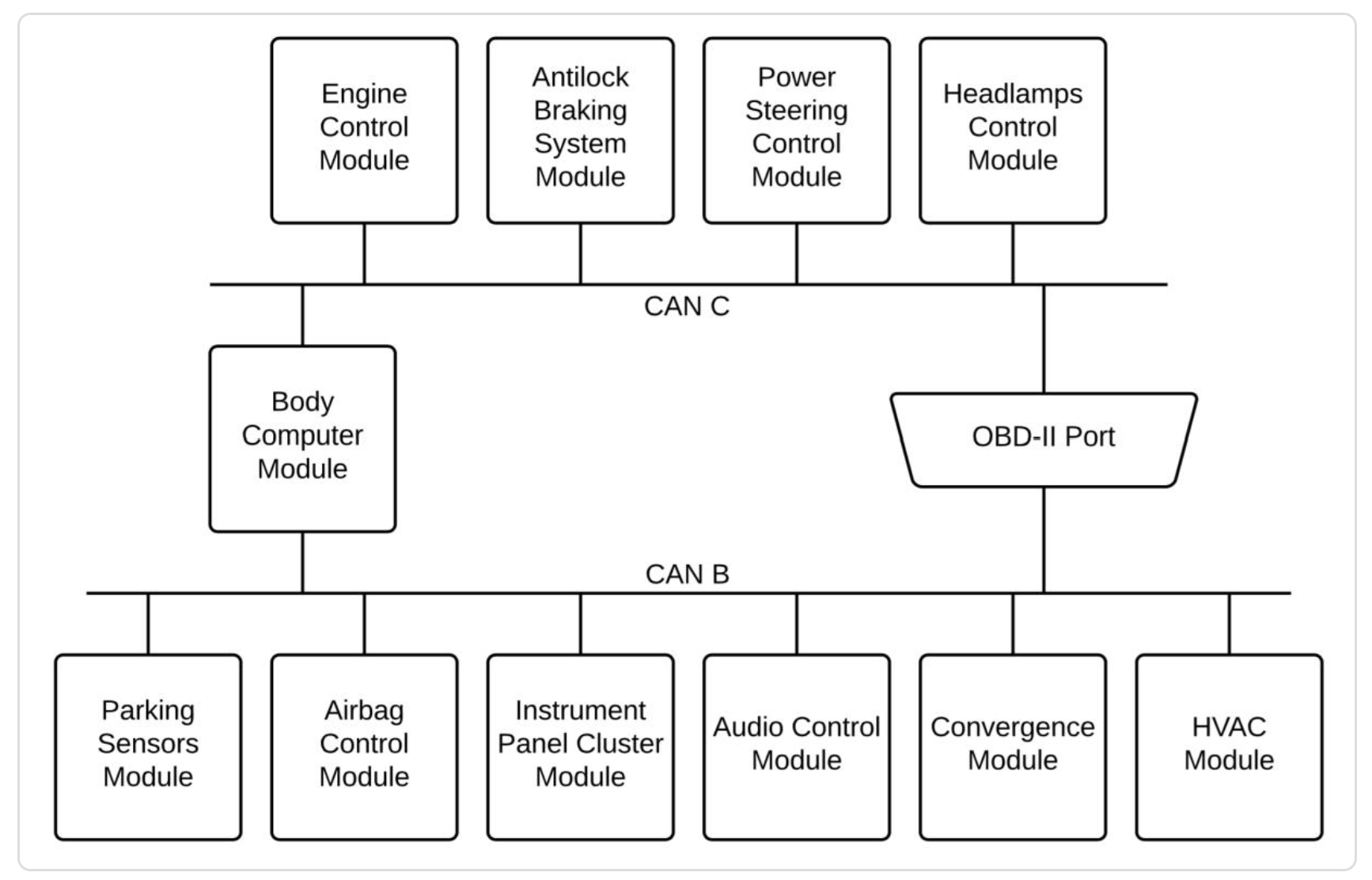

أنظمة المركبات متصلة بـ CAN. المصدر: Trend Micro

تتواصل جميع أجهزة المركبات عبر ناقل CAN. بفضل هذا ، يتعرف جهاز الوسائط المتعددة الرئيسي ، بعد تلقي معلومات حول الأكياس الهوائية المنتشرة ، أنك بحاجة إلى الاتصال بخدمة الطوارئ والإبلاغ عن الحادث.

يمكن للأجهزة المتصلة بـ CAN أن تتفاعل مع بعضها البعض ، وتنقل رسائل خاصة - إطارات. يمكن أن تحتوي هذه الرسائل على مجموعة متنوعة من المعلومات ، بما في ذلك رسائل الخطأ. طور فريق البحث المشترك هجومًا على ناقل CAN يستغل ميزات معالجة الأخطاء في هذه الحالة:

- تحدث الأخطاء عندما يقرأ الجهاز القيم التي لا تتطابق مع القيمة الأصلية المتوقعة على الإطار ؛

- عندما يكتشف جهاز مثل هذا الحدث ، فإنه يكتب رسالة خطأ إلى ناقل CAN "لاستدعاء" الإطار الخاطئ وإخطار الأجهزة الأخرى بتجاهله ؛

- , , CAN, Bus Off, . . CAN - CAN, — , ;

- , , Bus Off, .

يمكن أن يصبح هذا خطيرًا ومميتًا ، خاصةً إذا كان من الممكن تعطيل الوسائد الهوائية أو ABS بهذه الطريقة.

لتنفيذ هجوم ، يكفي توصيل جهاز بـ CAN ، والذي سيرسل بشكل متكرر إطارات بها أخطاء إلى CAN. وبالنسبة للسيارات المتصلة ، ليست هناك حاجة إلى جهاز - فقط استفد من نقاط الضعف في وحدة التحكم الإلكترونية وشن هجومًا عن بُعد.

عرض Trend Micro حول CAN Attack:

تم بالفعل اختبار ما سبق في الممارسة العملية. في عام 2015 ، أظهر تشارلي ميلر وكريس فالاسيك اختراقًا عن بُعد لسيارة جيب شيروكي متصلة . السائق ، الذي تم تحذيره من التجربة ، سار على الطريق السريع ، وبعد ذلك تولى الباحثون السيطرة على أنظمة سيارته. قاموا بتشغيل الموسيقى وتكييف الهواء بأقصى سرعة ، وضبطوا ماسحات الزجاج الأمامي للعمل ، ثم جعلوا السيارة تزحف مثل السلحفاة ، بحيث قام السائقون الآخرون بإطلاق النار على المشارك في الاختبار ، وتجاوزه. والأسوأ من ذلك أنه لم يستطع فعل أي شيء - فقد اعترض المتسللون التحكم في مكيف الهواء ونظام الوسائط المتعددة وحتى دواسة الوقود. بعد نشر نتائج التجربة ، استدعت شركة كرايسلر 1.4 مليون سيارةمجهزة بنظام UConnect الذي تم اختراقه عن بعد والذي تمكن الباحثون من خلاله من اختراق جيب شيروكي.

لمعالجة هذه المخاوف المتعلقة بالسلامة المكبوتة ، قامت مجموعة صناعة ISO / SAE بتطوير مجموعة من الإرشادات لسلامة المركبات المتصلة - ISO / SAE 21434 .

ما يقدمه المعيار الجديد

إدارة السلامة في كل مكان

وهذا يعني أن السلامة يجب أن تصبح جزءًا إلزاميًا في جميع العمليات من المفهوم والتطوير إلى الإنتاج والتشغيل والصيانة وإيقاف التشغيل. يجب أن تستند إدارة المخاطر إلى معيار ISO 31000 المثبت

إطار عمل إدارة المخاطر وفقًا لمعيار ISO 31000. المصدر: Trend Micro

مراقبة المخاطر

في حالات الحوادث الأمنية المحتملة ، يوفر المعيار نقاط تفتيش لجميع الشركات والموردين والموردين:

- يجب أن تستند إدارة الأمن السيبراني من أعلى إلى أسفل على المراقبة المستمرة للمخاطر في جميع أنحاء المنظمة ، بما في ذلك الإنتاج وسلسلة التوريد بأكملها ؛

- لتنفيذ الأمن السيبراني من أعلى إلى أسفل ، ستحتاج المنظمات إلى ثقافة قوية للأمن السيبراني والتركيز على التدريب الجيد ؛

- يجب على المديرين على جميع المستويات العمل على دمج المعرفة بالأمن السيبراني في جميع مراحل الأعمال وتنفيذها في إداراتهم ؛ للقيام بذلك ، يمكنك استخدام توصيات معيار إدارة أمن المعلومات ISO / IEC 27001.

تدابير لضمان تنفيذ معايير أمن المعلومات وفقًا لمعيار ISO 27001. المصدر: Trend Micro.

تقييم حدث الأمن السيبراني

تحدد هذه العملية مستوى تأثير حدث الأمن السيبراني والاستجابة المناسبة له. يجب تحليل كل حدث لتحديد كيفية تأثيره على كائن أو مكون. مع الأخذ في الاعتبار قرار القضاء على المخاطر ، يمكن تطبيق إجراءات الاستجابة في مراحل لاحقة.

تحليل الضعف

لكل ثغرة أمنية تم تحديدها ، من الضروري تحديد ما إذا كان يمكن استخدامها للهجوم. يجب تحليل جميع الأخطاء والأحداث لتحديد نقاط الضعف المحتملة ، على سبيل المثال:

- المتطلبات أو المواصفات المفقودة ؛

- أوجه القصور المعمارية أو التصميمية ، بما في ذلك التصميم غير الصحيح لبروتوكولات الأمان ؛

- نقاط الضعف أو التنفيذ غير الصحيح لبروتوكولات الأمان ، بما في ذلك أخطاء الأجهزة والبرامج ؛

- نقاط الضعف في عمليات الشركة وإجراءاتها ، بما في ذلك سوء الاستخدام وعدم كفاية تدريب المستخدم ؛

- استخدام وظائف قديمة ، بما في ذلك خوارزميات التشفير.

إدارة الضعف

لمنع المجرمين المحتملين من استغلال الثغرة المكتشفة ، يمكن اتخاذ التدابير التالية:

- الإغلاق المؤقت للمكونات غير الحرجة ؛

- إخطار المستخدمين بالمخاطر ؛

- تطوير ومراجعة إصلاحات التعليمات البرمجية من قبل فريق التطوير ؛

- إنشاء ونشر تصحيحات الأمان.

إدارة التحديث

بالنسبة لمعظم المركبات المباعة ، لا يمكن إجراء تحديثات البرامج الثابتة إلا في مراكز الخدمة المعتمدة ، للأسباب التالية:

- لا يمكن تثبيت التحديثات على وحدات التحكم الإلكترونية الهامة أثناء نقلها من أجل سلامة المستخدمين ؛

- يمكن أن يكون الحجم الإجمالي لتحديث البرنامج الذي يتطلب التثبيت عدة غيغابايت ، مما يجعل الوقت وعرض النطاق من العوامل المهمة التي تحد من نشره الفوري ؛

- يمكن أن يؤدي تحديث وحدة التحكم الإلكترونية إلى تعطيلها ، مما يعني أنه سيتعين استبدالها بأخرى صالحة للخدمة في مراكز الخدمة المعتمدة.

نتيجة لذلك ، لا يتم إجراء التحديثات عادةً إلا عندما يتلقى المستخدم رسالة خلل وليس لأسباب أمنية. نتيجة لذلك ، لم يتم تحديث معظم السيارات لسنوات.

تهدف ISO / AWI 24089 الجديدة "المركبات - هندسة تحديث البرامج" إلى حل هذه المشكلة. إنه حاليًا في المراحل الأولى من التطوير ، لذلك من الصعب تحديد كيفية تأثيره على إجراء التحديث.

كيف تكون

نقترح نهجًا متعدد الطبقات لتأمين المركبات المتصلة ، والذي يتضمن أحدث المعلومات المتعلقة بالمناظر الطبيعية للتهديدات والتدابير الأمنية قبل الإنشاء للمركبات والشبكات وخدمات الدعم. يجب أن تقلل هذه التدابير بشكل كبير من احتمالية نجاح الهجوم وتخفيف عواقبه المحتملة.

من الأهمية بمكان الحفاظ على نهج شامل لتحسين سلامة المركبات المتصلة ، مع تجنب الحلول المنعزلة. هذه هي الطريقة الوحيدة لتحقيق تحكم إداري موحد في جميع أنحاء النظام.

النهج الموصى به لتأمين سيارة متصلة هو نظام أمان سلس متعدد الطبقات. المصدر: Trend Micro.

للقيام بذلك ، يجب على الشركات والموردين تنفيذ حل موثوق وعملي

- يدعم التحكم في المركبات المتصلة ؛

- يحمي من الهجمات التي تستهدف المركبات والشبكات المتصلة وأنظمة الخلفية ؛

- يوفر سياقًا واحدًا للأحداث من كل نظام عند حدوثها.

وهذا يضمن استجابة سلسة متعددة الطبقات للهجمات الإلكترونية من أجل الحماية والاكتشاف والاستجابة ، فضلاً عن مراقبة جميع مراحل إنتاج وتشغيل المركبات عالية التقنية.