كتبت منذ وقت ليس ببعيد عن مراقبة Netflow / IPFIX وعن Cisco StealthWatch - وهو حل تحليلي يسمح لك باكتشاف أحداث مثل عمليات المسح وانتشار ديدان الشبكة وبرامج التجسس والتفاعلات غير المشروعة وأنواع مختلفة من الحالات الشاذة.

روابط لجميع المقالات في الدورة:

1) StealthWatch: المفاهيم الأساسية والحد الأدنى من المتطلبات. الجزء 1

2) StealthWatch: النشر والتكوين. الجزء 2

3) StealthWatch: تحليل والتحقيق في الحوادث. الجزء 3

4) StealthWatch: التكامل مع Cisco ISE. الجزء 4

5) Stealthwatch Cloud. حل سريع ومناسب وفعال للبنية التحتية السحابية والمؤسسات. الجزء الخامس

لم تعد مراقبة البنية التحتية السحابية مهمة جديدة ، حيث أن كل لاعب رئيسي لديه أدواته الخاصة - Amazon CloudWatch أو Amazon S3 أو Google Stackdriver أو Azure Monitor. تعتبر هذه الأدوات رائعة لمراقبة التطبيقات والأداء والبنية التحتية بشكل عام ، لكنها لا تغلق مهام الأمان (وموفرو السحابة أنفسهم ليسوا قلقين جدًا بشأنها): توزيع البرامج الضارة ، واتصالات الروبوتات ، واكتشاف الأخطاء ، ومحاولات المسح ، والوصول غير القانوني ( بما في ذلك الخيارات باستخدام بيانات اعتماد شرعية) وأكثر من ذلك بكثير.

سحابة StealthWatch

StealthWatch Cloud (SWC) هو حل SaaS يشبه Stealthwatch Enterprise (ليس من أجل لا شيء أن Cisco قد طمست مؤخرًا الحدود بين هذين الحلين في بنيتها) ، ولكنها تأخذ في الاعتبار خصوصيات البيئات السحابية. إذا كان لـ Stealthwatch Enterpriseمصدر مهم للمعلومات هو القياس عن بعد استنادًا إلى Netflow ، حيث تستخدم Stealthwatch Cloud السجلات السحابية مثل هذه البيانات (لا تقتصر على السجلات ، وتلقي أنواع أخرى من القياس عن بُعد). ثم يتم تنفيذ الإجراءات المعتادة لـ StealthWatch: نمذجة الكائنات ، وبناء نماذجها السلوكية ، واكتشاف الانحرافات ، والتحقق من الامتثال للسياسات ، واكتشاف الأحداث الأمنية (المضمنة والمحددة من قبل المستخدم) وغير ذلك الكثير. يتم الكشف عن التهديدات والنشاط الشاذ والخبيث بشكل أسرع ، ونتيجة لذلك ، يتم تقليل الضرر الناجم عن الحادث أو حتى تسويته تمامًا.

في الوقت نفسه ، تتمتع إنذارات Stealthwatch Cloud بوظيفة مألوفة للقرن الحادي والعشرين: يمكن للعميل تقييم فائدة الإنذار الذي تم إنشاؤه بنقرة واحدة على الماوس. حاليا 96٪تم العثور على الإنذارات التي تم إنشاؤها لعملاء StealthWatch Cloud الحاليين مفيدة.

لا يقتصر نطاق StealthWatch Cloud على السحابة: يمكن استخدام الحل لمراقبة السحابات العامة والسحابات الخاصة والبنية التحتية الكلاسيكية للشركة ، وبالطبع بنية هجينة تستخدم أي مزيج من هذه المكونات الثلاثة. تم أخذها في الاعتبار في Stealthwatch Cloud وخيارات خدمة الأمان متعددة المستأجرين.

يمكن التفكير في خيارات النشر على النحو التالي.

الشكل 1. حالات استخدام StealthWatch Cloud

يمكن استخدام StealthWatch Cloud عند العمل مع السحابات العامة (Amazon و Azure و Google) والسحب السحابية الخاصة والمختلطة ، والتي تم إنشاؤها على البنية التحتية من Kubernetes وبالطبع شبكات الشركات.

بالمناسبة ، Mail.ru شريك Kubernetes (K8s) معتمد. يتم إرسال سجلات أحداث حجرة K8s وتدفقات حركة المرور بين هذه البودات إلى StealthWatch Cloud. والنتيجة هي الرؤية الكاملة لبودات K8s والكيانات السحابية الخاصة واكتشاف الحوادث الأمنية المذكورة سابقًا. يوضح الشكل 2 مخطط التفاعل.

الشكل 2. مخطط تكامل StealthWatch Cloud مع Kubernetes

في حالة العمل مع شبكات الشركات الخاصة ، يلزم تثبيت جهاز افتراضي (مستشعر افتراضي - مستشعر تدفق في StealthWatch Enterprise). يوضح الشكل 3 أن Netflow و IPFIX و SPAN يتم إرسالها إلى المستشعر ، ويرسل المستشعر المعلومات عبر نفق مشفر إلى StealthWatch Cloud ، حيث يتم إجراء جميع التحليلات. وبالتالي ، لا يتم استخدام القوة الحاسوبية للعميل من الكلمة على الإطلاق ، ويتم التنفيذ والتطبيق التجريبي في أسرع وقت ممكن.

الشكل 3. مخطط تكامل StealthWatch Cloud مع شبكة شركة أود

أيضًا أن أشير إلى أن تثبيت Virtual Sensor يستلزم الكثير من الجوانب الإيجابية:

- التكامل مع Cisco ISE ، AD مدعوم ؛

- تعمل تقنية ETA (تحليلات حركة المرور المشفرة) ، والتي تسمح باكتشاف الاتصالات الضارة في حركة المرور المشفرة دون فك تشفيرها. علاوة على ذلك ، تتيح لك هذه التقنية "تحليل" HTTPS إلى إصدارات TLS وبروتوكولات التشفير المستخدمة للاتصالات ؛

- يتوفر تحليل التوقيع جنبًا إلى جنب مع التحليل بدون إشارات استنادًا إلى القياس عن بُعد.

هناك خيار بدون تثبيت مستشعر افتراضي (مستشعر افتراضي) ، ولكن بعد ذلك ستتمكن StealthWatch Cloud فقط من العمل مع القياس عن بُعد ، أي أن تحليل التوقيع لن يكون متاحًا.

بعض المزايا الأخرى لـ StealthWatch Cloud:

- نموذج ترخيص مرن للتدفقات الضخمة (التدفقات الضخمة الفعالة - EMF ، حيث 1 EMF = 1 مليون سجل تمت إزالتها مسبقًا ، أي تبقى في نسخة واحدة ، ويتم حسابها في نهاية الشهر) ؛

- دعم للبيئات متعددة المستخدمين (هذه ميزة إضافية للشركاء الذين يوفرون SOC للاستعانة بمصادر خارجية ، يمكنك مراقبة جميع العملاء من وحدة تحكم واحدة).

الاستنتاجات :

عند العمل مع السحابات العامة والخاصة والمختلطة ، تكتشف StealthWatch Cloud الحوادث الأمنية التالية :

- السلوك غير الطبيعي للمستخدمين والمضيفين

- نشاط بوت نت

- القوة الغاشمة

- محاولات الوصول عن بعد ، بما في ذلك من المواقع الجغرافية غير العادية

- توزيع البرامج الضارة والوصول إلى عناوين URL الضارة

- انتهاك أدوار التفاعل

- أجهزة جديدة ، تيارات

- محاولات الفحص

- حركة الفيضانات والعواصف

- نظام كشف التسلل (IDS)

- أحداث محددة لـ AWS و Azure و GCP

عند العمل مع شبكات الشركات الخاصة ، تتم إضافة جميع وظائف StealthWatch Enterprise تقريبًا.

التكامل مع Amazon Web Services (AWS)

تستخدم StealthWatch Cloud واجهة برمجة تطبيقات AWS Lambda (التنفيذ الآلي للرمز وإدارة الحوسبة من AWS) وواجهة برمجة تطبيقات إدارة الهوية والوصول (IAM). يتيح لك ذلك تلقي معلومات حول سياسات الوصول إلى المثيلات والتغييرات في تنفيذ كود البرنامج ومثيلات التدقيق والمزيد.

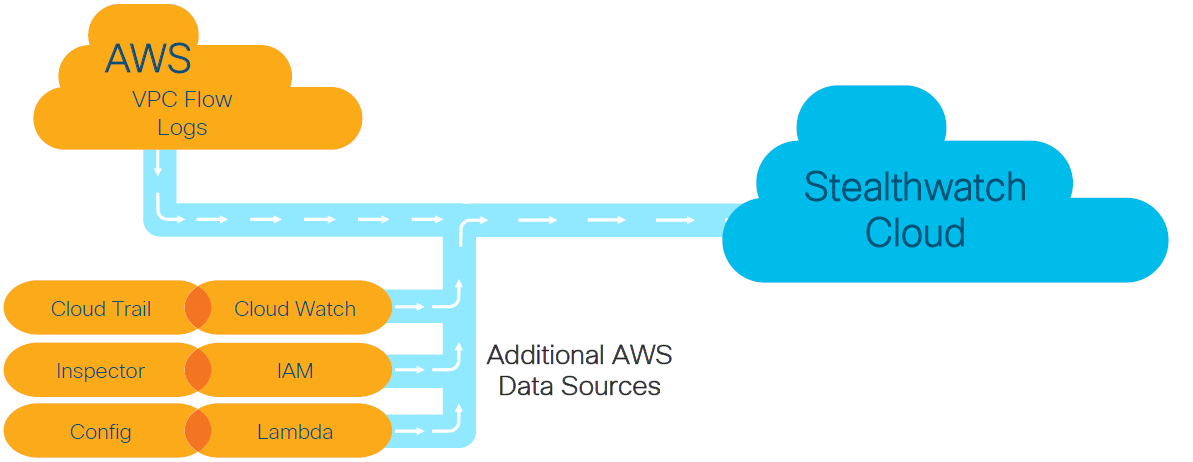

بالإضافة إلى ذلك ، تستخدم SWC بيانات التدفق (تفاعلات طبقة الشبكة) من Amazon CloudWatch أو Amazon S3 خدمات المراقبة. سجلات التدفق VPC (السحابة الخاصة الافتراضية) هي بيانات تدفق في مصطلحات AWS.

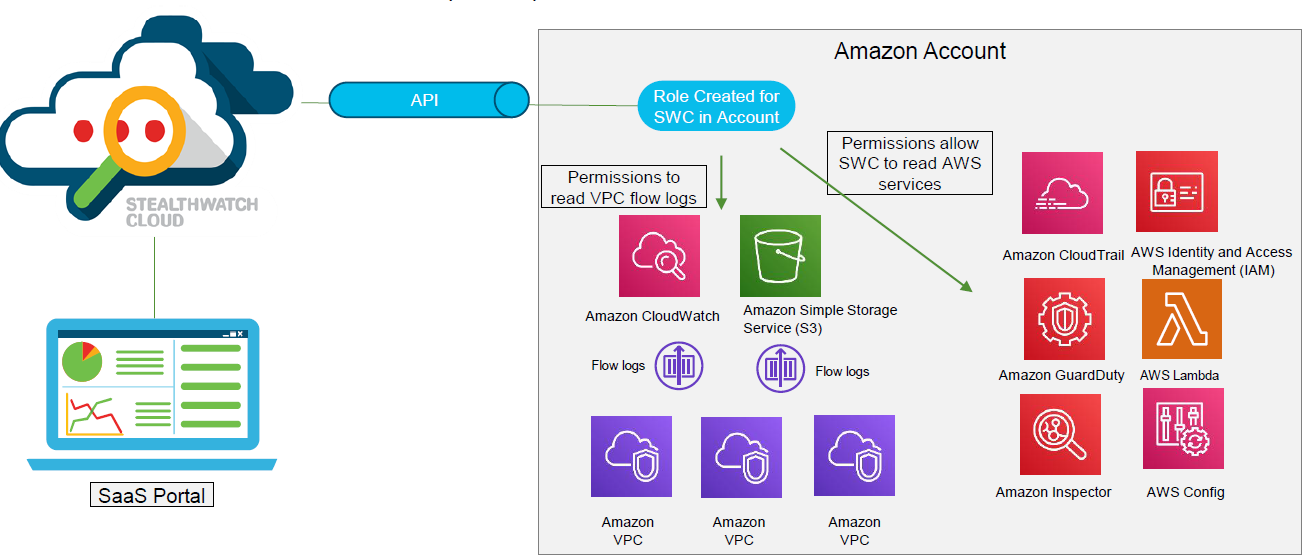

لذلك ، من جانب المسؤول في حسابك الشخصي في Amazon Web Services ، يجب أن تمنح أذونات لقراءة التدفقات (سجلات تدفق VPC) وسجلات الأحداث من Amazon CloudTrail و Amazon IAM و Amazon GuardDuty و AWS Lambda و Amazon Inspector و AWS Config ، إذا كنت تستخدمها.

يوضح الشكل 4 كيفية عمل StealthWatch Cloud و AWS.

الشكل 4. سير عمل StealthWatch Cloud و AWS

بدوره ، تجري SWC تحليلات وتعرضها على لوحات المعلومات ، مما يسمح لك برؤية حركة المرور الحالية وتحميل البنية التحتية بسرعة وحتى توقع الحمل المستقبلي - الشكل 5.

الشكل 5. وحدة تحكم Amazon Web Services Monitoring Console في StealthWatch غيم

التكامل مع Microsoft Azure

بالنسبة إلى Azure StealthWatch Cloud ، فإنه يستخدم Azure API لقراءة سجلات الأحداث التي تحتوي على معلومات حول حركة المرور بين الشمال والجنوب والغرب والشرق داخل البنية التحتية السحابية. تسمى هذه السجلات بسجلات تدفق NSG. في جوهرها ، فهي تشبه تدفقات Netflow ، لأنها تحتوي على رؤوس الحزم.

يتمثل الاختلاف الكبير عن حالة AWS في أنه يمكن لـ Azure إرسال نسخة من حركة المرور من الأجهزة الافتراضية عبر VTAP - وهي نقرات مرور افتراضية. VTAP هي تقنية طورتها Microsoft ولكنها متاحة للتكامل مع جميع حلول الجهات الخارجية.

استخدام VTAP فعال للأسباب التالية:

- ستسمح نسخة من حركة المرور من الأجزاء المطلوبة لـ SWC بالحصول على رؤية كاملة ، ونتيجة لذلك ، الحد الأقصى من اكتشاف التهديدات.

- لا يزيد الحمل على الأجهزة الافتراضية لأن VTAP عبارة عن حركة مرور من المحول الافتراضي ، وليس الجهاز نفسه.

- يتم التفاعل مع SWC عبر نفق TLS مشفر.

يوضح الشكل 6 مخطط التفاعل.

الشكل 6. مخطط StealthWatch Cloud و Microsoft Azure

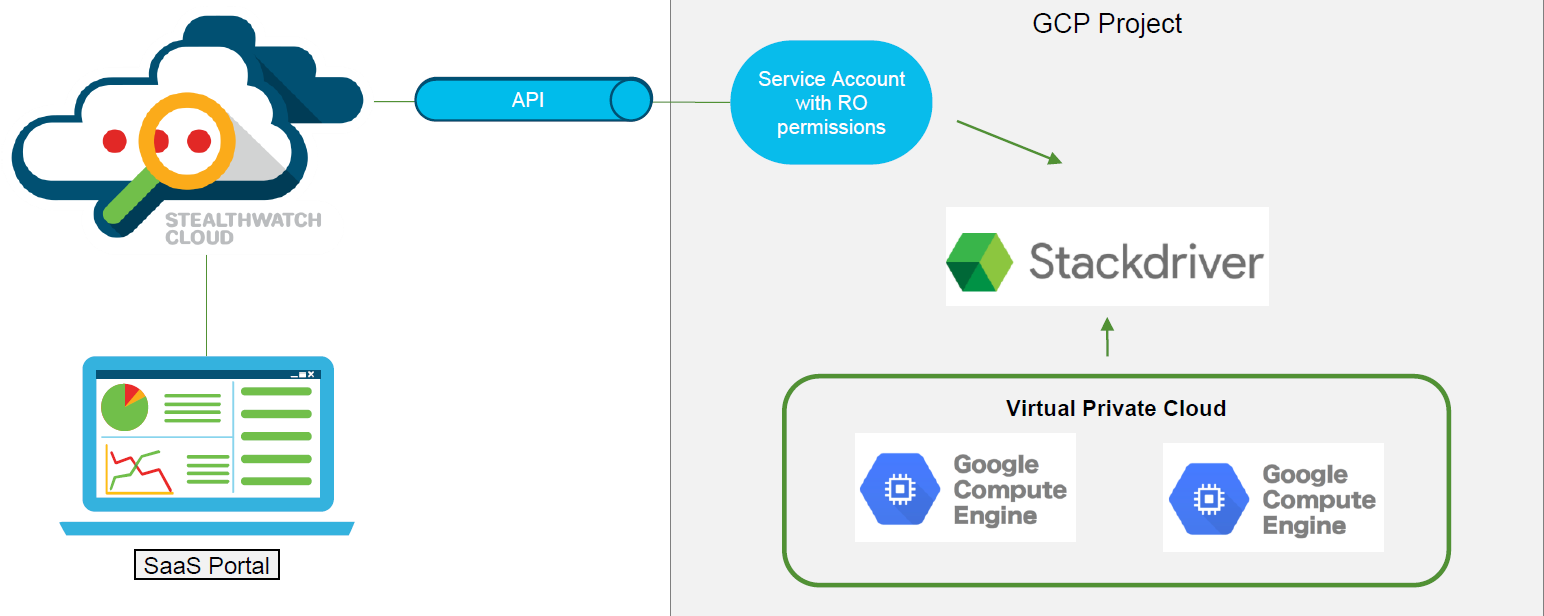

التكامل مع Google Cloud Platform

عند الدمج مع Google Cloud Platform (GCP) ، من الممكن فقط الوصول إلى واجهة برمجة التطبيقات من جانب SWC لقراءة سجلات أحداث VPC Flow المذكورة سابقًا (مثل تلك الموجودة في Amazon) من Google Stackdriver. Google Stackdriver هي خدمة تجمع السجلات والمقاييس من GCP ، وتراقب التطبيقات والأجهزة الافتراضية والبنية التحتية لـ Google Cloud بشكل عام. ومع ذلك ، فإن العمل فقط مع سجلات أحداث VPC Flow يعطي رؤية أقل قليلاً. يظهر مخطط العمل في الشكل 7.

الشكل 7. مخطط عمل StealthWatch Cloud و Google Cloud Platform

SWC مقابل. SWE

بينما تؤدي Stealthwatch Cloud و Stealthwatch Enterprise مهام مماثلة ، فإن مجالات التطبيق والاختلافات في مصادر القياس عن بُعد الرئيسية تؤدي إلى قدرات مختلفة.

يتم تلخيص البيانات المقارنة في الجدول أدناه.

| قارن الخيار | SWC | SWE |

|---|---|---|

| سرعة النشر | ||

| ; 4 GB RAM, 2 CPU, 60 GB HDD ( Virtual Sensor) | 36 GB RAM, 6 CPU, 385 GB HDD | |

| ISE | , Virtual Sensor | |

| ETA/Cognitive Threat Analytics | ||

| Kubernetes | ||

| (VPC Flow, NSG Flow) API, Netflow/IPFIX | NetFlow, sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 | |

| , AWS, Azure, GCP, Kubernetes | , | |

| - (EMF) | (fps) |

في المقابل ، تعد StealthWatch Cloud جذابة بسبب سرعة النشر (خاصة للطيار) ، ولا تتطلب نشر وصيانة الأجهزة الافتراضية ، باستثناء المستشعر الافتراضي. يسمح لك SWC بمراقبة البنية التحتية في السحابات العامة والخاصة ويدعم التكامل الأصلي مع نظام أساسي موحد لإدارة الأمان حلول Cisco SecureX .

كيف تختبرها؟

هناك خياران لمشروع تجريبي مجاني: بمفردك أو مع شريك. في حالة الخيار الأول ، يُقترح الرجوع إلى الموقع . يتم إصدار الترخيص لمدة 60 يومًا ، ويتم توفير أدلة التكوين على نفس موقع Cisco. إذا كنت ترغب في الغوص في التفاصيل وحل مهام المراقبة الخاصة بك بأكبر قدر ممكن من الكفاءة ، يرجى الاتصال بنا على الرابط .

خاتمة

StealthWatch Cloud هو حل متعدد الأوجه يتيح لك الحصول على رؤية كاملة في أقصر وقت ممكن في سحابة خاصة أو عامة أو مختلطة ، سواء كانت Amazon Web Services أو Microsoft Azure أو Google Cloud Platform. في الوقت نفسه ، يمكن استخدام هذا الحل لمراقبة شبكات الشركات ، مع امتلاك نفس الوظائف تقريبًا مقارنةً بـ StealthWatch Enterprise داخل الشركة. يعد توفير الوقت والموارد الفنية والبشرية عند العمل مع مؤسسة SWC من المزايا الواضحة.

نخطط في المستقبل القريب للمزيد من المنشورات الفنية حول منتجات أمن المعلومات المختلفة. إذا كنت مهتمًا بهذا الموضوع ، فابق على اتصال بقنواتنا ( Telegram ، Facebook ، VK ،مدونة حل TS )!