تحدث مثل هذه الحوادث في الشركات على أساس منتظم ، لكن من النادر جدًا أن نرى مثل هذه النتائج واسعة النطاق: أدى الهجوم إلى تعطيل الموقع ومركز الاتصال وخدمات مزامنة البيانات السحابية وأداة مهمة للطيارين الهواة وحتى خطوط الإنتاج.

مصادر المعلومات:

- الاتصال الرسمي للشركة.

- نشر كمبيوتر Bleeping مع شهادات مجهولة من موظفي Garmin.

- مراجعة ThreatPost المنشور مع روابط لتقارير عن مشاكل التصنيع في تايوان.

- مقال ZDNet مع أمثلة على فشل الخدمة من جانب المستخدم.

- أخبار عن حبري.

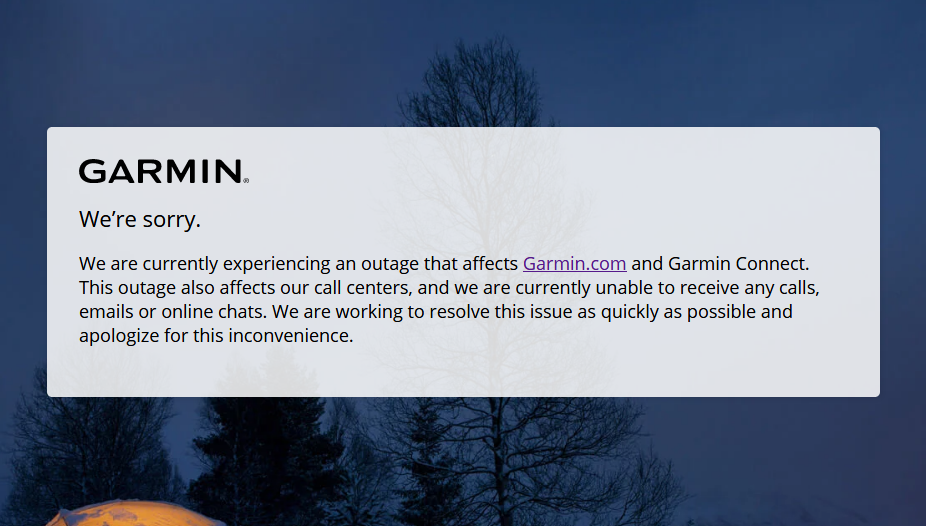

بدأت مشاكل الوصول إلى خدمات Garmin يوم الخميس 23 يوليو ، كما أكد ممثلو الشركة على Twitter في اليوم التالي. يوم السبت 25 يوليو ، نشر موقع الشركة المصنعة تقريرًا موجزًا عن الحادث. عدم الإفصاح عن أي تفاصيل وعدم تأكيد الهجوم الإلكتروني ووصف الموقف بكلمة قصيرة لا معنى لها "انقطاع التيار الكهربائي" - "مشاكل فنية".

الموقف الرسمي لشركة Garmin هو كما يلي: تؤثر "المشاكل" على نظام الدعم الفني بأكمله (الهاتف ، البريد ، الدردشة). Garmin Connect غير متاح لأجهزة اللياقة البدنية المخصصة. إذا لم يحالفك الحظ واشتريت للتو ساعة Garmin الذكية ، فلن تتمكن حتى من تنشيطها. لا تعمل مزامنة البيانات أيضًا ، وهو أمر ضروري ، على سبيل المثال ، لعرض الإحصائيات الرياضية في التطبيق. تعرضت خدمة اتصالات الأقمار الصناعية inReach للتلف جزئيًا (الاتصال نفسه يعمل ، لكن مزامنة البيانات معطلة).

لا يذكر المنشور منصة FlyGarmin ، لكنه خارج الترتيب تمامًا. هذه خدمة احترافية للطيارين الهواة ، ولا يسمح رفضها بتنزيل خرائط جديدة ، وهذا بدوره يجعل من المستحيل التقدم للحصول على رحلة. الشيء الإيجابي الوحيد هو أنه وفقًا لتقديرات Garmin الأولية ، لم تتأثر بيانات الدفع وبيانات المستخدم الأخرى.

بشكل عام ، تبين أن "المشكلات الفنية" معقدة وواسعة النطاق ، تؤثر على جميع مجالات الشركة تقريبًا - من الدعم إلى الإنتاج. ماذا كان؟ في الوقت الحالي ، يتعين علينا الاعتماد على شهادات موظفي الشركة الذين رغبوا في عدم الكشف عن هويتهم. على ما يبدو ، كانت المشكلة ناتجة عن هجوم متبوعًا بتشفير البيانات. يوفر Bleeping Computer لقطات شاشة للملفات المشفرة ...

… ومطالبات الفدية حيث يذكر اسم الشركة. وبحسب أحد المصادر ، طلب المهاجمون 10 ملايين دولار.

من الناحية المثالية ، لا ينبغي أن يكون لهجوم برامج الفدية مثل هذه العواقب واسعة النطاق. وفقًا لبعض المصادر ، ربما كانت نقطة الدخول هي الإنتاج في تايوان ، وفي ظل الظروف العادية ، لا ينبغي أن ينتشر الهجوم إلى أجزاء أخرى من البنية التحتية. لكن هذا استنتاج بسيط للغاية في غياب المعلومات المؤكدة. يمكن أن يكون إغلاق الخدمات الرقمية للشركة إجراءً احترازيًا. بالإضافة إلى ذلك ، نحن نتحدث عن هجوم مستهدف كان يمكن أن يحدث قبل وقت طويل من معرفته. ربما كان لدى مجرمي الإنترنت الوقت للاستعداد: من الواضح أن هذا ليس "هجومًا منطقة" ، وليس باستخدام حصان طروادة مشترك عشوائيًا.

سيساعد تحليل الحوادث المفصل من Garmin الشركات الأخرى على الاستجابة بشكل أفضل لمثل هذه الهجمات. يعتمد مدى سرعة ومدى الكشف عن هذه المعلومات على الضحية. حتى الآن ، لا يوجد سوى هجوم واحد مشابه ، تتوفر معلومات عنه بالتفصيل للجمهور: الابتزاز من شركة Maersk بعد اختراق أنظمتها في عام 2017. في هذه الحالة ، تأثرت أيضًا البنية التحتية للشبكة بالكامل ، مما تطلب 4000 خادم و 45000 جهاز كمبيوتر لإعادة تكوينها . وبلغ الضرر حوالي 300 مليون دولار.

يشتكي مالكو أجهزة Garmin المتأثرون من اعتمادهم على البنية التحتية للشبكة: بدون الخدمات السحابية ، من المستحيل حتى تغيير وجه الساعة. سواء كان هذا مبررًا أم لا ، فهذه مسألة أخرى ، ولكن يمكن التعرف على اعتمادنا على خدمات الشبكة كحقيقة. من الواضح أن أصحابها بحاجة إلى زيادة الاستثمار في الحماية من الهجمات الإلكترونية.

ماذا حدث أيضًا:

تؤدي الروابط الموجودة في التغريدة أعلاه إلى بحث مثير للاهتمام من Google. السؤال الذي كان من المفترض أن تجيب عليه التجربة: إذا قام مستخدم بالبحث في الإنترنت عن أعراض التسمم الغذائي ، فهل يعطي التفتيش الاستثنائي للمطاعم التي زارها النتيجة؟ اتضح أن هناك فائدة: فقد كشفت مراقبة الجودة في المطاعم المشتبه فيها وجود انتهاكات ثلاث مرات أكثر من المعتاد. من ناحية ، هذا مثال على استخدام التكنولوجيا لتحسين الأمان. من ناحية أخرى ، فإنه يوضح الإمكانيات المذهلة لتتبع المستخدمين.

الصحفيين Bleeping الحاسوب إرسال عن أنشطة مجهول "لصوص النبيل" الذي اقتحام البنية التحتية من الرسائل غير المرغوب فيها الروبوتات Emotet. تُستخدم بنيتها التحتية أيضًا لإعادة توجيه مستلمي البريد العشوائي إلى الصفحات الضارة. وهذه الروابط هي التي يستبدلها المتسللون بصور بريئة ، تم اختيارها بعناية حتى يتمكنوا من التصيد بمن يديرون الروبوتات. يتم عرض كيفية عمل حملة "ملفات GIF بدلاً من أحصنة طروادة" في الفيديو أعلاه. مثال

آخر على النشاط (لا يزال مشكوكًا فيه) لتصحيح الأخطاء الإلكترونية لأشخاص آخرين على يد "السامريون الطيبون". يحذف المجهولون قواعد بيانات المستخدمين التي تم إتاحتها للجمهور عن طريق الخطأ ، وبدلاً من ذلك تُترك مع بطاقة عمل من كلمة واحدة: "مواء".

تحديثات بخصوص الحدث الرئيسي الأسبوع الماضي (انظر الملخص السابق ). أفاد مراسلو رويترز أن حوالي ألف موظف في الشركة تمكنوا من الوصول إلى وحدة التحكم التي توفر التحكم الكامل في حسابات تويتر. ومن بين هؤلاء الأشخاص الذين لم يكونوا ضمن طاقم العمل ، مثل ممثلي كبار المقاولين. من المحتمل أن قواعد الوصول إلى لوحة الإدارة بعد الحادث يجب أن يتم مراجعتها. تحكي

مادة Ars Technica الرائعة قصة Adobe Flash ، التي كانت ذات يوم منصة اختراق للإبداع الشبكي ، والتي أصبحت فيما بعد كعب أخيل الرئيسي لأي كمبيوتر مستخدم لعدة سنوات. يُطلق برنامج Flash player رسميًا "كل شيء" في شهر ديسمبر. تقدم Apple الباحثين في مجال الأمن

أعد iPhone بواجهة تصحيح تسهل العثور على نقاط الضعف في النظام البيئي المغلق للشركة. القيود المفروضة على المشاركين في البرنامج شديدة. إنهم ملزمون بإخطار Apple بالأخطاء التي تم العثور عليها ، ويحظر عليهم نقل الجهاز إلى جهات خارجية.