في أواخر الاتحاد السوفياتي ، اكتسبت ما يسمى بنظرية حل المشكلات الابتكاري (TRIZ) شعبية كبيرة ، مما يجعل من الممكن ، من بين أمور أخرى ، إيجاد طرق لتحسين الأنظمة التقنية. في ذلك ، قدم Heinrich Altshuller مفهوم "النظام التقني المثالي ، حيث تكون تكاليف الحصول على تأثير مفيد تساوي الصفر". بعبارة أخرى ، الحل هو الأفضل ، والأبسط ، والحل المثالي هو في حالة عدم وجود نظام ، ويتم تنفيذ وظائفه. تتيح لك هذه الطريقة القديمة المنسية إلقاء نظرة جديدة على التطور المستقبلي لصناعات تكنولوجيا المعلومات الجديدة. في العديد من مجالات تكنولوجيا المعلومات ، سنلتقي بـ "إضفاء الطابع المثالي" على الأنظمة والعمليات. يرتبط هذا "المثالية" بتلاشي الإجراءات الزائدة عن الحاجة والتكاليف غير المبررة في الحفاظ على الوظائف المستهدفة لنظم المعلومات.

مشكلة البيانات الشخصية

لا تواجه جميع الشركات أدوات أمان المعلومات مثل أنظمة DLP أو SIEM ، ولكن الجميع تقريبًا يعرف ماهية 152-FZ وحماية البيانات الشخصية (PD). يعمل عدد كبير من المتخصصين في مجال إدخال اللوائح 152-FZ. معظم هذا العمل بيروقراطي وعديم الفائدة ويتكون فقط من كتابة مجموعة الوثائق الضرورية لـ Roskomnadzor. في الواقع ، يزداد عدد حوادث تسرب البيانات الشخصية كل عام فقط. دعنا نحاول معرفة الشكل الذي يجب أن يكون عليه التشريع "المثالي" لحماية البيانات الشخصية. كما يتضح بالفعل من منطق التفكير أعلاه ، فإن التشريع "المثالي" بشأن البيانات الشخصية هو تشريع غير موجود ، ولكن في نفس الوقت لا يسرق أحد البيانات الشخصية ولا يستخدمها لأغراض أخرى. بعبارات أخرى،المجموعة المثالية من الإجراءات للتعامل مع المعلومات الشخصية للمستخدمين تعني استحالة الخروج عنها ، حتى في حالة عدم وجود قانون يلزمهم بالحماية. من الناحية الفنية ، يجب أن يكون من المستحيل نسخ البيانات وإرسالها إلى مصدر آخر غير مخصص لمعالجتها ، ومن المستحيل الوصول إلى البيانات الشخصية لأولئك الذين لا ينبغي لهم الحصول عليها. تبدو وكأنها حكاية خيالية خيالية ، لكن دعونا نتعمق أكثر في هذه المشكلة. وللمفارقة ، لدينا بالفعل مجموعة التكنولوجيا الكاملة لبناء مثل هذا المستقبل المثالي ؛ يبقى فقط أن نفهم لماذا لا نعيش بعد في هذا الواقع الجميل.من الناحية الفنية ، يجب أن يكون من المستحيل نسخ البيانات وإرسالها إلى مصدر آخر غير مخصص لمعالجتها ، ومن المستحيل الوصول إلى البيانات الشخصية لأولئك الذين لا ينبغي لهم الحصول عليها. تبدو وكأنها حكاية خيالية خيالية ، لكن دعونا نتعمق أكثر في هذه المشكلة. وللمفارقة ، لدينا بالفعل مجموعة التكنولوجيا الكاملة لبناء مثل هذا المستقبل المثالي ؛ يبقى فقط أن نفهم لماذا لا نعيش بعد في هذا الواقع الجميل.من الناحية الفنية ، يجب أن يكون من المستحيل نسخ البيانات وإرسالها إلى مصدر آخر غير مخصص لمعالجتها ، ومن المستحيل الوصول إلى البيانات الشخصية لأولئك الذين لا ينبغي لهم الحصول عليها. تبدو وكأنها حكاية خيالية خيالية ، لكن دعونا نتعمق أكثر في هذه المشكلة. وللمفارقة ، لدينا بالفعل مجموعة التكنولوجيا الكاملة لبناء مثل هذا المستقبل المثالي ؛ يبقى فقط أن نفهم لماذا لا نعيش بعد في هذا الواقع الجميل.لماذا لم نعيش بعد في هذا الواقع الجميل.لماذا لم نعيش بعد في هذا الواقع الجميل.

نموذج مثالي للعمل مع البيانات الشخصية

سأحاول أدناه وصف الشكل المثالي للعمل مع PD من وجهة نظري. يمكن لمالك البيانات الشخصية فقط أن يكون مالكًا ومديرًا للبيانات الشخصية - أي ، في النموذج المثالي ، يمكن فقط لمالك PD الوصول إليها ويمكنه السماح بأي عمليات معهم. من المستحيل تقنيًا الوصول إلى البيانات أو تغييرها دون موافقة المالك. تواجه فكرة تخزين البيانات الشخصية وعدم إظهارها لأي شخص الحاجة إلى استخدامها من قبل الشركات والخدمات المختلفة. يمكننا تقسيمها بشكل مشروط إلى المجموعات التالية:

- مؤسسات الدولة (صندوق التقاعد ، FTS ، FSS ، إلخ).

- إدارات الطاقة.

- الشركات - أرباب العمل (هنا - معاهد الطلاب والمدارس ورياض الأطفال للتلاميذ ، إلخ).

- البنوك.

- شركات بيع البضائع.

- مقدمي الخدمة.

آمل ألا أفتقد أي شخص. دعونا نحلل لكل مجموعة منفصلة سبب حاجتهم إلى استخدام البيانات الشخصية وما إذا كان من الممكن (مرة أخرى في "العالم المثالي") رفضها.

- , . ? , , — , , , . , . , , - . , - «» ( ). . , , , 3 16 . : , , , .

- . , . , .

- . , , ., - , . — ( ).

- : , . , - . . . , - . . , .

- , : , , - - . , - .

- , : , , , (, ), «» - .

دعنا نفكر في المخطط الذي يمكن أن تعمل به جميع الموضوعات المعروضة أعلاه.

بالطبع ، لا يدعي هذا المخطط أنه المخطط الصحيح الوحيد. سنحاول هنا بالأحرى وصف الهيكل المحتمل لنظام "مثالي" للعمل مع PD ، لإثبات وجوده من حيث المبدأ (على الأقل من الناحية النظرية).

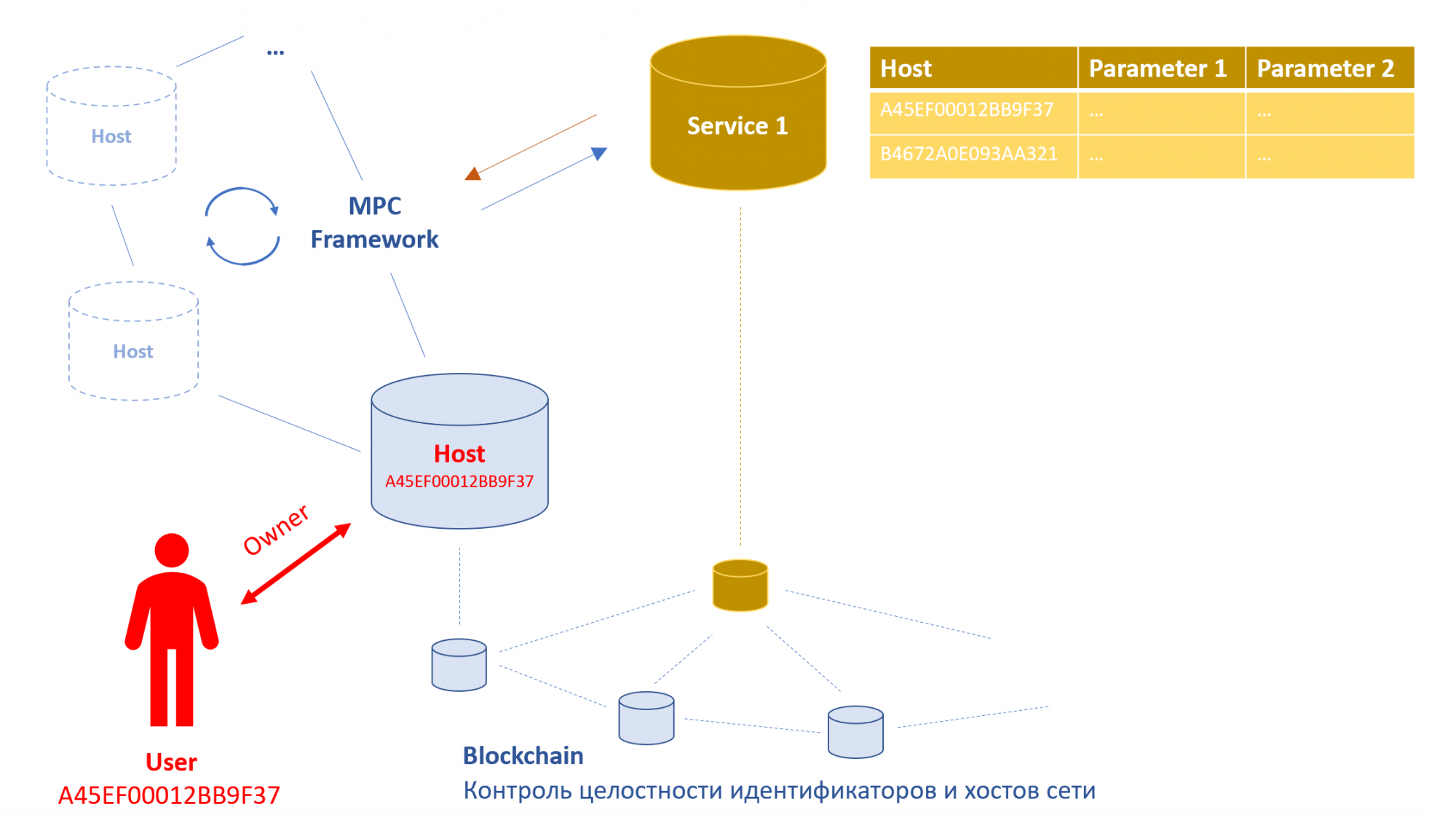

يتكون النظام بأكمله للعمل مع البيانات الشخصية من الكيانات: المضيفين (تخزين PD) والخدمات (الذين يحتاجون لسبب ما إلى الوصول إلى PD). يمكن استخدام شبكة blockchain لتأكيد سلامة الهيكل بأكمله. سيؤسس موثوقية الخدمات (تأكد من أنهم بالضبط هم من يقولون). يمكنك هنا التحدث عن تنفيذ تقنية البنية التحتية للمفتاح العام اللامركزية... في الوقت نفسه ، تضمن شبكة blockchain سلامة بيانات المضيف وسلاسل المعاملات لتغيير هذه البيانات.

لنفترض أن لدينا مستخدم اسمه User . يقوم النظام بتعيين معرف فريد له A45EF00012BB9F37 . لكي لا يتحول هذا المعرف إلى PD الخاص بالمستخدم بمفرده ، سيكون من الصحيح جعله ديناميكيًا. لمثل هذه الديناميكية ، يمكنك استخدام تقنيات مشابهة لتلك التي تم تطويرها في منهجية Moving Target Defense ، على سبيل المثال ، التوزيع العشوائي لسمات شبكة LAN الخاصة بالمؤسسة . المستخدم A45EF00012BB9F37هو صاحب المضيف الذي يحمل نفس الاسم. هذا المضيف هو المكان الوحيد - تخزين PD للمستخدم. لا يقوم أي أعضاء آخرين بتخزين بياناته الشخصية. لا يوقع الشخص على أي أوراق بشأن موافقته على تخزين ومعالجة PD في مكان آخر.

وتجدر الإشارة إلى أن المستخدم يمتلك مضيفه بشروط شديدة. هو ، بالطبع ، يتمتع بوضع المالك ، لكن لا يمكنه حذف بيانات المضيف وتعديلها بشكل تعسفي. كما أنه لا يستطيع رفض بعض الطلبات للمضيف ، على سبيل المثال ، من الجهات الحكومية. وفي نفس الوقت يمكنه الاطلاع على السجل الكامل للطلبات والطلبات الخاصة ببياناته ومراقبة صحتها ، وكذلك الموافقة على الطلبات المقدمة إلى المضيف من الشركات التجارية أو رفضها. على سبيل المثال ، إذا طلب بيتزا في متجر عبر الإنترنت ، فقد يتلقى المضيف طلبًا لإرسال العنوان في رسالة نصية قصيرة إلى شركة الشحن. إذا قام صندوق المعاشات التقاعدية بدفع مدفوعات للمواطنين الذين لديهم أطفال من 3 إلى 16 عامًا ، فسيتم إرسال الطلب المقابل إلى المضيف من إطار MPC. يراه المستخدم ، لكنه لم يعد بإمكانه رفضه كما يشاء.

العنصر المهم التالي في النظام "المثالي" هو إطار MPC ( حساب متعدد الأحزاب). مطلوب لطلب البيانات من المضيفين. سيكون النظام مثاليًا فقط عندما لا يكشف عن أي معلومات دون داع. إذا أرادت بعض الوكالات التحليلية معرفة متوسط عمر سكان موسكو ، فلن تحتاج إلى طلب معلومات حول عمر وعنوان كل مستخدم في النظام. يمكن لإطار عمل MPC استخراج القيمة النهائية دون تلقي أي PD من المضيفين. أيضًا ، لتجنب معالجة PDs "غير الضرورية" ، يمكن استخدام التشفير متماثل الشكل لجميع الطلبات التي يكون المستلم هو المستخدم نفسه. على سبيل المثال ، يمكن لشرطة المرور أن تشكل بشكل كامل بروتوكولًا بشأن جريمة إدارية دون حتى معرفة من تشترك ، ويقوم المستخدم نفسه بفك تشفير الرسائل ورؤية المستند.

بدون تفاصيل معمارية تفصيلية للمخطط أعلاه ، يمكن العثور على العديد من العيوب فيه. على سبيل المثال ، قد يبدو أن تخزين كل شيء في PD في مكان واحد أمر خطير للغاية من وجهة نظر الموثوقية: قد ينكسر شيء ما وستفقد جميع البيانات. ومع ذلك ، من الممكن إعادة إنتاج مجموعة موزعة من التخزين المضيف ، والتي ستكون موثوقيتها من حيث فقدان البيانات المحتمل أعلى من حيث الحجم مقارنة بكيفية تخزين البيانات الآن. وبالمثل ، هناك قرارات بشأن موضوع تحكيم الحقوق في النظام ، بحيث لا يوجد مشرف فائق فيه ، ونتيجة لذلك ، لا توجد نقاط ضعف خطيرة. يمكن تخصيص عدد قليل من المقالات على الأقل لهذا الغرض ، لكنها ستقودنا بعيدًا عن الفكرة الرئيسية - جدوى مخطط مثالي للعمل مع PD.

التحرك نحو عالم مثالي

على الرغم من حقيقة أن المكدس التكنولوجي الحالي يسمح لنا بإلغاء معالجة PD بواسطة أطراف ثالثة بشكل شبه كامل ، فإن هذا الانتقال يتطلب قدرًا كبيرًا من التغييرات التنظيمية. العقبة الرئيسية أمام هذه التغييرات هي قيمة المصفوفات المتراكمة من البيانات الشخصية. اليوم ، تعد مصفوفات PD ذات قيمة كبيرة لكل من الهياكل التجارية والحكومية.

بالنسبة للشركات التجارية ، تعد هذه قناة تسويق مباشرة ، فضلاً عن كونها مصدرًا إضافيًا لتوليد التدفق النقدي. هناك طرق مختلفة لتقييم تكلفة PD - على سبيل المثال ، بناءً على تحليل هيكل ربح المشغلين... وفقًا لهذا المنطق ، يمكن أن تكلف البيانات الشخصية للمواطن العادي في الاتحاد الروسي 926 دولارًا أمريكيًا ، ومواطن الولايات المتحدة - 6105 نفس الدولارات سنويًا. هذا لا يعني أنه يمكنك أخذ بياناتك الشخصية وبيعها لشخص ما مقابل 926 دولارًا: هذا الرقم مأخوذ من إجمالي الدخل لجميع الشركات التجارية لسنة تقويمية واحدة ، مع الأخذ بعين الاعتبار العائدات المتلقاة من استخدام البيانات الشخصية لمواطن معين. بطبيعة الحال ، سيؤدي فقدان البيانات الشخصية إلى تكبد الشركة تكاليف مالية. ومع ذلك ، إذا حرمت جميع الشركات "في نفس الوقت" من البيانات الشخصية ، فلن يحدث متوسط الخسارة الإحصائية للإيرادات ، حيث من المرجح أن تشارك الهياكل التجارية قنوات المستخدم مع بعضها البعض بقدراتها المحدودة. نحن هنا نتحدث عنهأن السوق في حالة توازن وأنه من غير المحتمل أن يكون شخص ما أول من يرفض تراكم PD من تلقاء نفسه.

بالنسبة للوكالات الحكومية ، يعد الوصول غير المقيد إلى المعلومات الشخصية موردًا إضافيًا لزيادة الصلاحيات. في المخطط "المثالي" الموصوف ، سيتم تسجيل أي طلب للحصول على بيانات من السلطات وتسجيله في النظام. أي طلب غير معقول لا يمكن أن يمر دون أن يلاحظه أحد. إذا لم تذهب إلى صناديق الاقتراع ، وقدمت GAS المقابلة لسبب ما طلبًا لتشكيل بطاقة اقتراع ، فأنت تدرك بالتأكيد أن شيئًا ما كان خطأ. يصبح أي استخدام لبياناتك في الأنظمة الحكومية شفافًا بقدر الإمكان بالنسبة لك ومبهمة بقدر الإمكان للآخرين. لا يمكن توفير ذلك إلا من خلال حكومة واضحة تمامًا وواثقة.

ومع ذلك ، فإن التوازن الحالي بين رغبة "أصحاب المصلحة" الرئيسيين في الاحتفاظ بإمكانية الوصول إلى البيانات الشخصية وعدم فعالية الآليات الحالية للعمل معهم لا يعني أنه لن يكون هناك تحرك نحو رفض البيانات الشخصية. مثل هذه المبادرات موجودة بالفعل ، ولكن من المرجح أن يستمر التحرك نحو "عالم مثالي" لفترة أطول مما نود.

هناك العديد من السيناريوهات المحتملة لمثل هذا الانتقال للنظر فيها:

- . . , , . . — , , .

- . . , «» . , , (IDaaS), . , - . IDaaS-, , , - IDaaS. , , , . , .

- . , , « » . , 20 . «» . , «» AuthaaS (Authentication as a Service). - . .

سيؤدي تدمير مشغلي البيانات الشخصية لا محالة إلى تغييرات في سوق تكنولوجيا المعلومات. بالطبع ، سيؤثر هذا على الشركات التي تقدم خدمات لحماية البيانات الشخصية ، لكننا سنركز هنا على الاستنتاجات غير الواضحة. يمكن توقع أكبر التغييرات في الاتجاهات التالية.

تراجع دور الشركات.في الأدب والسينما ، من المعتاد النظر في سيناريوهات نهاية العالم-تكنوجينية للمستقبل ، عندما يكون الشخص تحت سيطرة الدولة تمامًا ، كما هو الحال ، على سبيل المثال ، في جورج أورويل 1984. يتم استغلال هذه الفكرة على نطاق واسع ، حيث تتجذر فكرة التحكم الرقمي الكلي في المستقبل في أذهان المواطنين - بحيث يُنظر إلى أي أفكار حول رقمنة حياتنا بشكل سلبي. ومع ذلك ، سأعتبر مثل هذا السيناريو المروع أشبه بمسار غير طبيعي للتطور التكنولوجي. المسار الطبيعي (الموصوف في هذه المقالة) يعني زيادة في السيطرة من جانب المواطنين وانخفاض في الموارد المقابلة من جانب الدولة والشركات الكبيرة. ومن المفارقات أن الأمية الرقمية للسكان هي التي تبطئ مسار التنمية الطبيعية وتساعد في تنفيذ سيناريوهات التحكم الرقمي الشامل.

زيادة ديناميكيات السوق. يعرف أي مسوق أن تكلفة الاحتفاظ بعميل حالي أقل بعدة مرات من تكلفة جذب عميل جديد. هناك CRR (معدل الاحتفاظ بالعملاء - معامل يظهر قدرة الشركة على الاحتفاظ بالعملاء الحاليين) و CAC (تكلفة اكتساب العميل). إذا لم تقم الشركة بتجميع البيانات الشخصية للمستخدم ، أو لم تتمكن من إرسال بريد مزعج ، وما إلى ذلك ، فسيؤدي ذلك إلى انخفاض حتمي في CRR. ومع ذلك ، فإنه سيؤدي أيضًا إلى انخفاض CAC ، وهو أمر جيد للشركات الصغيرة والمتوسطة الحجم: مع ديناميكيات السوق الأكبر ، لديهم فرصة متزايدة للحصول على العملاء. أيضًا ، تفقد الشركات الكبيرة في هذا السيناريو القيمة المضافة التي يمكن توليدها من خلال تراكم PD ، وبالتالي تقليل سعر الدخول للشركات الصغيرة.

تسييل البيانات الشخصية. إن مخطط التفاعل بين المشاركين في السوق ، حيث يمكن للمستخدم فقط تخزين ومعالجة PD الخاص به ، يزيد من أهميته كمشارك في تبادل المعلومات. إذا كان من الممكن في وقت سابق الحصول على البيانات الشخصية من المستخدم ، فقم بتدوينها لنفسك ، ثم فرض إعلانات ومكالمات مع الاستطلاعات ، الآن سيصبح هذا مستحيلًا. سيكون لدينا مجموعات ضخمة من المستخدمين "bigdata" ، لكن أصحابها سيكونون المستخدمين أنفسهم ، وبدون موافقتهم سيصبح من المستحيل العمل معها. نتيجة لذلك ، سيتمكن الشخص من "بيع" الحق في إرسال طلبات معينة إلى مضيفه من خلال إطار عمل MPC ، ويمكن ترتيب تكلفة هذه الطلبات اعتمادًا على تنسيق المعلومات.

الوصول الموحد إلى البيانات الضخمة... تولد المشكلة الموضحة أعلاه تغييرًا آخر في السوق. لن تكون هناك فرصة لزيادة قدرتها التنافسية من خلال تجميع "البيانات الكبيرة". الآن يمكن لسلاسل البيع بالتجزئة الكبيرة ، التي تحلل المعاملات ، أن تكتشف بسهولة أن الحليب X يساوي 80 روبل. في خوفرينو يباع بنسبة 47 ٪ أفضل من الحليب Y بسعر 110 روبل. لا يمكن لمتجر بقالة صغير معرفة هذا. في المستقبل ، ستتضاءل مهاراتهم التحليلية.

تحسين جودة الخدمات . هذا استنتاج غير واضح تمامًا من اختفاء مشغلي PD ، ولكن كلما تم القضاء على آليات المنافسة غير السوقية ، يجب استخدام المزيد من أدوات السوق لتغيير CRR و CAC. والعامل الرئيسي هنا هو جودة الخدمات.

زيادة حصة التعهيد في أمن المعلومات... اليوم ، في الشركات الصغيرة ، يتألف قسم أمن المعلومات من شخص واحد ، ويقضي هذا الشخص ما يصل إلى 50٪ من وقت عمله (وأحيانًا أكثر) في إعداد مجموعات الوثائق لحماية البيانات الشخصية وتنفيذ اللوائح الخاصة بالعمل مع PD في الشركة. إذا اختفت الحاجة إلى هذا العمل ، فسيكون اختصاصي أمن المعلومات المخصص زائداً عن الحاجة. سيؤدي ذلك إلى مغادرة المزيد والمزيد من الشركات للاستعانة بمصادر خارجية لخدمات أمن المعلومات.

الاستنتاجات

ربما بعد 20 عامًا من الآن ، سوف ننظر إلى الوراء بتعاطف ، مدركين عدد إجراءات حماية البيانات الشخصية عديمة الفائدة لدينا في عام 2020. في حد ذاتها ، لا تخلق قيمة مضافة مفيدة ، "كابوسًا" للأعمال التجارية الصغيرة وتزيد فقط من حجم المعالجة غير المصرح بها وتجارة البيانات الشخصية. سوق خدمات حماية البيانات الشخصية ضخم اليوم ويستمر في النمو. وفقًا للوفاء بمتطلبات اللائحة العامة لحماية البيانات ، يُقدر بنحو 2.6 مليار دولار بحلول عام 2023 . لم يكن من الممكن العثور على مثل هذا التقييم السوقي للامتثال لـ 152-FZ ، لكنني متأكد من أن الرقم سيكون مثيرًا للإعجاب أيضًا. وسيختفي هذا السوق في المستقبل 10 سنوات أو أكثر ، لأنه يزيد من تكاليف الشركات دون داع ولا يوفر حماية حقيقية.

بالفعل ، هناك العديد من التطورات التي تجعل من الممكن تقليل حجم العمل مع PD دون داع. يمكن أن يشمل ذلك أيضًا بروتوكول تبادل البيانات الشخصية ، الذي تم الإعلان عنه قبل يوم من قبل NPK Kryptonit . ومع ذلك ، على الرغم من القدرة الفنية الموجودة بالفعل لتصفية الغالبية العظمى من مشغلي PD ، فإننا نواجه صعوبات تنظيمية ومقاومة من "أصحاب المصلحة" الرئيسيين في السوق.

إذا تحدثنا عن سيناريوهات التحول المحتمل ، فأنا أرى متغير "النمو غير العضوي" الذي نوقش أعلاه باعتباره الأكثر احتمالًا. من الممكن بالفعل ملاحظة عدد اللاعبين الكبار في السوق الذين يحاولون تجميع خدمات IDaaS. ناجحة للغاية في هذا الصدد ، على سبيل المثال ، تشاينا موبايل، والذي يوفر رموز تعريفية لأكثر من ألف تطبيق ، مما يلغي الحاجة إلى جمع معلومات التسجيل وتخزين البيانات الشخصية. قد يؤدي تكامل مثل هذه المبادرات مع أنظمة معلومات الدولة في المستقبل القريب إلى إنشاء نموذج للعمل مع PD يكون قريبًا من النموذج "المثالي".