- التوفر

- سلامة؛

- التشغيل الآلي.

نتائج البحث موضحة أدناه. منذ عام 2019 ، تم تحسين وظائف وحدات تحكم Cisco Catalyst 9800 Series بشكل كبير - تنعكس هذه النقاط أيضًا في هذه المقالة.

يمكنك أن تقرأ عن المزايا الأخرى لتقنية Wi-Fi 6 وأمثلة للتنفيذ والتطبيقات هنا .

حل نظرة عامة

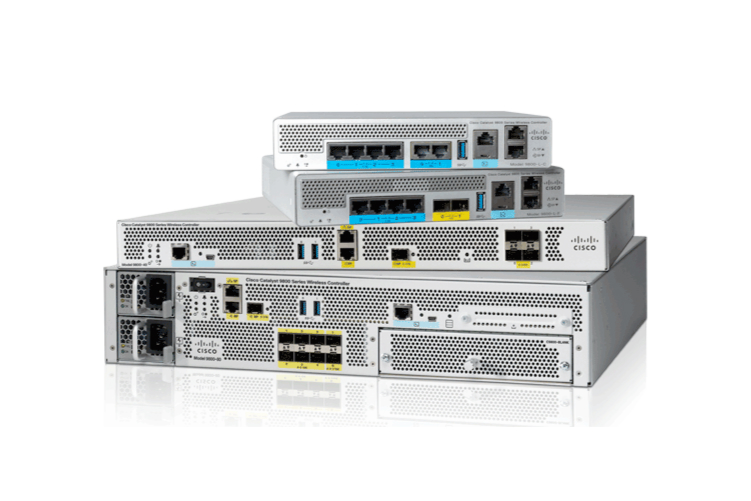

وحدات تحكم Wi-Fi 6 من Cisco Catalyst 9800 Series

تتوفر سلسلة Cisco Catalyst 9800 Series Wireless Controller ، القائمة على نظام التشغيل IOS-XE (الذي يستخدم أيضًا لمحولات Cisco وأجهزة التوجيه) ، في مجموعة متنوعة من الخيارات.

يدعم الطراز الأقدم لوحدة التحكم 9800-80 عرض النطاق الترددي اللاسلكي حتى 80 جيجابت / ثانية. تدعم وحدة التحكم 9800-80 ما يصل إلى 6000 نقطة وصول وما يصل إلى 64000 عميل لاسلكي.

يدعم الطراز متوسط المدى ، وحدة التحكم 9800-40 ، عرض النطاق الترددي حتى 40 جيجابت في الثانية ، وما يصل إلى 2000 نقطة وصول ، وما يصل إلى 32000 عميل لاسلكي.

بالإضافة إلى هذه النماذج ، تم أيضًا تضمين وحدة التحكم اللاسلكية 9800-CL (CL تعني Cloud) في التحليل التنافسي. يتم تشغيل 9800-CL في بيئات افتراضية على أجهزة Hypervisor VMWare ESXI و KVM ، ويعتمد أدائها على موارد الأجهزة المخصصة لجهاز التحكم الظاهري. في أقصى تكوين لها ، تدعم وحدة التحكم Cisco 9800-CL ، مثل الموديل الأقدم 9800-80 ، قابلية التوسع حتى 6000 نقطة وصول وما يصل إلى 64000 عميل لاسلكي.

في الدراسة باستخدام وحدات التحكم ، استخدمنا سلسلة Cisco Aironet AP 4800 التي تدعم 2.4 و 5 جيجاهرتز مع القدرة على التبديل ديناميكيًا إلى الوضع المزدوج 5 جيجاهرتز.

اختبار موقف

كجزء من الاختبار ، تم تجميع حامل من جهازي تحكم لاسلكي Cisco Catalyst 9800-CL يعملان في مجموعة ونقاط وصول Cisco Aironet AP 4800.

تم استخدام أجهزة الكمبيوتر المحمولة من Dell و Apple و Apple iPhone كأجهزة عميل.

اختبار الوصول

يتم تعريف إمكانية الوصول على أنها قدرة المستخدمين على الوصول إلى نظام أو خدمة واستخدامها. الإتاحة العالية تعني الوصول المستمر إلى نظام أو خدمة ، بغض النظر عن أحداث معينة.

تم اختبار التوافر العالي في أربعة سيناريوهات ، السيناريوهات الثلاثة الأولى هي أحداث متوقعة أو مجدولة يمكن أن تحدث خلال ساعات العمل أو بعد ساعات العمل. السيناريو الخامس هو خلل كلاسيكي ، وهو حدث لا يمكن التنبؤ به.

وصف السيناريوهات:

- إصلاح الأخطاء - التحديث الجزئي للنظام (إصلاح الأخطاء أو تصحيح الأمان) ، والذي يسمح لك بإصلاح هذا الخطأ أو ذاك أو ثغرة أمنية دون تحديث برنامج النظام بالكامل ؛

- التحديث الوظيفي - إضافة أو توسيع الوظيفة الحالية للنظام عن طريق تثبيت تحديثات وظيفية ؛

- – ;

- – ;

- – .

غالبًا في العديد من الحلول التنافسية ، يتطلب التصحيح تحديثًا كاملاً لبرنامج نظام التحكم اللاسلكي ، مما قد يؤدي إلى تعطل غير مخطط له. في حالة وجود حل Cisco ، يتم إجراء الترقيع دون إيقاف المنتج. يمكن تطبيق التصحيحات على أي من المكونات بينما تستمر البنية التحتية اللاسلكية في العمل.

الإجراء نفسه بسيط للغاية. يتم نسخ ملف التصحيح إلى مجلد التمهيد على إحدى وحدات تحكم Cisco اللاسلكية ، ثم يتم تأكيد العملية من خلال واجهة المستخدم الرسومية أو سطر الأوامر. بالإضافة إلى ذلك ، من خلال الواجهة الرسومية أو سطر الأوامر ، لا يزال بإمكانك التراجع عن التصحيح وإزالته ، بدون مقاطعة النظام أيضًا.

تحديث وظيفي

يتم تطبيق تحديثات البرامج الوظيفية لتنشيط الميزات الجديدة. أحد هذه التحسينات هو تحديث قاعدة بيانات توقيع التطبيق. تم تثبيت هذه الحزمة في وحدات تحكم Cisco كاختبار. كما هو الحال مع الإصلاحات العاجلة ، يتم تطبيق تحديثات الميزات أو تثبيتها أو إلغاء تثبيتها دون توقف النظام أو انقطاعه.

تحديث كامل

في الوقت الحالي ، يتم إجراء تحديث كامل لصورة برنامج وحدة التحكم بنفس طريقة التحديث الوظيفي ، أي بدون توقف. ومع ذلك ، لا تتوفر هذه الميزة إلا في تكوين مجمع عندما يكون هناك أكثر من وحدة تحكم واحدة. يتم إجراء التحديث الكامل بالتسلسل: أولاً على وحدة تحكم واحدة ، ثم على الثانية.

إضافة نموذج نقطة وصول جديد

يعد توصيل نقاط الوصول الجديدة التي لم يتم تشغيلها مسبقًا مع صورة برنامج وحدة التحكم المستخدمة بشبكة لاسلكية عملية متكررة إلى حد ما ، خاصة في الشبكات الكبيرة (المطارات والفنادق ومرافق الإنتاج). في كثير من الأحيان في حلول المنافسين ، تتطلب هذه العملية تحديث برنامج النظام أو إعادة تشغيل وحدات التحكم.

عند توصيل نقاط وصول Wi-Fi 6 جديدة بمجموعة تحكم Cisco Catalyst 9800 Series ، لا تتم ملاحظة هذه المشكلات. يتم توصيل نقاط جديدة بوحدة التحكم دون تحديث برنامج وحدة التحكم ، ولا تتطلب هذه العملية إعادة تشغيل ، وبالتالي لا تؤثر على الشبكة اللاسلكية بأي شكل من الأشكال.

فشل تحكم

في بيئة الاختبار ، يتم استخدام جهازي تحكم Wi-Fi 6 (نشط / وضع الاستعداد) ويكون لنقطة الوصول اتصال مباشر بكلا وحدتي التحكم.

وحدة تحكم لاسلكية نشطة ، والأخرى ، على التوالي ، في وضع الاستعداد. في حالة فشل وحدة التحكم النشطة ، تتولى وحدة التحكم الاحتياطية وتتغير حالتها إلى نشطة. يحدث هذا الإجراء دون انقطاع لنقطة الوصول وشبكة Wi-Fi للعملاء.

سلامة

يناقش هذا القسم جوانب الأمان التي تعتبر بالغة الأهمية في الشبكات اللاسلكية. يتم تقييم سلامة المحلول من خلال الخصائص التالية:

- التعرف على التطبيق

- تتبع تدفق حركة المرور (تتبع التدفق) ؛

- تحليل حركة المرور المشفرة ؛

- كشف التسلل والوقاية ؛

- أدوات المصادقة ؛

- أدوات حماية جهاز العميل.

التعرف على التطبيق

من بين المنتجات المختلفة في أسواق Wi-Fi المؤسسية والصناعية ، هناك اختلافات في مدى جودة تحديد المنتجات لحركة المرور عبر التطبيقات. يمكن للمنتجات من مختلف الصانعين تحديد عدد مختلف من التطبيقات. في الوقت نفسه ، فإن العديد من التطبيقات التي تشير إليها الحلول التنافسية الممكنة لتحديد الهوية هي في الواقع مواقع ويب وليست تطبيقات فريدة.

هناك ميزة أخرى مثيرة للاهتمام للتعرف على التطبيقات: الحلول تختلف اختلافًا كبيرًا في دقة تحديد الهوية.

مع الأخذ في الاعتبار جميع الاختبارات التي تم إجراؤها ، يمكننا أن نقول بمسؤولية أن حل Cisco Wi-Fi-6 يقوم بالتعرف على التطبيقات بدقة شديدة: تم تحديد Jabber و Netflix و Dropbox و YouTube والتطبيقات الشائعة الأخرى ، بالإضافة إلى خدمات الويب بدقة. أيضًا ، يمكن لحلول Cisco التعمق في حزم البيانات باستخدام DPI (الفحص العميق للحزم).

تتبع تدفقات حركة المرور

تم إجراء اختبار آخر لمعرفة ما إذا كان بإمكان النظام تتبع تدفقات البيانات والإبلاغ عنها بدقة (مثل حركات الملفات الكبيرة). لاختبار ذلك ، تم إرسال ملف بحجم 6.5 ميغا بايت عبر الشبكة باستخدام بروتوكول نقل الملفات (FTP).

كان حل Cisco على مستوى المهمة وكان قادرًا على تتبع حركة المرور هذه بفضل NetFlow وقدرات الأجهزة الخاصة به. تم الكشف عن حركة المرور وتحديدها على الفور مع المقدار الدقيق للبيانات المنقولة.

تحليل حركة المرور المشفرة

يتم تشفير حركة بيانات المستخدم بشكل متزايد. يتم ذلك لحمايته من التعقب أو الاعتراض من قبل المتسللين. ولكن في الوقت نفسه ، يستخدم المتسللون التشفير بشكل متزايد لإخفاء برامجهم الضارة وإجراء عمليات مشبوهة أخرى مثل Man-in-the-Middle (MiTM) أو هجمات keylogging.

تقوم معظم الشركات بفحص بعض حركة المرور المشفرة عن طريق فك تشفيرها أولاً بجدران الحماية أو أنظمة منع التطفل. لكن هذه العملية تستغرق وقتًا طويلاً ولا تفيد الأداء العام للشبكة. علاوة على ذلك ، بمجرد فك تشفير هذه البيانات ، تصبح عرضة لأعين المتطفلين.

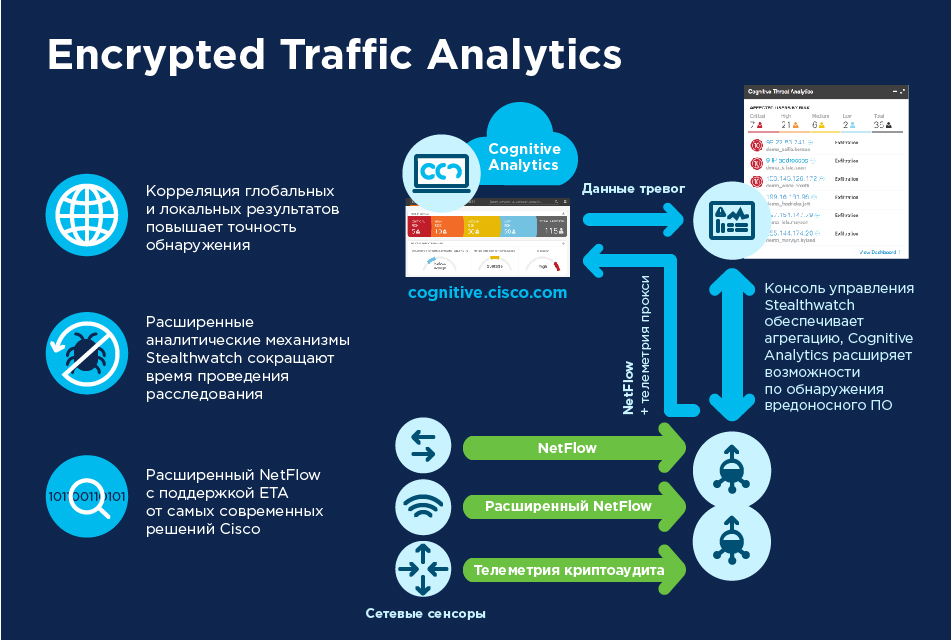

نجحت وحدات تحكم سلسلة Cisco Catalyst 9800 في حل مشكلة تحليل حركة المرور المشفرة بوسائل أخرى. يسمى الحل تحليلات حركة المرور المشفرة (ETA). ETA هي تقنية ليس لها حاليًا نظائر في الحلول التنافسية والتي تكتشف البرامج الضارة في حركة المرور المشفرة دون الحاجة إلى فك تشفيرها. ETA هي إحدى ميزات IOS-XE الأساسية التي تتضمن NetFlow المحسّن وتستخدم خوارزميات سلوكية متقدمة لاكتشاف أنماط المرور الضارة الكامنة في حركة المرور المشفرة.

لا تقوم ETA بفك تشفير الرسائل ، ولكنها تجمع ملفات تعريف البيانات الوصفية لتدفقات حركة المرور المشفرة - حجم الحزمة ، والفترات الزمنية بين الحزم ، والمزيد. ثم يتم تصدير البيانات الوصفية في سجلات NetFlow v9 إلى Cisco Stealthwatch.

تتمثل الوظيفة الرئيسية لـ Stealthwatch في المراقبة المستمرة لحركة المرور وإنشاء مؤشرات أساسية لنشاط الشبكة العادي. باستخدام البيانات الوصفية للدفق المشفرة المرسلة إليها من قبل ETA ، تطبق Stealthwatch التعلم الآلي متعدد الطبقات لتحديد الانحرافات السلوكية المرورية التي قد تشير إلى أحداث مشبوهة.

في العام الماضي ، استعانت Cisco بـ Miercom لتقييم حل Cisco Encrypted Traffic Analytics بشكل مستقل. في هذا التقييم ، أرسلت Miercom بشكل منفصل تهديدات معروفة وغير معروفة (الفيروسات وأحصنة طروادة وبرامج الفدية) في حركة المرور المشفرة وغير المشفرة عبر شبكات ETA الكبيرة وغير التابعة لـ ETA لتحديد التهديدات.

للاختبار ، تم إطلاق تعليمات برمجية ضارة على كلا الشبكتين. في كلتا الحالتين ، تم الكشف عن نشاط مشبوه تدريجيا. اكتشفت شبكة ETA في البداية تهديدات أسرع بنسبة 36٪ من الشبكة غير التابعة لـ ETA. في الوقت نفسه ، أثناء العمل ، بدأت إنتاجية الكشف في شبكة ETA في الزيادة. نتيجة لذلك ، بعد عدة ساعات من التشغيل على شبكة ETA ، تم اكتشاف ثلثي التهديدات النشطة بنجاح ، وهو ضعف ما هو موجود في الشبكة غير التابعة لـ ETA.

تتكامل وظيفة ETA جيدًا مع Stealthwatch. يتم تصنيف التهديدات حسب الخطورة ، ويتم عرضها بمعلومات مفصلة وخيارات للإجراءات التصحيحية بمجرد تأكيدها. الخلاصة - ETA تعمل!

كشف التسلل والوقاية منه

تمتلك Cisco الآن أداة أمان قوية أخرى ، وهي نظام منع التطفل اللاسلكي المتقدم من Cisco (aWIPS) ، وهو محرك للكشف عن التهديدات ومنعها للشبكات اللاسلكية. تعمل AWIPS في وحدة التحكم ونقطة الوصول وبرامج الإدارة لمركز Cisco DNA Center. تجمع عملية الكشف عن التهديدات ، والتنبيه والوقاية ، بين تحليل حركة مرور الشبكة ، ومعلومات هيكل الشبكة وجهاز الشبكة ، والتقنيات القائمة على التوقيع ، واكتشاف العيوب لتقديم دقة عالية ومنع التهديدات اللاسلكية في نهاية المطاف.

يتيح لك الدمج الكامل لـ aWIPS في البنية التحتية للشبكة مراقبة حركة المرور اللاسلكية باستمرار على كل من الشبكات السلكية واللاسلكية واستخدامها لتحليل الهجمات المحتملة تلقائيًا من العديد من المصادر لتحديد الهجمات المحتملة ومنعها بشكل شامل قدر الإمكان.

أدوات المصادقة

في الوقت الحالي ، بالإضافة إلى طرق المصادقة الكلاسيكية ، يتوفر دعم WPA3 في حلول سلسلة Cisco Catalyst 9800. WPA3 هو أحدث إصدار من WPA وهو عبارة عن مجموعة من البروتوكولات والتقنيات التي توفر المصادقة والتشفير لشبكات Wi-Fi.

يستخدم WPA3 المصادقة المتزامنة لـ Equals (SAE) لتوفير الحماية الأكثر أمانًا للمستخدم ضد هجمات القوة الغاشمة من قبل أطراف ثالثة. عندما يتصل العميل بنقطة وصول ، فإنه يقوم بتبادل SAE. إذا نجحت ، فسيقوم كل منهم بإنشاء مفتاح تشفير قوي يتم من خلاله الحصول على مفتاح الجلسة ، ثم ينتقلون إلى حالة التأكيد. بعد ذلك ، يمكن للعميل ونقطة الوصول الدخول في حالات الإقرار في كل مرة يلزم إنشاء مفتاح جلسة. تستخدم هذه الطريقة سرية التوجيه ، حيث يمكن للمهاجم كسر مفتاح واحد ، ولكن ليس كل المفاتيح الأخرى.

وهذا يعني أن SAE مبني بطريقة تجعل المهاجم الذي يعترض حركة المرور لديه محاولة واحدة فقط لتخمين كلمة المرور قبل أن تصبح البيانات التي تم اعتراضها عديمة الفائدة. لتنظيم تخمين كلمة المرور على المدى الطويل ، ستحتاج إلى الوصول الفعلي إلى نقطة الوصول.

حماية جهاز العميل

الحماية الأساسية للعملاء للحلول اللاسلكية من سلسلة Cisco Catalyst 9800 Series اليوم هي Cisco Umbrella WLAN ، وهي خدمة أمان للشبكات قائمة على السحابة تعتمد على DNS وتكتشف تلقائيًا التهديدات المعروفة والناشئة.

توفر شبكة Cisco Umbrella WLAN لأجهزة العميل اتصالاً آمنًا بالإنترنت. يتم تحقيق ذلك من خلال تصفية المحتوى ، أي عن طريق منع الوصول إلى الموارد على الإنترنت وفقًا لسياسة المؤسسة. وبالتالي ، فإن أجهزة العميل على الإنترنت محمية من البرامج الضارة وبرامج الفدية والتصيد الاحتيالي. يعتمد تطبيق السياسة على 60 فئة محتوى محدثة باستمرار.

التشغيل الآلي

تعد الشبكات اللاسلكية الحديثة أكثر مرونة وتعقيدًا ، لذا فإن الطرق التقليدية لتكوين واسترجاع المعلومات من وحدات التحكم اللاسلكية ليست كافية. يحتاج مسؤولو الشبكات ومحترفو أمن المعلومات إلى أدوات أتمتة وتحليلات ، مما يطالب بائعي الشبكات اللاسلكية بتقديم مثل هذه الأدوات.

لمواجهة هذه التحديات ، تدعم وحدات التحكم اللاسلكية Cisco Catalyst 9800 Series بروتوكول تكوين شبكة RESTCONF / NETCONF مع لغة نمذجة بيانات الجيل التالي (YANG) جنبًا إلى جنب مع واجهة برمجة التطبيقات التقليدية.

NETCONF هو بروتوكول قائم على XML يمكن للتطبيقات استخدامه للاستعلام عن المعلومات وتغيير تكوين أجهزة الشبكة مثل وحدات التحكم اللاسلكية.

بالإضافة إلى هذه الأساليب ، توفر وحدات التحكم Cisco Catalyst 9800 Series القدرة على الحصول على بيانات التدفق وجلبها وتحليلها باستخدام NetFlow و sFlow.

بالنسبة لنمذجة الأمان وحركة المرور ، تعد القدرة على تتبع تدفقات محددة أداة قيمة. لحل هذه المشكلة ، تم تنفيذ بروتوكول sFlow ، والذي يسمح لك بالتقاط حزمتين من كل مائة. ومع ذلك ، قد لا يكون هذا كافيًا في بعض الأحيان للتحليل والدراسة الكافية وتقييم التدفق. لذلك ، فإن البديل هو NetFlow ، الذي تنفذه Cisco ، والذي يسمح بجمع وتصدير جميع الحزم في تدفق محدد بنسبة 100٪ لمزيد من التحليل.

ميزة أخرى ، على الرغم من توفرها فقط في تنفيذ الأجهزة لوحدات التحكم ، والتي تعمل على أتمتة الشبكة اللاسلكية في وحدات تحكم سلسلة Cisco Catalyst 9800 ، وهي دعم Python المدمج كإضافة لاستخدام البرامج النصية مباشرة على وحدة التحكم اللاسلكية نفسها.

أخيرًا ، يتم دعم SNMP v1 و v2 و v3 التي أثبتت كفاءتها لعمليات المراقبة والإدارة في وحدات تحكم Cisco Catalyst 9800 Series.

وبالتالي ، من حيث الأتمتة ، تلبي حلول Cisco Catalyst 9800 Series تمامًا احتياجات العمل الحالية ، وتقدم كلاً من الجديد والفريد. وأدوات تم اختبارها على مدار الوقت للعمليات والتحليلات الآلية في الشبكات اللاسلكية من أي حجم وتعقيد.

خاتمة

من خلال الحلول القائمة على وحدات التحكم Cisco Catalyst 9800 Series ، حققت Cisco أداءً جيدًا في فئات التوافر والأمان والأتمتة العالية.

يفي الحل تمامًا بجميع متطلبات الإتاحة العالية مثل تجاوز الفشل في أقل من ثانية أثناء الأحداث غير المخطط لها ووقت تعطل صفر للأحداث المجدولة.

توفر وحدات التحكم Cisco Catalyst 9800 Series أمانًا شاملاً يوفر فحصًا عميقًا للحزم للتعرف على التطبيقات وإدارتها ، والرؤية الكاملة لتدفقات البيانات وتحديد التهديدات المخفية في حركة المرور المشفرة ، وآليات المصادقة المتقدمة وحماية العميل.

لأتمتة العمليات والتحليلات ، تعد سلسلة Cisco Catalyst 9800 قوية باستخدام النماذج القياسية الشائعة: YANG و NETCONF و RESTCONF و API التقليدية ونصوص Python المدمجة.

وبالتالي ، تؤكد Cisco مرة أخرى مكانتها كشركة مصنعة رائدة في العالم لحلول الشبكات ، ومواكبة للعصر ومراعاة جميع تحديات الأعمال الحديثة.

لمزيد من المعلومات حول عائلة محولات Catalyst ، قم بزيارة موقع ويب Cisco.