سنبدأ اليوم بحقيقة أنني قررت في وقت ما ، بدلاً من التدريب على الأجهزة الضعيفة ، اختبار موجه Wi-Fi الخاص بي بحثًا عن نقاط الضعف ، والتي تلقيتها مرة أخرى في عام 2015. ثم كانت هناك تعريفة شائعة جدًا مع Beeline ، عندما تم تأجير جهاز توجيه Wi-Fi نفسه مقابل 1 روبل ، إلى جانب الاتصال بالإنترنت ، وهو ما قررت اختباره.

جهاز توجيه Smart Box ، أحدث إصدار من البرنامج الثابت هو 2.0.38 (إصدار البرنامج الثابت 2017) ، ومنذ ذلك الحين لم تكن هناك تحديثات.

بداية

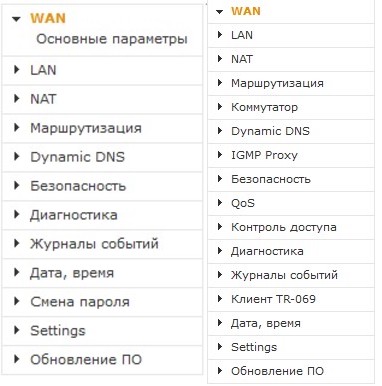

بشكل افتراضي ، يحتوي جهاز التوجيه على حسابين admin و SuperUser ، قليل من الناس يعرفون عن هذا ، ولكن هناك معلومات حول هذا في المصادر المفتوحة. كلمة المرور من مستخدم SuperUser هي الرقم التسلسلي لجهاز التوجيه ويمكن العثور عليها في الإعدادات في علامة التبويب "إعدادات متقدمة> معلومات" أو على الملصق الموجود أسفل جهاز التوجيه. وفقًا لذلك ، لدى مستخدم SuperUser المزيد من الخيارات لتكوين جهاز التوجيه.

User admin / SuperUser

يحتوي جهاز التوجيه على عدة أنواع من الحسابات "المستخدم والمسؤول والشركة المصنعة" ، على التوالي ، لديهم امتيازات مختلفة من حيث تكوين جهاز التوجيه ونحن نلاحظ ذلك.

حقن أوامر نظام التشغيل

نعم ، جهاز التوجيه لديه ثغرة أمنية في حقن الأوامر.

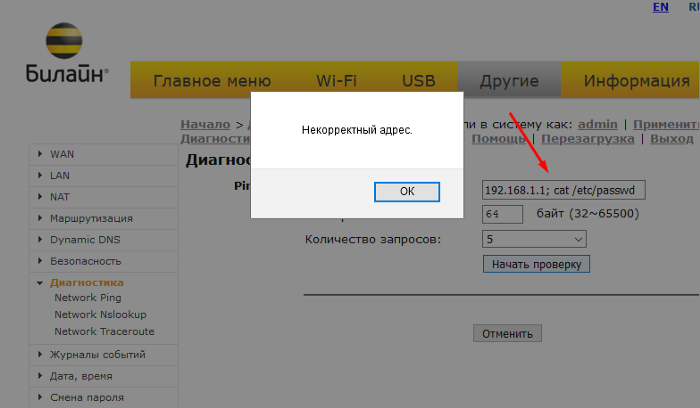

أولاً ، نقوم بتسجيل الدخول والانتقال إلى "الإعدادات المتقدمة> أخرى> التشخيصات" ويمكننا استخدام Ping و nslookup و traceroute باستخدام وظائف جهاز التوجيه المدمجة. لنجرب الأمر ping ومن ثم ننفذ أمرًا آخر.

الحماية من جانب العميل

كما نرى ، فقد تم تحذيرنا من أن العنوان غير صحيح ، ولكن هذه الحماية تعمل فقط من جانب العميل. إذا اعترضنا الطلب وقمنا بتغييره ، فسنتجاوز هذه الحماية. وسأفعل ذلك باستخدام أداة Burp Suite pro.

نعترض الطلب

نعترض الطلب

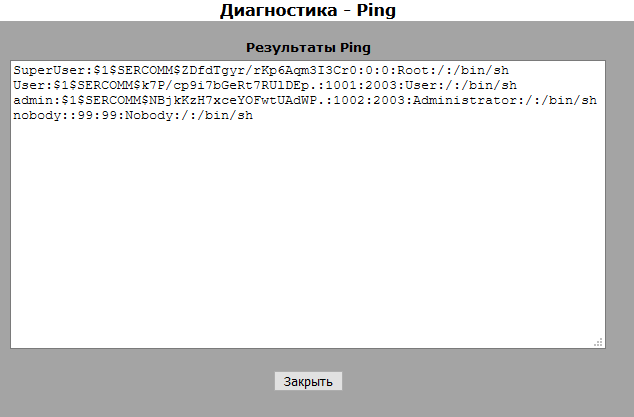

ونغير نتيجته

كما نرى ، بدلاً من الأمر ping ، تم تنفيذ أمر مختلف تمامًا ، والذي أشرنا إليه عند اعتراض الطلب. هنا نرى أن جهاز التوجيه لديه 3 حسابات (SuperUser ، User ، admin) ، لقد قمت بإنشاء مستخدم المستخدم بنفسي. افتراضيًا ، سيكون هناك مستخدمان فقط (المستخدم المتميز والمسؤول). بمساعدة هذه الثغرة الأمنية ، تعرفت على مستخدم SuperUser ، ثم فوجئت جدًا وأصبحت مهتمًا جدًا.

هذه الثغرة الأمنية موجودة في nslookup و traceroute ويتم استغلالها بنفس الطريقة ، من خلال اعتراض الطلب. أدناه أرفق فيديو PoC مع استغلال نقاط الضعف.

بينغ

نسلكوب

تريسروت

تذكر في البداية أننا لاحظنا أن هناك 3 أنواع من الحسابات؟ لذلك ، بغض النظر عن نوع الحساب ، يتم تنفيذ الأوامر بامتيازات المستخدم الخارق ، والتي تمنحنا المزيد من الخيارات. ونعم ، توجد الثغرة الأمنية في أي نوع من الحسابات (المستخدم والمسؤول والشركة المصنعة).

الخدمات الضعيفة

يحتوي جهاز التوجيه على 3 خدمات "OpenSSH 5.2 و FTP vsftpd 3.0.2 و Samba 3.0.22". الخدمات هي إصدارات قديمة وقد تم العثور على العديد من نقاط الضعف فيها طوال الوقت. حتى تفهم ، في وقت كتابة هذا التقرير ، أحدث إصدارات الخدمات (OpenSSH 8.2 و FTP vsftpd 3.0.3 و Samba 4.12.0). لقد اخترت اثنين من نقاط الضعف لهذه الخدمات للاختبار وسنبدأ بالترتيب.

OpenSSH (5.2)

تسمح الثغرة CVE-2016–6515 برفض الخدمة DoS.

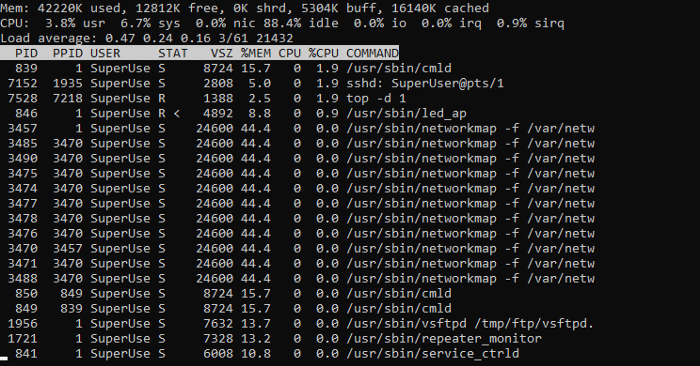

أقوم بتسجيل الدخول إلى نظام جهاز التوجيه عبر SSH واستخدم الأمر العلوي لمراقبة حمل وحدة المعالجة المركزية وإلقاء نظرة على حقل (وحدة المعالجة المركزية) واستغلال الثغرة الأمنية.

في الحالة الطبيعية

بعد استغلال الثغرة الأمنية

نتيجة لذلك ، قد تستغرق صفحات الويب وقتًا طويلاً للتحميل ، وحتى في مرحلة ما قد يتجمد جهاز التوجيه ويبدأ إعادة التشغيل. لكن كان لدي حالة مضحكة عندما ، أثناء استغلال هذه الثغرة الأمنية ، بدأ جهاز الكمبيوتر الخاص بي في إعادة التشغيل مع شاشة زرقاء من الموت (Sad smiley) ، كان الأمر غير متوقع وغريبًا للغاية: D

أدناه أرفق فيديو PoC مع استغلال هذه الثغرة الأمنية.

عملية CVE-2016–6515

سامبا (3.0.22)

مشكلة عدم حصانة smb loris التي قد تتسبب في رفض الخدمة DoS. يمكن استغلال هذه الثغرة الأمنية باستخدام metasploit ، فهي تقع على طول المسار "المساعد / dos / smb / smb_loris". نتيجة لذلك ، سيتم إعادة تشغيل جهاز التوجيه.

يوجد أدناه فيديو PoC لاستغلال الثغرة الأمنية.

استغلال SMB_Loris

FTP (vsftpd 3.0.2)

تتيح لك الثغرة CVE-2015-1419 تجاوز قيود الوصول. لسوء الحظ ، لم أجد الثغرة ، لكنها تحدث أيضًا.

https

نعم ، يمتلك جهاز التوجيه خيار تمكين اتصال آمن. كما أفهمها ، يتم استخدام بروتوكول التشفير SSL 2.0 أو 3.0 والشهادة موقعة ذاتيًا ، وهو أمر طبيعي تمامًا لأجهزة التوجيه المحلية. ومن حيث الأمان ، لطالما عفا عليها الزمن SSL وغير آمنة. هناك الآن خيارات أكثر أمانًا مثل TLS 1.3

نقاط ضعف أخرى

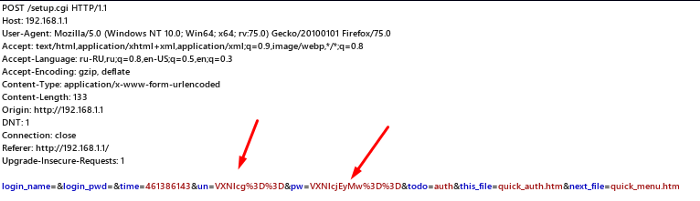

أثناء المصادقة في جهاز التوجيه ، يتم ترميز تسجيل الدخول وكلمة المرور في base64 ، مما يجعل من السهل فك تشفيرهما. نظرًا لحقيقة أن بروتوكول https لا يتم استخدامه افتراضيًا ، بالنسبة للاتصال المشفر ، فإن تشفير تسجيل الدخول وكلمة المرور هو على الأقل نوع من الحماية.

من الأفضل ترك البيانات تنتقل في حالة مشفرة بدلاً من فتحها بالكامل. بصراحة ، في البداية ، ضللتني هذه اللحظة ، وفقط بعد فترة أدركت أن البيانات مشفرة.

يتم إرسال تسجيل الدخول وكلمة المرور في حالة مشفرة.

بعد فك التشفير ،

أرفق فيديو PoC مع فك التشفير أدناه.

فك تشفير Base64

لن يكون من الصعب على مجرمي الإنترنت الاستماع إلى الشبكة واستخدام تحليل حركة المرور وتحديد اسم المستخدم وكلمة المرور وفك تشفيرهما.

الاتصال بخط بيلين

في البداية ، اتصلت بهم باستخدام الدردشة عبر الإنترنت وأوصوا بأن أتصل وأطرح جميع الأسئلة هناك ، وهو ما فعلته.

لقد طرحت سؤالين فقط وإليك الخلاصة: لم يعد جهاز التوجيه Smart box مناسبًا ولن يتم إصدار التحديثات عليه بعد الآن. وكما كتبت في البداية ، فقد توقف عن التحديث منذ عام 2017 ، ثم كان آخر تحديث له. كما ذكر المشغل Aleksey (إذا كنت تقرأ هذا ، تحية كبيرة لك) أن جهاز التوجيه Smart box one لا يزال مدعومًا وإذا وجد شخص ما ثغرة أمنية فيه ، فيمكنه الاتصال بأمان وسيتم نقل المعلومات إلى خدمة الأمان. كما أفهمها ، فإن Smart box one هو النموذج التالي بعد Smart box.

النتيجة

جهاز التوجيه نفسه جيد ، ولكن من حيث الأمان ، فهو للأسف قديم. إذا كنت تستخدمه ، فمن المستحسن تعطيل خدمات مثل SSH و FTP و Samba ، نظرًا لأنها إصدارات قديمة وتم العثور على العديد من الثغرات الأمنية فيها ومن غير الآمن استخدامها ، خاصة على الشبكة العالمية. والأفضل من ذلك ، قم بتغيير جهاز التوجيه إلى طراز أحدث (بغض النظر عن البائع) والذي سيتم دعمه من حيث التحديثات الأمنية.

أخيرًا ، دعنا نذهب إلى Shodan ونرى عدد أجهزة توجيه Smart box المتاحة في الشبكة العالمية.

كما نرى ، تم العثور على إجمالي 79 جهازًا ، وهذا أيضًا يأخذ في الاعتبار حقيقة أن لديّ حساب إصدار مجاني ، بدون اشتراك. وفقًا لذلك ، مع الاشتراك ، سيكون هناك المزيد من النتائج والفرص. يجدر أيضًا النظر في أن أجهزة توجيه Smart box من طرز مختلفة متوفرة في الشبكة العالمية ، كما نرى على اليمين. لذا ، فإن معظم موجهات الصندوق الذكي (لا يهم من طراز جهاز التوجيه) تستخدم نفس إصدارات الخدمات الضعيفة التي كتبت عنها أعلاه وهي متوفرة على الشبكة العالمية ، وهذا يشكل تهديدًا أمنيًا.

تم تعيين معرّف CVE "CVE-2020-12246" للثغرة الأمنية OS Command Injection .

في نهاية المقال ، أود أن أعطي بعض النصائح للقراء:

- قم بتحديث البرامج الثابتة لأجهزة التوجيه الخاصة بك

- قم بتعطيل الخدمات التي لا تستخدمها

- تتبع النشاط على شبكتك

إن أمان جهاز التوجيه مهم حقًا ، لأن العديد من الأجهزة متصلة به ، ويمكن أن تصبح هذه الأجهزة أهدافًا للمهاجمين من أجل التسوية.

المقال مأخوذ من مدونتي .