Cisco StealthWatch هو حل لتحليل أمن المعلومات يوفر مراقبة شاملة للتهديدات عبر شبكة موزعة. يعتمد StealthWatch على جمع NetFlow و IPFIX من أجهزة التوجيه والمحولات وأجهزة الشبكة الأخرى. ونتيجة لذلك ، تصبح الشبكة مستشعرًا حساسًا وتسمح للمسؤول بالبحث عن الطرق التي لا يمكن أن تصل إليها أساليب أمان الشبكة التقليدية مثل جدار حماية الجيل التالي.

لقد كتبت في مقالات سابقة عن StealthWatch: البصيرة الأولى والقدرات ، بالإضافة إلى النشر والتكوين. أقترح الآن المضي قدمًا ومناقشة كيفية التعامل مع الإنذارات والتحقيق في الحوادث الأمنية التي يولدها الحل. سيكون هناك 6 أمثلة آمل أن تعطي فكرة جيدة عن فائدة المنتج.

أولاً ، يجب أن يقال أن StealthWatch لديه بعض توزيع المشغلات للخوارزميات والأعلاف. الأول هو جميع أنواع التنبيهات (الإخطارات) ، عند تشغيلها ، يمكنك اكتشاف الأشياء المشبوهة على الشبكة. والثاني هو الحوادث الأمنية. ستلقي هذه المقالة نظرة على 4 أمثلة لمشغلات الخوارزمية ومثالين على الخلاصات.

1. تحليل التفاعلات الضخمة داخل الشبكة

الخطوة الأولى في تكوين StealthWatch هي تحديد المضيفين والشبكات حسب المجموعات. في واجهة الويب ، تقوم علامة التبويب تكوين> إدارة مجموعة المضيف بفصل الشبكات والمضيفين والخوادم في المجموعات المناسبة. يمكنك أيضًا إنشاء مجموعاتك الخاصة. بالمناسبة ، يعد تحليل التفاعلات بين المضيفين في Cisco StealthWatch مناسبًا تمامًا ، حيث لا يمكنك فقط حفظ مرشحات البحث عن طريق التدفقات ، ولكن أيضًا النتائج نفسها.

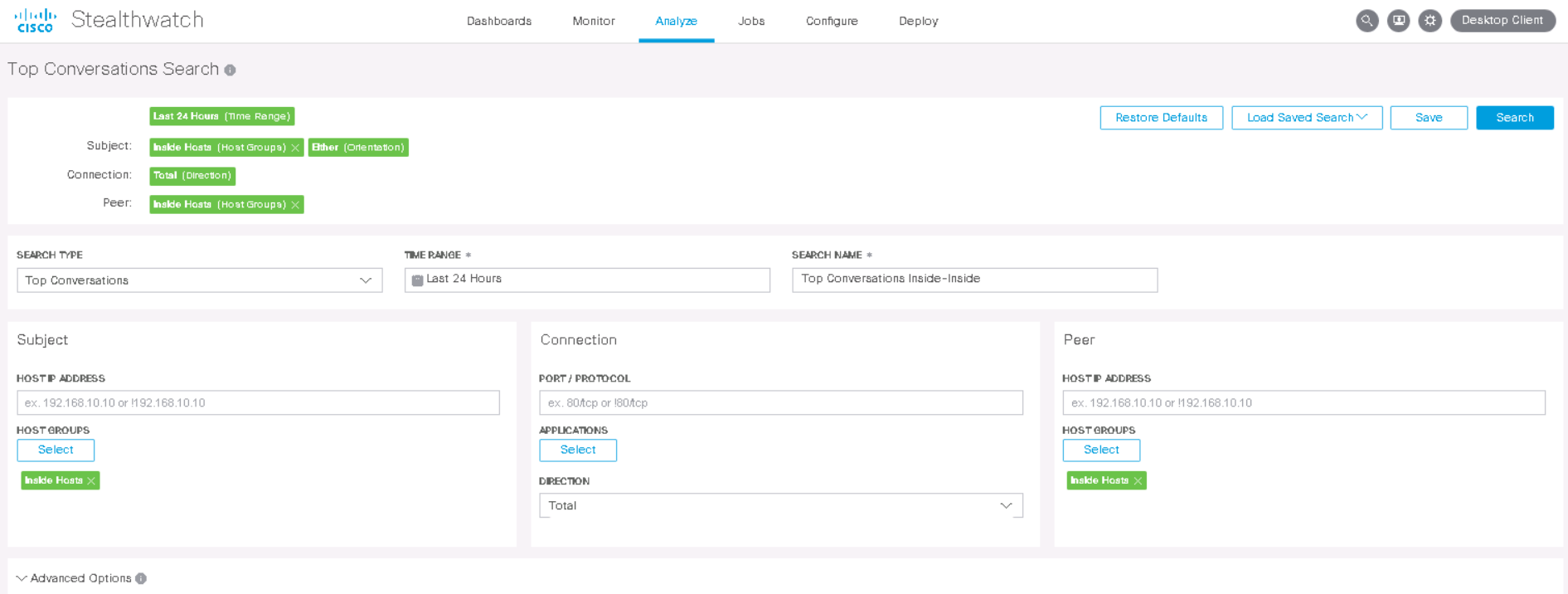

أولاً ، في واجهة الويب ، انتقل إلى علامة التبويب تحليل> البحث عن التدفق . ثم يجب تعيين المعلمات التالية:

- نوع البحث - أهم المحادثات (التفاعلات الأكثر شيوعًا)

- النطاق الزمني - 24 ساعة (الفترة الزمنية ، يمكنك استخدام آخر)

- اسم البحث - أهم المحادثات من الداخل إلى الداخل (أي اسم مألوف)

- Subject — Host Groups → Inside Hosts ( — )

- Connection ( , )

- Peer — Host Groups → Inside Hosts ( — )

- Advanced Options , , ( , ). .

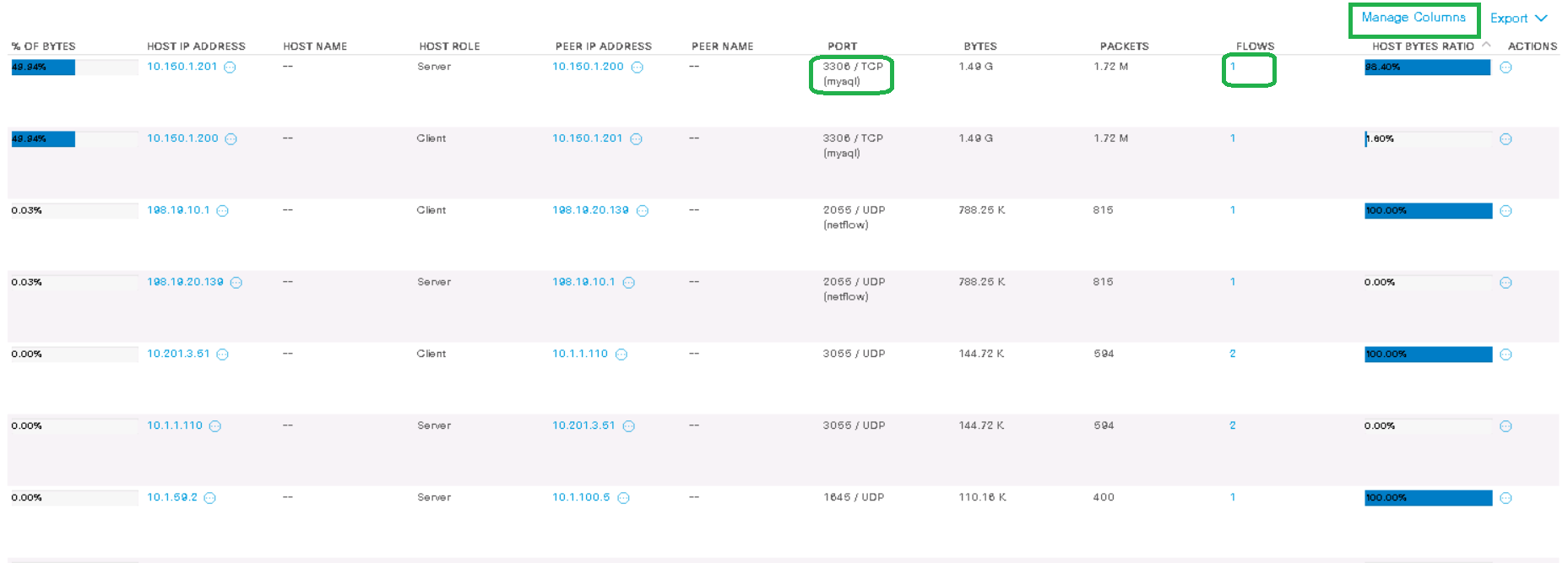

بعد النقر على زر البحث ، يتم عرض قائمة التفاعلات ، والتي تم فرزها بالفعل حسب كمية البيانات المنقولة.

في المثال الخاص بي ، قام المضيف 10.150.1.201 (الخادم) ، ضمن تيار واحد فقط ، بتحويل 1.5 جيجابايت من حركة المرور إلى المضيف 10.150.1.200 (العميل) باستخدام بروتوكول الخلية . يتيح لك الزر إدارة الأعمدة إضافة المزيد من الأعمدة إلى الإخراج.

علاوة على ذلك ، وفقًا لتقدير المسؤول ، يمكنك إنشاء قاعدة مخصصة سيتم تشغيلها باستمرار لهذا النوع من التفاعل وإخطار SNMP أو البريد الإلكتروني أو Syslog.

2. تحليل أبطأ التفاعلات بين العميل والخادم داخل الشبكة للتأخير

SRT (خادم زمن الاستجابة) ، RTT (الوقت ذهابا) علامات تسمح لك لمعرفة الكمون الخادم واستتار الشبكة بشكل عام. هذه الأداة مفيدة بشكل خاص عندما تحتاج إلى العثور بسرعة على سبب شكاوى المستخدمين حول التطبيق البطيء.

ملاحظة : لا يمكن لجميع مصدري Netflow تقريبًا إرسال علامات SRT و RTT ، لذلك ، لمشاهدة هذه البيانات على FlowSensor ، تحتاج إلى تكوين إرسال نسخة من حركة المرور من أجهزة الشبكة. يعطي FlowSensor بدوره IPFIX الممتد إلى FlowCollector.

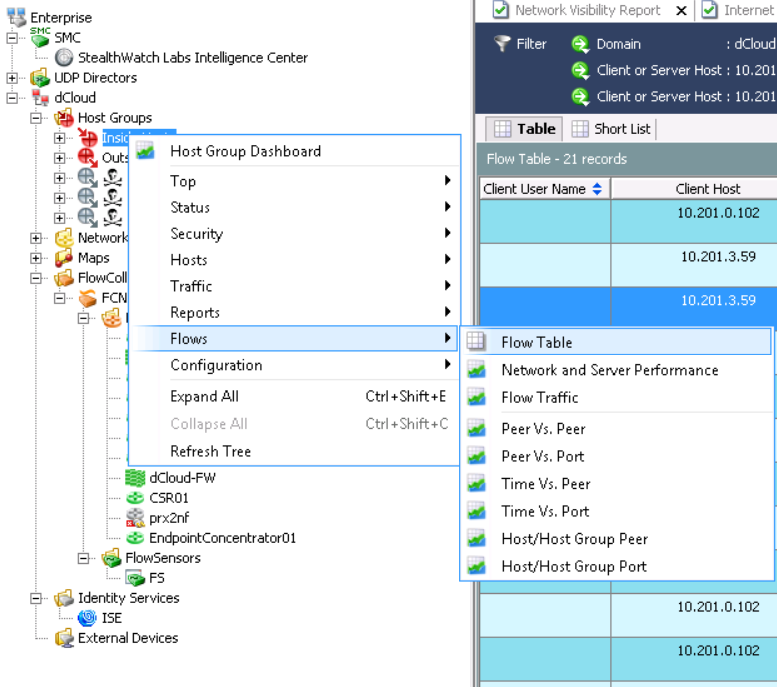

إنه أكثر ملاءمة لتنفيذ هذه التحليلات في تطبيق جافا StealtWatch ، المثبت على كمبيوتر المسؤول.

انقر بزر الماوس الأيمن على Inside Hosts وانتقل إلى علامة التبويبجدول التدفق .

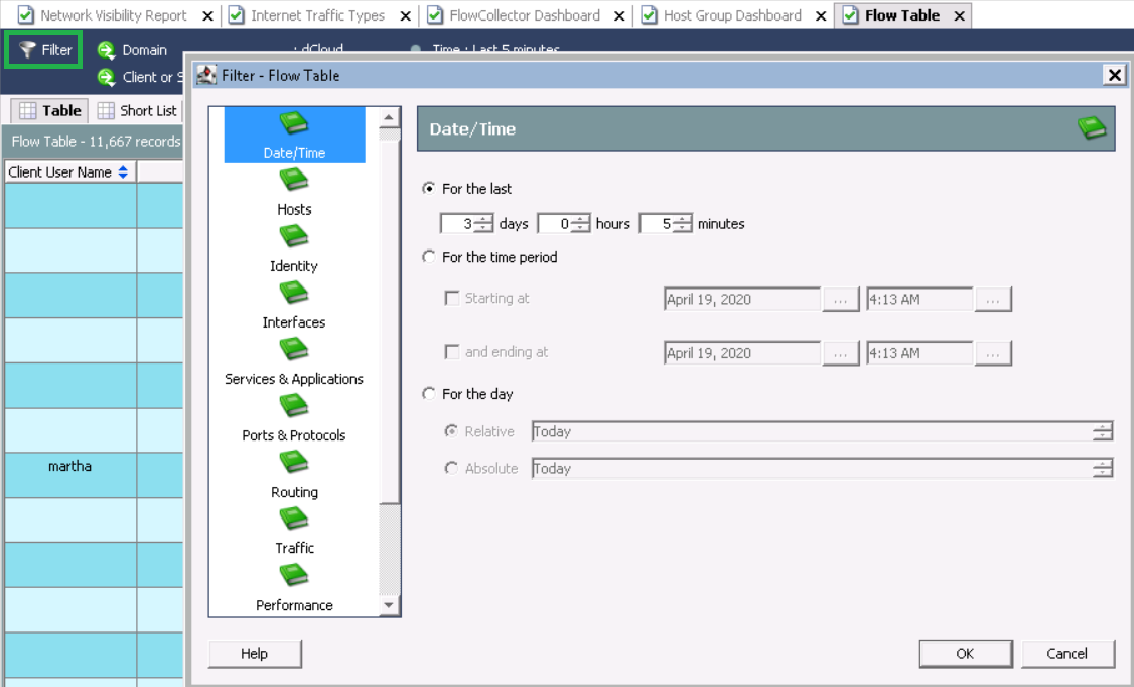

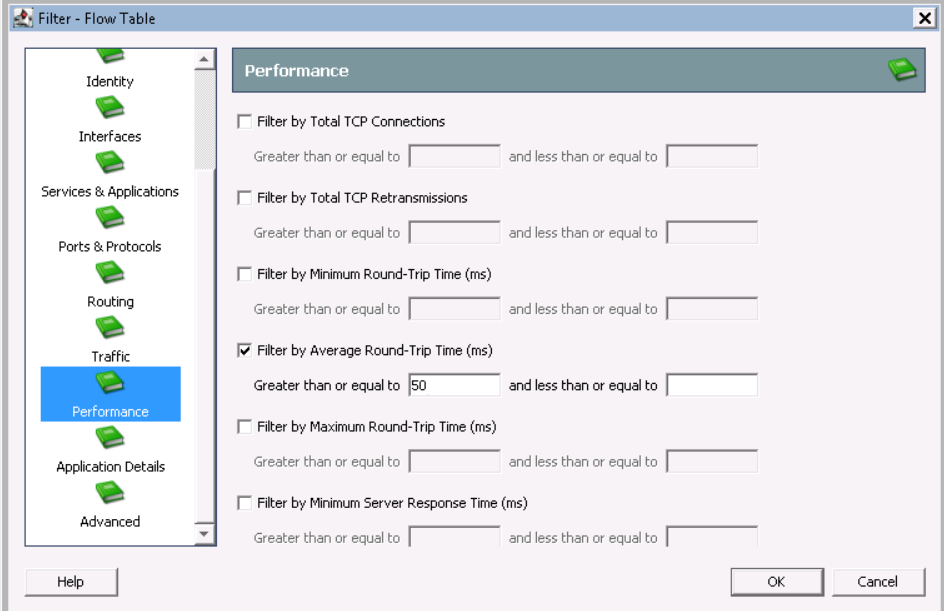

انقر فوق عامل التصفية وتعيين المعلمات المطلوبة. كمثال:

- التاريخ / الوقت - لآخر 3 أيام

- الأداء - متوسط وقت الذهاب والعودة> = 50 مللي ثانية

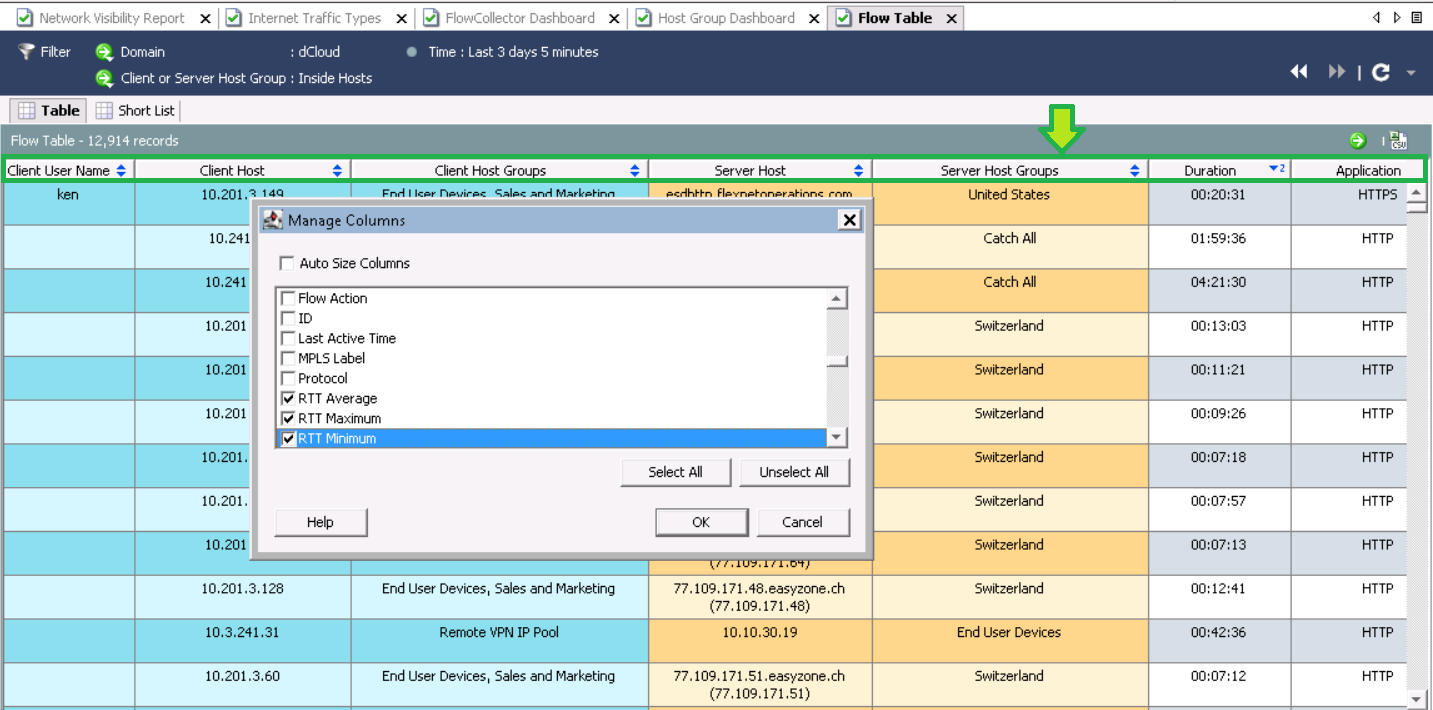

بعد عرض البيانات ، أضف الحقول التي تهمنا RTT ، SRT. للقيام بذلك ، انقر على العمود في لقطة الشاشة وانقر بزر الماوس الأيمن على إدارة الأعمدة . ثم انقر فوق معلمات RTT ، SRT.

بعد معالجة الطلب ، قمت بالفرز حسب متوسط RTT وشاهدت أبطأ التفاعلات.

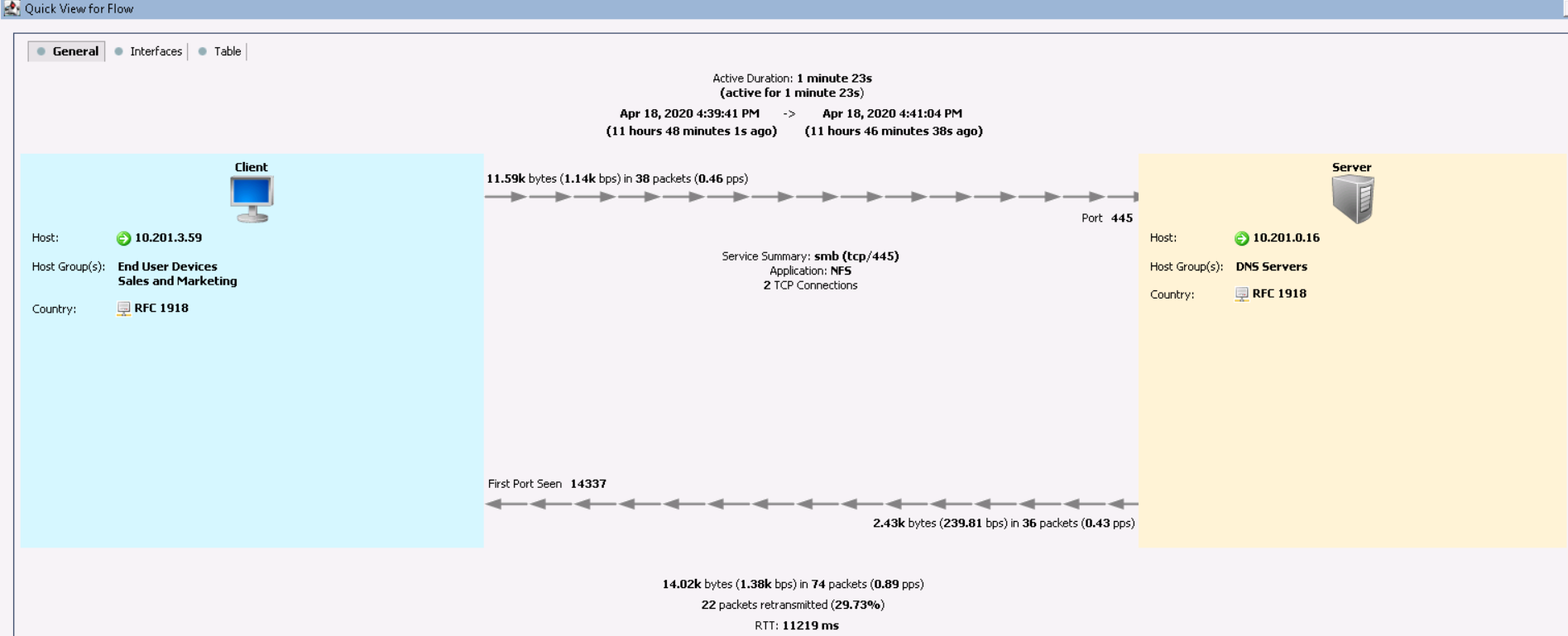

للوقوع في المعلومات التفصيلية ، انقر بزر الماوس الأيمن على التدفق وحدد Quick View for Flow .

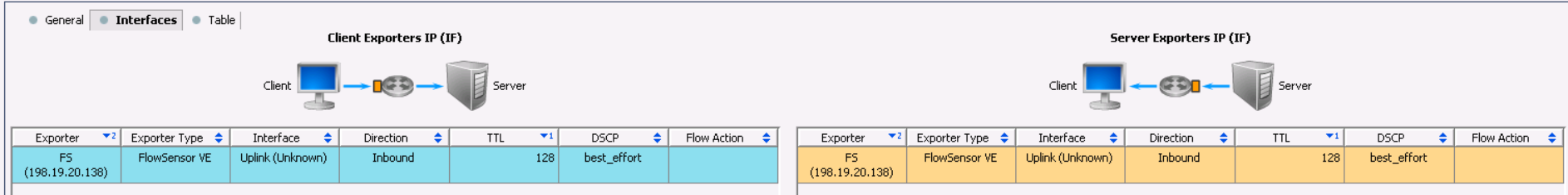

تشير هذه المعلومات إلى أن المضيف 10.201.3.59 من بروتوكول المبيعات والتسويق NFS يشير إلى خادم DNS لمدة دقيقة واحدة و 23 ثانية ولديه تأخير رهيب. في علامة التبويب الواجهاتيمكنك معرفة مصدر بيانات Netflow الذي تم استلام المعلومات منه. تعرض علامة التبويب جدول معلومات أكثر تفصيلاً حول التفاعلات.

بعد ذلك ، تحتاج إلى معرفة الأجهزة التي ترسل حركة المرور إلى FlowSensor والمشكلة على الأرجح تكمن هناك.

علاوة على ذلك ، يعتبر StealthWatch فريدًا من حيث أنه يقوم بإلغاء البيانات المكررة (يجمع بين نفس التدفقات). لذلك ، يمكنك الجمع من جميع أجهزة Netflow تقريبًا ولا تخشى وجود الكثير من البيانات المكررة. بل على العكس تمامًا ، سيساعدك في هذا المخطط على فهم القفزة التي لها أكبر تأخيرات.

3. تدقيق بروتوكولات التشفير HTTPS

ETA (تحليلات حركة المرور المشفرة) هي تقنية طورتها شركة Cisco تكتشف الاتصالات الخبيثة في حركة المرور المشفرة دون فك تشفيرها. علاوة على ذلك ، تسمح لك هذه التقنية "بتحليل" HTTPS إلى إصدارات TLS وبروتوكولات التشفير المستخدمة للاتصالات. هذه الوظيفة مفيدة بشكل خاص عندما تحتاج إلى الكشف عن عقد الشبكة التي تستخدم معايير تشفير ضعيفة.

ملاحظة : يجب عليك أولاً تثبيت تطبيق الشبكة على StealthWatch - ETA Cryptographic Audit .

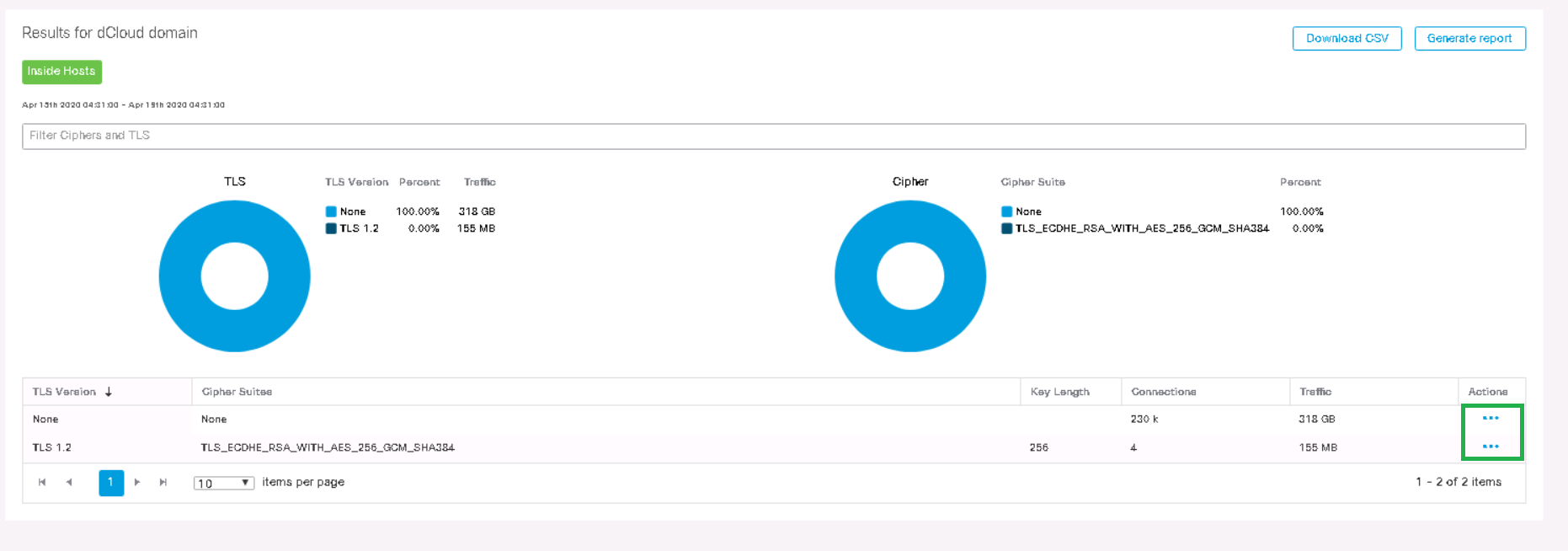

انتقل إلى علامة التبويب Dashboards → ETA Cryptographic Audit وحدد مجموعة المضيف التي تخطط لتحليلها. للصورة الكبيرة ، دعنا نختار Inside Hosts .

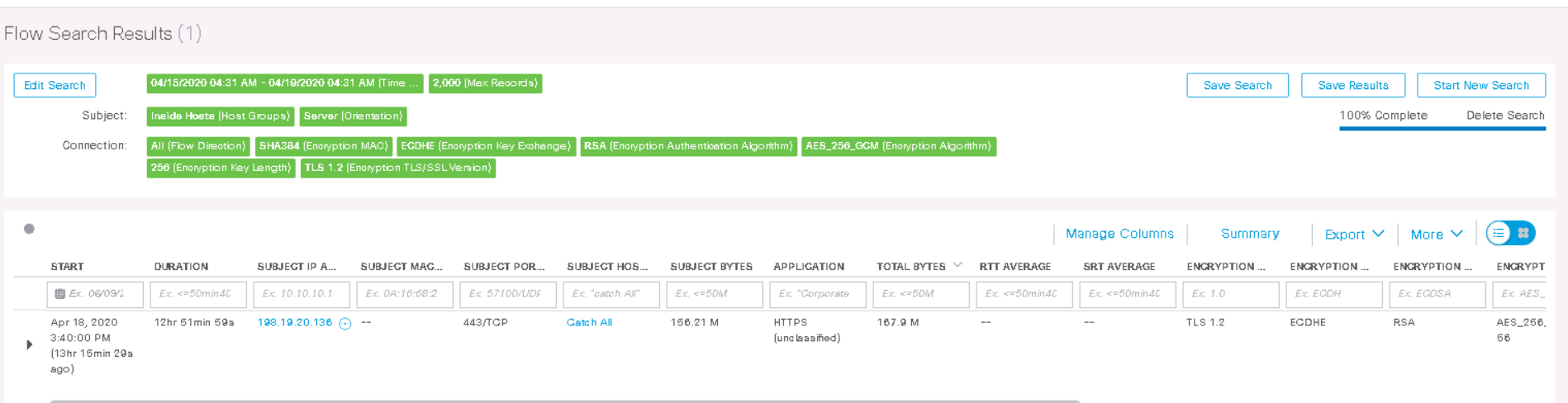

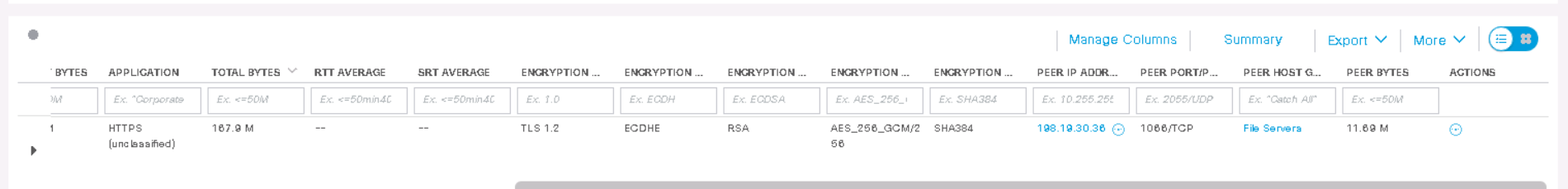

يمكنك ملاحظة عرض إصدار TLS ومعيار التشفير المقابل. باتباع المخطط المعتاد في عمود الإجراءات ، انتقل إلى عرض التدفقات وابدأ البحث في علامة تبويب جديدة.

يظهر الناتج أن المضيف 198.19.20.136 يستخدم HTTPS مع TLS 1.2 لمدة 12 ساعة ، حيث تكون خوارزمية التشفير AES-256 ووظيفة التجزئة هي SHA-384 . وبالتالي ، تتيح لك ETA العثور على خوارزميات ضعيفة في الشبكة.

4. تحليل الحالات الشاذة للشبكة

يمكن لـ Cisco StealthWatch التعرف على تشوهات حركة المرور في الشبكة باستخدام ثلاث أدوات: الأحداث الأساسية (الأحداث الأمنية) ، وأحداث العلاقات (أحداث التفاعلات بين الأجزاء ، وعقد الشبكة) والتحليل السلوكي .

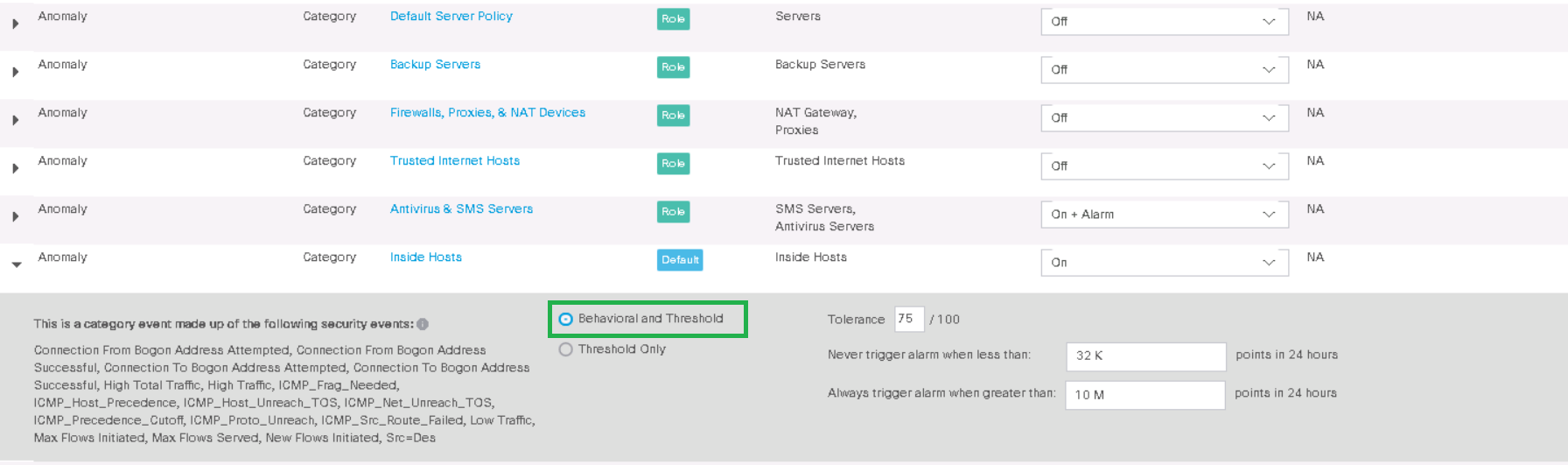

يسمح لك التحليل السلوكي ، بدوره ، ببناء نموذج للسلوك بمرور الوقت لمضيف معين أو مجموعة من المضيفين. كلما زاد عدد الزيارات عبر StealthWatch ، زادت دقة المشغلات بفضل هذا التحليل. في البداية ، يقوم النظام بتشغيل الكثير من المشغلات غير الصحيحة ، لذا يجب أن تكون القواعد "ملتوية" يدويًا. أوصي بعدم الانتباه إلى مثل هذه الأحداث في الأسابيع القليلة الأولى ، حيث سيقوم النظام بتعديل نفسه أو إضافته إلى الاستثناءات.

فيما يلي مثال لقاعدة سابقة الإعدادAnomaly ، الذي يقول أن الحدث سيطلق بدون إنذار إذا تفاعل مضيف في مجموعة Hosts الداخلية مع مجموعة Inside Hosts وتجاوزت حركة المرور 10 ميغابايت في 24 ساعة .

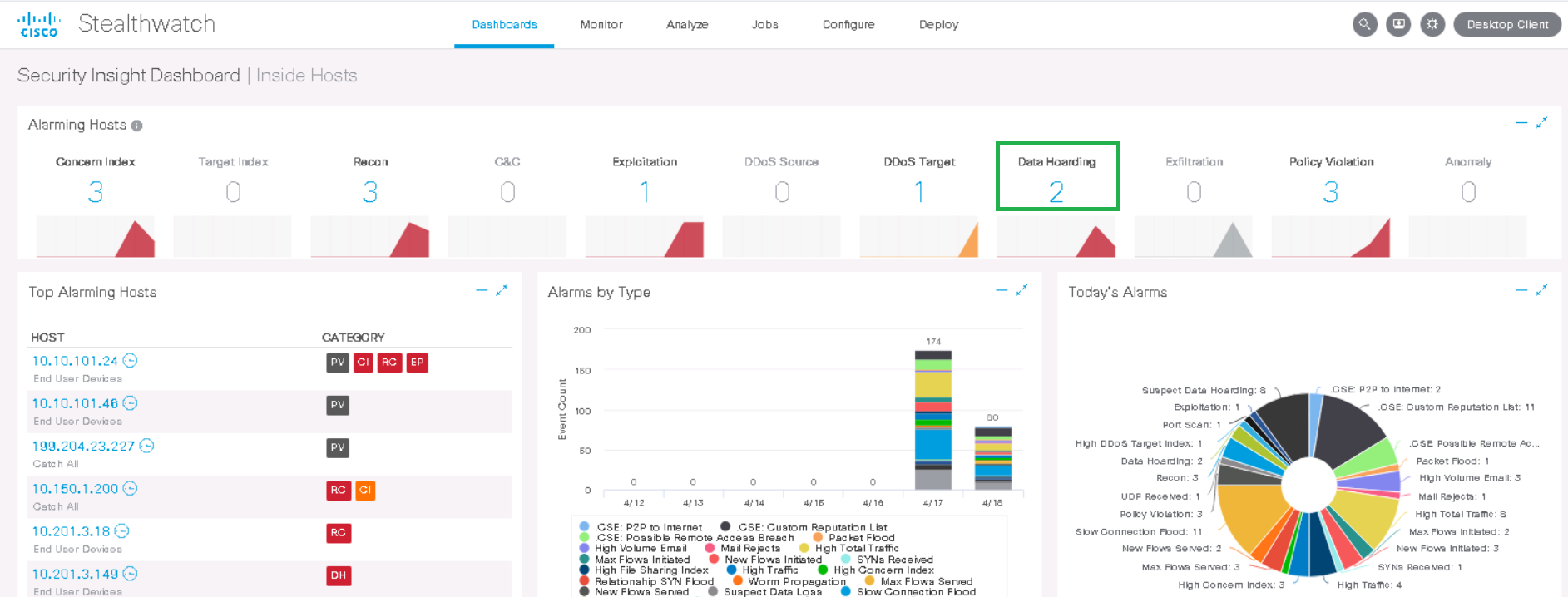

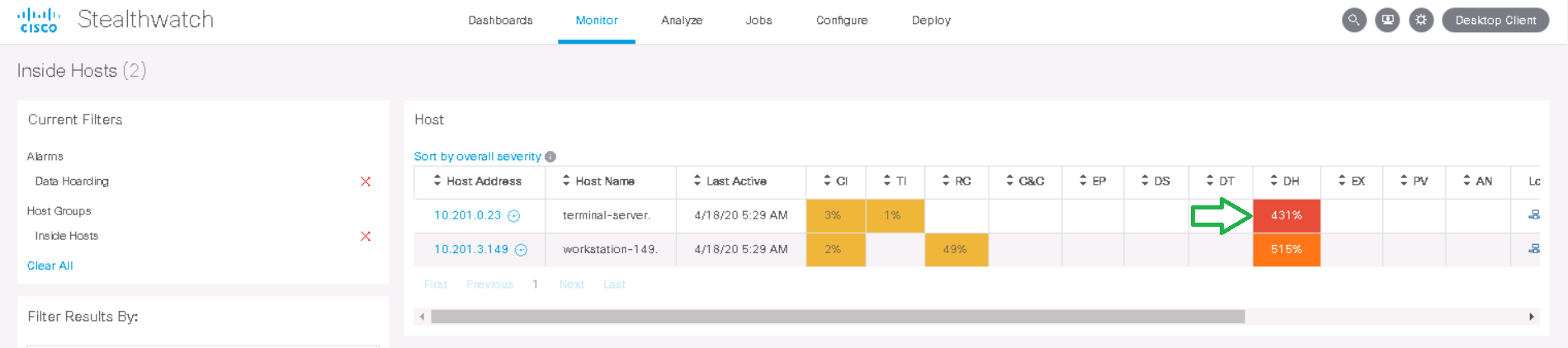

على سبيل المثال ، خذ منبه تجميع البيانات ، مما يعني أن بعض مضيف المصدر / الوجهة قد قام بتنزيل / تنزيل كمية كبيرة بشكل غير طبيعي من البيانات من مجموعة مضيف أو مضيف. نضغط على الحدث ونقع في الجدول ، حيث يشار إلى المضيفين المشغلين. بعد ذلك ، حدد المضيف الذي يهمنا في العمود اكتناز البيانات .

يتم عرض حدث يشير إلى أنه تم العثور على 162 ألف "نقطة" ، و 100 ألف "نقطة" مسموح بها بواسطة السياسة - هذه مقاييس StealthWatch الداخلية. في عمود الإجراءات ، انقر فوق عرض التدفقات .

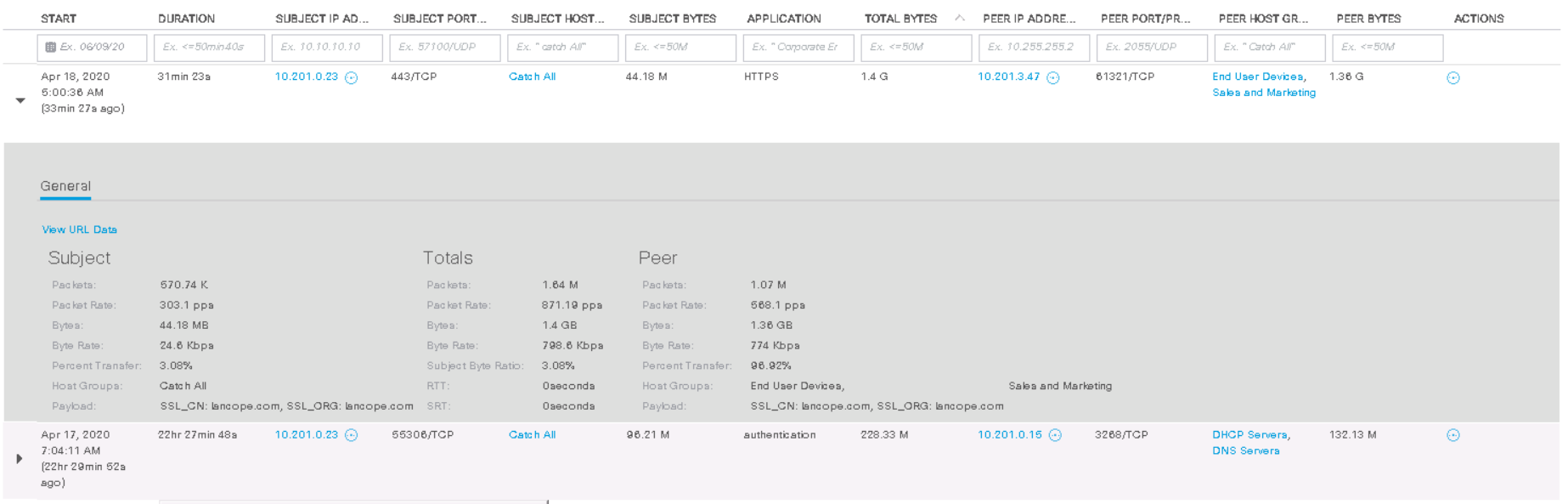

يمكننا ملاحظة أن هذا المضيف قد تفاعل ليلًا مع المضيف 10.201.3.47 من قسم المبيعات والتسويق عبر بروتوكول HTTPS وتم تنزيله 1.4 غيغابايت . قد لا يكون هذا المثال ناجحًا تمامًا ، ولكن يتم الكشف عن التفاعلات لمئات الجيجابايت بنفس الطريقة تمامًا. وبالتالي ، فإن إجراء المزيد من التحقيقات حول الحالات الشاذة يمكن أن يؤدي إلى نتائج مثيرة للاهتمام.

ملاحظة : في واجهة ويب SMC ، يتم عرض البيانات الموجودة في علامات تبويب لوحات البيانات للأسبوع الماضي فقط وفي علامة التبويب الشاشةفي الأسبوعين الأخيرين. لتحليل الأحداث القديمة وإنشاء التقارير ، تحتاج إلى العمل مع وحدة تحكم جافا على كمبيوتر المسؤول.

5. إيجاد عمليات مسح للشبكة الداخلية

الآن دعونا نلقي نظرة على بعض الأمثلة على الخلاصات - حوادث أمن المعلومات. هذه الوظيفة أكثر إثارة للاهتمام لمحترفي الأمن.

هناك عدة أنواع مسبقة من أحداث المسح في StealthWatch:

- مسح المنفذ - يقوم المصدر بمسح منافذ متعددة للمضيف الوجهة.

- Addr tcp scan - يقوم المصدر بمسح الشبكة بالكامل عبر نفس منفذ TCP ، وتغيير عنوان IP الوجهة. في هذه الحالة ، يتلقى المصدر حزم إعادة تعيين TCP أو لا يتلقى أي ردود على الإطلاق.

- Addr udp scan - يقوم المصدر بمسح الشبكة بالكامل على نفس منفذ UDP ، أثناء تغيير عنوان IP الوجهة. في نفس الوقت ، يتلقى المصدر حزم ICMP Port Unreachable أو لا يتلقى أي ردود على الإطلاق.

- Ping Scan - يرسل المصدر طلبات ICMP إلى الشبكة بأكملها للعثور على إجابات.

- Stealth Scan tp/udp — .

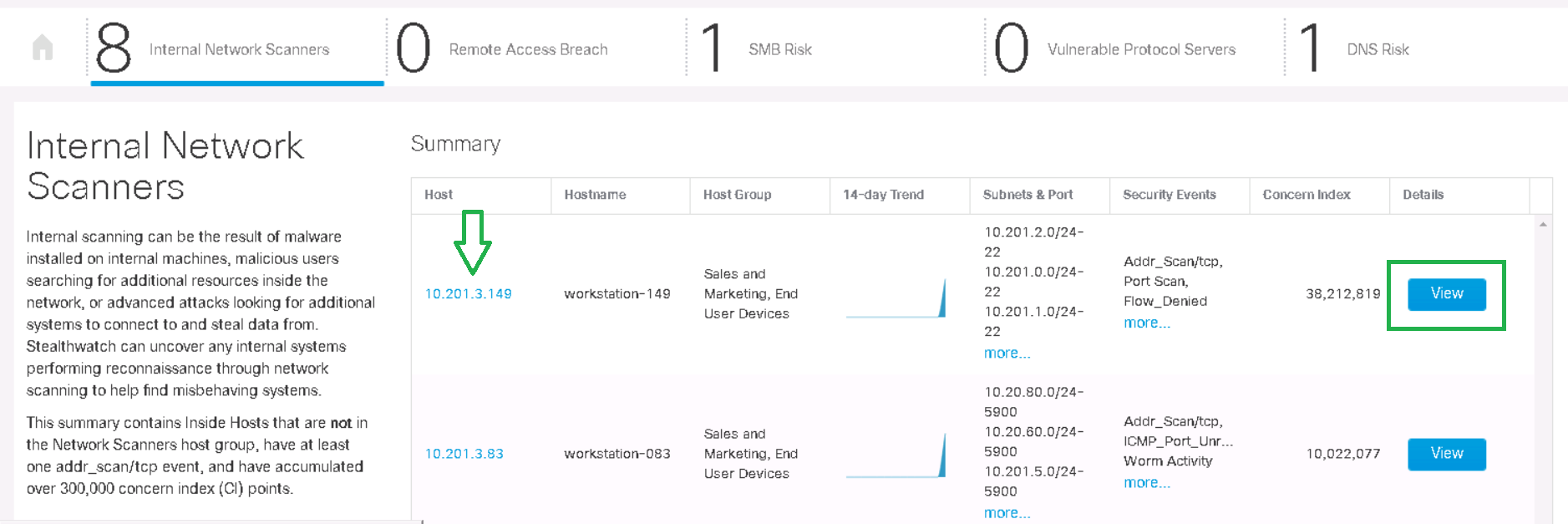

للحصول على موقع أكثر ملاءمة لجميع الماسحات الضوئية الداخلية في وقت واحد ، هناك تطبيق شبكة لـ StealthWatch - تقييم الرؤية . الانتقال إلى لوحات المعلومات ← تقييم الرؤية ← علامة التبويب ماسحات الشبكة الداخلية ، سترى حوادث الأمان المتعلقة بالمسح الضوئي خلال الأسبوعين الماضيين.

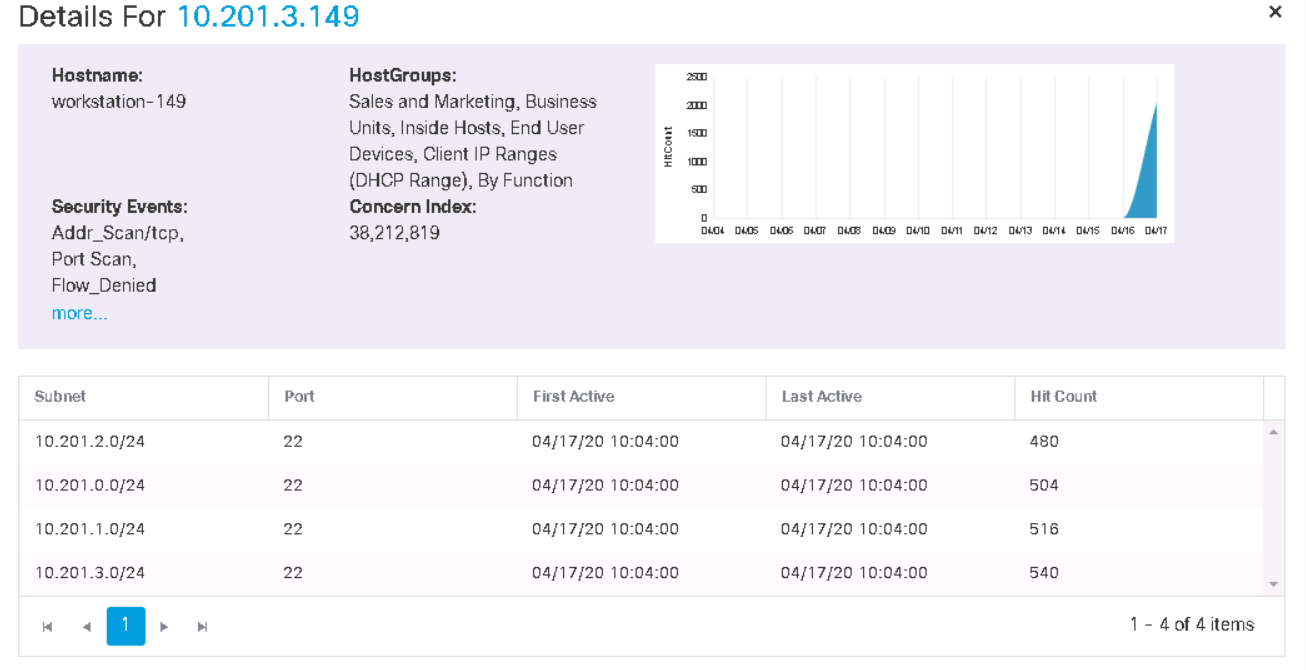

من خلال النقر على زر التفاصيل ، سترى بداية المسح لكل شبكة واتجاه حركة المرور وأجهزة الإنذار المقابلة.

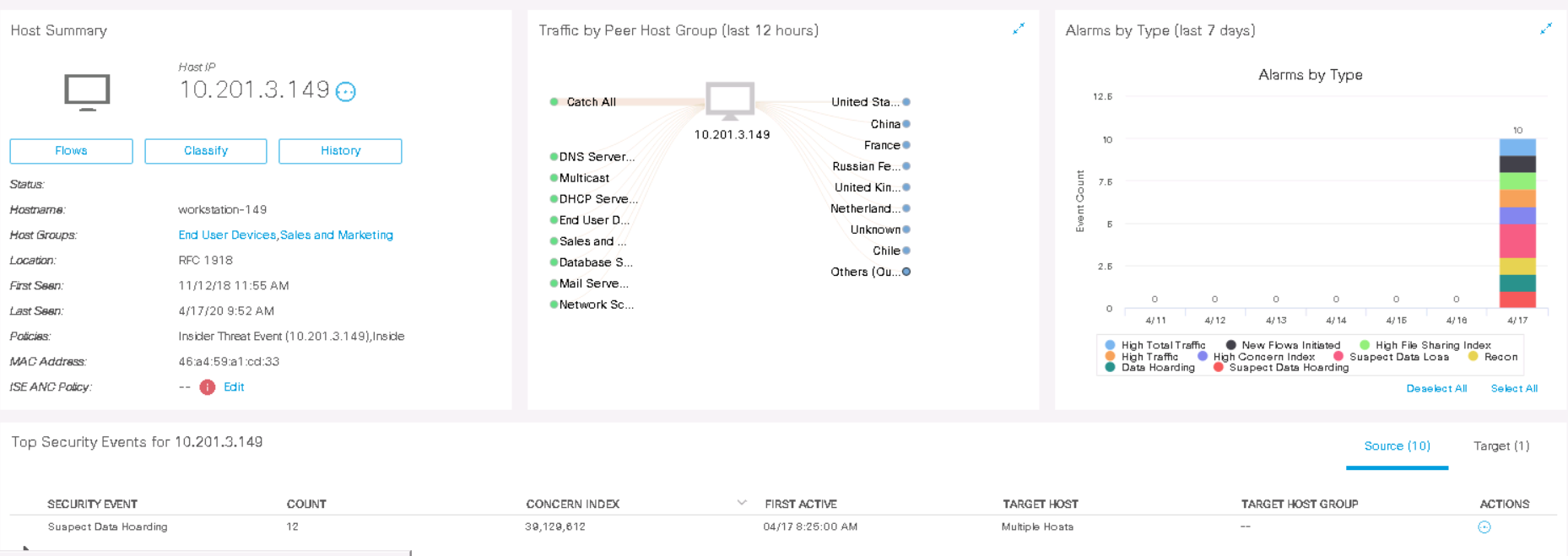

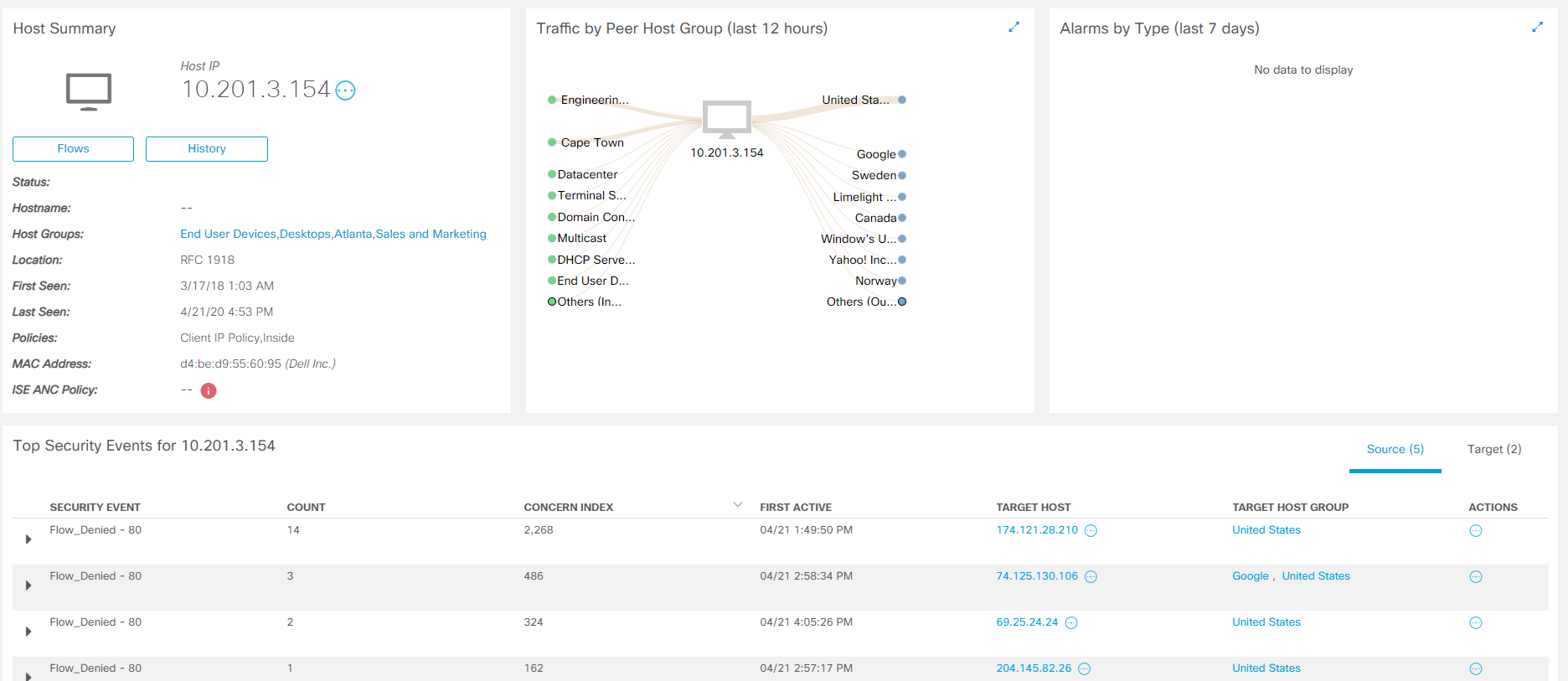

ثم يمكنك "الفشل" في المضيف من علامة التبويب في لقطة الشاشة السابقة والاطلاع على الأحداث الأمنية ، بالإضافة إلى نشاط الأسبوع الماضي لهذا المضيف.

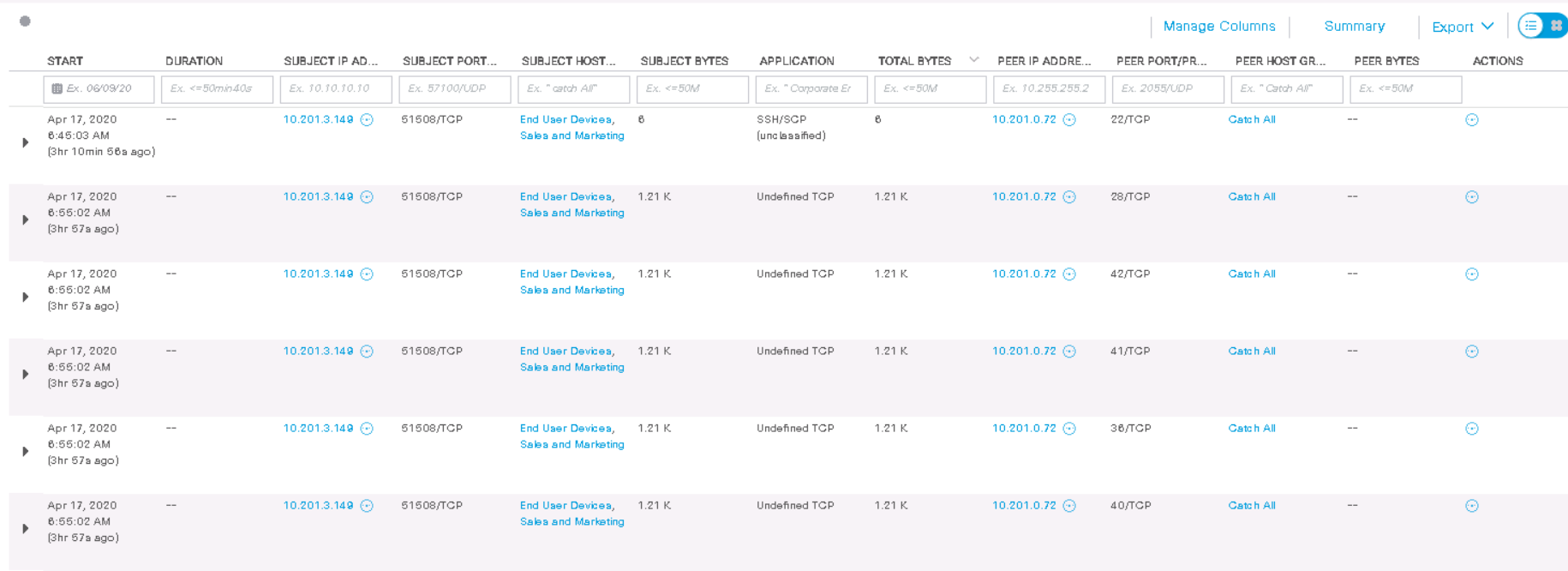

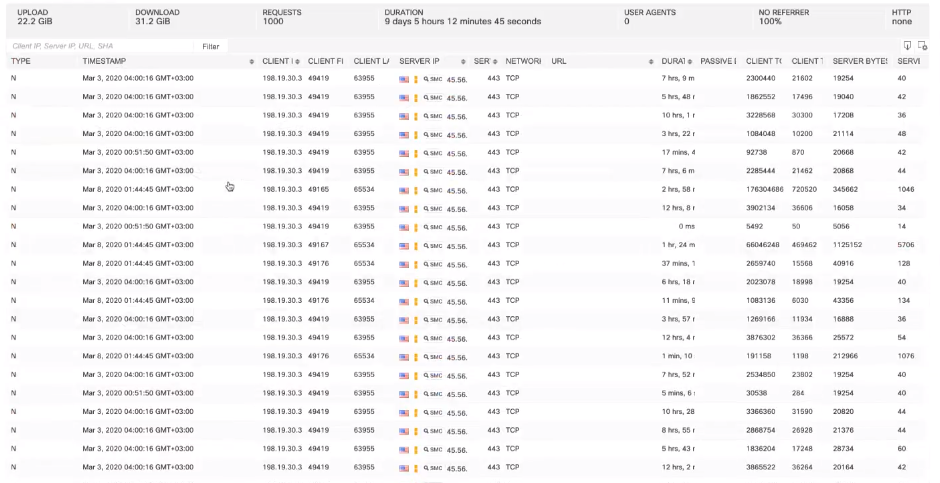

كمثال ، لنحلل حدث Port Scan من المضيف 10.201.3.149 إلى 10.201.0.72بالضغط على إجراءات> التدفقات المرتبطة . يبدأ البحث في التدفق ويتم عرض المعلومات ذات الصلة.

كما نرى ، قام هذا المضيف من أحد منافذه 51508 / TCP بفحص المضيف الوجهة قبل 3 ساعات على المنافذ 22 و 28 و 42 و 41 و 36 و 40 (TCP) . لا تعرض بعض الحقول معلومات أيضًا لأنه لا يتم دعم جميع حقول Netflow على مصدر Netflow.

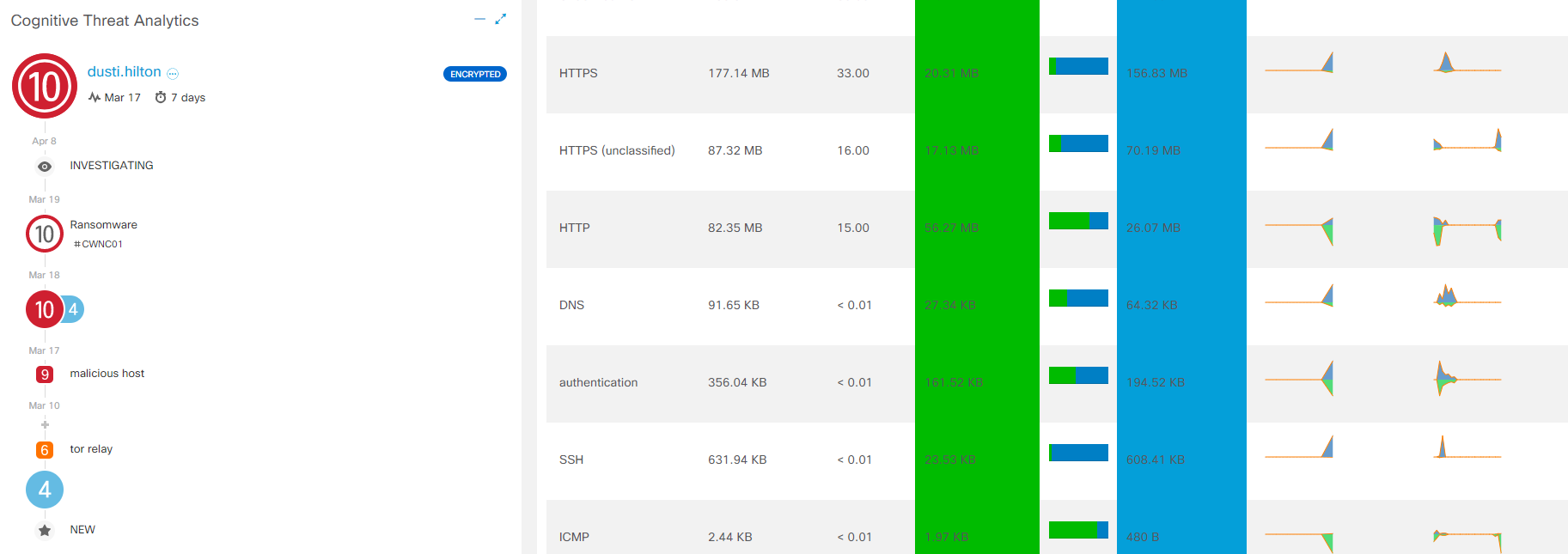

6. تحليل البرامج الضارة التي تم تنزيلها باستخدام CTA

CTA (تحليلات التهديدات المعرفية) عبارة عن تحليلات سحابية من Cisco تتكامل بشكل مثالي مع Cisco StealthWatch وتسمح لك بتكملة التحليل بدون توقيع مع تحليل التوقيع. هذا يجعل من الممكن الكشف عن أحصنة طروادة ، وديدان الشبكة ، والبرامج الضارة لمدة صفر يوم وغيرها من البرامج الضارة ونشرها داخل الشبكة. أيضًا ، تسمح تقنية ETA المذكورة سابقًا بتحليل مثل هذه الاتصالات الضارة في حركة المرور المشفرة.

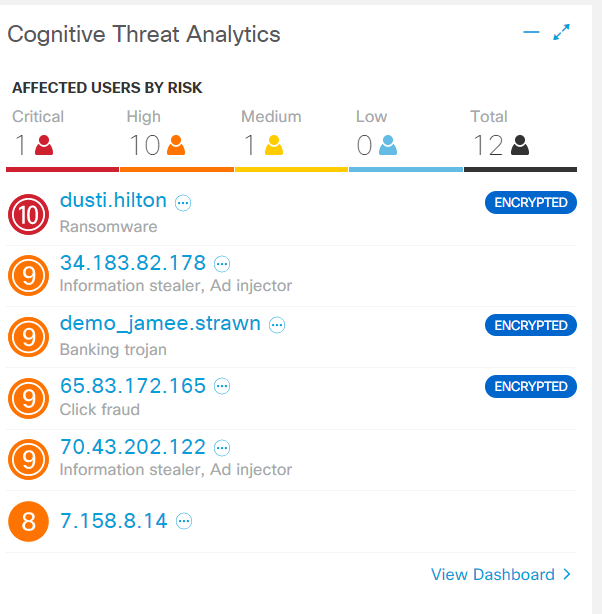

حرفيا في علامة التبويب الأولى في واجهة الويب ، هناك أداة خاصة لتحليل التهديدات المعرفية... يحكي الملخص القصير عن التهديدات المكتشفة على مضيفات المستخدم: Trojan ، البرامج المارقة ، برامج الإعلانات المزعجة. كلمة "مشفرة" هي بالضبط دليل على عمل منظمة إيتا. بالضغط على مضيف ، تسقط عليه جميع المعلومات وأحداث الأمان ، بما في ذلك سجلات CTA.

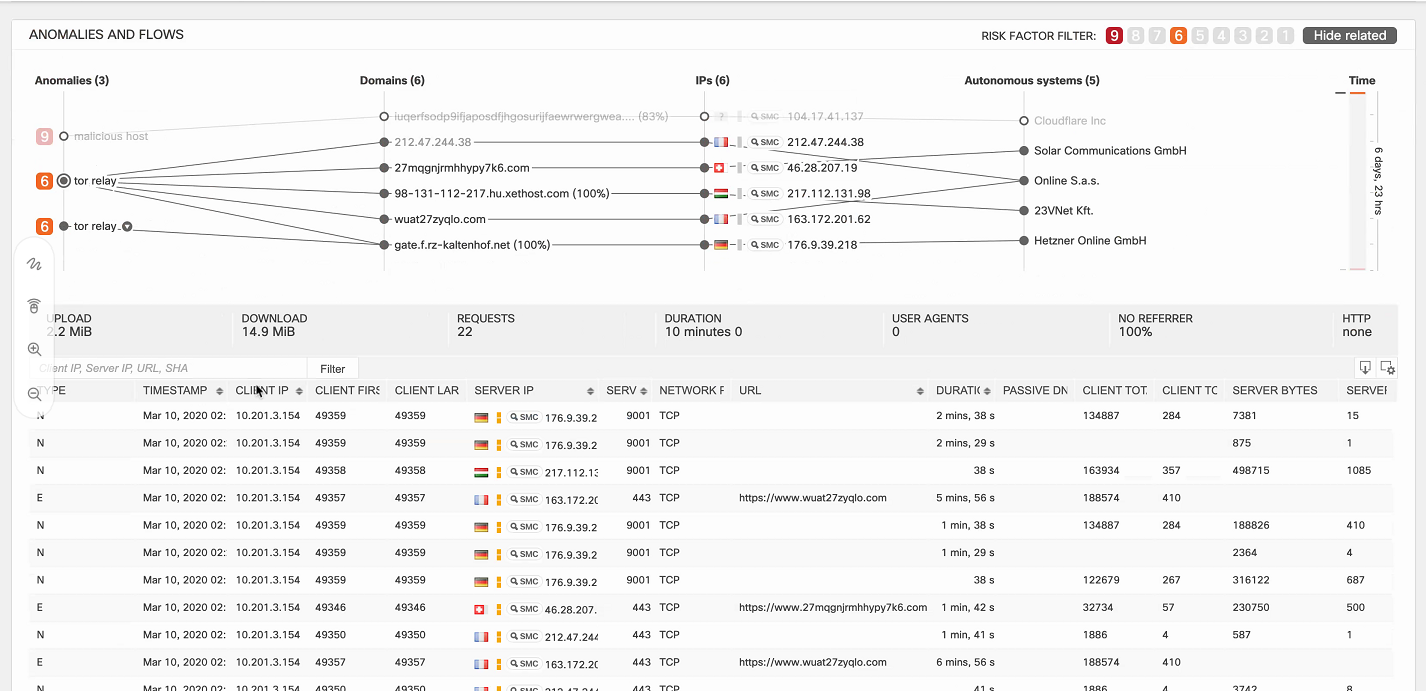

تهدف في كل مرحلة من مراحل CTA ، يتم عرض معلومات تفصيلية حول التفاعل. للحصول على تحليلات كاملة ، انقر فوق عرض تفاصيل الحادثة ، وسيتم نقلك إلى وحدة تحكم تحليلات التهديدات المعرفية المنفصلة .

في الزاوية العلوية اليمنى ، يسمح لك الفلتر بعرض الأحداث حسب مستوى الخطورة. بالإشارة إلى شذوذ معين ، تظهر السجلات في أسفل الشاشة مع الخط الزمني المطابق على اليمين. وهكذا ، يتفهم اختصاصي قسم أمن المعلومات بوضوح المضيف المصاب ، وبعد ذلك الإجراءات ، بدأ في تنفيذ الإجراءات.

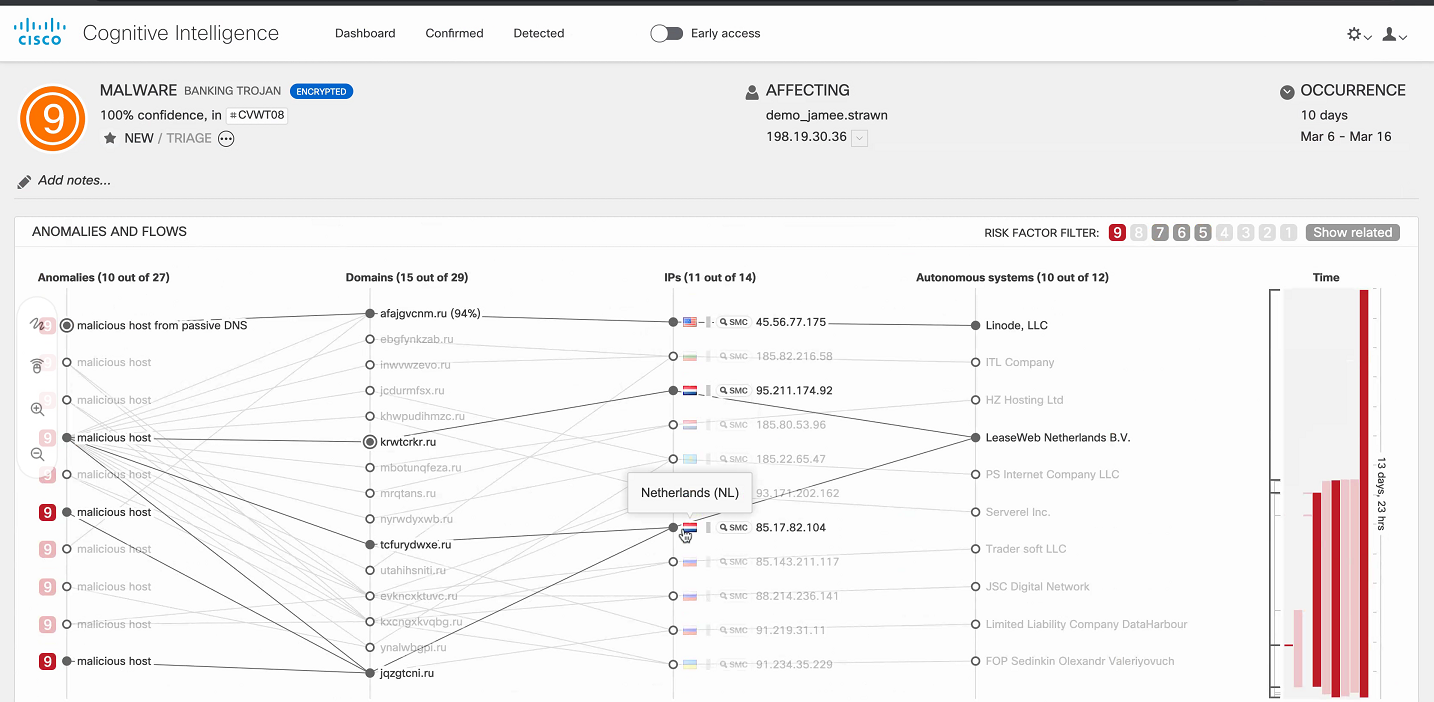

فيما يلي مثال آخر - حصان طروادة مصرفي أصاب المضيف 198.19.30.36 . بدأ هذا المضيف في التفاعل مع المجالات الخبيثة ، وتظهر السجلات معلومات حول تدفقات هذه التفاعلات.

بعد ذلك ، أحد أفضل الحلول التي يمكن أن تكون هو عزل المضيف بفضل التكامل الأصلي مع Cisco ISE لمزيد من العلاج والتحليل.

خاتمة

يعد حل Cisco StealthWatch أحد منتجات مراقبة الشبكة الرائدة من حيث تحليل الشبكة وأمن المعلومات. بفضل ذلك ، يمكنك اكتشاف التفاعلات غير القانونية داخل الشبكة ، وتأخيرات التطبيق ، وأكثر المستخدمين نشاطًا ، والتشوهات ، والبرامج الضارة ، و APT. علاوة على ذلك ، يمكنك العثور على عمليات المسح ، واختبار الاختراق ، وإجراء تدقيق تشفير لحركة HTTPS. يمكنك العثور على المزيد من حالات الاستخدام هنا .

إذا كنت ترغب في التحقق من مدى سلاسة وكفاءة عمل كل شيء في شبكتك ، فأرسل طلبًا .

في المستقبل القريب ، نخطط للعديد من المنشورات الفنية حول مختلف منتجات أمن المعلومات. إذا كنت مهتمًا بهذا الموضوع ، فابق على اتصال بقنواتنا ( Telegram، الفيسبوك ، VK ، TS الحل مدونة )!